ГОСТ Р МЭК 61131-6-2015

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

КОНТРОЛЛЕРЫ ПРОГРАММИРУЕМЫЕ

Часть 6

Безопасность функциональная

Programmable controllers. Part 6. Functional safety

ОКС 25.040.40

35.240.50

Дата введения 2016-05-01

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Корпоративные электронные системы" на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 58 "Функциональная безопасность"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 18 мая 2015 г. N 363-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61131-6:2012* "Контроллеры программируемые. Часть 6. Безопасность функциональная" (IEC 61131-6:2012 "Programmable controllers - Part 6: Functional safety", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных, европейского стандартов и документов соответствующие им национальные и межгосударственные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 ПЕРЕИЗДАНИЕ. Май 2020 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Общие положения

Комплекс МЭК 61131 имеет общее наименование "Программируемые контроллеры" и состоит из следующих частей:

Часть 1. Общее описание;

Часть 2. Требования и тесты оборудования;

Часть 3. Языки программирования;

Часть 4. Руководства пользователей;

Часть 5. Коммуникации;

Часть 6. Безопасность функциональная;

Часть 7. Программирование управления с нечеткой логикой;

Часть 8. Руководства для применения и реализации языков программирования.

Настоящий стандарт следует применять в сочетании с другими частями комплекса МЭК 61131.

Поскольку настоящий стандарт - это стандарт на изделие, являющееся программируемым логическим контроллером, удовлетворяющим требованиям функциональной безопасности (ПЛК-ФБ), то его положения должны применять к области программируемых контроллеров и связанных с ними периферийных устройств.

О соответствии с настоящим стандартом не может идти речи, если не выполнены требования раздела 4.

Общие термины определены в МЭК 61131-1. Более специальные термины определены в каждой из частей комплекса МЭК 61131.

В соответствии с 1.1 МЭК 61508-1 настоящий стандарт охватывает определенные в МЭК 61508-1, МЭК 61508-2 и МЭК 61508-3 требования к изделиям из области программируемых контроллеров и связанных с ними периферийных устройств.

Принципиальная цель настоящего стандарта состоит в том, чтобы следовать структуре серии стандартов МЭК 61508. Но некоторые аспекты не связаны с МЭК 61508 непосредственно и, таким образом, должны рассматриваться несколько по-другому. Частично это связано с рассмотрением аппаратных средств, программного обеспечения, встроенного микропрограммного обеспечения и т.д. в одном документе.

Общая структура настоящего стандарта

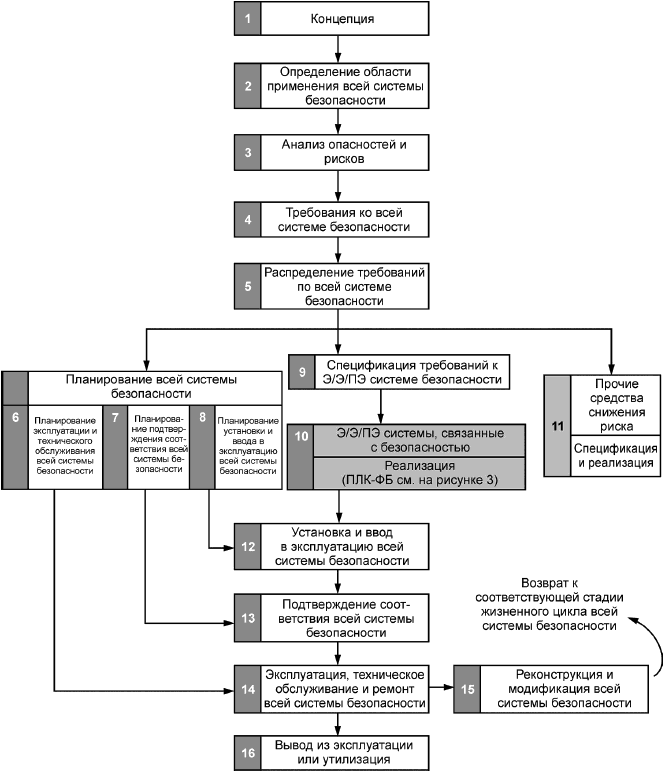

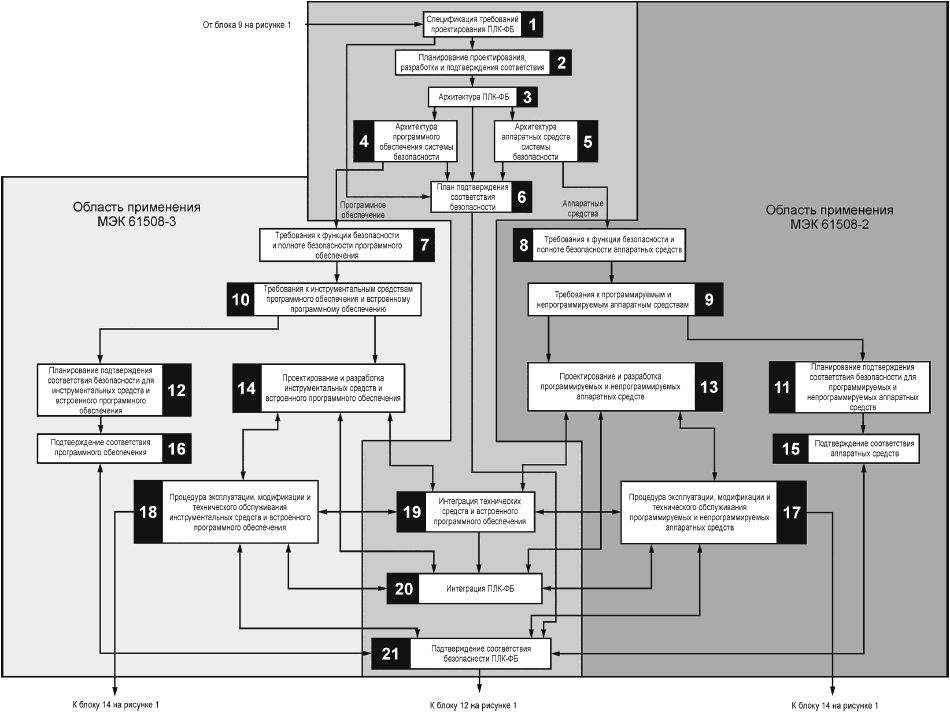

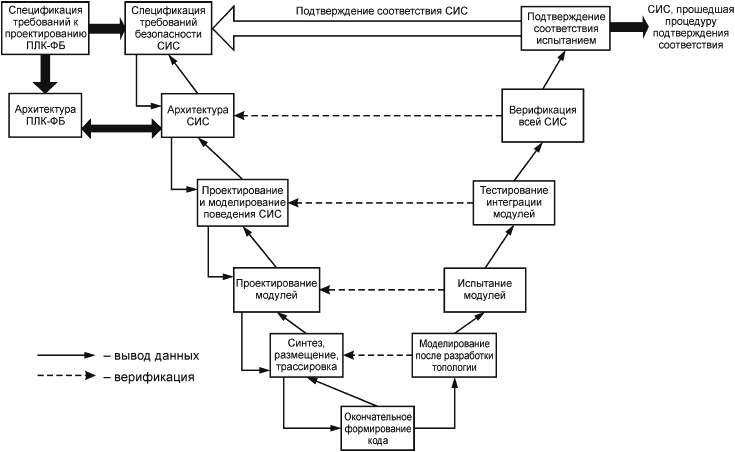

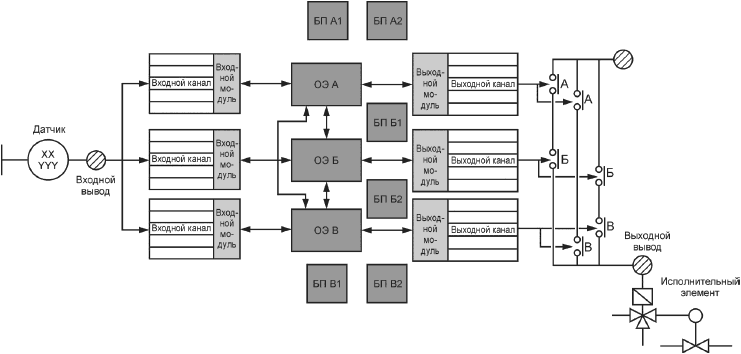

На рисунке 1 представлен рисунок 2 МЭК 61508-1:2010, который был скорректирован, чтобы показать, как ПЛК-ФБ реализуется в связанной с безопасностью Э/Э/ПЭ системе и встраивается в жизненный цикл всей системы безопасности. Хотя согласно МЭК 61508-1 блок 10 на рисунке 1 включает рассмотрение функциональной безопасности датчиков, логической подсистемы и исполнительных элементов (например, приводов), в настоящем стандарте в рамках данного блока рассматривается ПЛК-ФБ с учетом ссылки на рисунок 3.

По этой причине стадия реализации (блок 10 на рисунке 1) в настоящем стандарте рассматривается только для логической подсистемы.

Настоящий стандарт рассматривает управление ПЛК-ФБ на стадиях жизненного цикла системы безопасности, распределение требований к функциональной безопасности и планирование разработки ПЛК-ФБ, уделяя основное внимание стадии реализации (блок 10) жизненного цикла всей системы безопасности, представленного на рисунке 1. В настоящем стандарте предполагается, что ФБ-ПЛК используется в качестве логической подсистемы всей Э/Э/ПЭ системы безопасности.

Стадия реализации (блок 10 на рисунке 1) включает:

- определение характеристик безопасности ПЛК-ФБ для его аппаратных средств, программного обеспечения, или встроенного микропрограммного обеспечения, или любой их комбинации;

- реализацию архитектур аппаратных средств ПЛК-ФБ;

- действия по верификации и подтверждению соответствия на уровне ПЛК-ФБ;

- требования к модификации ПЛК-ФБ;

- информацию по эксплуатации и техническому обслуживанию для специалиста, использующего ПЛК-ФБ;

- информацию, предоставляемую производителем ПЛК-ФБ, для специалиста, использующего ПЛК-ФБ.

|

Примечания

1 Действия, относящиеся к верификации, управлению функциональной безопасностью и оценке функциональной безопасности, не показаны из соображений ясности рисунков, однако они относятся ко всем стадиям жизненных циклов всей системы безопасности, Э/Э/ПЭ системы безопасности и программного обеспечения системы безопасности

2 Стадии, представленные на рисунке блоком 11, находятся вне области применения настоящего стандарта.

3 МЭК 61508-2 и МЭК 61508-3 относятся к блоку 10 (реализация), но они также относятся при необходимости к аспектам блоков 13, 14 и 15 программируемой электроники (аппаратным средствам и программному обеспечению).

4 В таблице 1 МЭК 61508-1 описаны цели и область распространения стадий, представленных каждым блоком.

5 Технические требования, необходимые для эксплуатации, технического обслуживания, ремонта, модификации, модернизации и вывода из эксплуатации или утилизации всей системы безопасности, будут заданы как часть информации, предоставляемой поставщиком Э/Э/ПЭ системы, связанной с безопасностью, и ее элементов и компонентов.

Рисунок 1 - ПЛК-ФБ в связанной с безопасностью Э/Э/ПЭ системе в структуре жизненного цикла всей системы безопасности

1 Область применения

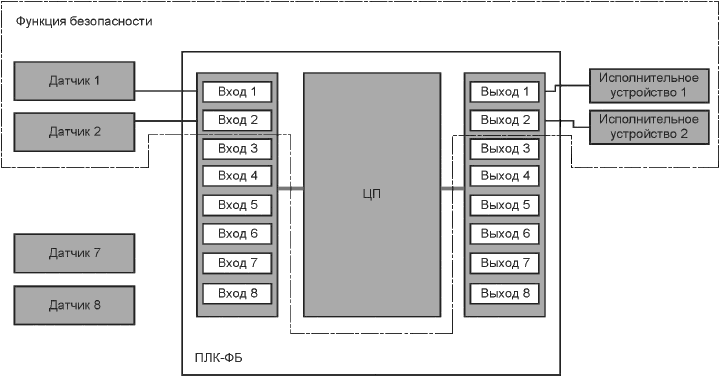

Настоящий стандарт определяет требования для программируемых (логических) контроллеров (ПЛК) и связанных с ними периферийных устройств, как определено в части 1, которые предназначены для использования в качестве логической подсистемы связанной с безопасностью электрической/электронной/программируемой электронной (Э/Э/ПЭ) системы. Программируемый контроллер и связанные с ним периферийные устройства, соответствующие требованиям настоящего стандарта, считают пригодными для применения в Э/Э/ПЭ системе, связанной с безопасностью, и называют программируемым логическим контроллером, удовлетворяющим требованиям функциональной безопасности (ПЛК-ФБ). ПЛК-ФБ - обычно подсистема аппаратных средств (АС)/программного обеспечения. ПЛК-ФБ может также включать элементы программного обеспечения, например предварительно созданные функциональные блоки.

Э/Э/ПЭ система, связанная с безопасностью, обычно состоит из датчиков, исполнительных механизмов, программного обеспечения и логической подсистемы. Настоящий стандарт является реализацией требований стандартов серии МЭК 61508 для конкретного изделия, и соответствие настоящему стандарту означает выполнение всех применимых для ПЛК-ФБ требований стандартов МЭК 61508. В то время как МЭК 61508 - это общесистемный стандарт, настоящий стандарт содержит конкретные требования, обеспечивающие применение к ПЛК-ФБ принципов стандартов серии МЭК 61508.

Настоящий стандарт рассматривает только требования функциональной безопасности и полноты безопасности ПЛК-ФБ, если он является частью Э/Э/ПЭ систем, связанных с безопасностью. Определение требований функциональной безопасности ко всей Э/Э/ПЭ системе, связанной с безопасностью, и требований функциональной безопасности к конечному приложению Э/Э/ПЭ системы, связанной с безопасностью, выходит за рамки настоящего стандарта, но для него эти требования являются входной информацией. Информацию для конкретного применения можно получить из стандартов, таких как МЭК 61511, МЭК 62061 и ИС0 13849.

Настоящий стандарт не охватывает общие требования безопасности для ПЛК-ФБ, такие как требования, связанные с поражением электрическим током и пожароопасностью, определенные в МЭК 61131-2.

Настоящий стандарт распространяется на ПЛК-ФБ со значением уровня полноты безопасности (УПБ) не больше чем 3.

Цель настоящего стандарта:

- установить и описать элементы жизненного цикла ПЛК-ФБ в соответствии с общим жизненным циклом системы безопасности, определенным в МЭК 61508-1, МЭК 61508-2 и МЭК 61508-3;

- для аппаратных средств и программного обеспечения ПЛК-ФБ установить и описать требования, связанные с функциональной безопасностью и полнотой безопасности Э/Э/ПЭ системы, связанной с безопасностью;

- установить методы оценки для следующих параметров/критериев ПЛК-ФБ:

- заявленное значение уровня полноты безопасности (УПБ), которое может быть достигнуто для ПЛК-ФБ;

- значение вероятности отказа по запросу (PFD);

- значение средней частоты опасных отказов в час (PFH);

- значение доли безопасных отказов (SFF);

- значение отказоустойчивости аппаратных средств (HFT);

- значение охвата диагностикой (DC);

- проверка того, что заданные для ПЛК-ФБ процессы жизненного цикла производителем были осуществлены;

- определенное безопасное состояние;

- меры и методы предотвращения и управления систематическими отказами;

- функциональное поведение в состоянии отказа для каждого вида отказа, рассматриваемого в настоящем стандарте;

- установить определения и идентифицировать основные характеристики, относящиеся к выбору и применению ПЛК-ФБ и связанных с ними периферийных устройств.

Настоящий стандарт прежде всего предназначен для производителей ПЛК-ФБ. Он также включает очень важную роль пользователей ПЛК-ФБ с помощью требований в документации для пользователей. Некоторые руководящие указания пользователю ПЛК-ФБ можно найти в МЭК 61131-4.

В настоящий стандарт включены требования Руководства ИСО/МЭК 51 и Руководства МЭК 104, поскольку они имеют отношение к настоящему стандарту.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты и документы. Для датированных ссылок применяют только указанное издание ссылочного стандарта и документа, для недатированных - последнее издание (включая все изменения).

IEC 60947-5-1:2003, Low-voltage switchgear and control gear - Part 5-1: Control circuit devices and switching elements - Electromechanical control circuit devices (Аппаратура распределения и управления низковольтная. Часть 5. Аппараты и коммутационные элементы цепей управления. Глава 1. Электромеханические аппараты для цепей управления)

________________

Заменен на IEC 60947-5-1:2016.

IEC/TS 61000-1-2:2008, Electromagnetic compatibility (EMC) - Part 1-2: General - Methodology for the achievement of functional safety of electrical and electronic systems including equipment with regard to electromagnetic phenomena [Электромагнитная совместимость (ЭМС) - Часть 1-2. Основы. Методология обеспечения функциональной безопасности электрического и электронного оборудования в отношении электромагнитных помех]

________________

Заменен на IEC 61000-1-2:2016.

IEC 61000-4-2:2008, Electromagnetic compatibility (EMC) - Part 4-2: Testing and measurement techniques - Electrostatic discharge immunity test [Электромагнитная совместимость (ЭМС). Часть 4-2. Методы испытаний и измерений. Испытания на устойчивость к электростатическим разрядам]

IEC 61000-4-3:2006, Electromagnetic compatibility (EMC) - Part 4-3: Testing and measurement techniques - Radiated, radio-frequency, electromagnetic field immunity test [Электромагнитная совместимость (ЭМС). Часть 4-3. Методы тестирования и измерения. Испытания на устойчивость к излученному радиочастотному электромагнитному полю]

IEC 61000-4-4:2012, Electromagnetic compatibility (EMC) - Part 4-4: Testing and measurement techniques - Electrical fast transient/burst immunity test [Электромагнитная совместимость (ЭМС). Часть 4-4. Методы испытаний и измерений. Испытания на устойчивость к наносекундным импульсным помехам]

IEC 61000-4-5:2005, Electromagnetic compatibility (EMC) - Part 4-5: Testing and measurement techniques - Surge immunity test [Электромагнитная совместимость. Часть 4-5. Методики испытаний и измерений. Испытание на невосприимчивость к выбросу напряжения]

________________

Заменен на IEC 61000-4-5:2014.

IEC 61000-4-6:2008, Electromagnetic compatibility (EMC) - Part 4-6: Testing and measurement techniques - Immunity to conducted disturbances, induced by radio-frequency fields [Электромагнитная совместимость (ЭМС). Часть 4-6. Методы тестирования и измерения. Устойчивость от помех, наведенных радиочастотными электромагнитными полями]

________________

Заменен на IEC 61000-4-6:2013.

IEC 61000-4-8:2009, Electromagnetic compatibility (EMC) - Part 4-8: Testing and measurement techniques - Power frequency magnetic field immunity test [Электромагнитная совместимость. Часть 4-8. Методы тестирования и измерения. Испытание на устойчивость к магнитному полю]

IEC 61131-1:2003, Programmable controllers - Part 1: General information (Контроллеры программируемые. Часть 1. Общие сведения)

IEC 61131-2:2007, Programmable controllers - Part 2: Equipment requirements and tests (Контроллеры программируемые. Часть 2. Требования к оборудованию и испытания)

________________

Заменен на IEC 61131-2:2017.

IEC 61131-4:2004, Programmable controllers - Part 4: User guidelines (Контроллеры программируемые. Часть 4. Руководство для пользователя)

IEC 61326-3-1:2008, Electrical equipment for measurement, control and laboratory use - EMC requirements - Part 3-1: Immunity requirements for safety-related systems and for equipment intended to perform safety-related functions (functional safety) - General industrial applications [Оборудование электрическое для измерения, управления и лабораторного использования. Требования к электромагнитной совместимости. Часть 3-1. Требования помехоустойчивости к системам, связанным с обеспечением безопасности, и оборудованию для выполнения функций, связанных с обеспечением безопасности (функциональная безопасность). Общее применение в промышленности]

________________

Заменен на IEC 61326-3-1:2017.

IEC 61326-3-2:2008, Electrical equipment for measurement, control and laboratory use - EMC requirements - Part 3-2: Immunity requirements for safety-related systems and for equipment intended to perform safety-related functions (functional safety) - Industrial applications with specified electromagnetic environment [Оборудование электрическое для измерения, управления и лабораторного использования. Требования к электромагнитной совместимости. Часть 3-2. Требования помехоустойчивости к системам, связанным с обеспечением безопасности, и оборудованию для выполнения функций, связанных с обеспечением безопасности (функциональная безопасность). Применение в промышленности с особой электромагнитной средой]

________________

Заменен на IEC 61326-3-2:2017.

IEC 61508-1:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 1: General requirements (Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 1. Общие требования)

IEC 61508-4:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 2. Requirements for electrical/electronic/programmable electronic safety-related systems (Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 2. Требования к системам электрическим/электронным/программируемым электронным, связанным с безопасностью)

IEC 61508-3:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 3: Software requirements (Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 3. Требования к программному обеспечению)

IEC 61508-6:2010, Functional safety of electrical/electronic/programmable electronic safety related systems - Part 6: Guidelines on the application of IEC 61508-2 and IEC 61508-3 (Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 6. Руководство по применению МЭК 61508-2 и МЭК 61508-3)

IEC 61784-3:2010, Industrial communication networks - Profiles - Part 3: Functional safety fieldbuses - General rules and profile definitions (Сети связи промышленные. Профили. Часть 3. Полевые шины для обеспечения функциональной безопасности. Общие правила и определения профилей)

________________

Заменен на IEC 61784-3:2016.

IEC 62443 (all parts), Industrial communication networks - Network and system security (Сети связи промышленные. Безопасность сетей и систем)

IEC Guide 104:2010, The preparation of safety publications and the use of basic safety publications and group safety publications (Подготовка стандартов по безопасности и использование базовых стандартов по безопасности и стандартов по безопасности групп)

________________

Заменен на IEC Guide 104:2019.

ISO/IEC Guide 51:1999 Safety aspects - Guidelines for their inclusion in standards (Аспекты безопасности. Руководящие указания по включению в стандарты)

________________

Заменен на ISO/IEC Guide 51:2014.

EN 50205:2002, Relays with forcibly guided (mechanically linked) contacts [Реле с принудительными контактами (механически связанные)]

________________

Заменен на EN 61810-3:2015.

3 Термины и определения

3.1 прикладное программное обеспечение (application software, application data, configuration data): Часть программного обеспечения РЕ системы, которая по специфицированным функциям выполняет задачу, связанную с безопасностью УО, но не обеспечивает функционирование и не предоставляет сервисы для самого программируемого устройства.

[МЭК 61508-4:2010, 3.2.7]

3.2 специализированная заказная интегральная схема; СИС (application specific integrated circuit, ASIC): Интегральная схема, разработанная и изготовленная для выполнения конкретной функции, которую определяет разработчик изделия.

[МЭК 61508-4:2010, 3.2.15]

3.3 архитектура (architecture): Конкретная конфигурация элементов аппаратных средств и системы.

[МЭК 61508-4:2010, 3.3.4]

3.4 готовность (availability): Вероятность того, что элемент в состоянии выполнить свою предназначенную функцию, выраженная как десятичное значение от нуля до единицы.

Пример - А=0,9 означает, что изделие готово выполнить предназначенную для нее* функцию в течение 90% времени его работы.

________________

* Текст документа соответствует оригиналу. - .

Примечание - При Т<<1, А=1-

Т. См. 3.23.

3.5 средняя частота опасного отказа в час (average frequency of a dangerous failure per hour, PFH): Средняя частота опасного отказа Э/Э/ПЭ системы, связанной с безопасностью, выполняющей указанную функцию безопасности в течение заданного периода времени.

Примечания

1 Термин "вероятность опасного отказа в час" в настоящем стандарте не используют, но сокращение PFH сохранено, и если оно используется, то это означает "средняя частота опасного отказа [ч]".

2 Теоретически PFH - среднее значение безусловной интенсивности отказа, также называемой частотой отказов, которое обычно обозначают w(t). Ее не следует путать с интенсивностью отказов (см. приложение В МЭК 61508-6).

3 Если Э/Э/ПЭ система, связанная с безопасностью, является последним слоем безопасности, то PFH вычисляют исходя из ее неотказоустойчивости F(T)=1-R(t) (см. выше "интенсивность отказов"). Если Э/Э/ПЭ система, связанная с безопасностью, не является последним слоем безопасности, то ее PFH вычисляют исходя из ее неготовности U(t) (см. PFD, 3.38). Приближения PFH задаются в первом случае как F(T)/T и 1/MTTF и во втором - как 1/MTBF.

4 Если Э/Э/ПЭ система, связанная с безопасностью, подразумевает только быстро восстанавливаемые выявляемые отказы, то асимптотическая интенсивность отказов достигается быстро, что обеспечивает оценку PFH.

[МЭК 61508-4:2010, 3.6.19]

3.6 черный канал (black channel): Части канала связи, которые не разработаны или для которых не проведена процедура подтверждения соответствия согласно стандартам серии МЭК 61508.

Примечание - См. 7.4.11.2 МЭК 61508-2.

3.7 канал (channel): Элемент или группа элементов, которые независимо реализуют элемент функции безопасности.

Пример - Двухканальная (или дуальная) конфигурация - конфигурация, в которой два канала независимо выполняют одну и ту же функцию.

Примечание - Данный термин можно применять для описания полных систем или частей системы (например, датчиков или исполнительных элементов).

[МЭК 61508-4:2010, 3.3.6]

3.8 отказ по общей причине (common cause failure): Отказ, являющийся результатом одного или нескольких событий, вызвавших одновременные отказы двух и более отдельных каналов в многоканальной системе, приводящих к отказу системы.

[МЭК 61508-4:2010, 3.6.10]

3.9 информационная безопасность (cyber security): Защита данных в компьютерных и информационных системах от потери или повреждения из-за умышленных или неумышленных действий людьми, не обладающими полномочиями, или злоумышленниками.

Примечание - Данный термин касается защиты от таких действий, реализуемых через сеть или другие коммуникационные интерфейсы.

3.10 опасный отказ (dangerous failure): Отказ элемента и/или подсистемы, и/или системы, влияющий на выполнение функции безопасности:

a) препятствует выполнению функции безопасности, если необходимо ее выполнение (в режиме запроса), или вызывает прекращение выполнения функции безопасности (в непрерывном режиме), переводя УО в опасное или потенциально опасное состояние;

b) снижает вероятность корректного выполнения функции безопасности, если необходимо ее выполнение.

[МЭК 61508-4:2010, 3.6.7]

3.11 опасный сбой (dangerous fault): Сбой, который может привести к опасному отказу.

Примечание - Если опасный сбой обнаружен, то предпринимают меры по предотвращению опасного отказа.

3.12 заданное безопасное состояние (defined safe state): Состояние ПЛК-ФБ, определенное производителем ПЛК-ФБ, в которое переходит ПЛК-ФБ, когда происходит опасный отказ.

Примечание - Как правило, заданное безопасное состояние - состояние по умолчанию всех без исключения выходов ПЛК-ФБ. Для цифровых выходов - это состояние с отключенным питанием, если конкретно не определено иначе. Для аналоговых выходов - это состояние с нулевыми значениями напряжения или нулевыми коэффициентами усиления, если конкретно не определено иначе. Для коммуникационных портов - это состояние определено как отсутствие связи, если, в частности, не определено иначе.

3.13 обнаруженный отказ (detected failure): Прекращение способности функционального блока выполнить требуемую функцию, обнаруженное диагностическими проверками, контрольными испытаниями, вмешательством оператора или в процессе нормального функционирования.

Пример - Физический осмотр и проверки, выполняемые вручную.

3.14 охват диагностикой; ОД (diagnostic coverage, DC): Часть опасных отказов, выявляемая автоматическими диагностическими тестами в неавтономном режиме. Эту часть опасных отказов вычисляют как отношение интенсивности выявленных диагностическими тестами опасных отказов к общей интенсивности опасных отказов.

Примечания

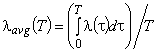

1 Охват диагностикой опасных отказов определяют с помощью следующего выражения

![]() ,

,

где DC - охват диагностикой;

- интенсивности выявленных опасных отказов;

- общая интенсивность опасных отказов.

2 Данное определение справедливо при условии, что рассматриваемые компоненты имеют постоянную интенсивность отказов.

[МЭК 61508-4:2010, 3.8.6]

3.15 Э/Э/ПЭ (Е/Е/РЕ): Электрический/электронный/программируемый электронный.

3.16 элемент (element): Часть подсистемы, включающая в себя отдельный компонент или любую группу компонентов, которая выполняет одну или более функций безопасности элемента.

[МЭК 61508-4:2010, 3.8.6, модифицировано]

Примечание - Элемент может включать в себя аппаратные средства и/или программное обеспечение.

[МЭК 61508-4:2010, 3.4.5, модифицировано]

3.17 функция безопасности элемента (element safety function): Часть функции безопасности, которая реализуется элементом.

[МЭК 61508-4:2010, 3.5.3, модифицировано]

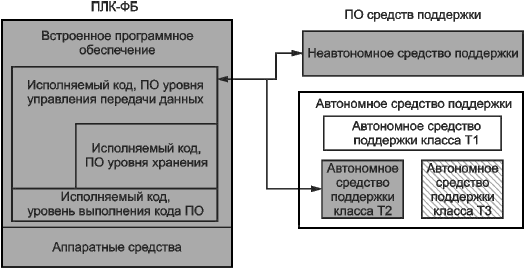

3.18 встроенное программное обеспечение, встроенное микропрограммное обеспечение (embedded software, embedded firmware): Программное обеспечение, управляющее работой ПЛК-ФБ или одной из его подсистем.

Примечания

1 Встроенное программное обеспечение поставляется производителем ПЛК-ФБ установленное в ПЛК-ФБ. У пользователя нет прямого доступа к встроенному программному обеспечению. Производитель ПЛК-ФБ разрабатывает или пишет встроенное программное обеспечение, чтобы управлять его ПЛК-ФБ. Оно может, например, управлять коммуникационной подсистемой или интерпретацией программы, разработанной пользователем в инструментальных средствах инженерии.

2 Еще один термин для встроенного программного обеспечения.

3 Встроенное микропрограммное обеспечение может быть связанным с безопасностью или не связанным с безопасностью.

3.19 средства проектирования (engineering tools): Программное обеспечение для разработки прикладной программы.

Пример - Программное обеспечение средств проектирования поставляется производителем ПЛК-ФБ для установки на персональной рабочей станции. В этом программном пакете пользователь разрабатывает или пишет свою прикладную программу для управления процессом. Затем эта прикладная программа загружается в ПЛК-ФБ и осуществляет управление ПЛК-ФБ пользователя, присоединенным оборудованием и, таким образом, процессом.

Примечание - Прикладные программы и программное обеспечение могут быть связанными с безопасностью или не связанными с безопасностью.

3.20 управляемое оборудование; УО (equipment under control, EUC): Оборудование, машины, аппараты или установки, используемые для производства, обработки, транспортирования, в медицине или в других областях.

Примечание - Система управления УО представляют собой отдельное отличное от УО понятие.

3.21 испытуемое техническое средство (equipment under test, EUT): Определенная(ые) производителем представительная(ые) конфигурация(и), используемая(ые) для типовых испытаний.

3.22 отказ (failure): Прекращение способности функционального блока выполнять необходимую функцию либо функционирование этого блока любым способом, отличным от требуемого.

Примечания

1 Данное определение основано на определении 91-04-01 в МЭК 60050-191 и учитывает изменения, связанные с систематическими отказами, например, вследствие недоработок в спецификации или программном обеспечении.

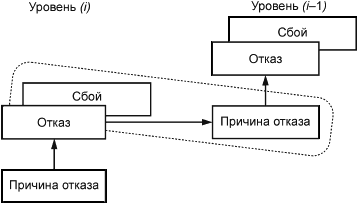

2 Соотношение между сбоями и отказами см. на рисунке 2.

3 Характеристики требуемых функций неизбежно исключают определенные режимы работы, и некоторые функции могут быть определены путем описания режимов, которых следует избегать. Возникновение таких режимов представляет собой отказ.

4 Отказы являются либо случайными (в аппаратных средствах), либо систематическими (в аппаратных средствах или в программном обеспечении), см. 3.42 и 3.56.

[МЭК 61508-4:2010, 3.6.4]

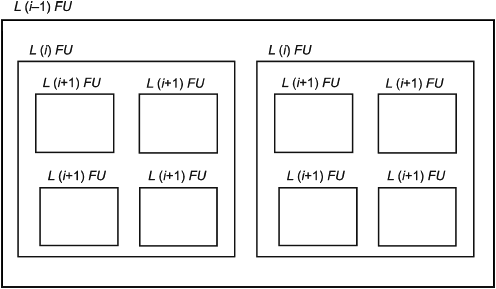

|

L - уровень; i=1, 2, 3 и т.д.; FU - функциональный блок

а) Конфигурация функционального блока

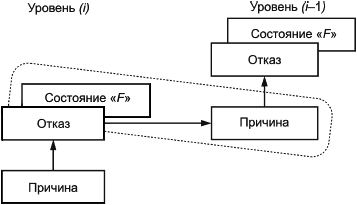

|

b) Обобщенный вид

|

c) С точки зрения МЭК 61508 и ИСО/МЭК 2382-14

Рисунок 2, лист1- Модель отказа

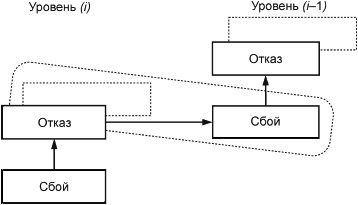

|

d) С точки зрения МЭК 60050(191)

Примечания к рисунку 2

1 Как показано на рисунке а), функциональный блок может быть представлен в виде многоуровневой иерархической структуры, каждый из уровней которой может быть в свою очередь назван "функциональный блок". На уровне (i) "причина" может проявить себя как ошибка (отклонение от правильного значения или состояния) в пределах функционального блока, соответствующего данному уровню (i). Если ошибка не будет исправлена или нейтрализована, то она может привести к отказу данного функционального блока, который в результате перейдет в состояние "F", в котором он более не сможет выполнять необходимую функцию [см. рисунок b)]. Данное состояние "F" уровня (i) может в свою очередь проявиться в виде ошибки на уровне функционального блока (i-1), которая, если она не будет исправлена или нейтрализована, может привести к отказу функционального блока уровня (i-1).

2 В этой причинно-следственной цепочке один и тот же элемент ("объект X") может рассматриваться как состояние (состояние "F") функционального блока уровня (i), в которое он попадает в результате отказа, а также как причина отказа функционального блока уровня (i-1). Данный "объект X" объединяет концепцию "отказа" в МЭК 61508 и ИСО/МЭК 2382-14, в которой внимание акцентируется на причинном аспекте, как показано на рисунке с), и концепцию "отказа", представленную в МЭК 60050(191), в которой основное внимание уделено аспекту состояния, как показано на рисунке d). В МЭК 60050(191) состояние "F" называется "отказом", а в МЭК 61508 и ИСО/МЭК 2382-14 оно не определено.

3 В некоторых случаях отказ или ошибка могут быть вызваны внешним событием, таким, например, как молния или электростатические помехи, а не внутренним отказом. Более того, ошибка (в обоих словарях) может возникать без предшествующего отказа. Примером такой ошибки может быть ошибка проектирования.

Рисунок 2, лист 2

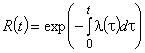

3.23 интенсивность отказов (failure rate): Интенсивность отказов (t) объекта (отдельных компонентов или систем) определяется как вероятность отказа

(f)dt этого объекта на отрезке времени [t, t+dt] при условии, что объект был работоспособен на временном отрезке [0, t].

Примечания

1 Математически (t) - условная вероятность отказа в единицу времени на временн

м отрезке [t, t+dt]. Она тесно связана с функцией безотказности (т.е. вероятности отсутствия отказа от 0 до t), описываемой общей формулой:

. Выражение для

. Выражение для (t) через функцию безотказности имеет вид

.

.

2 Интенсивности отказов и их неопределенности могут быть оценены из стандартных статистических данных об отказах реальных объектов. В течение "срока годности" (т.е. после "выгорания" дефектов и до износа) интенсивность отказов простого элемента можно считать постоянной величиной ![]() .

.

3 Среднее значение (t) в течение заданного отрезка времени [0, Т], вычисленное по формуле

, не является интенсивностью отказов, поэтому не может быть использовано для вычисления функции R(t) по формуле в примечании 1. Однако оно может быть интерпретировано как средняя частота отказа за этот отрезок времени (т.е. PFH, см. МЭК 61508-6, приложение В).

, не является интенсивностью отказов, поэтому не может быть использовано для вычисления функции R(t) по формуле в примечании 1. Однако оно может быть интерпретировано как средняя частота отказа за этот отрезок времени (т.е. PFH, см. МЭК 61508-6, приложение В).

4 Интенсивность отказов последовательности элементов - сумма интенсивностей отказов каждого из этих элементов.

5 Интенсивность отказов избыточных систем обычно не является постоянной. Однако если все отказы достаточно быстро выявлены, являются независимыми и быстро исправлены, то быстро сходится к асимптотическому значению

, которая является эквивалентной интенсивностью отказов систем. Ее не следует путать со средней интенсивностью отказов в соответствии с примечанием 3, которая не обязательно сходится к асимптотическому значению.

[МЭК 61508-4:2010, 3.6.16]

3.24 сбой (fault): Ненормальный режим, который может вызвать снижение или потерю способности функционального блока выполнять требуемую функцию.

[ИСО/МЭК 2382-14:1997, 14.01.10]

Примечание - МЭК 60050-191, 191-05-01 определяет "сбой" как состояние, характеризуемое неспособностью выполнить необходимую функцию, исключая неспособность, возникающую во время профилактических работ или других плановых мероприятий, либо в результате недостатка внешних ресурсов. Иллюстрация к этим двум точкам зрения показана на рисунке 2.

[МЭК 61508-4:2010, 3.6.1]

3.25 устойчивость к сбоям (fault tolerance): Способность функционального блока продолжать выполнять необходимую функцию при наличии сбоев или ошибок.

[ИСО/МЭК 2382-14:1997, 14.01.06]

Примечание - Определение МЭК 60050-191, 191-05-05 относится только к сбоям подэлементов. См. примечание к термину "сбой" в 3.24.

[МЭК 61508-4:2010, 3.6.3]

Примечание - В рассматриваемые отказы и ошибки включают те, которые происходят в интерфейсах к ПЛК-ФБ.

3.26 спецификация требований к функциональной безопасности ПЛК-ФБ (ПЛК-ФБ functional safety requirements specification): Спецификация, содержащая требования к функциям безопасности и связанным с ними уровням полноты безопасности для ПЛК-ФБ.

3.27 функциональная безопасность (functional safety): Часть общей безопасности, обусловленная применением УО и системы управления УО и зависящая от правильности функционирования Э/Э/ПЭ систем, связанных с безопасностью, и других средств по снижению риска.

[МЭК 61508-4:2010, 3.1.12]

Примечание - Функциональная безопасность по существу - способность связанной с безопасностью системы достигать или поддерживать безопасное состояние.

3.28 технические средства (hardware, HW): Электрические ПЛК-ФБ, механические или другие физические устройства, которые соединены вместе для выполнения функций.

3.29 связанная с безопасностью подсистема высокой сложности (high complexity safety-related subsystem): Такая часть связанной с безопасностью Э/Э/ПЭ системы, для которой:

- или вид отказа, по крайней мере одного компонента, не четко определен; или

- поведение подсистемы в случае неисправности не может быть полностью определено; или

- недостаточно эксплуатационных данных об отказах, чтобы показать, что достигаются требуемые интенсивности отказов.

Пример - ПЛК-ФБ. Получено из определения подсистемы типа В, описанного в МЭК 61508-2, 7.4.4.1.3.

Примечание - Относится к системам типа А (9.4.3.2.2) и типа В (9.4.3.2.3).

3.30 логическая подсистема (logic subsystem): Логическая подсистема - это часть связанной с безопасностью Э/Э/ПЭ системы, которая выполняет функциональную логику, но не включает датчики и исполнительные элементы.

Пример - ПЛК-ФБ - логическая подсистема.

3.31 средняя продолжительность ремонта (mean repair time, MRT): Ожидаемая полная продолжительность ремонта.

Примечание - MRT охватывает времена b), с) и d) MTTR (см. 3.34).

[МЭК 61508-4:2010, 3.6.22]

3.32 среднее время между отказами (mean time between failures, MTBF): Статистический параметр (обычно выражаемый в часах), который позволяет сравнивать надежность различных изделий.

Примечания

1 Математически - это обратная величина интенсивности отказов восстанавливаемого изделия.

2 MTBF - среднее арифметическое значение, определенное для большого количества устройств за длительный период времени.

3 Для сложного изделия, такого как ПЛК, средняя интенсивность отказов аппроксимируется постоянным значением интенсивности отказов экспоненциальной функции надежности: R(t)=е.

4 MTBF = MTTF + MTTR.

См. 3.33, примечание 2.

3.33 среднее время до отказа (mean time to failure, MTTF): Статистический параметр (обычно выражаемый в часах), который позволяет сравнивать надежность невосстанавливаемых изделий.

Примечания

1 Для невосстанавливаемого изделия с постоянной интенсивностью отказов MTTF - обратная величина интенсивности отказов изделия.

2 MTTF - среднее арифметическое значение, определенное для большого количества устройств за длительный период времени.

3 Несмотря на то что два термина MTBF и MTTF иногда используют взаимозаменяемо, они, строго говоря, относятся к восстанавливаемым и невосстанавливаемым изделиям соответственно. MTBF следует использовать только для тех изделий, которые обычно восстанавливают и возвращают в работу.

3.34 среднее время восстановления (mean time to restoration, MTTR): Ожидаемое время восстановления.

Примечание - MTTR включает в себя:

a) время выявления отказа;

b) время, прошедшее до начала восстановления;

c) время, фактически затраченное на ремонт;

d) время возвращения компонента в работу.

Начало времени перечисления b) совпадает с окончанием времени перечисления а); начало времени перечисления с) совпадает с окончанием времени перечисления b); начало времени перечисления d) совпадает с окончанием времени перечисления с).

[МЭК 61508-4:2010, 3.6.21]

3.35 режим работы (mode of operation): Способ выполнения функции безопасности, который может быть в режиме с низкой частотой запросов, с высокой частотой запросов либо в непрерывном режиме.

Примечание - Э/Э/ПЭ система, связанная с безопасностью, выполняющая функцию безопасности, не влияет на работу УО или систему управления УО до тех пор, пока к ней не возникает запрос. Однако если Э/Э/ПЭ система, связанная с безопасностью, отказывает так, что выполнение функции безопасности невозможно, то она может вызвать переход УО в безопасное состояние (см. МЭК 61508-2, 7.4.6).

[МЭК 61508-4:2010, 3.5.16]

3.35.1 режим работы с низкой частотой запросов (low demand mode): Режим, в котором функция безопасности выполняется только по запросу и переводит УО в определенное безопасное состояние, а частота запросов не превышает одного запроса в год.

[МЭК 61508-4:2010, 3.5.16]

3.35.2 режим работы с высокой частотой запросов (high demand mode): Режим, в котором функция безопасности выполняется только по запросу и переводит УО в определенное безопасное состояние, а частота запросов превышает один в год.

[МЭК 61508-4:2010, 3.5.16]

3.35.3 непрерывный режим работы (continuous mode): Режим, в котором функция безопасности поддерживает УО в безопасном состоянии, как и при нормальном функционировании.

[МЭК 61508-4:2010, 3.5.14]

3.36 М из N, MooN (М out of N, MooN): Архитектура, состоящая из N независимых каналов, которые соединены так, что по крайней мере требуется М каналов для выполнения функции безопасности.

3.37 время безопасности процесса, худший случай (process safety time, worst case): Промежуток времени между моментом появления отказа, который может вызвать опасное событие в УО или системе управления УО, и моментом времени, к которому в УО должно быть завершено действие по предотвращению появления опасного события.

[МЭК 61508-4:2010, 3.6.20]

3.38 вероятность опасного отказа по запросу (probability of dangerous failure on demand, PFD): Неготовность Э/Э/ПЭ системы, связанной с безопасностью, обеспечить безопасность (см. МЭК 60050-191), т.е. выполнить заданную функцию безопасности, когда происходит запрос от УО или системы управления УО.

Примечания

1 [Мгновенная] неготовность (согласно МЭК 60050-191) является вероятностью ненахождения элемента в состоянии выполнения необходимой функции при данных условиях в данный момент времени, предполагая, что элемент обеспечен всеми необходимыми внешними ресурсами. Обычно ее обозначают как U(t).

2 [Мгновенная] готовность не зависит от состояний (выполнения или отказа), в которых находился элемент до момента времени t. Она только характеризует элемент, который должен быть в работоспособном состоянии, когда он обязан в нем быть, например Э/Э/ПЭ система, связанная с безопасностью, работающая в режиме с низкой интенсивностью запросов.

3 Если происходит периодическое тестирование, то PFD Э/Э/ПЭ системы, связанной с безопасностью, для заданной функции безопасности представляется в виде зубчатой кривой с большим диапазоном значений вероятностей от низкого, сразу после теста, до максимума, непосредственно перед тестом.

[МЭК 61508-4:2010, 3.6.17]

3.39 программируемые технические средства (programmable HW): Технические средства, функциональность или производительность которых могут быть изменены или модифицированы встроенным программным обеспечением.

Пример - Программируемая логическая интегральная схема, устройства флэш-памяти и изделия на базе микропроцессоров.

3.40 контрольная проверка (proof test): Периодическая проверка, проводимая для того, чтобы обнаружить опасные скрытые отказы в системе, связанной с безопасностью, с тем чтобы при необходимости система могла быть восстановлена настолько близко к "исходному" состоянию, насколько это возможно в данных условиях.

Примечания

1 В настоящем стандарте использован термин "контрольная проверка", но считается, что он является синонимом термина "периодическая проверка".

2 Эффективность контрольной проверки будет зависеть также от охвата отказов тестами и эффективности восстановления. На практике обнаружить все 100% скрытых опасных отказов не просто и возможно только для Э/Э/ПЭ системы, связанной с безопасностью, имеющей низкую сложность. Однако к этому необходимо стремиться. По крайней мере все выполняемые функции безопасности должны проверять в соответствии со спецификацией требований к безопасности Э/Э/ПЭ системы. При использовании отдельных каналов эти проверки проводят для каждого канала отдельно. Для сложных элементов, возможно, должен быть проведен анализ, с тем чтобы продемонстрировать, что вероятность скрытого опасного отказа, не обнаруженного контрольными проверками, является незначительной в течение всего срока службы Э/Э/ПЭ системы, связанной с безопасностью.

3 Для проведения контрольной проверки требуется некоторое время. В течение этого времени доступ к Э/Э/ПЭ системе, связанной с безопасностью, может быть частично или полностью запрещен. Продолжительностью контрольной проверки можно пренебречь, только если часть проверяемой Э/Э/ПЭ системы, связанной с безопасностью, останется доступной для запроса на выполнение или если УО будет отключено во время проверки.

4 Во время проведения контрольной проверки Э/Э/ПЭ система, связанная с безопасностью, может быть частично или полностью недоступна для выполнения запроса. В этом случае при вычислении УПБ величиной MTTR можно пренебречь, только если во время ремонта УО был отключен или были использованы другие эквивалентные по эффективности меры по снижению риска.

[МЭК 61508-4:2010, 3.8.5]

3.41 надлежащая процедура функциональной проверки (proper function verification procedure, PFVP): Методология тестирования ПЛК-ФБ.

3.42 случайный отказ аппаратных средств (random hardware failure): Отказ, возникающий в случайный момент времени, который является результатом одного или нескольких возможных механизмов ухудшения характеристик в аппаратных средствах.

Примечания

1 Существует много механизмов ухудшения характеристик, действующих с различной интенсивностью и в различных компонентах. Поскольку допуски изготовления приводят к тому, что компоненты в результате действия этих механизмов отказывают в разное время и отказы аппаратных средств включают в себя много факторов, то отказы происходят с предсказуемой частотой, но в непредсказуемые (т.е. случайные) моменты времени.

2 Основное различие между случайными отказами аппаратных средств и систематическими отказами (см. 3.6.6) состоит в том, что интенсивность отказов системы (или другие подобные характеристики таких отказов), связанная со случайными отказами аппаратных средств, может прогнозироваться с достаточной степенью точности, но систематические отказы по своей природе не могут быть предсказаны точно. Поэтому интенсивность отказов системы, связанных со случайными отказами аппаратных средств, может быть охарактеризована количественно с достаточной степенью точности, тогда как отказы системы, связанные с систематическими отказами, не могут быть статистически охарактеризованы с достаточной точностью, поскольку события, приводящие к таким отказам, не могут быть предсказаны.

[МЭК 61508-4:2010, 3.6.5]

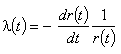

3.43 надежность (reliability, R): Вероятность того, что конкретное изделие будет работать в течение конкретного времени t без отказа.

Примечания

1 Для сложного изделия, такого как программируемый контроллер, средняя интенсивность отказов аппроксимируется экспоненциальной функцией надежности с постоянным значением интенсивности отказов: R(t)=e=е

![]() .

.

2 Если время t в последнем уравнении равно значению MTBF, то уравнение дает значение надежности, равное 0,368, подразумевая, что только 36,8% конкретного изделия будет работать без отказа в течение его значения MTBF.

3.44 риск (risk): Сочетание вероятности события причинения вреда и тяжести этого вреда.

[ИСО/МЭК Руководство 51:1999, определение 3.2].

Примечание - Дальнейшее обсуждение этого определения содержится в МЭК 61508-5, приложение А.

[МЭК 61508-4:2010, 3.1.6]

3.45 безопасный отказ ПЛК-ФБ (safe failure): Отказ элемента и/или подсистемы, и/или системы, играющий определенную роль в реализации функции безопасности, который:

a) приводит к ложному выполнению функции безопасности, переводящей УО (или его часть) в безопасное состояние или поддерживающей безопасное состояние, или

b) увеличивает вероятность ложного выполнения функции безопасности, переводящей УО (или его часть) в безопасное состояние или поддерживающей безопасное состояние.

[МЭК 61508-4:2010, 3.6.8]

3.46 безопасный сбой (safe fault): Сбой, не вызывающий опасный отказ.

3.47 доля безопасных отказов; ДБО (safe failure fraction, SFF): Свойство элемента, связанного с безопасностью, определяемое отношением суммы средних частот безопасных отказов и опасных обнаруженных отказов к сумме средних частот безопасных и опасных отказов.

Примечание - Данное отношение имеет вид:

![]() .

.

Если частоты отказов являются постоянными величинами, то выражение упрощается и имеет вид:

![]() .

.

[МЭК 61508-4:2010, 3.6.15]

3.48 безопасное состояние (safe state): Состояние УО, в котором достигается безопасность.

Примечание - При переходе от потенциально опасного состояния к конечному безопасному, состоянию УО может пройти через несколько промежуточных безопасных состояний. Для некоторых ситуаций безопасное состояние существует только до тех пор, пока УО остается под непрерывным контролем. Такое непрерывное управление может продолжаться в течение короткого или неопределенного периода времени.

[МЭК 61508-4:2010, 3.1.13]

3.49 время реакции функции безопасности (safety function response time): Наихудшее время между срабатыванием датчика системы безопасности и моментом достижения соответствующего безопасного состояния, реализуемого исполнительным(и) устройством(ами) системы безопасности при наличии ошибок или отказов в канале, выполняющем функцию безопасности.

[МЭК 61784-3:2010, 3.1.1.36, модифицировано]

3.50 полнота безопасности (safety integrity): Вероятность того, что система, связанная с безопасностью, будет удовлетворительно выполнять требуемые функции безопасности при всех оговоренных условиях в течение заданного интервала времени.

Примечания

1 Чем выше уровень полноты безопасности, тем ниже вероятность того, что система, связанная с безопасностью, не сможет выполнить указанные функции безопасности или не будет в состоянии, когда потребуется, принять указанное состояние.

2 Существуют четыре уровня полноты безопасности для систем (см. МЭК 61508-4, 3.5.8).

3 При определении полноты безопасности должны учитывать все причины отказов (случайных отказов аппаратных средств и систематических отказов), которые приводят к небезопасному состоянию, например отказы аппаратных средств, отказы, вызванные программным обеспечением, и отказы, вызванные электрическими помехами. Некоторые из этих типов отказов, например случайные отказы аппаратных средств, могут быть охарактеризованы количественно, с использованием таких параметров, как интенсивность отказов в опасном режиме или вероятность того, что система защиты, связанная с безопасностью, не сможет выполнить запрос. Однако полнота безопасности системы также зависит и от многих факторов, которым нельзя дать точную количественную оценку и которые могут быть оценены только качественно.

4 Полнота безопасности включает в себя полноту безопасности аппаратных средств (см. МЭК 61508-4, 3.5.7) и полноту безопасности по отношению к систематическим отказам (см. МЭК 61508-4, 3.5.6).

5 Данное определение основано на определении безотказности (надежности) систем, связанных с безопасностью, при выполнении ими функций безопасности (определение надежности см. МЭК 60050-191, 191-12-01).

[МЭК 61508-4:2010, 3.5.4]

3.51 уровень полноты безопасности; УПБ [safety integrity level (SIL)]: Дискретный уровень (принимающий одно из четырех возможных значений), соответствующий диапазону значений полноты безопасности, при котором уровень полноты безопасности, равный 4, является наивысшим уровнем полноты безопасности, а уровень полноты безопасности, равный 1, соответствует наименьшей полноте безопасности.

Примечания

1 Меры целевых отказов (см. МЭК 61508-4, 3.5.17) для четырех уровней полноты безопасности указаны в МЭК 61508-1, таблицы 2 и 3.

2 Уровни полноты безопасности используют при определении требований полноты безопасности для функций безопасности, которые должны быть распределены по Э/Э/ПЭ системам, связанным с безопасностью.

3 Уровень полноты безопасности (УПБ) не является свойством системы, подсистемы, элемента или компонента. Правильная интерпретация фразы "УПБ системы, связанной с безопасностью, равен n" (где n=1, 2, 3 или 4) означает, что система потенциально способна к реализации функций безопасности с уровнем полноты безопасности до значения, равного n.

[МЭК 61508-4:2010, 3.5.8]

4 Данная схема спецификации применима только к системе, связанной с безопасностью.

5 Целевые меры по отказу для четырех уровней целостности безопасности определены в таблицах 1 и 2.

3.52 предельное значение УПБ (SIL capability): Максимальное значение УПБ, которое может быть достигнуто для ПЛК-ФБ с учетом архитектурных ограничений и систематической полноты безопасности.

[МЭК 62061:2005, 3.2.24]

3.53 система, связанная с безопасностью (safety-related system): Система, которая:

- реализует необходимые функции безопасности, требующиеся для достижения и поддержки безопасного состояния УО;

- предназначена для достижения своими средствами или в сочетании с другими Э/Э/ПЭ системами, связанными с безопасностью, и другими средствами снижения риска необходимой полноты безопасности для требуемых функций безопасности.

Примечания

1 Данный термин относится к системам, обозначенным как системы, связанные с безопасностью, и предназначенным для достижения совместно с внешними средствами снижения риска (см. 3.4.2 МЭК 61508-4) необходимого снижения риска для соответствия требованиям приемлемого риска (см. 3.1.7 МЭК 61508-4). См. также приложение А МЭК 61508-5.

2 Системы, связанные с безопасностью, предназначены для того, чтобы предотвратить переход УО в опасное состояние путем выполнения необходимых действий при обнаружении условий, которые могут привести к опасному событию. Отказ системы, связанной с безопасностью, может быть отнесен к событиям, ведущим к возникновению определенной опасности или опасностей. Хотя могут существовать и другие системы, имеющие функции безопасности, именно системы, связанные с безопасностью, предназначены для достижения требуемого приемлемого риска. В широком смысле системы, связанные с безопасностью, могут быть разделены на две категории: системы управления, связанные с безопасностью, и системы защиты, связанные с безопасностью.

3 Системы, связанные с безопасностью, могут быть составной частью системы управления УО либо связаны с УО с помощью датчиков и/или исполнительных устройств. Это означает, что необходимый уровень полноты безопасности может быть достигнут реализацией функций безопасности в системе управления УО (и, возможно, также дополнительными отдельными и независимыми системами), либо функции безопасности могут быть реализованы отдельными, независимыми системами безопасности.

4 Система, связанная с безопасностью, может быть предназначена:

a) для предотвращения опасного события (т.е. если система, связанная с безопасностью, выполняет свои функции безопасности, то опасного события не происходит);

b) ослабления последствий вредного события, снижая риск путем уменьшения последствий;

c) достижения целей перечислений а) и b).

5 Человек может быть частью системы, связанной с безопасностью (см. 3.4.1 МЭК 61508-4). Например, человек может получать информацию от программируемого электронного устройства и выполнять действие, связанное с безопасностью, основываясь на этой информации, либо выполнять действие, используя программируемое электронное устройство.

6 Система, связанная с безопасностью, включает в себя все аппаратные средства, программное обеспечение и дополнительные средства (например, источники питания), необходимые для выполнения указанных функций безопасности [датчики, другие устройства ввода, исполнительные элементы (устройства привода) и другие устройства вывода включаются в систему, связанную с безопасностью].

7 Система, связанная с безопасностью, может основываться на широком диапазоне технологий, включая Э/Э/ПЭ, гидравлическую и пневматическую технологии.

[МЭК 61508-4:2010, 3.4.1]

3.54 программное обеспечение (software): Продукт интеллектуальной деятельности, включающий в себя программы, процедуры, данные, правила и ассоциированную информацию, имеющий отношение к работе системы обработки данных.

Примечания

1 Программное обеспечение является независимым от носителя, на котором оно записано.

2 Данное определение без примечания 1 отличается от представленного в ИСО 9000-3 добавлением слова "данные".

[МЭК 61508-4:2010, 3.2.5]

3.55 подсистема (subsystem): Часть ПЛК-ФБ, включающая отдельный компонент или совокупность компонентов, который выполняет одну или более функций.

Примечание - В настоящем стандарте использование термина "подсистема" отличается от его определения в МЭК 61508-4.

3.56 систематический отказ (systematic failure): Отказ, связанный детерминированным образом с какой-либо причиной, которая может быть исключена только путем модификации проекта либо производственного процесса, операций, документации, либо других факторов.

[МЭК 60050-191:1990,191-04-19]

Примечания

1 Корректирующее сопровождение без модификации обычно не устраняет причину отказа.

2 Систематический отказ может быть вызван имитацией причины отказа.

3 Примерами причин систематических отказов являются ошибки человека:

- в спецификации требований к безопасности;

- в проекте, изготовлении, установке или работе аппаратных средств;

- при проектировании, реализации и т.п. программного обеспечения.

4 В настоящем стандарте отказы в системах, связанных с безопасностью, подразделяют на случайные отказы аппаратных средств (см. 3.6.5) и систематические отказы.

[МЭК 61508-4:2010, 3.6.6]

3.57 полезный срок службы (useful lifetime, worst case): Минимальный период времени между установкой ПЛК-ФБ и моментом времени, когда интенсивности отказов компонентов ПЛК-ФБ больше не могут быть предсказаны с какой-либо точностью.

Пример - Момент времени, когда вычисленные в начале значения -факторов по методике, определенной в приложении D МЭК 61508-6, больше не справедливы.

3.58 подтверждение соответствия (validation): Подтверждение, путем испытаний и представления объективных свидетельств, выполнения конкретных требований к предусмотренному конкретному использованию.

Примечания

1 Данное определение адаптировано из ИСО 8402 исключением примечаний.

2 В настоящем стандарте рассматриваются три стадии подтверждения соответствия:

- подтверждение соответствия всей системы безопасности (см. рисунок 2 МЭК 61508-1);

- подтверждение соответствия Э/Э/ПЭ системы, связанной с безопасностью (см. рисунок 3 МЭК 61508-1);

- подтверждение соответствия программного обеспечения (см. рисунок 4 МЭК 61508-1).

3 Подтверждение соответствия представляет собой демонстрацию того, что рассматриваемая система, связанная с безопасностью, до или после установки соответствует во всех отношениях спецификации требований к безопасности для этой системы, связанной с безопасностью. Например, подтверждение соответствия программного обеспечения означает подтверждение путем испытаний и предоставления объективных свидетельств того, что программное обеспечение соответствует спецификации требований к программному обеспечению системы безопасности.

[МЭК 61508-4:2010, 3.8.2]

3.59 верификация (verification): Подтверждение выполнения требований путем исследования и сбора объективных свидетельств.

Примечания

1 Данное определение адаптировано из ИСО 8402 исключением примечаний.

2 В контексте настоящего стандарта верификация представляет собой выполняемую для каждой стадии жизненного цикла соответствующей системы безопасности (всей системы, ПЛК-ФБ) путем анализа, математических обоснований и/или тестирования демонстрацию того, что для используемых входных данных выходные данные соответствуют во всех отношениях набору задач и требований для рассматриваемой стадии жизненного цикла системы безопасности.

Пример - Процессы верификации включают в себя:

- анализ выходных данных (документов, относящихся ко всем стадиям жизненного цикла безопасности) для того, чтобы убедиться в соответствии задачам и требованиям соответствующей стадии, с учетом конкретных входных данных для этой стадии;

- анализ проекта;

- тестирование, выполняемое для проектируемых изделий, для того чтобы убедиться в том, что они работают в соответствии с их спецификациями;

- комплексные испытания, выполняемые там, где различные части системы последовательно объединяются, и испытания на воздействие окружающей среды необходимы для того, чтобы убедиться, что все части работают совместно в соответствии с техническими требованиями.

[МЭК 61508-4:2010, 3.8.1]

3 В настоящем стандарте стадия верификации охватывает все действия, которые связаны с разработкой ПЛК-ФБ и доказательством того, что разработанный ПЛК-ФБ соответствует своей спецификации.

4 Соответствие настоящему стандарту

Настоящий стандарт охватывает конкретные требования к изделию из МЭК 61508-1, МЭК 61508-2 и МЭК 61508-3. В то время, как серия МЭК 61508 является системным (базовым) стандартом, настоящий стандарт содержит конкретные требования к изделию, обеспечивающие применение принципов стандартов серии МЭК 61508 к ПЛК-ФБ.

Соответствие настоящему стандарту применимо только в том случае, когда программируемый контроллер и связанные с ним периферийные устройства, как определено в МЭК 61131-1, предназначены для использования в качестве логической подсистемы Э/Э/ПЭ системы, связанной с безопасностью, и программируемый контроллер определен как программируемый логический контроллер, удовлетворяющий требованиям функциональной безопасности (ПЛК-ФБ). ПЛК-ФБ может также включать элементы программного обеспечения, например предварительно созданные функциональные блоки.

Чтобы установить соответствие настоящему стандарту, должно быть продемонстрировано, что требования функциональной безопасности каждого раздела и подраздела настоящего стандарта были удовлетворены.

ПЛК-ФБ должен сначала удовлетворять установленным требованиям МЭК 61131-2, прежде чем рассматривать соответствие с настоящим стандартом. Для соответствия с МЭК 61131-3 никакого эквивалентного требования не существует.

За соответствие разделам и подразделам настоящего стандарта ответственность несет производитель ПЛК-ФБ.

5 Жизненный цикл ПЛК-ФБ

5.1 Общие положения

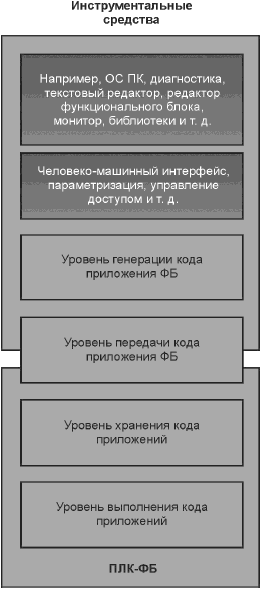

Для систематизированного рассмотрения всех действий, необходимых для обеспечения требуемой(ых) логической(их) функции(й) ПЛК-ФБ и предельного значения УПБ для ПЛК-ФБ, в настоящем подразделе принят подход, основанный на жизненном цикле ПЛК-ФБ, который представлен на рисунке 3.

Рисунок 3 основывается на рисунках 2-4 из МЭК 61508-1, рисунках 2 и 4 из МЭК 61508-2 и рисунках 2-5 из МЭК 61508-3.

|

Примечания

1 Ссылки "От блока 9 на рисунке 1" или "К блоку 12 на рисунке 1" подразумевают рисунок 1.

2 Данный рисунок представляет типичные задачи, связанные с разработкой ПЛК-ФБ, но не описывает фиксированную последовательную процедуру при разработке ПЛК-ФБ.

Рисунок 3 - Жизненный цикл ПЛК-ФБ (стадия реализации)

Для всех стадий жизненного цикла ПЛК-ФБ, представленных на рисунке 3, в разделах 5-16 определены требования для ПЛК-ФБ, сформированные в соответствии с МЭК 61508-2 и МЭК 61508-3. Рисунок 3, по сути, не отличается от исходных рисунков МЭК 61508-1, МЭК 61508-2 и МЭК 61508-3, но включает некоторые разъяснения и отличия.

Требования разделов 5-16 охватывают все спецификации требований к ПЛК-ФБ: к аппаратным средствам (включая ASIC, FPGA и т.д.) и к программному обеспечению. Рисунок 3 представляет поток принятия архитектурных решений для ПЛК-ФБ, а также демонстрирует, как разделяются требования между спецификациями требований безопасности аппаратных средств ПЛК-ФБ и спецификациями требований безопасности программного обеспечения ПЛК-ФБ.

Для программного обеспечения ПЛК-ФБ рассматриваются два типа средств (инструментальные средства и встроенное программное обеспечение). В то время как их считают программным обеспечением, существуют некоторые явные различия в их влиянии и отношениях с наборами инструментальных средств, с используемыми методами и т.д., используемыми для разработки аппаратных средств.

Для аппаратных средств ПЛК-ФБ показаны три типа средств (программируемые технические средства, специализированные заказные интегральные схемы и непрограммируемые технические средства). В то время как их считают аппаратными средствами, существуют некоторые явные различия в их влиянии и отношениях с наборами инструментальных средств, с используемыми методами и т.д., используемыми для разработки программного обеспечения.

Блоки 17, 18, 19 и 20 на рисунке 3 изображают постепенную интеграцию частей программного обеспечения и аппаратных средств ПЛК-ФБ.

На первом уровне интеграция выполняется между программируемыми аппаратными средствами и встроенным программным обеспечением, предназначенным для данных аппаратных средств. Это хорошо показано на исходных рисунках в МЭК 61508.

На втором уровне интеграция выполняется, когда имеются все части ПЛК-ФБ: программируемые технические средства и их встроенное программное обеспечение, непрограммируемые технические средства и инструментальные средства. На исходных рисунках в МЭК 61508 это показано неявно, а на рисунке 3 рассматривается подробно.

Только после завершения интеграции на втором уровне для ПЛК-ФБ может быть выполнено подтверждение соответствия безопасности.

5.2 Требования к функциональной безопасности и предельному значению УПБ ПЛК-ФБ

5.2.1 Общие положения

Перед выполнением стадии реализации должны быть установлены требования функциональной безопасности и требования к полноте безопасности, определяя логические функции ПЛК-ФБ и его предельное значение УПБ. Затем должно быть выполнено распределение требований функциональной безопасности и для аппаратных средств, или для программного обеспечения, или для тех и других. Это приводит к подробным требованиям для аппаратных средств и программного обеспечения, что определено в разделах 9 и 10, соответственно.

В настоящем стандарте рассмотрены следующие стадии жизненного цикла аппаратных средств и программного обеспечения:

- спецификация требований проектирования ПЛК-ФБ (блок 1 на рисунке 3);

- планирование проектирования, разработки и подтверждения соответствия (блок 2 на рисунке 3);

- архитектура ПЛК-ФБ (блок 3 на рисунке 3);

- архитектура программного обеспечения системы безопасности (блок 4 на рисунке 3);

- архитектура аппаратных средств системы безопасности (блок 5 на рисунке 3);

- планирование подтверждения соответствия безопасности (блок 6 на рисунке 3 раздела 11);

- требования к функции безопасности и полноте безопасности аппаратных средств (блок 7 на рисунке 3);

- требования к функции безопасности и полноте безопасности программного обеспечения (блок 8 на рисунке 3);

- требования к программируемым и непрограммируемым аппаратным средствам (блок 9 на рисунке 3);

- требования к инструментальным средствам и встроенному программному обеспечению (блок 10 на рисунке 3);

- планирование подтверждения соответствия безопасности для программируемых и непрограммируемых аппаратных средств (блок 11 на рисунке 3);

- планирование подтверждения соответствия безопасности для инструментальных средств и встроенного программного обеспечения (блок 12 на рисунке 3);

- проектирование и разработка программируемых и непрограммируемых аппаратных средств (блок 13 на рисунке 3);

- проектирование и разработка инструментальных средств и встроенного программного обеспечения (блок 14 на рисунке 3);

- подтверждение соответствия аппаратных средств (блок 15 на рисунке 3);

- подтверждение соответствия программного обеспечения (блок 16 на рисунке 3);

- процедура эксплуатации и модификации программируемых и непрограммируемых аппаратных средств (блок 17 на рисунке 3);

- процедура эксплуатации и модификации инструментальных средств и встроенного программного обеспечения (блок 18 на рисунке 3);

- интеграция аппаратных средств и встроенного программного обеспечения (блок 19 на рисунке 3);

- интеграция ПЛК-ФБ (блок 20 на рисунке 3);

- подтверждение соответствия безопасности ПЛК-ФБ (блок 21 на рисунке 3).

5.2.2 Безопасность данных

5.2.2.1 Общие положения

Анализ угроз и нарушения безопасности обычно необходимы для связанных с безопасностью применений, чтобы защитить от преднамеренных атак или неумышленных изменений. Безопасность может быть достигнута с помощью установления надлежащей политики безопасности и мер таких, как физические (например, механические средства, электронные средства) или организационные.

Если связанные с безопасностью коммуникации являются частью ПЛК-ФБ, то существует возможность непреднамеренных изменений параметров сетевых устройств. Связанные с безопасностью коммуникационные устройства должны иметь средства защиты от непреднамеренных изменений.

Для обеспечения безопасности всей системы необходимо применять требования, определенные в МЭК 62443, если они применимы.

5.2.2.2 Предположения безопасности для обеспечения функциональной безопасности и предельного значения УПБ

Основная политика безопасности для обеспечения условия(й) безопасности ПЛК-ФБ в соответствии со сложностью оборудования должна предусматривать следующие службы безопасности:

- логическое управление доступом к ПЛК-ФБ и между ними, включая человеко-машинные интерфейсы. Такое логическое управление ограничено известным сообществом пользователей, доступ которых к одному или более устройств санкционирован средствами управления. Обычно логический доступ ограничен небольшой группой пользователей, которые устанавливают, поддерживают и администрируют эти службы, и предоставляет возможность на ролевой основе выборочного доступа, изменения и/или использования определенной информации;

- административное управление, такое чтобы для конкретного условия безопасности выполнялся общий подход по управлению и администрированию политики обеспечения безопасности на условиях единоначалия с общей ответственностью;

- физическое управление, ограничивающее несанкционированный доступ к ПЛК-ФБ (включая вспомогательные части, кабельные соединения, разъемы).

Производитель ПЛК-ФБ должен обеспечить инструкции по выполнению этих служб, где они применимы.

На основе анализа угроз и нарушения безопасности должны быть применены надлежащие меры, например:

a) управление коммуникационными записями;

b) доступ с механическим или логическим ключом;

c) инструкции по ограничению физического доступа, например посредством закрытых корпусов;

d) инструкции ограниченного доступа по сети;

e) защита встроенным паролем;

f) печать защиты от несанкционированного вскрытия;

g) выявление и отслеживание управления изменениями.

5.3 Система менеджмента качества

При разработке и изготовлении ПЛК-ФБ следует использовать систему управления качеством, которая:

- включает предварительные условия для проектирования и разработки аппаратных средств (включая ASIC, FPGA и т.д.)/программного обеспечения и производства ПЛК-ФБ;

- описывает требования для процессов разработки и создания аппаратных средств (включая ASIC, FPGA и т.д.)/программного обеспечения;

- гарантирует, чтобы ПЛК-ФБ соответствовал требованиям, определенным в настоящем стандарте, и всем нормативным стандартам, на которые ссылается настоящий стандарт;

- гарантирует, что подробно задокументированы результаты разработки и тестирования аппаратных средств (включая ASIC, FPGA и т.д.)/программного обеспечения;

- гарантирует воспроизводимые, подробно задокументированные стадии разработки и изготовления аппаратных средств (включая ASIC, FPGA и т.д.)/программного обеспечения;

- включает систему управления изменениями/управления версиями и систему управления конфигурацией.

Примечание - Пример требований для системы управления качеством описан в ИСО 9001.

5.4 Управление жизненным циклом ПЛК-ФБ

5.4.1 Цели

Первой целью требований настоящего подраздела является определение ответственностей в управлении функциональной безопасностью для тех, кто несет ответственность за ПЛК-ФБ или за одну или более стадий жизненных циклов ПЛК-ФБ и программного обеспечения системы безопасности.

Второй целью требований настоящего подраздела является определение действий, выполняемых ответственными за управление функциональной безопасностью.

Примечание - Организационные мероприятия, относящиеся к данному подразделу, обеспечивают эффективную реализацию технических требований и предназначены исключительно для достижения и поддержания функциональной безопасности ПЛК-ФБ. Технические требования, необходимые для поддержания функциональной безопасности, определены как часть информации, предоставляемой изготовителем ПЛК-ФБ (см. раздел 16).

5.4.2 Требования и процедуры

5.4.2.1 Требования

5.4.2.1.1 Общие положения

Организация, ответственная за реализацию ПЛК-ФБ, или за одну или несколько стадий жизненных циклов всей системы безопасности, ПЛК-ФБ или программного обеспечения системы безопасности, должна выделить одного или более сотрудников, несущих полную ответственность:

- за ПЛК-ФБ и стадии его жизненного цикла;

- координацию действий, связанных с безопасностью, выполняемых на этих стадиях;

- взаимодействие между этими стадиями и другими стадиями, выполняемыми другими организациями;

- выполнение требований 5.4.2.1.2-5.4.2.1.11 и 5.4.2.2.2;

- координацию оценки функциональной безопасности [см. перечисление b) 5.4.2.1.11 и раздел 14], особенно на тех стадиях, где выполнение оценки функциональной безопасности различается, включая передачу, планирование и объединение документации, обоснований и рекомендаций;

- удостоверение того, что функциональная безопасность достигнута и продемонстрировано соответствие с целями и требованиями настоящего стандарта.

Ответственность за действия, связанные с безопасностью, или за стадии жизненного цикла безопасности, могут быть делегированы другим сотрудникам, в частности, выполняющим экспертизу. Однако это делегирование должно принадлежать одному или небольшой группе сотрудников с достаточным уровнем административного ресурса.

5.4.2.1.2 Политика и стратегия достижения функциональной безопасности

Должны быть определены политика и стратегия достижения функциональной безопасности, а также средства для оценки ее достижения и средства взаимодействия внутри организации.

5.4.2.1.3 Установление ответственности

Должны быть определены все лица, подразделения и организации, ответственные за выполнение действий на соответствующих стадиях жизненных циклов всей системы безопасности, ПЛК-ФБ и программного обеспечения системы безопасности (включая отдельных лиц, ответственных за проверку и оценку функциональной безопасности и, где это необходимо, органы лицензирования и органы регулирования в области безопасности), а также до них полностью и ясно должна быть доведена их ответственность.

5.4.2.1.4 Передача информации

Должны быть разработаны процедуры для определения того, какая информация будет передаваться между соответствующими сторонами и как эта передача будет осуществляться.

Примечание - Требования к документации см. раздел 5 МЭК 61508-1.

5.4.2.1.5 Последовательное разрешение рекомендаций

Должны быть разработаны процедуры, предназначенные для обеспечения быстрого последовательного и удовлетворительного разрешения рекомендаций, относящихся к ПЛК-ФБ, сформированных по результатам:

a) оценки функциональной безопасности (см. раздел 14);

b) действий по верификации (см. раздел 13);

c) действий по подтверждению соответствия (см. раздел 11);

d) управления конфигурацией (см. раздел 15).

5.4.2.1.6 Анализ эксплуатационных отказов и информации пользователей

Для анализа эксплуатационных отказов и информации пользователей должны быть разработаны процедуры, включающие:

- распознавание систематических отказов, которые могут подвергать риску функциональную безопасность;

- оценку интенсивности отказов во время эксплуатации и обслуживания в соответствии с требованиями, специфицированными во время определения стадии жизненного цикла, для всей области применения.

5.4.2.1.7 Внутренние аудиты качества

Должны быть определены требования к периодическим внутренним аудитам качества процессов проектирования и производства ПЛК-ФБ, включая:

a) частоту проведения внутренних аудитов качества;

b) уровень независимости стороны, выполняющей аудит;

c) требуемую документацию, корректирующие действия и последующие действия.

5.4.2.1.8 Модификация

Должны быть разработаны процедуры:

a) для инициирования изменений в ПЛК-ФБ;

b) получения полномочий и разрешения для внесения изменений.

5.4.2.1.9 Должны быть разработаны процедуры для поддержания точной информации о неисправностях и отказах ПЛК-ФБ.

5.4.2.1.10 Управление конфигурацией

Должны быть разработаны процедуры для управления конфигурацией ПЛК-ФБ, включая, в частности:

a) указатель на определенные стадии, на которых должен быть реализован формальный контроль конфигурации;

b) процедуры, которые должны быть использованы для уникальной идентификации всех составных частей компонентов (аппаратных средств и программного обеспечения);

c) процедуры для предотвращения использования неутвержденных компонентов.

5.4.2.1.11 Управление конфигурацией программного обеспечения

Должны быть разработаны процедуры для управления конфигурацией программного обеспечения ПЛК-ФБ во время соответствующих стадий жизненного цикла системы безопасности на ПЛК-ФБ. В частности, система управления конфигурацией программного обеспечения должна:

a) использовать административные и технические средства управления на протяжении жизненного цикла программного обеспечения системы безопасности для того, чтобы управлять изменениями в программах и, таким образом, гарантировать непрерывное выполнение указанных в спецификациях требований к программному обеспечению, связанному с безопасностью;

b) гарантировать выполнение всех необходимых операций для того, чтобы продемонстрировать достижение заданной полноты безопасности программным обеспечением, связанным с безопасностью;

c) осуществлять аккуратную поддержку с использованием уникальной идентификации всех элементов конфигурации, которые необходимы для обеспечения требований полноты безопасности ПЛК-ФБ;

d) элементы конфигурации должны включать в себя как минимум следующее:

- анализ системы функциональной безопасности и требования к ней;

- спецификацию программного обеспечения и проектнаю документацию;

- исходный текст программных модулей;

- план и результаты тестирования;

- ранее разработанные программные элементы и пакеты, которые должны быть включены в ПЛК-ФБ;

- все инструментальные средства и системы разработки, которые использовались при создании, тестировании или выполнении иных действий с программным обеспечением ПЛК-ФБ;

e) использовать процедуры управления изменениями для того, чтобы:

- предотвращать несанкционированные модификации;

- документально оформлять запросы на выполнение модификаций;

- анализировать влияние предлагаемых модификаций;

- утверждать либо отвергать запросы на выполнение модификаций;

- подробно документально оформлять модификации и выдавать полномочия на выполнение всех утвержденных модификаций;

- устанавливать базовую конфигурацию для соответствующих этапов разработки программного обеспечения;

- документально оформлять тестирование (частичное) интеграции системы, обосновывающее базовую конфигурацию;

- гарантировать объединение и встраивание всех базовых конфигураций программного обеспечения (включая переработку более ранних версий базовых конфигураций).

Для ведения и осуществления административных и технических средств управления необходимы наличие полномочий и принятие управленческих решений;

f) иметь процедуру, гарантирующую, что осуществлены соответствующие меры, чтобы корректно загружать прикладное программное обеспечение и данные в ПЛК-ФБ.

Допускается рассматривать отдельные целевые системы, а также общие системы;

g) документально оформлять перечисленную ниже информацию, для того чтобы обеспечить возможность последующего аудита конфигурации:

- состояние конфигурации;

- состояние версии системы;

- обоснование и утверждение всех модификаций;

- подробное описание всех модификаций;