ГОСТ Р 56205-2014

IEC/TS 62443-1-1:2009

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

СЕТИ КОММУНИКАЦИОННЫЕ ПРОМЫШЛЕННЫЕ

Защищенность (кибербезопасность) сети и системы

Часть 1-1

Терминология, концептуальные положения и модели

Industrial communication networks. Network and system security. Part 1-1. Terminology, concepts and models

ОКС 25.040.40

33.040.40

35.040

Дата введения 2016-01-01

Предисловие

1 ПОДГОТОВЛЕН Негосударственным образовательным частным учреждением "Новая Инженерная Школа" (НОЧУ "НИШ") на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 306 "Измерение и управление в промышленных процессах*"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 10 ноября 2014 г. N 1493-ст

4 Настоящий стандарт идентичен международному документу IEC/TS 62443-1-1:2009* "Промышленные коммуникационные сети. Защищенность сети и системы. Часть 1-1. Терминология, концептуальные положения и модели" (IEC/TS 62443-1-1:2009 "Industrial communication networks - Network and system security - Part 1-1: Terminology, concepts and models", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Перечень терминов, используемых в настоящем стандарте, приведен в дополнительном приложении ДА.

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДБ

5 Некоторые элементы настоящего стандарта могут быть предметом патентных прав

6 ВВЕДЕН ВПЕРВЫЕ

7 ИЗДАНИЕ (февраль 2020 г.) с Поправкой* (ИУС 4-2016)

________________

* См. ярлык "Примечания".

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Международный стандарт МЭК 62443-1-1:2009 разработан Техническим комитетом МЭК 65 "Автоматизация, измерение и управление производственными процессами".

Объектом стандартизации настоящего стандарта является безопасность систем промышленной автоматики и контроля.

Понятие "системы промышленной автоматики и контроля" (IACS) охватывает системы управления, используемые на производственно-технологических предприятиях и установках, системы контроля климата в помещениях, управление в территориально рассредоточенных службах, такие как коммунальные ресурсы (т.е. электроэнергию, газ и воду), трубопроводы и объекты по производству и распределению нефти, и другие отрасли и задачи промышленности, такие как транспортные сети, в которых задействованы автоматизированные или дистанционно управляемые или отслеживаемые объекты имущества.

Под термином "безопасность" в настоящем стандарте понимается предотвращение незаконного или нежелательного проникновения, умышленного или неумышленного вмешательства в штатную и запланированную работу или получения ненадлежащего доступа к конфиденциальной информации в IACS. Кибербезопасность, являющаяся частным объектом настоящего стандарта, распространяется на компьютеры, сети, операционные системы, приложения и другие программируемые конфигурируемые компоненты системы.

Пользователями настоящего стандарта являются: пользователи IACS (включая отделы эксплуатации установок, обслуживания, конструирования и корпоративные компоненты пользовательских организаций), производители, поставщики, правительственные организации, которые занимаются или которых затрагивает кибербезопасность систем управления, специалисты-практики по системам управления и специалисты-практики по безопасности.

Взаимопонимание и взаимодействие между информационно-техническими, эксплуатационными, конструкторскими и производственными организациями важны для общего успеха любой инициативы в сфере безопасности, поэтому настоящий стандарт является также справочным материалом для тех, кто отвечает за интеграцию IACS и корпоративных сетей.

Настоящий стандарт устанавливает:

a) область применения безопасности систем промышленной автоматики и контроля;

b) потребность и требования к системе безопасности, используя единую терминологию;

c) базовые концепции, составляющие основу для дальнейшего анализа процесссов, свойств систем, а также действий, необходимых для создания систем управления, надежных в плане электроники;

d) каким образом можно группировать или классифицировать компоненты системы промышленной автоматики и контроля в целях определения и управления безопасностью;

e) цели кибербезопасности для различных сфер применения систем управления;

f) определение и систематизацию кибербезопасности для различных сфер применения систем управления.

Каждый из этих вопросов подробно рассмотрен в разделах настоящего стандарта.

В наименование настоящего стандарта, в отличие от наименования IEC/TS 62443-1-1:2009, включено слово "кибербезопасность" с целью отражения содержания стандарта, в котором установлены требования к кибербезопасности и, соответственно, используется термин "кибербезопасность".

(Поправка)

1 Область применения

1.1 Общие положения

Настоящий стандарт устанавливает терминологию, определяет концептуальные положения и модели применительно к безопасности систем промышленной автоматики и контроля (далее - IACS) и является основой для остальных стандартов серии МЭК 62443.

Чтобы четко сформулировать наименования всех систем и компонентов, рассматриваемых в стандартах серии МЭК 62443, область применения может быть определена и представлена на основе нескольких аспектов, в числе которых:

a) диапазон включенной функциональности;

b) специальные системы и интерфейсы;

c) критерии отбора включенных действий;

d) критерии отбора включенных имущественных объектов.

Каждый из этих аспектов рассмотрен в подразделах 1.2-1.5.

1.2 Включенная функциональность

Предметная область применения настоящего стандарта может быть описана с позиции диапазона функциональности в пределах информационных и автоматизированных систем организации. Такую функциональность обычно описывают в контексте одной или более моделей.

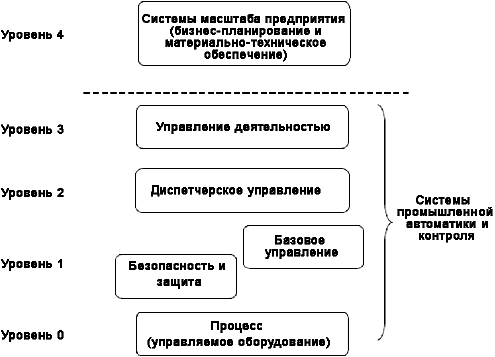

Объектом настоящего стандарта является в первую очередь промышленная автоматика и контроль, как описано в базовой модели (см.раздел 6). В рамках настоящего стандарта системы бизнес-планирования и материально-технического обеспечения не рассматриваются, но определено понятие целостности данных, пересылаемых от бизнессистем к промышленным системам и наоборот.

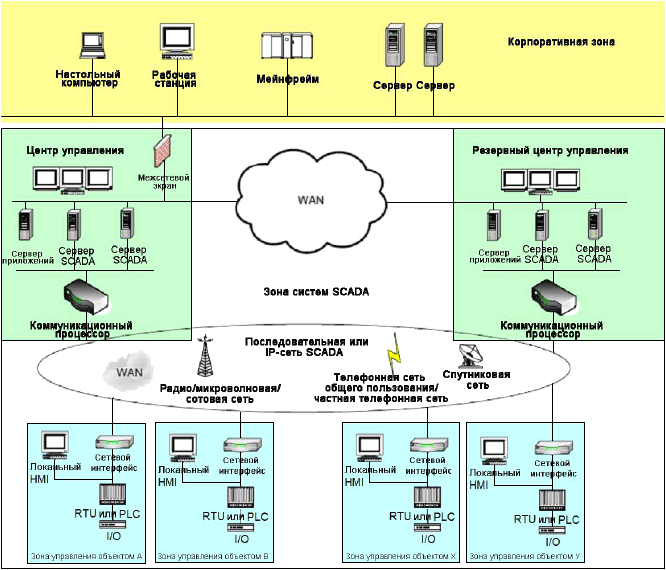

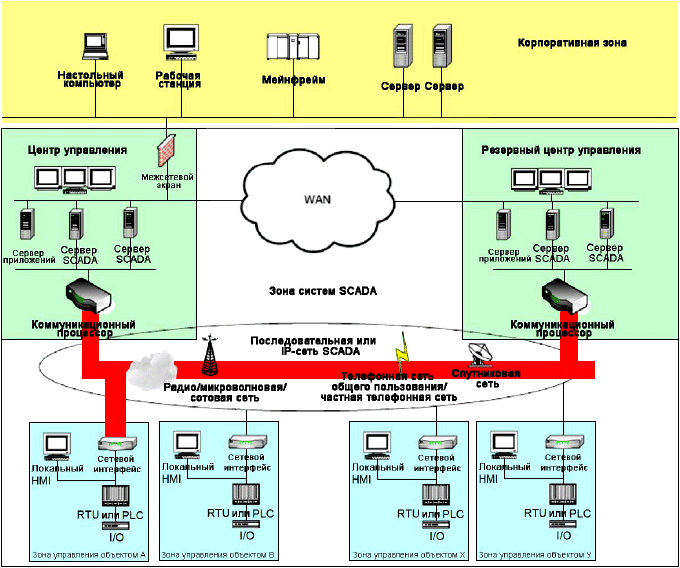

Промышленная автоматика и контроль включают в себя элементы диспетчерского контроля, которые, как правило, встречаются в перерабатывающих отраслях промышленности. Они включают в себя и системы SCADA (системы диспетчерского контроля и сбора данных), которые обычно используются организациями, занятыми в отраслях инфраструктуры жизнеобеспечения. Такие отрасли включают в себя:

a) передачу и распределение электроэнергии;

b) сети распределения газа и воды;

c) добычу нефти и газа;

d) трубопроводы газа и жидкости.

Данный список неполный. Системы SCADA могут встречаться также в других критических и некритических отраслях инфраструктуры.

1.3 Системы и интерфейсы

Настоящий стандарт применяется к IACS, которые могут влиять или воздействовать на безопасное, защищенное и надежное функционирование промышленных процессов. Такие системы включают в себя, как правило:

a) системы управления, используемые в промышленности, и ассоциированные с ними коммуникационные сети, включая распределенные системы управления (DCS), программируемые логические контроллеры (PLC), пульты дистанционного управления (RTU), интеллектуальные электронные устройства, системы SCADA, объединенные системы электронного детектирования и контроля, системы учета и сдачи-приемки, а также системы мониторинга и диагностики. (В данном контексте промышленные системы управления наделены базовыми функциями систем управления процессами и автоматизированных систем безопасности (SIS), которые могут быть как физически отделены друг от друга, так и объединены друг с другом);

_______________

Понятие "коммуникационные сети" включает в себя все типы средств коммуникации, в том числе разного рода беспроводной коммуникации. Подробное описание использования беспроводной коммуникации в системах промышленной автоматики выходит за рамки настоящего стандарта. Технологии беспроводной коммуникации упоминаются особо лишь в случаях, если их использование или задействование может изменить характер действующей или требуемой безопасности.

b) ассоциированные системы уровня 3 или ниже базовой модели, описанной в разделе 6. Например, системы упреждающего или многосвязного регулирования, оптимизаторы реального времени, специальные мониторы к оборудованию, графические интерфейсы, серверы-архиваторы, автоматизированные системы управления производственными процессами, системы обнаружения утечек из трубопроводов, системы управления производством работ, системы управления отключениями и системы управления электроэнергией;

c) ассоциированные внутренние, пользовательские, сетевые, программные, машинные или приборные интерфейсы, используемые для обеспечения управления, защиты и функциональности производственных или дистанционных операций в ходе непрерывных, периодических, дискретных и прочих процессов.

1.4 Критерии, основанные на действиях

Критерии для определения действий, относящихся к производственным операциям, установлены в МЭК 62443-2-1, аналогичный перечень критериев определен для настоящего стандарта. Систему следует считать подпадающей под область применения стандартов серии МЭК 62443, если действия, выполняемые системой, необходимы для достижения любой из следующих целей:

a) прогнозируемое функционирование процесса;

b) безопасность процессов или персонала;

c) надежность или доступность процессов;

d) эффективность процессов;

e) оперативность процессов;

f) качество продукции;

g) защищенность окружающей среды;

h) нормативно-правовое соответствие;

i) сбыт продукции или передача ее потребителю.

1.5 Критерии, основанные на имущественных объектах

Область применения настоящего стандарта включает в себя те системы среди имущественных объектов, которые удовлетворяют любым из следующих критериев или безопасность которых важна для защиты других имущественных объектов, удовлетворяющих этим критериям:

a) объект имеет хозяйственную ценность для процесса производства или эксплуатации;

b) объект выполняет функцию, необходимую для процесса производства или эксплуатации;

c) объект представляет собой интеллектуальную собственность, относящуюся к процессу производства или эксплуатации;

d) объект необходим для осуществления и обеспечения безопасности процесса производства или эксплуатации;

e) объект необходим для защиты персонала, подрядчиков и посетителей, участвующих в процессе производства или эксплуатации;

f) объект необходим для защиты окружающей среды;

g) объект необходим для защиты населения от событий, спровоцированных процессом производства или эксплуатации;

h) объект представляет собой правовое требование, направленное, в частности, на обеспечение безопасности процесса производства или эксплуатации;

i) объект необходим для восстановления после чрезвычайных происшествий;

j) объект необходим для регистрации данных о событиях безопасности.

Область применения включает в себя системы, нарушение безопасности которых может поставить под угрозу здоровье или безопасность населения или работников, привести к потере доверия со стороны общественности, нарушению регламентных норм, утечке или потере достоверности служебной или конфиденциальной информации, загрязнению окружающей среды и/или экономическому ущербу, или отразиться на каком-либо субъекте или локальной/национальной безопасности.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты. Для датированных ссылок применяют только указанное издание ссылочного стандарта, для недатированных - последнее издание (включая все изменения).

IEC 62264-1, Enterprise-control system integration - Part 1: Models and terminology (Интеграция систем управления предприятием. Часть 1. Модели и терминология)

ISO/IEC 15408-1, Information technology - Security techniques - Evaluation criteria for IT security - Part 1: Introduction and general model (Информационная техника. Технологии безопасности. Критерии оценки безопасности информационной техники. Часть 1. Введение и общая модель)

3 Термины, определения и сокращения

3.1 Общие сведения

В настоящем стандарте часть определений заимствована из устоявшихся источников, относящихся к традиционным отраслям промышленности, а некоторые определения следуют из более общих определений, используемых в области информационных технологий.

Алфавитный перечень терминов приведен в приложении ДА.

3.2 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.2.1 доступ (access): Возможность и средства для обмена сообщениями или иного взаимодействия с системой в целях использования ресурсов системы.

Примечание - Доступ может предполагать физический доступ (физическая авторизация, предоставляемая для доступа в участок, наличие механического замка, ПИН-код, или карта доступа, или биометрические признаки, обеспечивающие доступ) или логический доступ (авторизация для входа в систему и программу, осуществляемая путем комбинации логических и физических средств).

3.2.2

управление доступом (access control): Защита ресурсов системы от неавторизованного доступа; процесс, при котором использование ресурсов системы регулируется политикой безопасности и разрешено только авторизованным субъектам (пользователям, программам, процессам или другим системам), авторизованным в соответствии с этой политикой. [RFC 2828, изменен] |

3.2.3 отслеживаемость (accountability): Свойство системы (в том числе всех ее ресурсов), позволяющее однозначно отследить действия какого-либо из субъектов в системе до субъекта, который мог быть ответственным за его действия.

3.2.4 приложение (application): Программа, которая осуществляет специальные действия, инициируемые командой пользователя или событием процесса, и может быть реализована без обращения к системному управлению и мониторингу или административным привилегиям системы.

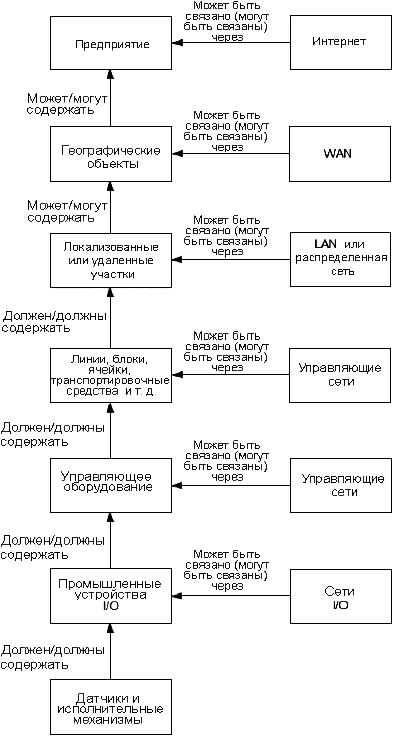

3.2.5 участок (area): Подмножество физической, географической или логической группы имущественных объектов, расположенных на территории производственного объекта.

Примечание - Участок может содержать производственные линии, технологические ячейки и единицы оборудования. Участки могут быть соединены между собой локальной вычислительной сетью объекта и содержать системы, связанные с операциями, которые осуществляются на данном участке.

3.2.6 имущественный объект (объект) (asset): Физический или логический объект, который принадлежит организации или относится к ней иным способом, представляя для нее ощущаемую или реальную ценность.

Примечание - В случае систем промышленной автоматики и контроля физические объекты имущества, имеющие наибольшую ценность, измеримую непосредственно, представляют, например, оборудование, которым управляют.

3.2.7 ассоциация (association): Совместные отношения между субъектами системы, обычно в целях обмена информацией между ними.

3.2.8 уверенность (assurance): Свойство системы, обеспечивающее доверие к тому, что система работает таким образом, что обеспечивается выполнение ее политики безопасности.

3.2.9 атака (attack): Посягательство на систему, которое является следствием продуманного планирования, т.е. умышленного действия, представляющее собой продуманную попытку (особенно в плане метода или стратегии) обойти сервисы безопасности и нарушить политику безопасности системы [10].

Примечание - Существуют различные общепризнанные типы атак:

- "активная атака" имеет целью преобразовать ресурсы системы или воздействовать на ее работу;

- "пассивная атака" имеет целью заполучить или использовать информацию системы без воздействия на ресурсы системы;

- "внутренняя атака" - атака, инициированная субъектом в пределах периметра безопасности ("инсайдером"), т.е. субъектом, который наделен правами на получение доступа к ресурсам системы, но использует их в целях, не одобренных теми, кто предоставил эти права;

- "внешняя атака" - атака, инициированная за пределами периметра безопасности неавторизованным или неуполномоченным пользователем системы (им может быть и инсайдер, атакующий за пределами периметра безопасности). Потенциальными злоумышленниками, осуществляющими внешнюю атаку, могут быть как простые любители пошутить, так и организованные преступные группы, международные террористы и враждебные правительства.

3.2.10 схема атаки (attack tree): Формальный методический путь нахождения способов нарушения безопасности системы.

3.2.11 аудит (audit): Независимое исследование и проверка записей и действий для оценки адекватности мер по управлению системой, обеспечения их соответствия установленным политикам и рабочим процедурам и подготовки рекомендаций к необходимым корректировкам управления, политик или процедур (см. 3.2.101).

Примечание - Существуют три формы аудита:

- внешние аудиты - проводятся сторонами, которые не являются сотрудниками или подрядчиками организации;

- внутренние аудиты - проводятся отдельной организационной единицей, которая специализируется на внутреннем аудите;

- самостоятельные проверки управления - проводятся сотрудниками организации, занимающими аналогичные должности в области автоматизации процессов.

3.2.12 выполнять аутентификацию (authenticate): Проверять идентификационную информацию пользователя, устройства на стороне пользователя или другого субъекта, или целостность данных, сохраняемых, передаваемых или подверженных иным образом риску несанкционированного преобразования в информационной системе, или устанавливать правомерность передачи данных.

3.2.13 аутентификация (authentication): Мера безопасности, запроектированная на установление правомерности передачи, самого сообщения, или его источника, а также средство проверки авторизационных данных индивидуального пользователя для получения определенных категорий информации.

3.2.14 авторизация (санкционирование, санкция, наделение правами, авторизационные данные) (authorization): Право или разрешение, предоставляемое субъекту системы для получения доступа к ресурсу системы [10].

3.2.15 автоматизированный подвижный объект (automated vehicle): Мобильное устройство, снабженное системой управления, которая обеспечивает его функционирование в автономном режиме или режиме дистанционного управления.

3.2.16 доступность (работоспособность) (availability): Способность компонента выполнить требуемое действие при заданных условиях в заданный момент времени или в продолжение заданного интервала времени, если предоставлены необходимые внешние ресурсы.

Примечание 1 - Эта способность зависит от следующих аспектов, рассматриваемых в совокупности: надежности, удобства сопровождения и качества технической поддержки.

Примечание 2 - Необходимые внешние ресурсы, отличные от ресурсов технического обслуживания, не влияют на показатель доступности компонента.

Примечание 3 - Во французском языке используется также термин "disponibilit" в значении "текущая доступность".

3.2.17 граница (border): Предел или рамки физической или логической зоны безопасности.

3.2.18 ботнет (botnet): Совокупность программных роботов или ботов, которые функционируют автономно.

Примечание - Создатель ботнета может дистанционно управлять работой группы объектов, зачастую в неблаговидных целях.

3.2.19 ограничение доступа (boundary): Программный, аппаратный или другой физический барьер, который ограничивает доступ к системе или ее части.

3.2.20 канал (channel): Особая связная линия, созданная внутри связующего тракта (см. 3.2.27).

3.2.21 криптограмма, (за)шифрованный текст (ciphertext): Данные, преобразованные путем шифрования таким образом, чтобы их семантическая информация (т.е. смысл) была непонятна или непосредственно недоступна.

3.2.22 клиент (client): Устройство или приложение, получающие или запрашивающие сервисы или информацию с приложения сервера [11].

3.2.23 коммуникационный путь (communication path): Логическая связь между источником информации и одним или более адресатами, которыми могут быть устройства, физические процессы, элементы данных, команды или программные интерфейсы.

Примечание - Коммуникационный путь не сводится к проводным или беспроводным сетям и может включать в себя другие средства коммуникации, такие как обращения к памяти, вызовы процедур, структура материальной основы, портативные носители информации и взаимодействия между людьми.

3.2.24 безопасность коммуникации (communication security):

a) меры, реализующие и гарантирующие работоспособность сервисов безопасности в коммуникационной системе, в частности - сервисов, которые обеспечивают конфиденциальность и целостность данных, а также аутентификацию субъектов, участвующих в передаче информации.

b) режим, достигнутый за счет реализации сервисов безопасности, в частности - состояние конфиденциальности и целостности данных, а также успешной аутентификации субъектов, участвующих в передаче информации.

Примечание - Данное понятие обычно распространяется на криптографические алгоритмы, а также методы и процессы управления шифрованием, устройства для их реализации, и управление жизненным циклом шифруемого материала и средств шифрования. Однако криптографические алгоритмы, а также методы и процессы управления шифрованием, могут быть не применимы к некоторым приложениям систем управления.

3.2.25 коммуникационная система (communication system): Конфигурация аппаратного обеспечения, программного обеспечения и среды прохождения сигналов, обеспечивающая передачу информационных сообщений от одного приложения к другому [9].

3.2.26 утечка информации (compromise): Несанкционированное рассекречивание, изменение, замещение или использование информации (в том числе криптографических ключей к открытому тексту и других важнейших параметров безопасности) [12].

3.2.27 тракт (conduit): Логическое объединение коммуникационных объектов, обеспечивающее безопасность содержащихся в них каналов.

Примечание - Схожим образом механический кабелепровод защищает кабели от физического повреждения.

3.2.28 конфиденциальность (confidentiality): Гарантия того, что информация не будет раскрыта неавторизованным лицам, процессам или устройствам.

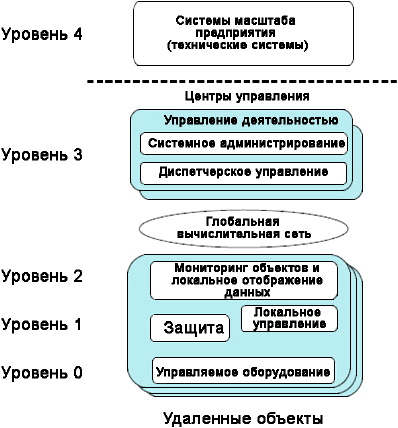

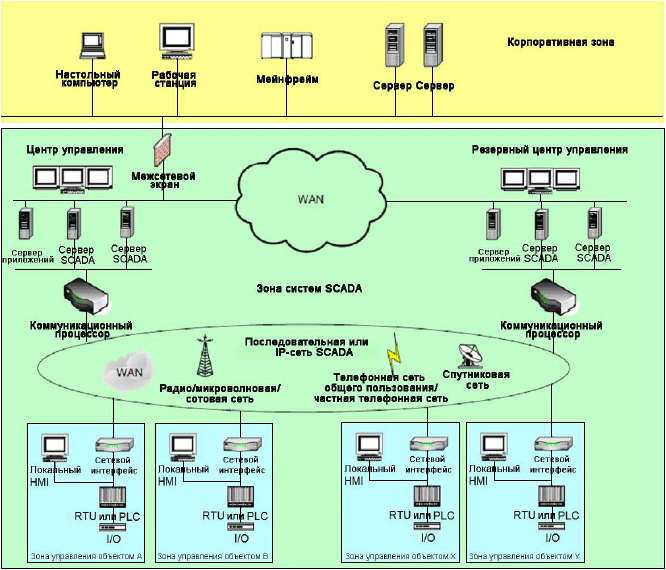

3.2.29 центр управления (control center): Центральный пункт управления группой имущественных объектов.

Примечание 1 - На предприятиях промышленной инфраструктуры обычно используется один или более центров управления для контроля или координации процессов, происходящих на предприятии. Если центров управления несколько (например, имеется резервный центр на отдельной территории объекта), то они, как правило, связаны между собой глобальной вычислительной сетью. Центр управления включает в себя систему диспетчерского контроля и сбора данных (SCADA), хост-компьютеры и соответствующие средства отображения информации для операторов, а также вспомогательные информационные системы, такие как сервер архивных данных.

Примечание 2 - В некоторых отраслях промышленности может больше употребляться термин "пульт управления".

3.2.30 управляющее оборудование (control equipment): Класс оборудования, который включает в себя распределенные системы управления, программируемые логические контроллеры, системы SCADA, соответствующие пульты операторов, а также периферийные датчики и исполнительные механизмы, используемые для управления и регулирования процесса.

Примечание - Термин распространяется также на промышленные сети, где логика и алгоритмы управления реализованы на интеллектуальных электронных устройствах, координирующих операции между собой, а также на системы для мониторинга процесса и на системы, используемые для сопровождения процесса.

3.2.31 управляющая сеть (control network): Сеть с жестким временным режимом, которая обычно связана с оборудованием, управляющим физическим процессом (см. 3.2.97).

Примечание - Управляющая сеть может быть подразделена на зоны, при этом в одной организации или на одном объекте может быть множество отдельных управляющих сетей.

3.2.32 издержки (cost): Величина измеримых расходов для организации или лица.

3.2.33 контрмера (countermeasure): Действие, устройство, процедура или стратегия, которые ослабляют угрозу, уязвимость или противодействуют атаке путем ее отражения или предотвращения, или минимизации ущерба, который она способна нанести, или путем ее обнаружения и сообщения о ней, чтобы могло быть предпринято корректирующее действие.

Примечание - В некоторых контекстах для описания этого понятия используется также термин "мера защиты" (control). Применительно к настоящему стандарту выбран термин "контрмера" во избежание путаницы с термином "управление" (control), относящимся к управлению процессами [10].

3.2.34 криптографический алгоритм (cryptographic algorithm): Алгоритм на базе науки криптографии, который может включать в себя алгоритмы шифрования, криптографические хеш-алгоритмы, алгоритмы цифровой подписи и алгоритмы распределения ключей.

3.2.35 криптографический ключ (cryptographic key): Входной параметр, который варьирует преобразование, выполненное криптографическим алгоритмом [10].

Примечание - Обычно употребляется сокращенный термин "ключ".

3.2.36 кибербезопасность (киберзащита) (cybersecurity): Действия, необходимые для предотвращения неавторизованного использования, отказа в обслуживании, преобразования, рассекречивания, потери прибыли, или повреждения критических систем или информационных объектов.

Примечание - Цель при этом - уменьшить персональный риск травмирования или риск угрозы здоровью населения, риск потери доверия общественности или потребителей, разглашения информации о важных объектах, незащищенности бизнес-объектов или несоответствия нормативам. Эти понятия применимы к любой системе в производственном процессе, которая может включать в себя как независимые, так и связанные компоненты. Коммуникация между системами может осуществляться либо с помощью внутренних сообщений, либо через любые пользовательские или машинные интерфейсы, которые обеспечивают аутентификацию, работу, управление или обмен данными с любой из таких систем управления. Кибербезопасность включает в себя понятия идентификации, аутентификации, отслеживаемости, авторизации, доступности и приватности.

3.2.37 конфиденциальность данных (data confidentiality): Свойство, гарантирующее, что информация не стала доступна или раскрыта любым неавторизованным субъектам системы, включая неавторизованных лиц, структуры или процессы.

3.2.38 целостность данных (data integrity): Свойство, гарантирующее, что данные не были изменены, уничтожены или потеряны из-за несанкционированных действий или случайно.

Примечание - Термин затрагивает неизменность и конфиденциальность значений данных, но не информацию, которую отражают эти значения, и ненадежность источника значений.

3.2.39 расшифровка (decryption): Процесс преобразования зашифрованного текста в открытый текст с помощью криптографического алгоритма и ключа (см. 3.2.47) [10].

3.2.40 эшелонированная защита (defence in depth): Наличие множественной защиты, в частности - в виде уровней, с целью предотвращения или хотя бы сдерживания атаки.

Примечание - Эшелонированная защита предполагает наличие уровней защиты и обнаружения угроз даже на обособленных системах и обладает следующими признаками:

- злоумышленники сталкиваются с проблемой незаметного прохождения или обхождения каждого уровня;

- дефект на одном уровне может быть ослаблен возможностями других уровней;

- безопасность системы сводится к набору уровней, которые определяют также общую безопасность сети.

3.2.41 демилитаризованная зона (demilitarized zone): Периферический сегмент сети, который логически вставлен между внутренней и внешней сетями.

Примечание 1 - Функция демилитаризованной зоны - навязать политику безопасности внутренней сети в отношении внешнего обмена информацией и предоставлять внешним ненадежным источникам ограниченный доступ к информации, предполагающей ее раскрытие, одновременно защищая внутреннюю сеть от внешних атак.

Примечание 2 - В контексте систем промышленной автоматики и контроля термин "внутренняя сеть" обычно относится к сети или ее сегменту, которые составляют главный объект защиты. Например, управляющая сеть может считаться внутренней, если она соединена с внешней деловой сетью.

3.2.42 отказ в обслуживании (denial of service): Предотвращение или прерывание авторизованного доступа к ресурсу системы или задержка в действиях или функциях системы.

Примечание - В контексте систем промышленной автоматики и контроля отказ в обслуживании может относиться к прекращению функционирования процесса, а не только к прекращению передачи данных.

3.2.43 цифровая подпись (digital signature): Результат криптографического преобразования данных, который, при условии правильной реализации этого преобразования, предоставляет сервисы аутентификации источника, целостности данных и гарантию сохранения авторства подписавшегося.

3.2.44 распределенная система управления (distributed control system): Тип системы управления, в которой элементы системы рассредоточены, но работают взаимосвязанно.

Примечание 1 - Распределенные системы управления обычно характеризуются меньшими значениями констант времени связывания, чем системы SCADA.

Примечание 2 - Распределенные системы управления обычно привязаны и к непрерывным процессам, таким как выработка электроэнергии, очистка нефти и газа, химическое, фармацевтическое и бумажное производство, так и дискретным процессам, таким как производство автомобилей и прочих изделий, упаковка и складирование.

3.2.45 домен (domain): Среда или контекст, которые определены политикой безопасности, моделью безопасности или архитектурой безопасности и могут включать в себя группу ресурсов системы и группу субъектов, имеющих право на доступ к ресурсам.

3.2.46 несанкционированное извлечение информации (eavesdropping): Просмотр или фиксация переданной информации неавторизованными участниками.

3.2.47 шифрование (encryption): Криптографическое преобразование открытого текста в зашифрованный текст, который скрывает исходный смысл данных во избежание разглашения факта их существования или использования (см. 3.2.39).

Примечание - Если такое преобразование обратимо, то соответствующий обратный процесс называется "расшифровкой", при этом зашифрованные данные восстанавливаются до исходного состояния.

3.2.48 предприятие (enterprise): Субъект хозяйствования, который производит или транспортирует продукцию или эксплуатирует и обслуживает инфраструктурные сервисы.

3.2.49 система масштаба предприятия (enterprise system): Совокупность элементов информационных технологий (аппаратного и программного обеспечений, а также сервисов), внедренных с целью упрощения бизнес-процесса или процессов (административных или проектных).

3.2.50 управляемое оборудование (equipment under control): Оборудование, станки, аппаратура или установки, используемые в производственных, технологических, транспортных, медицинских или других целях.

3.2.51 промышленная сеть ввода/вывода (field I/O network): Соединительное звено (проводное или беспроводное), которое связывает датчики и исполнительные механизмы с управляющим оборудованием.

3.2.52 межсетевой экран (firewall): Устройство межсетевого взаимодействия, осуществляющее фильтрацию трафика между двумя связанными друг с другом сетями.

Примечание - Межсетевой экран может представлять собой либо приложение, установленное на компьютере общего назначения, либо выделенное устройство, которое направляет пакеты данных адресату или отказывает в передаче/возвращает пакеты обратно. Обычно межсетевые экраны используются для задания границ зон. Как правило, межсетевые экраны функционируют по алгоритмам, обеспечивающим избирательное открытие коммуникационных портов.

3.2.53 шлюз (gateway): Коммуникационное устройство, которое подсоединено к двум (или более) компьютерным сетям, имеющим схожее назначение, но реализованным различным образом, и обеспечивает связь хост-компьютеров одной сети с хост-компьютерами другой сети.

Примечание - Также может подразумеваться в виде промежуточной системы, выполняющей роль передаточного интерфейса между двумя компьютерными сетями.

3.2.54 географический объект (geographic site): Подмножество физической, географической или логической группы имущественных объектов предприятия.

Примечание - Географический объект может содержать участки, производственные линии, технологические ячейки и установки, центры управления и транспортные средства и быть связан с другими географическими объектами глобальной вычислительной сетью.

3.2.55 страж (guard): Шлюз, который расположен между двумя сетями (или компьютерами, а также прочими информационными системами), функционирующими на разных уровнях безопасности (обычно одна из сетей защищеннее другой), и служит промежуточным звеном на пути любого обмена информацией между данными сетями: либо для предотвращения передачи конфиденциальной информации из более защищенной сети в менее защищенную, либо для сохранения целостности данных в более защищенной сети.

3.2.56 хост (host): Компьютер, который соединен с коммуникационной подсетью или объединенной сетью и может использовать сервисы, предоставляемые сетью, для обмена данными с другими подсоединенными системами.

3.2.57 системы промышленной автоматики и контроля (industrial automation and control systems), IACS: Группа персонала, а также совокупность аппаратного и программного обеспечений, которые могут регулировать или воздействовать иным образом на безопасное, защищенное и надежное функционирование производственного процесса.

Примечание - Такие системы могут включать в себя, но не ограничиваются этим:

- промышленные системы управления, включающие в себя распределенные системы управления (DCS), программируемые логические контроллеры (PLC), пульты дистанционного управления (RTU), интеллектуальные электронные устройства, системы диспетчерского контроля и сбора данных (SCADA), объединенные системы электронного детектирования и контроля, а также системы мониторинга и диагностики. (В данном контексте системы управления процессами наделены базовыми функциями системы управления процессами и автоматизированной системы безопасности (SIS), которые могут быть или физически разделены друг от друга, или объединены друг с другом);

- ассоциированные информационные системы, например, системы упреждающего или многосвязного регулирования, а также сетевые оптимизаторы, специальные мониторы к оборудованию, графические интерфейсы, архиваторы, автоматизированные системы управления производственными процессами и информационно-управляющие системы предприятия;

- ассоциированные внутренние, пользовательские, сетевые или машинные интерфейсы, используемые для обеспечения управления, защиты и функциональности производственных операций в ходе непрерывных, периодических, дискретных и прочих процессов.

3.2.58 исходный риск (initial risk): Риск до реализации мер защиты или контрмер (см. 3.2.87).

3.2.59 инсайдер (insider): Доверенное лицо - сотрудник, подрядчик или поставщик, владеющие информацией, которая, как правило, не известна общественности (см. 3.2.74).

3.2.60 целостность (integrity): Свойство системы, отражающее логическую корректность и надежность операционной системы, логическую полноту аппаратного и программного обеспечений, которые реализуют защитные механизмы, а также постоянство структуры и содержания хранимых данных.

Примечание - В формальном укладе безопасности целостность часто понимают в более узком смысле - в значении защищенности от несанкционированного преобразования или уничтожения информации.

3.2.61 перехват (interception): Несанкционированный анализ трафика (сниффинг) (sniffing). Перехват и раскрытие содержания сообщений или применение анализа трафика, основанного на выявлении адресата, источника сообщения, частоты или длительности передачи данных и других параметров связи, как средство нарушения конфиденциальности коммуникационной системы

3.2.62 интерфейс (interface): Логический вход или выход, которые обеспечивают передачу потоков логической информации к модулю или из модуля.

3.2.63 несанкционированное проникновение (intrusion): Акт нарушения безопасности системы (см. 3.2.9).

3.2.64 детектирование несанкционированных проникновений (intrusion detection): Сервис безопасности, который позволяет отслеживать и анализировать системные события с целью выявления и уведомления в режиме реального или почти реального времени о попытках получения несанкционированного доступа к ресурсам системы.

3.2.65 IP-адрес (IP address): Адрес компьютера или устройства, предназначенный для их идентификации и связи с ними с использованием межсетевого протокола Internet и других протоколов.

3.2.66 ИСО (ISO): Международная организация по стандартизации.

Примечание - ИСО - это не аббревиатура. Название происходит от греческого слова "iso", что означает "равный".

3.2.67 управление ключами (key management): Процесс манипулирования и управления криптографическими ключами и связанным с ними материалом (например, инициализирующими значениями) на протяжении их жизненного цикла в криптографической системе, включая заказ, генерацию, распределение, хранение, загрузку, депонирование, архивацию, аудит и уничтожение ключей и связанного с ними материала.

3.2.68 линии, блоки, ячейки (lines, units, cells): Низкоуровневые элементы, которые осуществляют функции изготовления, управления периферийными устройствами или транспортировки.

Примечание - Субъекты на этом уровне могут быть связаны между собой зональной сетью управления и содержать информационные системы, привязанные к процессам, которые происходят в конкретном субъекте.

3.2.69 локальная вычислительная сеть (local area network): Коммуникационная сеть, предназначенная для связывания между собой компьютеров и других интеллектуальных устройств в ограниченной географической области (обычно в пределах 10 км).

3.2.70 вредоносный код (malicious code): Программы или код, написанные с целью получения информации о системах или пользователях, уничтожения системных данных, создания благоприятных условий для дальнейшего несанкционированного проникновения в систему, фальсификации системных данных и отчетов, а также внесения путаницы в системные процессы и доставления длительных хлопот обслуживающему персоналу.

Примечание 1 - Вредоносные коды, используемые в ходе атак, могут принимать форму вирусов, червей, троянских коней или других автоматических программ, использующих уязвимости в системе.

Примечание 2 - Вредоносный код часто называют вредоносными программами (malware).

3.2.71 производственные операции (manufacturing operations): Совокупность операций изготовления, обслуживания и обеспечения качества и их связь с другими процессами на производственном объекте.

Примечание - Производственные операции включают в себя:

- организацию работы с производственным или технологическим оборудованием, направленную на распределение ресурсов персонала, оборудования и материалов, которые задействованы в преобразовании сырьевых материалов или деталей в продукцию;

- операции, которые могут выполняться физическим оборудованием, самим человеком и информационными системами;

- управление информацией о балансе, использовании, возможностях, характеристиках, изменении во времени и состоянии всех ресурсов (персонала, оборудования и материалов) на производственном объекте.

3.2.72 защита от непризнания участия (гарантия сохранения авторства) (nonrepudiation): Сервис безопасности, который обеспечивает защиту от ложного непризнания участия в коммуникации.

3.2.73 ОРС (ОРС): Набор стандартов для обмена информацией в среде управления процессами.

Примечание - Аббревиатура ОРС происходит от "OLE для управления процессами", где OLE - "Связывание и встраивание объектов".

3.2.74 аутсайдер (outsider): Лицо или группа, не наделенные правом внутреннего доступа, которые могут быть как известны, так и не известны целевой организации (см. 3.2.59).

Примечание - Аутсайдеры могли когда-то быть инсайдерами.

3.2.75 преодоление защиты (penetration): Успешное несанкционированное получение доступа к защищенному ресурсу системы.

3.2.76 фишинг (phishing): Разновидность попыток несанкционированного доступа, когда жертву провоцируют на разглашение информации, посылая ей фальсифицированное электронное письмо с приглашением посетить веб-сайт, который на первый взгляд связан с законным источником.

3.2.77 открытый текст (plaintext): Незашифрованные данные, которые подлежат преобразованию методом шифрования или получены методом расшифровки.

3.2.78 привилегия (privilege): Авторизация или набор авторизации на выполнение определенных функций, особенно в контексте операционной системы компьютера.

Пример - Операции, контролируемые использованием привилегий, включают в себя: квитирование сигнализации, изменение уставок и изменение алгоритмов управления.

3.2.79 процесс (process): Серия операций, выполняемых в ходе изготовления, обработки или транспортировки изделия или материала.

Примечание - В настоящем стандарте понятие "процесс" широко используется для описания оборудования, которое управляется системой промышленной автоматики и контроля.

3.2.80 протокол (protocol): Набор правил (т.е. форматов и процедур) для реализации и управления некоторыми видами ассоциаций (например, связи) между системами.

3.2.81 базовая модель (reference model): Структура, позволяющая описывать модули и интерфейсы системы единым образом.

3.2.82 функциональная надежность (надежность) (reliability): Способность системы выполнять требуемую функцию при заданных условиях в течение определенного периода времени.

3.2.83 удаленный доступ (remote access): Использование систем, которые находятся в пределах периметра зоны безопасности, предусмотренное из другой географической точки, причем указанное использование осуществляется на тех же правах, как если бы системы физически находились в этой точке.

Примечание - Точное определение "удаленного" может варьироваться в зависимости от ситуации. Например, доступ может исходить из точки, которая удалена от данной конкретной зоны, но все еще находится в границах компании или организации. Такой доступ может представлять меньший риск по сравнению с доступом, исходящим из точки, которая значительно удалена от рассматриваемой зоны и находится за границами компании.

3.2.84 удаленный клиент (remote client): Объект за пределами управляющей сети, который временно или постоянно соединен с хостом в пределах данной управляющей сети через связующее звено, чтобы иметь прямой или опосредованный доступ к элементам управляющего оборудования, закрепленного за данной управляющей сетью.

3.2.85 непризнание участия (repudiation): Полное или частичное непризнание одним из субъектов, участвовавших в передаче данных, своего участия в данной передаче.

3.2.86 остаточный риск (residual risk): Риск, сохраняющийся после реализации мер защиты или контрмер.

3.2.87 риск (risk): Ожидание ущерба, выраженное как вероятность того, что определенный источник угрозы воспользуется определенной уязвимостью системы, и это приведет к определенным последствиям.

_______________

Другое определение риска: например, Специальная публикация Национального института стандартов и технологий (NIST) 800-30. Руководство по управлению рисками для систем информационных технологий.

3.2.88 оценка риска (risk assessment): Процесс систематического выявления потенциальных уязвимостей значимых ресурсов системы и угроз для этих ресурсов, количественной оценки потенциального ущерба и последствий на основе вероятностей их возникновения, и (в случае необходимости) разработки рекомендаций по выделению ресурсов для организации контрмер с целью минимизации общей уязвимости.

Примечание 1 - Ресурсы могут быть физическими, логическими, кадровыми и др.

Примечание 2 - Оценки рисков часто бывают комбинированы с оценками уязвимостей, выполняемыми для выявления уязвимостей, и количественной оценкой связанных с ними рисков. Их проводят в самом начале и затем периодически для отражения изменений в границах допустимости рисков для организации, ее уязвимостях, процедурах, а также кадровых перестановок и технологических преобразований.

3.2.89 управление риском (risk management): Процесс определения и применения контрмер в соответствии со значимостью защищаемых объектов, на основе оценки риска.

3.2.90 меры смягчения риска (risk mitigation controls): Комбинация контрмер и планов ведения бизнеса.

3.2.91 уровень допустимости риска (risk tolerance level): Уровень остаточного риска, приемлемый для организации.

3.2.92 ролевая модель управления доступом (role-based access control): Форма управления доступом на основе идентификационной информации, когда субъекты системы, которые подвергаются идентификации и контролю, являются должностными позициями в организации или процессе.

3.2.93 маршрутизатор (router): Шлюз между двумя сетями, функционирующими на уровне 3 взаимодействия открытых систем (OSI), который перенаправляет и посылает пакеты данных во внутреннюю сеть. Наиболее известные типы маршрутизаторов пересылают пакеты интернет-протокола (IP).

3.2.94 безопасность (safety): Отсутствие недопустимого риска.

3.2.95 автоматизированная система безопасности (safety-instrumented system): Система, используемая для реализации одной или нескольких функций технологической безопасности.

Примечание - Автоматизированная система безопасности может представлять собой любую комбинацию из датчика(ов), логического решающего устройства(ств) и исполнительного механизма(ов).

3.2.96 уровень целостности безопасности (safety integrity level): Дискретный уровень (один из четырех) для определения требований к целостности безопасности, предъявляемых к функциям технологической безопасности, которыми наделяются автоматизированные системы безопасности.

Примечание - Уровень 4 целостности безопасности соответствует высшей степени целостности безопасности; уровень 1 целостности безопасности - низшей.

3.2.97 сеть безопасности (safety network): Сеть, которая связывает между собой автоматизированные системы безопасности для передачи информации о мерах обеспечения безопасности.

3.2.98 секретность (secret): Статус информации, защищаемой от передачи любым субъектам системы, кроме тех, на кого она ориентирована.

3.2.99 защита (security):

a) меры, предпринимаемые для защиты системы;

b) состояние системы, которое является результатом разработки и проведения мер защиты системы;

c) состояние ресурсов системы, которые защищены от несанкционированного доступа к ним и несанкционированного или случайного их изменения, уничтожения, а также от утери;

d) возможность компьютерной системы гарантировать в достаточной степени, что неавторизованные лица и системы не смогут ни видоизменять программное обеспечение и данные о нем, ни получать доступ к функциям системы, но в то же время гарантировать, что это возможно для авторизованных лиц и систем;

e) предотвращение несанкционированного или нежелательного проникновения, а также вмешательства в исправную и запланированную работу системы промышленной автоматики и контроля.

Примечание - Указанные меры могут представлять собой меры защиты, относящиеся к физической безопасности (управление физическим доступом к вычислительным объектам), или логической безопасности (возможность входа в конкретную систему и приложение).

3.2.100 архитектура безопасности (security architecture): План и набор правил, описывающие сервисы безопасности, которые должна обеспечивать система для удовлетворения запросов ее пользователей, элементы системы, необходимые для реализации этих сервисов, и необходимые показатели эффективности функционирования элементов, воздействующих на угрожающую среду.

Примечание - В данном контексте архитектура безопасности представляет собой архитектуру, которая защищает управляющую сеть от намеренных или случайных событий безопасности.

3.2.101 аудит безопасности (security audit): Независимое исследование и проверка записей и действий системы для определения адекватности мер защиты системы, обеспечения их соответствия заданной политике безопасности и заданному набору процедур, выявления уязвимых мест в сервисах безопасности и подготовки рекомендаций по любым необходимым изменениям контрмер.

3.2.102 компоненты безопасности (security components): Объекты, такие как межсетевые экраны, модули аутентификации или программное обеспечение для шифрования, используемые для улучшения показателей защиты системы промышленной автоматики и контроля (см. 3.2.33).

3.2.103 управление безопасностью (security control): См. 3.2.33.

Примечание - Применительно к настоящему стандарту выбран термин "контрмера" во избежание путаницы с термином "управление" в контексте управления процессом.

3.2.104 событие безопасности (security event): Событие в системе, относящееся к безопасности системы.

3.2.105 функция безопасности (security function): Функция зоны или тракта, направленная на предотвращение несанкционированного электронного вмешательства, которое способно нарушить или повлиять на нормальное функционирование устройств и систем в пределах данной зоны или тракта.

3.2.106 инцидент безопасности (security incident): Неблагоприятное событие в системе или сети, а также угроза такого события.

Примечание - Иногда используется термин "несостоявшийся инцидент" для описания события, которое могло обернуться инцидентом при несколько других обстоятельствах.

3.2.107 взлом системы безопасности (security intrusion): Событие безопасности или комбинация нескольких событий безопасностей, представляющее собой инцидент безопасности, при котором злоумышленник получает или пытается получить доступ к системе (или ресурсу системы) без соответствующей авторизации.

3.2.108 уровень безопасности (security level): Степень необходимой эффективности контрмер и внутренне присущих свойств безопасности устройств и систем для зоны или тракта, основанная на оценке риска для данных зоны или тракта.

3.2.109 цель безопасности (security objective): Аспект безопасности, назначением которого является применение определенных смягчающих мер, таких как конфиденциальность, целостность, доступность, аутентичность пользователя, санкционирование доступа, отслеживаемость и т.д.

3.2.110 периметр безопасности (security perimeter): Граница (логическая или физическая) домена, в пределах которой применимы политика безопасности или архитектура безопасности, т.е. граница области, в которой сервисы безопасности защищают ресурсы системы.

3.2.111 эффективность безопасности (security performance): Соответствие программы установленным требованиям, полнота мер специальной защиты от рисков, методов постсобытийного анализа, мер перепроверки меняющихся бизнес-требований, обзора информации о новых угрозах и уязвимостях и периодического аудита систем управления с целью поддержания мер безопасности на эффективном и адекватном уровне.

Примечание - Для оценки практической эффективности безопасности необходимы испытания, аудиты, инструментарии, критерии и другие средства и методы.

3.2.112 политика безопасности (security policy): Набор правил, которые регламентируют или регулируют способ предоставления сервисов безопасности системой или организацией для защиты ее объектов.

3.2.113 процедуры безопасности (security procedures): Описания точных способов воплощения и реализации на практике методик обеспечения безопасности.

Примечание - Процедуры безопасности реализуются посредством обучения персонала и других действий по доступной на текущий момент технологии.

3.2.114 программа безопасности (security program): Комбинация всех аспектов управления безопасностью - от формулировки и доведения до сведения политики до реализации передовых промышленных методик, рутинных операций и аудита.

3.2.115 сервисы безопасности (security services): Механизмы, используемые для обеспечения конфиденциальности, целостности данных, аутентификации, или предотвращения непризнания участия в обмене информацией.

3.2.116 нарушение безопасности (security violation): Акт или событие, которые приводят к нарушению или преодолению барьеров политики безопасности и являются следствием несанкционированного проникновения в систему или действий благонамеренного инсайдера.

3.2.117 зона безопасности (security zone): Совокупность логических или физических объектов, к которым предъявляются общие требования безопасности.

Примечание 1 - Термин "зона", употребляемый в настоящем стандарте, следует всегда относить к зоне безопасности.

Примечание 2 - Зона имеет четкую границу с другими зонами. Политика безопасности зоны обычно определяется комбинацией механизмов как на периферии зоны, так и внутри нее. Зоны могут иметь иерархическую структуру в том смысле, что могут быть образованы совокупностью подзон.

3.2.118 датчики и исполнительные механизмы (sensors and actuators): Измерительные или исполнительные элементы, соединенные с технологическим оборудованием и системой управления.

3.2.119 сервер (server): Устройство или приложение, которые предоставляют информацию или сервисы клиентским приложениям и устройствам.

3.2.120 несанкционированный анализ трафика (сниффинг) (sniffing): См. 3.2.61.

3.2.121 фиктивная авторизация (spoof): Выдача себя за авторизованного пользователя с целью выполнения несанкционированного действия.

3.2.122 система диспетчерского контроля и сбора данных (supervisory control and data acquisition system), система SCADA (SCADA system): Разновидность слабо связанной рассредоточенной системы мониторинга и контроля, которая обычно ассоциируется с системами передачи и распределения электрической энергии, трубопроводами нефти и газа, а также системами водопотребления и канализации.

Примечание - Системы диспетчерского контроля используются также на объектах для осуществления серийного, непрерывного и дискретного производства, с целью централизации процессов мониторинга и контроля на этих объектах.

3.2.123 система (system): Взаимодействующие между собой, взаимосвязанные или взаимозависимые элементы, образующие сложное целое.

3.2.124 системное программное обеспечение (system software): Специальное программное обеспечение, которое разработано для конкретной компьютерной системы или семейства компьютерных систем с целью упрощения использования и обслуживания компьютерной системы и относящихся к ней программ и данных.

3.2.125 угроза (threat): Потенциальная возможность нарушения безопасности при наличии обстоятельства, средства, процесса или события, способных нарушить безопасность и нанести ущерб.

3.2.126 угрожающее действие (threat action): Посягательство на безопасность системы.

3.2.127 фактор угрозы (threat agent): Причинный фактор угрожающего действия.

3.2.128 анализ трафика (traffic analysis): Извлечение информации из видимых характеристик потока(ов) данных, даже если данные зашифрованы или непосредственно недоступны, причем указанные характеристики включают в себя степени идентичности и месторасположения источника(ов) и адресата(ов), наличие и объем потоков, а также частоту и длительность их передачи.

3.2.129 Троянский конь (Trojan horse): Компьютерная программа, которая на первый взгляд имеет полезную функцию, но имеет также скрытую и потенциально вредоносную функцию, которая позволяет обойти механизмы безопасности зачастую путем использования подлинных авторизационных данных субъекта системы, вызывающего программу.

3.2.130 надежный канал (trusted channel): Связующее звено, способное обеспечивать защищенную связь между зонами безопасности.

3.2.131 ненадежный канал (untrusted channel): Связующее звено, которое не может гарантировать защищенной связи между зонами безопасности.

3.2.132 вариант использования (use case): Способ ввода потенциальных функциональных требований, предусматривающий использование одного или более сценариев, которые сообщают, каким образом система должна взаимодействовать с конечным пользователем или другой системой для достижения конкретной цели.

Примечание - Обычно при реализации вариантов использования система предстается как "черный ящик", и взаимодействия с системой, включая ответы системы, распознаются за пределами системы. Варианты использования популярны благодаря тому, что они упрощают описание требований, избавляя от предположений, каким образом реализовать ту или иную функцию.

3.2.133 пользователь (user): Лицо, организационная единица или автоматический процесс, получающие доступ в систему как на санкционированной, так и несанкционированной основе.

3.2.134 вирус (virus): Самотиражируемая или самовоспроизводимая программа, которая распространяется за счет внедрения своих копий в другой исполнимый код или документы.

3.2.135 уязвимость (vulnerability): Дефект или несовершенство структуры или способа реализации системы, а также ее функционирования и управления, как благоприятная возможность для нарушения целостности системы или политики ее безопасности.

3.2.136 глобальная вычислительная сеть (wide area network): Коммуникационная сеть, предназначенная для связывания между собой компьютеров, сетей и других устройств, находящихся на значительном расстоянии друг от друга, например, в разных уголках страны или всего мира.

3.2.137 перехват информации (wiretapping): Атака, направленная на перехват и доступ к данным и другой информации в потоке данных, передаваемых в коммуникационной системе.

Примечание 1 - Хотя термин изначально относился к выполнению механического подсоединения к электрическому проводнику, связывающему между собой два узла, сегодня он используется в значении считывания информации с носителя любого рода, используемого для связи, а также самого узла, такого как шлюз или переключатель подсетей.

Примечание 2 - Активный перехват имеет целью изменить данные или воздействовать на поток данных иным образом, в то время как пассивный перехват имеет целью лишь обнаружить поток данных и извлечь сведения из содержащейся в них информации.

3.2.138 червь (worm): Компьютерная программа, которая может действовать независимо, распространять свою полную рабочую версию на другие хосты сети и потреблять ресурсы компьютера с их разрушением.

3.2.139 зона (zone): См. 3.2.117.

Примечание - Термин "зона", употребляемый в настоящем документе, следует всегда относить к зоне безопасности.

3.3 Сокращения

В настоящем подразделе приведены сокращения, использованные в настоящем стандарте:

ANSI - Американский национальный институт стандартов (American National Standards Institute);

CIA - конфиденциальность, целостность и доступность (Confidentiality, Integrity and Availability);

CN - управляющая сеть (Control Network);

COTS - коммерчески доступные продукты (Commercial Off The Shelf);

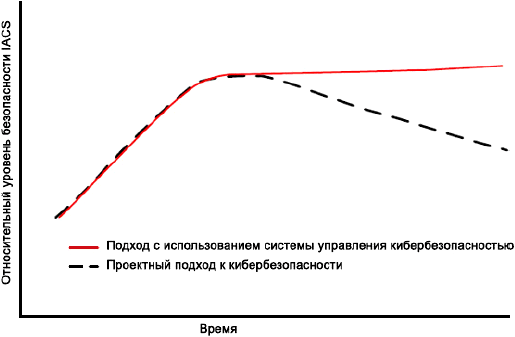

CSMS - система управления кибербезопасностью (Cyber Security Management System);

DCS - распределенная система управления (Distributed Control System);

DdoS - распределенная атака типа "отказ в обслуживании" (Distributed Denial of Service);

DoS - отказ в обслуживании (Denial of Service);

DMZ - демилитаризованная зона (Demilitarized Zone);

FIPS - Федеральные стандарты обработки информации (U.S. Federal Information Processing Standards);

IACS - системы промышленной автоматики и контроля (Industrial Automation and Control Systems);

IEC - Международная электротехническая комиссия (International Electrotechnical Commission);

IEEE - Институт инженеров по электротехнике и электронике (Institute of Electrical and Electronics Engineers);

I/O - ввод/вывод (Input/Output);

IP - интернет-протокол (Internet Protocol);

IT - информационная технология (Information Technology);

LAN - локальная вычислительная сеть (Local Area Network);

NASA - Национальное управление по воздухоплаванию и исследованию космического пространства (U.S. National Aeronautics and Space Administration);

NOST - Бюро стандартов и технологий НАСА (NASA Office of Standards and Technology);

OSI - взаимодействие открытых систем (Open Systems Interconnect);

PLC - программируемый логический контроллер (Programmable Logic Controller);

RTU - пульт дистанционного управления (Remote Terminal Unit);

SCADA - диспетчерский контроль и сбор данных (Supervisory Control and Data Acquisition);

SIL - уровень целостности безопасности (Safety Integrity Level);

SIS - автоматизированная система безопасности (Safety-Instrumented System);

WAN - глобальная вычислительная сеть (Wide Area Network).

4 Ситуация

4.1 Общие положения

Системы промышленной автоматики и контроля функционируют в сложной среде. Организации осуществляют все более интенсивный обмен информацией между бизнес-системами и системами промышленной автоматики, и партнеры в одном деловом начинании могут быть конкурентами в другом. Однако оборудование систем промышленной автоматики и контроля привязано непосредственно к процессу, поэтому разглашение производственных тайн и сбои в передаче информации - не единственные последствия нарушения безопасности. Куда более серьезными последствиями являются вероятность человеческих жертв или производственных потерь, вред окружающей среде, нарушения регламентных норм и безопасности в эксплуатации. Масштабы таких последствий могут выходить за пределы одной организации; может быть нанесен значительный ущерб инфраструктуре целого региона или государства.

Озабоченность вызывают не только внешние угрозы; серьезный риск для безопасности могут представлять хорошо информированные инсайдеры, имеющие злые намерения, или даже невинное неумышленное действие. Кроме того, системы промышленной автоматики и контроля часто бывают объединены с другими бизнес-системами. Модификация или тестирование операционных систем могут привести к непредусмотренным электронным воздействиям на процессы внутри систем. Персонал, находящийся за пределами участка систем управления, все чаще проводит тестирование безопасности систем, преумножая количество и последствия таких эффектов. С учетом комбинации всех этих факторов легко увидеть, насколько реален риск получения несанкционированного или вредоносного доступа к промышленному процессу.

Несмотря на то, что технологии меняются, и партнерские отношения могут приносить пользу бизнесу, увеличивается потенциальный риск нарушения безопасности. С ростом угроз для субъектов хозяйствования повышаются и требования к безопасности.

4.2 Существующие системы

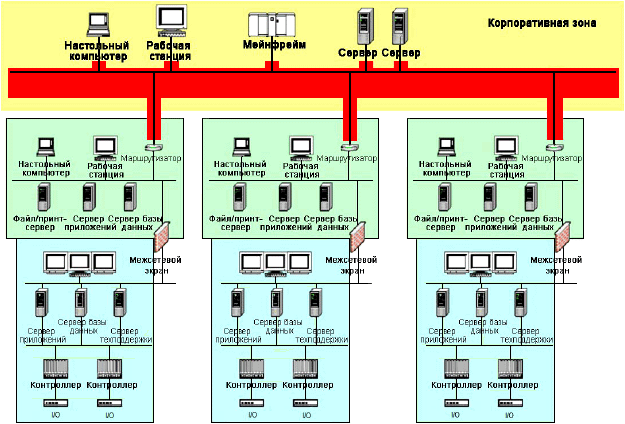

Системы промышленной автоматики и контроля эволюционировали из отдельных обособленных компьютеров с проприетарными операционными системами и сетей во взаимосвязанные системы и приложения, использующие готовые коммерческие (COTS) технологии (т.е. операционные системы и протоколы). В настоящее время ведется интеграция таких систем с системами масштаба предприятия и другими бизнес-приложениями через разнообразные коммуникационные сети. Повышенная степень интеграции дает значительные бизнес-преимущества, в числе которых:

a) повышенная прозрачность функций систем промышленного контроля (рабочего процесса, состояния оборудования, графиков производства) и интегрированных технологических систем уровня бизнеса, что позволяет проводить более эффективные исследования, направленные на снижение производственных издержек и повышение производительности;

b) интегрированные системы производства и предоставления услуг, имеющие более прямой доступ к информации бизнес-уровня, что обеспечивает более адаптивную деятельность;

c) общие интерфейсы, которые позволяют снизить полные расходы на обслуживание и допускают дистанционное обслуживание производственных процессов;

d) дистанционный мониторинг систем управления процессами, позволяющий снизить расходы на обслуживание и обеспечивающий более быстрое решение проблем.

Можно определить стандарты на модели, термины и информационные обмены, позволяющие унифицировать обмен информацией в пределах совокупности систем промышленной автоматики и контроля. Однако такая возможность обмена информацией повышает уязвимость перед неумелым использованием и атаками со стороны злоумышленников и связана с потенциальными рисками для предприятия, использующего системы промышленной автоматики и контроля.

Конфигурации систем промышленной автоматики и контроля могут быть весьма сложными в отношении аппаратного обеспечения, программирования и коммуникаций, что может препятствовать решению следующих вопросов:

- кто авторизован на доступ к электронной информации;

- когда пользователь может иметь доступ к информации;

- к каким данным или функциям пользователь сможет иметь доступ;

- откуда исходит запрос доступа;

- как происходит запрос доступа.

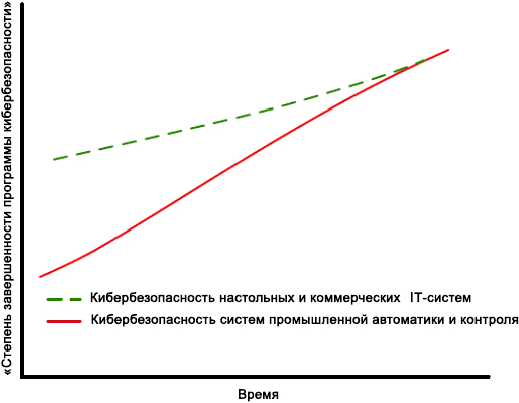

4.3 Текущие тенденции

Ряд нижеперечисленных предпосылок заставляет делать повышенный акцент на безопасности систем промышленной автоматики и контроля:

a) за последние годы отмечено значительное увеличение количества атак на бизнес-системы и персональные компьютерные системы с использованием вредоносных кодов. По данным хозяйствующих субъектов, с каждым годом растет количество несанкционированных попыток (как намеренных, так и случайных) получения доступа к электронной информации;

b) системы промышленной автоматики и контроля постепенно переходят на готовые коммерческие (COTS) операционные системы и протоколы и объединяются с бизнес-сетями. В результате такие системы уязвимы перед теми же программными атаками, что и деловые и настольные устройства;

c) средства для автоматизированных атак обычно доступны через Интернет. Внешняя угроза применения таких средств теперь исходит, среди прочего, от кибер-преступников и кибертеррористов, которые, вероятно, располагают большими ресурсами и сведениями для атак на систему промышленной автоматики и контроля;

d) совместные предприятия, партнерства и услуги сторонних организаций в промышленном секторе усугубили ситуацию с численностью организаций и групп, что отразилось на безопасности систем промышленной автоматики и контроля. Такие формы деятельности необходимо учитывать при разработке норм безопасности для этих систем;

e) опасность получения несанкционированного доступа исходит теперь не только от взломщиков-дилетантов или недовольных наемных работников, но и от организованных преступников или террористов, которые имеют целью воздействовать на крупные организации и объекты;

f) внедрение протоколов отраслевых документов, таких как Интернет-протокол (IP), для обмена данными между системами промышленной автоматики и контроля и промышленными устройствами. Внедрение IP подвергает такие системы тем же уязвимостям, что и коммерческие системы, функционирующие на сетевом уровне.

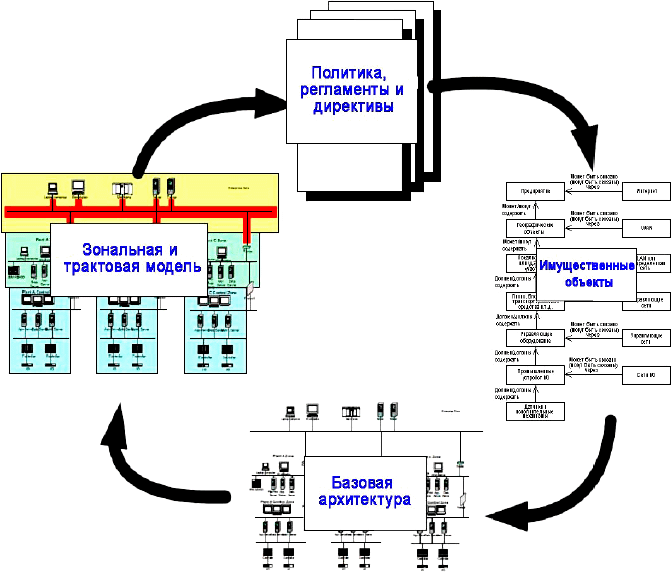

Эти предпосылки, взятые в совокупности, существенно увеличили риски для организаций, связанные с разработкой и эксплуатацией систем промышленной автоматики и контроля. В то же время кибербезопасность систем промышленного контроля превратилась в более значимую и общепризнанную проблему. А это в свою очередь требует более структурированных директив и регламентов для определения кибербезопасности, применимой к системам промышленной автоматики и контроля, а также возможности их соответствующего взаимодействия с другими системами.

4.4 Потенциальные воздействия

Лица, которым известны особенности открытых операционных систем (OS) и сетей, потенциально способны получать несанкционированный доступ к консольным устройствам, дистанционным устройствам, базам данных и, в некоторых случаях, управляющим платформам. Последствия проникновений злоумышленников в системы промышленной автоматики и контроля могут включать в себя:

a) несанкционированный доступ, кража или ненадлежащее использование конфиденциальной информации;

b) разглашение информации неавторизованным адресатам;

c) потерю целостности или надежности технологических данных и информации о производстве;

d) потерю работоспособности систем;

e) технологические сбои, ведущие к нарушению функционирования процессов, ухудшению качества продукции, увеличению производственных потерь, нарушению безопасности процессов или выбросам в окружающую среду;

f) повреждение оборудования;

g) причинение вреда здоровью работников;

h) нарушение нормативно-правовых требований;

i) угрозу здоровью населения и потери доверия со стороны общественности;

j) угрозу национальной безопасности.

5 Базовые концепции

5.1 Общие положения

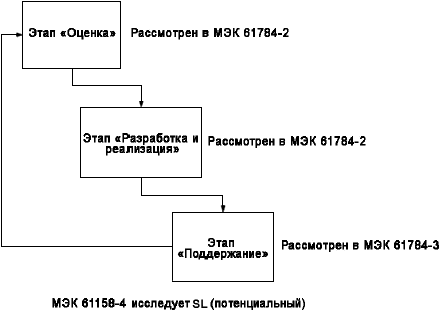

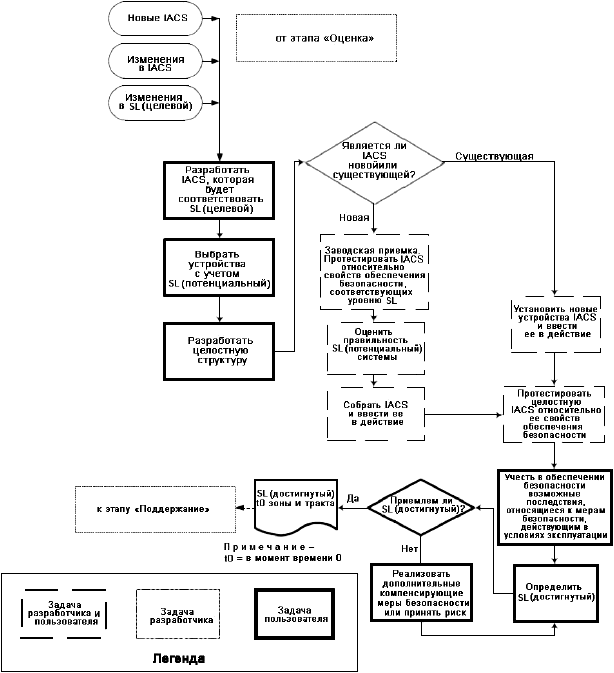

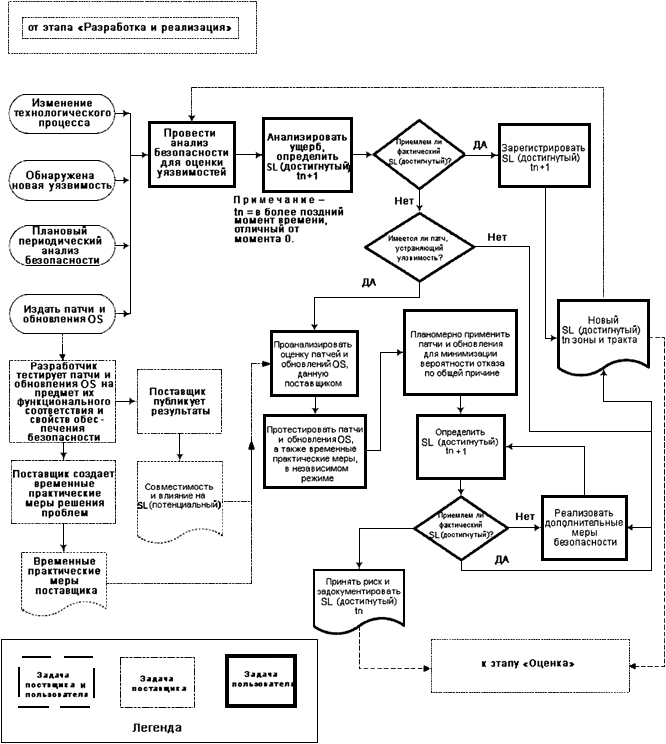

В настоящем разделе изложены несколько базовых концепций, которые образуют основу для понимания последующих разделов настоящего стандарта и других стандартов серии МЭК 62443. В частности, в настоящем разделе рассмотрены следующие вопросы:

a) в чем заключаются главные концепции, используемые для описания безопасности;

b) в чем заключаются важные концепции, образующие основу исчерпывающей программы безопасности.

5.2 Цели безопасности

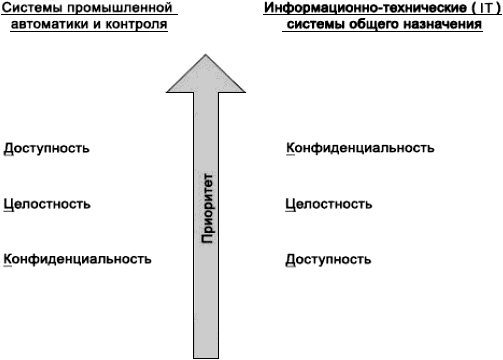

Информационная безопасность изначально была направлена на достижение трех целей - конфиденциальности, целостности и доступности, которые часто обозначаются аббревиатурой CIA. Стратегия информационно-технической безопасности для типичного бэк-офиса или бизнес-системы может ставить на первое место конфиденциальность и меры по управлению доступом, необходимые для ее достижения. Второй по приоритетности может быть целостность, а последней - доступность.

В контексте систем промышленной автоматики и контроля общая приоритетность этих целей зачастую различна. Безопасность в таких системах затрагивает в основном поддержание работоспособности всех компонентов систем. Существуют риски, относящиеся к промышленному оборудованию, которое управляется, контролируется или подвергается иному воздействию со стороны систем промышленной автоматики и контроля. Таким образом, целостность часто стоит на втором месте по значимости. Обычно конфиденциальность еще менее важна, поскольку данные часто бывают "сырыми" и требуют анализа в рамках контекста, который позволит получить конкретные значения.

Существенную роль играет аспект времени отклика. Требуемое время отклика систем управления может составлять порядка одной миллисекунды, в то время как традиционные бизнес-системы способны успешно функционировать при времени отклика от одной до нескольких секунд.

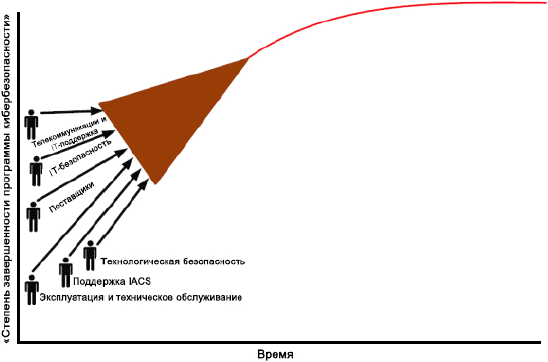

В некоторых случаях приоритеты обратны, как показано на рисунке 1.

|

Рисунок 1 - Сравнение приоритетов целей IACS и IT-систем общего назначения

В определенных обстоятельствах целостность системы может также иметь высший приоритет. В рамках определенных требований к эксплуатации отдельные компоненты или системы в целом будут иметь иные приоритеты в качестве целей (т.е. значение целостности или доступности может перевесить значение конфиденциальности или наоборот). В результате для достижения целей безопасности организация может быть вынуждена применять другие контрмеры.

5.3 Основные требования

Простая модель CIA, показанная на рисунке 1, недостаточна для полного понимания требований к безопасности систем промышленной автоматики и контроля. Рассмотрение полного и подробного списка требований выходит за рамки настоящего стандарта, однако существует несколько базовых или фундаментальных требований к безопасности промышленной автоматики, перечисленных ниже:

a) управление доступом (АС): управлять доступом к определенным устройствам, информации или и тому, и другому, для предотвращения несанкционированного запроса устройства или информации;

b) контроль использования (UC): контролировать использование определенных устройств, информации или и того, и другого, для предотвращения несанкционированного использования устройства или информации;

c) целостность данных (DI): обеспечивать целостность данных на определенных коммуникационных каналах для предотвращения несанкционированного извлечения информации;

d) конфиденциальность данных (DC): обеспечивать конфиденциальность данных на определенных коммуникационных каналах для предотвращения несанкционированного извлечения информации;

e) ограничение потока данных (RDF): ограничивать перемещение данных по коммуникационным каналам для предотвращения попадания информации к неавторизованным источникам;

f) своевременное реагирование на событие (TRE): реагировать на нарушение безопасности путем уведомления соответствующей инстанции, предоставления данных для судебной экспертизы нарушения и автоматического принятия своевременного корректирующего действия в ситуациях, критически важных с точки зрения достижения поставленной цели или безопасности;

g) доступность ресурсов (RA): обеспечивать доступность всех ресурсов сети для предотвращения атак на отказ в обслуживании.

Настоящий стандарт содержит вышеперечисленные требования, но в некоторых случаях другие стандарты серии МЭК 62443 предоставляют более детальные нормативные данные. Например, технические требования, такие как целостность и конфиденциальность данных, будут детально рассмотрены в последующей части МЭК 62443.

5.4 Эшелонированная защита

Как правило, невозможно достичь целей безопасности применением единственной контрмеры или методики. Наиболее совершенной стратегией является использование концепции эшелонированной защиты, которая предполагает применение множественных контрмер в виде уровней или ступеней. Например, могут применяться системы детектирования несанкционированных проникновений, оповещающие о проникновении через сетевой экран.

5.5 Контекст безопасности

Контекст безопасности образует основу для понимания терминов и концепций и показывает, как различные элементы безопасности соотносятся между собой. Понятие "безопасность" подразумевает здесь предотвращение несанкционированного или нежелательного проникновения, а также вмешательства в исправную и запланированную работу системы промышленной автоматики и контроля. Кибербезопасность распространяется на компьютер, сеть или другие программируемые компоненты системы.

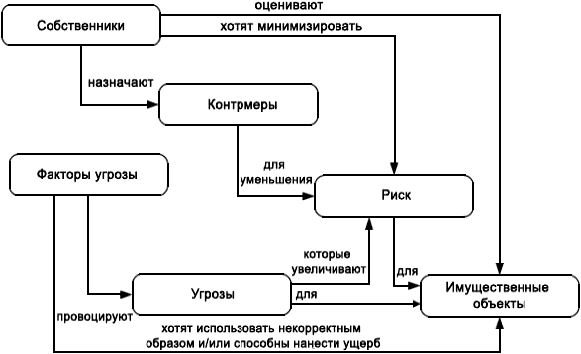

Контекст безопасности основан на концепциях угроз, рисков и контрмер, а также взаимосвязях между ними. Взаимосвязь между этими концепциями можно показать на простой модели. Одна из таких моделей, описанная в ИСО/МЭК 15408-1 ("Общие критерии"), представлена на рисунке 2. Другой аспект взаимосвязи проиллюстрирован на рисунке 3.

|

Рисунок 2 - Взаимосвязи между элементами контекста

|

Рисунок 3 - Модель контекста безопасности

Модель контекста безопасности, представленная на рисунке 3, показывает, как соотносятся друг с другом расширенный набор концепций в рамках двух взаимосвязанных процессов - обеспечения информационной безопасности и оценки угроз и рисков.

5.6 Оценка угроз и рисков

5.6.1 Общие положения

В контексте оценки угроз и рисков имущественные объекты подвержены рискам. Эти риски в свою очередь минимизируются применением контрмер, устраняющих уязвимости, которые используются сами или позволяют использовать другие уязвимости различными угрозами. Каждый из этих элементов описан подробнее в 5.6.2-5.6.6.

5.6.2 Имущественные объекты

5.6.2.1 Общие положения

В центре внимания программы безопасности - имущественные объекты. Это то, что защищается. Чтобы в полной мере осознать риск для среды IACS, необходимо сначала составить опись имущественных объектов, нуждающихся в защите. Объекты имущества можно подразделить на физические и логические, а также кадровые ресурсы.

а) физические объекты: включают в себя любой физический компонент или группу компонентов, принадлежащих организации. В промышленной среде такие объекты могут включать в себя системы управления, физические компоненты сетей и среды прохождения сигналов, системы транспортировки, стены, помещения, здания, грунт или любые другие физические объекты, которые так или иначе участвуют в управлении, мониторинге или анализе производственных процессов или поддержании основной коммерческой деятельности. Наиболее значимые физические объекты составляют оборудование, которое управляется системой автоматизации;

b) логические объекты: носят информативный характер. Они могут включать в себя интеллектуальную собственность, алгоритмы, внутрифирменные методики, специализированную информацию или другие информационные элементы, которые воплощают способность организации функционировать или осуществлять нововведения. Кроме того, объекты такого типа могут включать в себя репутацию в глазах общественности, доверие покупателей или другие показатели, снижение которых непосредственно отражается на бизнесе. Логические объекты могут быть в форме человеческой памяти, документов, информации, содержащейся на материальных носителях, или электронных записей, относящихся к информационному объекту. Логические объекты могут включать в себя также результаты испытаний, данные соответствия нормативным документам или любую другую информацию, которая считается важной или проприетарной, или может либо дать, либо обеспечить конкурентное преимущество. Утрата логических объектов часто чревата весьма длительными и вредоносными последствиями для организации.

Процессы управления являются особой формой логических объектов. Они содержат логику автоматизации, применяемую при осуществлении промышленного процесса. Такие процессы сильно зависят от цикличной или непрерывной реализации точно определенных событий. Нарушение безопасности технологических объектов может осуществляться как физическими (например, разрушение носителей), так и нефизическими (например, несанкционированное изменение) средствами и приводить к некоторой потере целостности или доступности самого процесса;