ГОСТ Р 56840-2015/IEC/TR 80001-2-3:2012

Группа П85

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информатизация здоровья

МЕНЕДЖМЕНТ РИСКОВ В ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ С МЕДИЦИНСКИМИ ПРИБОРАМИ

Часть 2-3

Руководство по беспроводным сетям

Health informatics. Risk management for IT-networks incorporating medical devices. Part 2-3. Guidance for wireless networks

ОКС 35.240.80*

ОКСТУ 4002

_________________

* В ИУС N 9 2016 г. и на официальном сайте Росстандарта

ГОСТ Р 56840-2015 приводится с ОКС 35.240.80, 11.040.01,

здесь и далее. - .

Дата введения 2016-11-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным бюджетным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Министерства здравоохранения Российской Федерации" (ЦНИИОИЗ Минздрава) и Федеральным бюджетным учреждением "Консультационно-внедренческая фирма в области международной стандартизации и сертификации "Фирма "ИНТЕРСТАНДАРТ" на основе собственного перевода на русский язык англоязычной версии документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ЦНИИОИЗ Минздрава - постоянным представителем ISO ТС 215

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 28 декабря 2015 г. N 2228-ст

4 Настоящий стандарт идентичен международному документу IEC/TR 80001-2-3:2012* "Применение менеджмента рисков в информационно-вычислительных сетях с медицинскими приборами. Часть 2-3. Руководство по беспроводным сетям" (IEC/TR 80001-2-3:2012 "Application of risk management for IT-networks incorporating medical devices - Part 2-3: Guidance for wireless networks", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 ПЕРЕИЗДАНИЕ. Январь 2019 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

0.1 Предпосылка

Беспроводные коммуникации на протяжении десятилетий являлись ключевой технологией, обеспечивающей связь МЕДИЦИНСКИХ ПРИБОРОВ. Ранними примерами использования беспроводных технологий и МЕДИЦИНСКИХ ПРИБОРОВ являются амбулаторные системы кардиоконтроля в больницах и телеметрические системы, использующиеся через глобальные беспроводные сети. И хотя эти решения основывались на патентованных технологиях, появление готовых, основанных на стандартах, методов привело к растущему распространению беспроводных систем коммуникаций как внутри, так и вне помещений. Эти системы предоставляют и обеспечивают привлекательные и разнообразные варианты использования для целей соединения МЕДИЦИНСКИХ ПРИБОРОВ с информационными системами. Беспроводная технология обладает большими преимуществами, но, как и в любой технологии, при ее использовании возникают определенные РИСКИ, которые могут сказаться на трех ОСНОВНЫХ СВОЙСТВАХ: БЕЗОПАСНОСТИ, ЭФФЕКТИВНОСТИ и ЗАЩИЩЕННОСТИ ДАННЫХ И СИСТЕМ. В настоящем стандарте проведен обзор проблем, связанных с беспроводными технологиями, а также приведено руководство для обеспечения безопасного, эффективного и защищенного использования МЕДИЦИНСКИХ ПРИБОРОВ в беспроводной МЕДИЦИНСКОЙ ИТ-СЕТИ. Все это осуществляется в рамках общего подхода, согласованного с ПРОЦЕССОМ МЕНЕДЖМЕНТА РИСКА, как он определен в МЭК 80001-1.

Целевой аудиторией настоящего стандарта является ИТ-отдел МО (медицинской организации), отделы биомедицинской и клинической инженерии, менеджеры по работе с рисками, а также люди, ответственные за проектирование и работу беспроводной ИТ-сети.

В настоящем стандарте слово "следует" указывает на то, что среди нескольких возможностей соответствовать требованию, одна рекомендуется как наиболее подходящая, без упоминания других и не исключая другие. Оно также может указывать на то, что определенный план действий предпочтителен, но не является обязательным. Данное понятие не должно восприниматься как указание на требование.

0.2 Организация настоящего стандарта

Настоящий стандарт разделен на пять главных разделов, библиографию и два приложения. Раздел 4 содержит обзор беспроводной МЕДИЦИНСКОЙ ИТ-СЕТИ и анализ различных типов беспроводных технологий, а также их применимость к здравоохранению. Следующие три раздела сосредоточены на высокоуровневых шагах, связанных с пониманием и определением сетевых технических характеристик, требований и связанных с ними мер по УПРАВЛЕНИЮ РИСКОМ в контексте создания МЕДИЦИНСКОЙ ИТ-СЕТИ, а именно на:

а) планировании и проектировании;

б) внедрении и реализации;

в) управлении работой.

Раздел 8 содержит общие меры по УПРАВЛЕНИЮ РИСКОМ, которые могут быть применимыми к уникальной МЕДИЦИНСКОЙ ИТ-СЕТИ МО. И в завершение в документе приведена библиография, содержащая перечень ссылочных документов для дальнейшего изучения. Приложение А содержит таблицу с вариантом сопоставления типов данных МЕДИЦИНСКОГО ПРИБОРА и связанных с ним сетевых приоритетов КАЧЕСТВА ОБСЛУЖИВАНИЯ. Приложение B является анкетой контрольных вопросов для использования при выполнения АНАЛИЗА РИСКА.

0.3 Клиническая функциональность и вариант использования

Одной из фундаментальных концепций, на которой делается акцент в настоящем стандарте, является наличие сетевых характеристик МЕДИЦИНСКИХ ПРИБОРОВ, которые схожи с характеристиками других типов приборов и приложений общего назначения. Но в то же время, последствия неправильного проектирования и управления сетью для обеспечения выполнения СОГЛАШЕНИЯ об УРОВНЕ УСЛУГ (SLA) МЕДИЦИНСКИХ ПРИБОРОВ могут негативно сказаться на клинической функциональности. Это может повлечь за собой ошибочные диагнозы и/или пропущенное лечение, которое, в конечном счете, может сказаться на результате лечения пациента. В настоящем стандарте клиническая функциональность и клинический вариант использования являются взаимозаменяемыми. Эти понятия подразумевают средства, с помощью которых практикующий врач (медсестра, терапевт и т.д.) выполняет свои врачебные обязанности, используя беспроводную сеть, а также включают в себя компонент ухода за пациентом и БЕЗОПАСНОСТЬ. Эти компоненты, как они представлены в совокупном контексте, который упоминается в пошаговом техническом отчете МЭК 80001-2-1, и данная информация необходимы для полного АНАЛИЗА РИСКА. Типичным примером служит медсестра, занимающаяся удаленным контролем пациента, осуществляющимся из центрального поста медицинской сестры посредством прибора контроля пациента, установленного у его постели и соединенного с беспроводной сетью. Клиническая функциональность это удаленный контроль здоровья пациента.

0.4 Руководство по беспроводным технологиям и МЕНЕДЖМЕНТ РИСКА

Беспроводной канал, установленный между пациентом и удаленным практикующим врачом, теперь является компонентом клинической функциональности и может влиять на ОСНОВНЫЕ СВОЙСТВА: БЕЗОПАСНОСТЬ и ЗАЩИЩЕННОСТЬ ДАННЫХ И СИСТЕМ. В то время как преимущества беспроводного доступа хорошо известны и представлены документально, как правило, беспроводной канал между МЕДИЦИНСКИМ ПРИБОРОМ и практикующим врачом более склонен, или обладает более высокой вероятностью потери связи, чем соединение посредством проводов. Эта проблема послужила толчком к созданию настоящего стандарта и является его главной темой.

Так как определения ОПАСНОСТИ, ОПАСНОЙ СИТУАЦИИ, ВРЕДА и причин зависят от варианта использования в каждой МО, настоящий стандарт следует использовать как минимум вместе с МЭК 80001-1 и МЭК/ТО 80001-2-1.

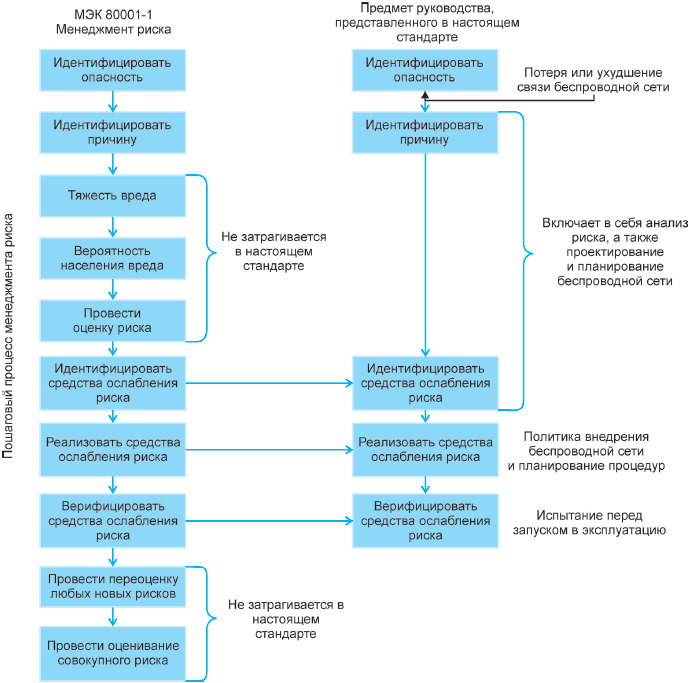

На рисунке 1 представлен обзор МЕНЕДЖМЕНТА РИСКА, который также рассмотрен в настоящем стандарте. Столбец прямоугольников, расположенный слева, представляет из себя обзор (для цели настоящего стандарта) 10 шагов МЕНЕДЖМЕНТА РИСКА, определенных в МЭК/ТО 80001-2-1. Прямоугольники, расположенные в центре, демонстрируют шаги ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА, которые находятся в центре внимания настоящего стандарта. В терминах ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА это следующие шаги:

- причина является событием, способным превратить ОПАСНОСТЬ в ОПАСНУЮ СИТУАЦИЮ. Примерами таких причин в беспроводных сетях могут быть радиопомехи, неправильная конфигурация беспроводной сети или отказ сетевого устройства;

- ОПАСНОСТЬЮ в контексте беспроводной связности является потеря или ухудшение связи в медицинской системе. Это нарушение связи может негативно сказаться на способности МЕДИЦИНСКОГО ПРИБОРА или клинической системы выполнять предназначенную ей функцию;

- ОПАСНАЯ СИТУАЦИЯ это обстоятельство, в котором МЕДИЦИНСКИЙ ПРИБОР или клиническая функциональность подвержены ОПАСНОСТИ. Например, практикующий врач ведет контроль пациента из поста медицинской сестры (клиническая функциональность в данном случае это удаленный контроль). Если по причине радиопомех беспроводная сеть отключается (ОПАСНОСТЬЮ в таком случае является потеря связи), то удаленный контроль пациента прекращается (ОПАСНАЯ СИТУАЦИЯ).

- Меры УПРАВЛЕНИЯ РИСКОМ в контексте настоящего стандарта представляют собой шаги, которые выполняются для уменьшения вероятности возникновения ОПАСНОЙ СИТУАЦИИ (данная вероятность обозначается как P1 в МЭК/ТО 80001-2-1), или же шаги, которые выполняются для уменьшения вероятности причинения ВРЕДА после возникновения ОПАСНОЙ СИТУАЦИИ (P2 в МЭК/ТО 80001-2-1). Примером меры УПРАВЛЕНИЯ РИСКОМ для P1 может быть RF-резервирование или процедуры управления изменениями в сети. Примером меры УПРАВЛЕНИЯ РИСКОМ для P2 может быть последовательность действий, которые предпримет медсестра при получении уведомления о потери связи между прибором контроля пациента и центральной станцией.

Большая часть настоящего стандарта посвящена проектированию и мерам по УПРАВЛЕНИЮ РИСКОМ, связанным с беспроводными технологиями. Тем не менее, и это является еще одним поводом для взаимодействия с практикующими врачами на ранних стадиях планирования, роль практикующих врачей в ослаблении нанесения ВРЕДА пациенту, должна быть внимательно рассмотрена. В представленном выше примере, использующем выделенные шаги, практикующий врач, в случае выхода сети из строя, может следовать документально установленной процедуре. Когда в сети происходит потеря связи, практикующий врач может следовать процедуре, в ходе которой ему необходимо работать непосредственно с пациентом.

|

Рисунок 1 - Предмет настоящего стандарта

1 Область применения и цель

1.1 Область применения

Настоящий стандарт предназначен для поддержки медицинской организации (МО) в выполнении МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ, в которую входит один или несколько беспроводных каналов. В настоящем стандарте представлена техническая справочная информация, связанная с беспроводной технологией, а также примеры ОПАСНОСТЕЙ, которые следует учитывать при использовании беспроводной технологии в МЕДИЦИНСКИХ ИТ-СЕТЯХ и предложены меры по УПРАВЛЕНИЮ РИСКОМ для снижения вероятности НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ.

1.2 Цель

Настоящий стандарт, будучи частью МЭК 80001, рассматривает использование МЕДИЦИНСКИХ ПРИБОРОВ, взаимодействующих в МЕДИЦИНСКОЙ ИТ-СЕТИ посредством беспроводной технологии, а также предлагает практические методики подхода к уникальным требованиям МЕНЕДЖМЕНТА РИСКА, связанным с безопасной, защищенной и эффективной работой с МЕДИЦИНСКИМИ ПРИБОРАМИ, использующими беспроводную технологию.

Предметом настоящего стандарта являются беспроводные технологии, рассматриваемые с агностической точки зрения. Тем не менее, существуют определенные беспроводные технологии, преобладающие в МО (например, 802.11), которые рассматриваются в настоящем стандарте более подробно. При необходимости, эти различия между беспроводными технологиями отмечаются и оговариваются. Хотя настоящий стандарт не уделяет все внимание одной конкретной беспроводной технологии, но принято считать, что она связана с сетью с проводной инфраструктурой, и такой сетью является, основанная на Ethernet, IP-сеть.

Целью настоящего стандарта не является предложение о регламентированном пошаговом ПРОЦЕССЕ для реализации беспроводной МЕДИЦИНСКОЙ ИТ-СЕТИ или ослаблении РИСКА, связанного с определенной беспроводной технологией. Существует множество причин не выдвигать подобные предложения, и основными среди них являются следующие:

- доступно множество различных беспроводных технологий, каждая из которых обладает своими физическими характеристиками (PHY), характеристиками управления доступом к среде (MAC) и характеристиками верхнего уровня с изменяющимися степенями управления, доступного для МО;

- разработка многих беспроводных технологий находится на стадии совершенствования и потому такие технологии по-прежнему подвержены постоянным и значительным изменениям;

- медицинские организации (МО), в зависимости от своих нужд, могут осваивать различные комбинации беспроводных технологий для обеспечения соответствия своим определенным требованиям. Для каждой технологии потребуется свой независимый АНАЛИЗ РИСКА и свои меры по УПРАВЛЕНИЮ РИСКОМ, ревизия которых должна осуществляться систематически (общий АНАЛИЗ РИСКОВ);

- у каждой МО свой вариант клинического использования и своя топология сети, и каждая МО будет осуществлять свой уникальный АНАЛИЗ РИСКА и менеджмент, которые будут отличаться от других МО.

Вместо этого настоящий стандарт признает обобщенный или высокоуровневый подход к пошаговому рассмотрению ПРОЦЕССА, который как по своей природе, так и специально рассматривает ОПАСНОСТИ, причины, влекущие за собой ОПАСНЫЕ СИТУАЦИИ, и меры по УПРАВЛЕНИЮ РИСКОМ. Общий подход, которому следует настоящий стандарт, осуществляется следующим образом:

a) ставится вопрос: требуется ли беспроводное подключение для данного варианта использования прибора? Это не тривиальный вопрос, но в настоящем стандарте предполагается считать, что ответ - "Да";

b) определяются варианты клинического использования/функциональность, используя собрание практикующих врачей, персонала биомедицинской инженерии и кого-либо еще, кто может быть вовлечен в использование и поддержку МЕДИЦИНСКИХ ПРИБОРОВ;

c) выполняется анализ беспроводных спецификаций и функциональных возможностей МЕДИЦИНСКОГО ПРИБОРА(ОВ) и систем, и определяются базовые требования к производительности сети;

d) формируются клиническое SLA (СОГЛАШЕНИЕ об УРОВНЕ УСЛУГ) отобразив характеристики производительности сети на клиническую функциональность. См. таблицу A.1 в качестве примера подобного отображения;

e) требования МЕДИЦИНСКИХ ПРИБОРОВ и систем к производительности сети приводятся в соответствие c существующими функциональными возможностями ИТ-СЕТИ общего назначения, и выявляются пробелы и несовместимости. Необходимо учесть конфигурации беспроводных сетей и требования к производительности сети всех существующих или запланированных беспроводных неМЕДИЦИНСКИХ ПРИБОРОВ;

f) ПРОЦЕСС МЕНЕДЖМЕНТА РИСКА завершается идентификацией и реализацией мер УПРАВЛЕНИЯ РИСКОМ относящихся к ОСНОВНЫМ СВОЙСТВАМ. Многие из мер УПРАВЛЕНИЯ РИСКОМ очень похожи на "передовые методы проектирования", но документально оформляются, применяются и проходят ВЕРИФИКАЦИЮ, как часть ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА;

g) проектируется и конфигурируется сеть(и) для соответствия СОГЛАШЕНИЯМ об УРОВНЕ УСЛУГ (SLA) всех приборов (медицинских и немедицинских);

h) проводится испытание сети перед запуском в эксплуатацию для ВЕРИФИКАЦИИ того, что все приборы сосуществуют должным образом и в то же время поддерживают свое определенное SLA;

i) используются оперативные меры для контроля и управления действующей сетью с поддержанием постоянного соответствия SLA.

1.3 Масштабируемость МО

Область применения настоящего стандарта включает все МО независимо от размера сети. Большие сети могут сталкиваться с большим количеством приборов и сложными комбинациями приложений, использующими как проводные, так и беспроводные сети. В этих сетях могут как присутствовать, так и отсутствовать критически важные данные пациентов. Другие сети могут быть меньше по размеру, проще по количеству приборов и приложений, работающих в сети, но могут при этом содержать жизненно важные данные. Сложность сетей и аспект сетевого трафика, связанный с БЕЗОПАСНОСТЬЮ пациента, определяют масштаб требующихся анализа ОПАСНОСТЕЙ и МЕНЕДЖМЕНТА РИСКА. Аспект БЕЗОПАСНОСТИ пациента требует, чтобы план МЕНЕДЖМЕНТА РИСКА был завершен до того момента, пока еще сложность сети преобразуется в определенный уровень сложности мер по УПРАВЛЕНИЮ РИСКОМ.

Безусловно, можно поспорить с тем, что малая сеть (например, сеть кабинета терапевта), использующая беспроводную технологию, не нуждается в том же уровне АНАЛИЗА РИСКА, что и сеть всей больницы. Например, существуют небольшие катетеризационные лаборатории и небольшие методы косметической хирургии, сети которых могут быть небольшого размера, но при этом нести в себе данные пациентов. Все МО должны осуществлять управление защитой своих сетей и проводить оценку их клинической функциональности для профилактики возможных последствий, связанных с БЕЗОПАСНОСТЬЮ ПАЦИЕНТОВ. МО необходимо управлять применением беспроводных сетевых технологий, уделяя надлежащее и соответствующее масштабу внимание МЕНЕДЖМЕНТУ РИСКА.

И хотя предметом настоящего стандарта являются проблемы применения для сложных применений беспроводных сетей, руководящие указания, содержащееся в нем, могут применяться в множестве различных сетевых окружений, больших и малых.

2 Нормативные ссылки

В настоящем стандарте использована нормативная ссылка на следующий стандарт* [для датированных ссылок следует использовать указанное издание, для недатированных - последнее издание указанного документа (включая все изменения к нему)]:

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

IEC 80001-1:2010, Application of risk management for IT-networks incorporating medical devices - Part 1: Roles, responsibilities and activities (Применение менеджмента риска для ИТ-СЕТЕЙ с медицинскими приборами. Часть 1: Роли, ответственности и действия)

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 ТОЧКА ДОСТУПА (ACCESS POINT, AP): Мост между беспроводной и проводной средой.

3.2 СОПРОВОДИТЕЛЬНЫЙ ДОКУМЕНТ (ACCOMPANYING DOCUMENT): Документ, сопровождающий МЕДИЦИНСКИЙ ПРИБОР или вспомогательное оборудование и содержащий информацию, предназначенную для ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ или ОПЕРАТОРА, в частности, касающуюся БЕЗОПАСНОСТИ.

[МЭК 80001-1:2010, статья 2.1]

3.3 УСОВЕРШЕНСТВОВАННЫЙ СТАНДАРТ ШИФРОВАНИЯ (ADVANCED ENCRYPTION STANDARD, AES): Стандарт шифрования с помощью симметричного ключа.

Примечание - Один из способов использования настоящего стандарта предназначен для стандарта беспроводного шифрования WPA2.

3.4 ИДЕНТИФИКАТОР ОСНОВНЫХ НАБОРОВ СЛУЖБ (BASIC SERVICE SET IDENTIFIER, BSSID): Термин стандартов 802.11 для MAC-адреса ТОЧКИ ДОСТУПА (AP).

3.5 ПРОТОКОЛ BOOTSTRAP (BOOTSTRAP PROTOCOL, BOOTP): Сетевой протокол, который использует клиент сети для получения IP-адреса от сервера конфигурации.

3.6 ШИРОКОВЕЩАТЕЛЬНАЯ АДРЕСАЦИЯ (BROADCAST ADDRESSING): Технология одновременной отправки сообщений всем абонентам сети.

3.7 РАЗРЕШЕНИЕ на ИЗМЕНЕНИЕ (CHANGE PERMIT): Результат ПРОЦЕССА МЕНЕДЖМЕНТА РИСКОВ, представленный в виде документа, позволяющего реализовать сформированное изменение или тип изменения без дополнительных действий по МЕНЕДЖМЕНТУ РИСКОВ в рамках установленных ограничений.

[МЭК 80001-1:2010, статья 2.3]

3.8 УПРАВЛЕНИЕ ИЗМЕНЕНИЯМИ И ВЕРСИЯМИ (CHANGE-RELEASE MANAGEMENT): Процесс, гарантирующий, что все изменения в ИТ-СЕТИ оценены, приняты, выполнены и проанализированы контролируемым способом, а также, что изменения проведены, распространены и отслежены, что приводит к смене версии контролируемым способом с соответствующими входными и выходными данными для УПРАВЛЕНИЯ КОНФИГУРАЦИЕЙ.

[МЭК 80001-1:2010, статья 2.2]

3.9 УПРАВЛЕНИЕ КОНФИГУРАЦИЕЙ (CONFIGURATION MANAGEMENT): ПРОЦЕСС, гарантирующий, что информация о конфигурации компонентов и ИТ-СЕТИ определена и поддерживается с надлежащей точностью и контролем, а также обеспечивает механизм для идентификации, управления и отслеживания версий ИТ-СЕТИ.

[ИСТОЧНИК: МЭК 80001-1:2010, статья 2.4]

3.10 ЗАЩИЩЕННОСТЬ СИСТЕМЫ И ДАННЫХ (DATA AND SYSTEM SECUIRTY): Рабочее состояние МЕДИЦИНСКОЙ ИТ-СЕТИ, в котором информационные ресурсы (данные и системы) обоснованно защищены от нарушения конфиденциальности, полноты и доступа.

[МЭК 80001-1:2010, статья 2.5 Определение является модифицированным. Два примечания из оригинального документа, неотъемлемые для понимания области применения определения, были удалены.]

3.11 ЦИФРОВАЯ УСОВЕРШЕНСТВОВАННАЯ БЕСПРОВОДНАЯ СВЯЗЬ (DIGITAL ENHANCED CORDLESS TELECOMMUNICATIONS, DECT): Стандарт цифровых коммуникаций, основным назначением которого является использование в создании беспроводных телефонных систем.

3.12 РАСПРЕДЕЛЕННАЯ АНТЕННАЯ СИСТЕМА (DISTRIBUTED ANTENNA SYSTEM, DAS): Антенная система, которая собирает сигналы и направляет их в централизованные месторасположения.

3.13 ДИНАМИЧЕСКИЙ ВЫБОР ЧАСТОТЫ (DYNAMIC FREQUENCY SELECTION, DFS): Механизм динамического выбора частот для обхода источников помех. Обычно используется совместно с системами, основанными на механизме 802.11а, использующимися для защиты от частот радиолокационных систем.

3.14 ПРОТОКОЛ ДИНАМИЧЕСКОЙ КОНФИГУРАЦИИ СЕТЕВОГО УЗЛА (DYNAMIC HOST CONFIGURATION PROTOCOL, DHCP): Метод присвоения IP-адресов устройствам-клиентам по запросу клиента.

3.15 ЭФФЕКТИВНОСТЬ (EFFECTIVENESS): Способность достигать намеченных результатов по отношению к пациенту и ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ.

[МЭК 80001-1:2010, статья 2.6]

3.16 ЭЛЕКТРОННАЯ МЕДИЦИНСКАЯ КАРТА (ELECTRONIC MEDICAL RECORD, EMR): Компьютеризированная медицинская карта, создаваемая медицинской организацией (МО).

3.17 СХЕМА КОДИРОВАНИЯ/ДЕКОДИРОВАНИЯ (ENCODER/DECODER, CODEC): Модуль, способный кодировать и декодировать данные.

3.18 УПРАВЛЕНИЕ СОБЫТИЕМ (EVENT MANAGEMENT): ПРОЦЕСС, который гарантирует, что все события, которые негативно влияют или способны негативно повлиять на работу ИТ-СЕТИ фиксируются, оцениваются и обрабатываются контролируемым способом.

[МЭК 80001-1:2010, статья 2.7]

3.19 РАСШИРЕННЫЙ НАБОР СЛУЖБ ИДЕНТИФИКАЦИИ (EXTENDED SERVICE SET IDENTIFIER, ESSID): Понятие, описывающее логическое группирование множества наборов BSSID.

Примечание - Данный термин часто заменяет SSID.

3.20 РАСШИРЯЕМЫЙ ПРОТОКОЛ АУТЕНТИФИКАЦИИ (EXTENSIBLE AUTHENTICATION PROTOCOL, EAP): Основа для аутентификации, часто использующаяся в беспроводных сетях и двухточечных соединениях.

Примечание - Данный термин определен в RFC 3748 и обновлен в RFC 5247.

3.21 РАСШИРЯЕМЫЙ ПРОТОКОЛ АУТЕНТИФИКАЦИИ ЗАЩИТЫ ТРАНСПОРТНОГО УРОВНЯ (EXTENSIBLE AUTHENTICATION PROTOCOL - TRANSPORT LAYER SECURITY, EAP-TLS): Специальный метод аутентификации, использующий метод аутентификации EAP (RFC 5216).

3.22 ЗАПУСК В ЭКСПЛУАТАЦИЮ (GO-LIVE): Момент, когда система переходит из стадии установки в стадии активного использования.

3.23 ВРЕД (HARM): Физическая травма или ущерб здоровью людей, или имуществу, или окружающей среде, а также снижение ЭФФЕКТИВНОСТИ или нарушение ЗАЩИЩЕННОСТИ СИСТЕМЫ И ДАННЫХ.

[МЭК 80001-1:2010, статья 2.8]

3.24 ОПАСНОСТЬ (HAZARD): Потенциальный источник ВРЕДА.

[МЭК 80001-1:2010, статья 2.9]

3.25 ОПАСНАЯ СИТУАЦИЯ (HAZARDOUS SITUATION): Обстоятельства, при которых люди, имущество или окружающая среда подвержены одной или нескольким ОПАСНОСТЯМ.

[МЭК 14971:2007, статья 2.4]

3.26 ДАННЫЕ О ЗДОРОВЬЕ (HEALTH DATA): ЛИЧНЫЕ ДАННЫЕ, указывающие на состояние физического или психического здоровья.

Примечание - Вышеописанное в общих чертах определяет в рамках настоящего стандарта личные данные и их подраздел "ДАННЫЕ О ЗДОРОВЬЕ", что позволяет пользователям настоящего стандарта легко применять эти понятия к разным нормативным актам и регламентам о конфиденциальности данных. Например, в Европе, такие требования могут быть приняты, а термин может быть заменен на "Персональные данные" и "Уязвимые данные". В США термин "ДАННЫЕ О ЗДОРОВЬЕ" может быть заменен на "Защищенную информацию о здоровье (PHI)", а также, при необходимости, могут быть внесены поправки и в сам текст.

[МЭК/ТО 80001-2-2:2012, статья 3.7]

3.27 МЕДИЦИНСКАЯ ОРГАНИЗАЦИЯ, МО (HEALTHCARE DELIVERY ORGANIZATION): Объект или предприятие, такое как клиника или больница, предоставляющее медицинские услуги.

3.28 ЗАКОН О МОБИЛЬНОСТИ МЕДИЦИНСКОГО СТРАХОВАНИЯ И ОТСЛЕЖИВАЕМОСТИ ДАННЫХ (HEALTH INSURANCE PORTABILITY AND ACCOUNTABILITY ACT, HIPAA): Законодательство, принятое в США, положения которого включают в себя, среди прочего, требования обеспечения защиты защищенных ДАННЫХ о ЗДОРОВЬЕ.

3.29 ПРОМЫШЛЕННЫЙ, НАУЧНЫЙ И МЕДИЦИНСКИЙ ДИАПАЗОН (INDUSTRIAL, SCIENTIFIC AND MEDICAL BAND, ISM): Радиодиапазоны, которые были первоначально предусмотрены (на международном уровне) для случаев использования РАДИОЧАСТОТНОЙ (RF) энергии в промышленных, научных и медицинских целях.

3.30 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ, ИТ (INFORMATIONAL TECHNOLOGY): Технология (компьютерные системы, сети, программное обеспечение), использующаяся для реализации ПРОЦЕССА хранения, сбора и распространения информации.

3.31 ИТ-СЕТЬ (INFORMATION TECHNOLOGY NETWORK, IT-NETWORK): Система или системы, состоящие из взаимодействующих узлов и каналов передачи данных, предназначенные для обеспечения проводной или беспроводной передачи данных между двумя или более установленными узлами коммуникации.

[МЭК 80001-1:2010, статья 2.12. Определение является модифицированным. Два примечания исходного определения не были сохранены.]

3.32 ПРЕДНАЗНАЧЕННОЕ ИСПОЛЬЗОВАНИЕ, ПРЕДНАЗНАЧЕНИЕ (INTENDED USE INTENDED PURPOSE): Применение изделия, ПРОЦЕССА или службы в соответствии с техническими условиями, инструкциями и информацией, предоставленной производителем.

[МЭК 80001-1:2010, статья 2.10]

3.33 ОТДЕЛЕНИЕ ИНТЕНСИВНОЙ ТЕРАПИИ (INTENSIVE CARE UNIT, ICU): Участок больницы, на котором за ПАЦИЕНТОМ будет осуществляться строгий контроль, в связи с критическим состоянием его здоровья.

3.34 ИНТЕРНЕТ-ПРОТОКОЛ ГРУППОВОЙ МНОГОАДРЕСНОЙ ПЕРЕДАЧИ ДАННЫХ (INTERNET GROUP MULTICAST PROTOCOL, IGMP): Протокол коммуникаций, использующийся хост-узлами и смежными маршрутизаторами в IP-сетях для утверждения членства в группе МНОГОАДРЕСНОЙ ПЕРЕДАЧИ.

3.35 ИНТЕРОПЕРАБЕЛЬНОСТЬ (INTEROPERABILITY): Свойство, позволяющее разнообразным системам и компонентам работать вместе для достижения установленной цели.

[МЭК 80001-1:2010, статья 2.11]

3.36 СИСТЕМА ОБНАРУЖЕНИЯ ПРОНИКНОВЕНИЙ (INTRUSION DETECTION SYSTEM, IDS): Система, осуществляющая контроль беспроводного окружения и обнаруживающая несанкционированные случаи использования, такие как "мошеннические" ТОЧКИ ДОСТУПА, вирусы, вирусы-черви и т.д.

3.37 СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПРОНИКНОВЕНИЙ (INTRUSION PROTECTION SYSTEM, IPS): Система, включающая в себя IDS, старающаяся регулярно блокировать проникновения в систему.

3.38 ОСНОВНЫЕ СВОЙСТВА (KEY PROPERTIES): Три управляемые характеристики риска (БЕЗОПАСНОСТЬ, ЭФФЕКТИВНОСТЬ и ЗАЩИЩЕННОСТЬ СИСТЕМЫ И ДАННЫХ) МЕДИЦИНСКИХ ИТ-СЕТЕЙ.

[МЭК 80001-1:2010, статья 2.13]

3.39 ЛОКАЛЬНАЯ СЕТЬ (LOCAL AREA NETWORK): Компьютерная сеть, охватывающая маленькую физическую область, такую как дом или офис, или же маленькую группу зданий, такую как школа или аэропорт.

Примечание - В терминологии 802.3 LAN - это набор устройств, реализующих ШИРОКОВЕЩАТЕЛЬНУЮ функцию.

3.40 УПРАВЛЕНИЕ ДОСТУПОМ К СРЕДЕ (MEDIA ACCESS CONTROL, MAC): Часть канального уровня в эталонной модели взаимодействия открытых систем.

3.41 МЕДИЦИНСКИЙ ПРИБОР (MEDICAL DEVICE): Любой инструмент, устройство, приспособление, машина, прибор, имплантат, реагент или калибратор в пробирке, программное обеспечение, материал или другие подобные связанные с ними изделия:

a) предполагаемые производителем для применения к человеку, отдельно или в сочетании друг с другом для одной или более заданных целей, таких как:

- диагностика, профилактика, контроль, лечение или облегчение течения заболеваний;

- диагностика, контроль, лечение, облегчение травмы или компенсация последствий травмы;

- исследования, замещения, изменения или поддержка анатомического строения или физиологических процессов;

- поддержание и сохранение жизни;

- предупреждение беременности;

- дезинфекция медицинских приборов;

- предоставление информации для медицинских и диагностических целей, посредством исследований проб в пробирке, полученных из тела человека;

b) не реализующие свое основное предназначение в или на теле человека с помощью фармакологических, иммунологических или метаболических средств, но чья основная функция может поддерживаться подобными мерами.

Примечания

1 Определение прибора для исследований в лабораторных условиях включает, например, реагенты, буж-измеритель, приборы забора и хранения образцов, контрольные материалы и связанные с этим инструменты и приспособления. Данные, полученные с помощью такого прибора диагностики в лабораторных условиях, могут использоваться в целях диагностики, контроля или сравнения. В некоторых юрисдикциях, отдельные приборы лабораторной диагностики, включая реагенты и подобные им, могут подчиняться отдельным правилам и положениям.

2 Изделия, которые, в некоторых юрисдикциях, могут быть приняты за медицинские приборы, но к которым еще не существует согласованного подхода, это:

- средства помощи инвалидам и людям с ограниченными возможностями;

- приборы для лечения/диагностики болезней и травм животных;

- аксессуары для медицинских приборов (см. примечание 3);

- дезинфицирующие вещества;

- приборы, использующие ткани животных и людей, которые могут соответствовать описанным выше определениям, но используются для других направлений.

3 Аксессуары, специально предназначенные производителями для использования совместно с медицинским прибором, для которого они были разработаны, для реализации цели медицинского прибора, должны подчиняться тем же процедурам GHT (Целевая группа глобальной гармонизации), которые применяются к самому медицинскому прибору. Например, аксессуар классифицируется так, как будто он является медицинским прибором. Это может привести к различию в классификациях аксессуара и прибора, для которого он был разработан.

4 Компоненты медицинских приборов в общих случаях контролируются через систему управления качеством производителя и процедуры оценки соответствия прибора. В некоторых юрисдикциях, компоненты включаются в определение "медицинского прибора".

[МЭК 80001-1:2010, статья 2.14]

3.42 ПРОИЗВОДИТЕЛЬ МЕДИЦИНСКОГО ПРИБОРА, ПМП (MEDICAL DEVICE MANUFACTURER): Производитель МЕДИЦИНСКИХ ПРИБОРОВ.

3.43 ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ МЕДИЦИНСКОГО ПРИБОРА (MEDICAL DEVICE SOFTWARE): Система программного обеспечения, разработанная с целью включения в МЕДИЦИНСКИЙ ПРИБОР или предназначенная для использования как самостоятельный МЕДИЦИНСКИЙ ПРИБОР.

[МЭК 80001-1:2010, статья 2.15]

3.44 МЕДИЦИНСКАЯ ИТ-СЕТЬ (MEDICAL IT-NETWORK): ИТ-СЕТЬ, к которой подключен хотя бы один МЕДИЦИНСКИЙ ПРИБОР.

[МЭК 80001-1:2010, статья 2.16]

3.45 СПЕЦИАЛИСТ по УПРАВЛЕНИЮ РИСКАМИ в МЕДИЦИНСКОЙ ИТ-СЕТИ (MEDICAL IT-NETWORK RISK MANAGER): Лицо, ответственное за МЕНЕДЖМЕНТ РИСКОВ в МЕДИЦИНСКОЙ ИТ-СЕТИ.

[МЭК 80001-1:2010, статья 2.17]

3.46 МНОГОКАНАЛЬНЫЙ ВХОД МНОГОКАНАЛЬНЫЙ ВЫХОД (MULTIPLE-IN MULTIPLE-OUT, MIMO): Использование нескольких антенн, установленных как на передатчике, так и на приемнике, для повышения производительности коммуникаций.

3.47 ГРУППОВАЯ АДРЕСАЦИЯ (MULTICAST ADDRESSING): Технология одновременной передачи сообщения группе абонентов сети.

3.48 ОПЕРАТОР (OPERATOR): Лицо, работающее с оборудованием.

[МЭК 80001-1:2010, статья 2.18]

3.49 ПЕРСОНАЛЬНАЯ СЕТЬ (PERSONAL AREA NETWORK, PAN): Компьютерная сеть, использующаяся для осуществления коммуникаций между компьютерными устройствами, включая телефоны и персональные цифровые помощники, находящиеся рядом с пользователем.

3.50 ФИЗИЧЕСКИЙ ИНТЕРФЕЙС (PHYSICAL INTERFACE, PHY): Уровень коммуникационного контроллера, взаимодействующий с физической средой.

3.51 ПЕРЕНОСНОЙ ЦИФРОВОЙ ПОМОЩНИК (PORTABLE DIGITAL ASSISTANT, PDA): Небольшое вычислительное устройство, предназначенное для таких задач, как ведение персонального дневника или контроля соблюдения графика.

3.52 ПРЕДВАРИТЕЛЬНЫЙ КЛЮЧ (PRE-SHARED KEY, PSK): Совместно используемый секретный ключ, который был предварительно выдан двум участвующим сторонам для шифрования данных, которыми они будут обмениваться.

3.53 ЛИЧНЫЕ ДАННЫЕ (PRIVATE DATA): Любая информация, связанная с идентифицированной личностью или личностью, доступной для идентификации.

[МЭК/ТО 80001-2-2:2012, статья 3.15]

3.54 ПРОЦЕСС (PROCESS): Совокупность взаимосвязанных и взаимодействующих действий, преобразующих входы в выходы.

[МЭК 80001-1:2010, статья 2.19]

3.55 КАЧЕСТВО ОБСЛУЖИВАНИЯ (QUALITY OF SERVICE, QoS): Возможность или средства обеспечения производительности сети на различных уровнях с помощью управления трафиком (задержкой, потерей, искажением пакета, скоростью передачи данных в бит/сек) различных потоков данных.

РАДИОЧАСТОТА RF (RADIO FREQUENCY): Частота, соответствующая области электромагнитного спектра, находящейся между областями звуковых частот и частот инфракрасного излучения. РАДИОЧАСТОТЫ используются при осуществлении радиопередач.

[МЭК 60601-1-2:2007, статья 3.25]

3.56 РАДИОЧАСТОТНАЯ ИДЕНТИФИКАЦИЯ (RADIO FREQUENCY IDENTIFICATION, RFID): Идентификация объектов или лиц посредством специальных меток, содержащих информацию (такую как демографические данные, серийный номер и т.д.), которая может быть считана устройствами считывания, работа которых основана на RF.

3.57 ИНДИКАТОР УРОВНЯ ПРИНИМАЕМОГО СИГНАЛА (RECEIVED SIGNAL STRENGTH INDICATOR, RSSI): Мера мощности, как правило в дБмВт, RF-сигнала, обнаруженного приемником.

3.58 ОСТАТОЧНЫЙ РИСК (RESIDUAL RISK): РИСК, остающийся после выполнения мер по УПРАВЛЕНИЮ РИСКОМ.

[МЭК 80001-1:2010, статья 2.20]

3.59 СОГЛАШЕНИЕ ОБ ОТВЕТСТВЕННОСТИ (RESPONSIBILITY AGREEMENT): Один или более документов, которые совместно определяют все ответственности для всех значимых заинтересованных сторон.

Примечание - Данное соглашение может быть юридическим документом, например, контрактом.

[МЭК 80001-1:2010, статья 2.21]

3.60 ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ (RESPONSIBILE ORGANIZATION): Юридическое или физическое лицо, ответственное за использование и обслуживание МЕДИЦИНСКОЙ ИТ-СЕТИ.

Примечания

1 Ответственным лицом может быть, например, больница, частный врач или организация телемедицины.

2 Адаптировано из МЭК 60601-1:2005, подраздел 3.101.

[МЭК 80001-1:2010, статья 2.22]

3.61 РИСК (RISK): Комбинация вероятности причинения ВРЕДА и его тяжести.

[МЭК 80001-1:2010, статья 2.23]

3.62 АНАЛИЗ РИСКА (RISK ANALYSIS): Систематическое использование доступной информации для выявления ОПАСНОСТЕЙ и количественной оценки РИСКА.

[МЭК 80001-1:2010, статья 2.24]

3.63 ОЦЕНКА РИСКА (RISK ASSESSMENT): Общий процесс, включающий в себя АНАЛИЗ РИСКА и ОЦЕНИВАНИЕ РИСКА.

[МЭК 80001-1:2010, определение 2.25]

3.64 УПРАВЛЕНИЕ РИСКОМ (RISK CONTROL): ПРОЦЕСС принятия решений и выполнения мер по уменьшению рисков до установленных уровней или поддержания рисков внутри установленного диапазона.

[МЭК 80001-1:2010, статья 2.26]

3.65 ОЦЕНИВАНИЕ РИСКА (RISK EVALUATION): ПРОЦЕСС сравнения количественно оцененного РИСКА, с заданными критериями РИСКА для определения значимости РИСКА.

[МЭК 80001-1:2010, статья 2.27]

3.66 МЕНЕДЖМЕНТ РИСКА (RISK MANAGEMENT): Систематическое применение политик, процедур и практических методов менеджмента для решения задач анализа, оценивания, управления и контроля РИСКА.

[МЭК 80001-1:2010, статья 2.28]

3.67 ФАЙЛ МЕНЕДЖМЕНТА РИСКОВ (RISK MANAGEMENT FILE): Совокупность записей и других документов, создаваемых в процессе МЕНЕДЖМЕНТА РИСКА.

[МЭК 80001-1:2010, статья 2.29]

3.68 БЕЗОПАСНОСТЬ (SAFETY): Отсутствие недопустимого РИСКА физической травмы или ущерба здоровью людей, или ущерба имуществу, или окружающей среде.

[МЭК 80001-1:2010, статья 2.30]

3.69 СОГЛАШЕНИЕ об УРОВНЕ УСЛУГ (SERVICE LEVEL AGREEMENT, SLA): Производительность сети, которая требуется прибору или классу приборов для того, чтобы работать должным образом.

Примечание - Типичные SLA сетевых услуг охватывают такие показатели как доступность, временная задержка и пропускная способность. Они могут также включать в себя спецификации среднего времени ответа, среднего времени ремонта и гарантии уведомления/оперативного решения проблемы. В беспроводных системах примерами могут служить скорость передачи данных, уровень сигнала, искажение пакета и временная задержка.

3.70 ПРОСТОЙ ПРОТОКОЛ УПРАВЛЕНИЯ СЕТЬЮ (SIMPLE NETWORK MANAGEMENT PROTOCOL, SNMP): Стандартный интернет-протокол для управления устройствами в IP-сетях.

3.71 ОТНОШЕНИЕ СИГНАЛ/ШУМ, ОСШ (SIGNAL TO NOISE RATIO): Сравнение мощностей сигнала и шума.

3.72 ИДЕНТИФИКАТОР НАБОРА СЛУЖБ (SERVICE SET IDENTIFIER, SSID): Термин из 802.11, описывающий логическое объединение множества идентификаторов BSSID.

Примечание - В некоторых случаях именуется как ESSID или имя сети.

3.73 ПРОТОКОЛ УПРАВЛЕНИЯ ПЕРЕДАЧЕЙ (TCP): Один из основных протоколов в наборе протоколов Интернета.

Примечание - Отличается от UDP тем, что TCP является признанным протоколом, ориентированным на соединение.

3.74 ПРОТОКОЛ ЦЕЛОСТНОСТИ ВРЕМЕННОГО КЛЮЧА (TEMPORAL KEY INTEGRITY PROTOCOL, TKIP): Временное решение вопроса защиты, которое поддерживалось старым оборудованием, когда WEP был признан уязвимым.

Примечание - Также известен под торговым наименованием 802.11, как WPA.

3.75 ВЫСШЕЕ РУКОВОДСТВО (TOP MANAGEMENT): Лицо или группа лиц, реализующих направление(я) деятельности и управление ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИЕЙ, отвечающих за МЕДИЦИНСКУЮ ИТ-СЕТЬ на самом высоком уровне.

[МЭК 80001-1:2010, статья 2.31]

3.76 ИНДИВИДУАЛЬНАЯ АДРЕСАЦИЯ (UNICAST ADDRESSING): Технология передачи сообщения одному абоненту в сети.

3.77 НЕЛИЦЕНЗИРУЕМАЯ НАЦИОНАЛЬНАЯ ИНФОРМАЦИОННАЯ ИНФРАСТРУКТУРА (UNLICENSED NATIONAL INFORMATION INFRASTRUCTURE, U-NII): Нелицензированная область спектра в диапазоне 5 ГГц, использующаяся в приборах стандарта IEEE-802.11an и беспроводных ISP.

3.78 ПРОТОКОЛ ПОЛЬЗОВАТЕЛЬСКИХ ДАТАГРАММ (USER DATAGRAM PROTOCOL, UDP): Один из основных протоколов в наборе протоколов Интернета.

Примечание - Отличается от TCP тем, что UDP не является признанным протоколом и не ориентирован на соединение.

3.79 ВЕРИФИКАЦИЯ (VERIFICATION): Подтверждение на основе предоставления объективных свидетельств того, что установленные требования были выполнены.

[МЭК 80001-1:2010, статья 2.32. Определение является модифицированным. Три примечания к оригинальному определению не были сохранены.]

3.80 ВИРТУАЛЬНАЯ LAN (VLAN): Группа хост-узлов, взаимодействующих так, как если бы они были подсоединены к одному ШИРОКОВЕЩАТЕЛЬНОМУ домену, независимо от их физического месторасположения или физического подключения к одному сетевому коммутатору.

3.81 ПЕРЕДАЧА ГОЛОСА ПО ИНТЕРНЕТ-ПРОТОКОЛУ (VOICE OVER INTERNET PROTOCOL, VOIP): Технология, которая позволяет осуществлять телефонные звонки через компьютерные сети.

Примечание - Типичная СХЕМА КОДИРОВАНИЯ/ДЕКОДИРОВАНИЯ (CODEC) G.711 обрабатывает сетевой поток с пропускной способностью 64 кбит/с, который включает 50 пакетов в секунду.

3.82 ГЛОБАЛЬНАЯ КОМПЬЮТЕРНАЯ СЕТЬ (WIDE AREA NETWORK, WAN): Коммуникационная сеть, покрывающая большую географическую область, делая возможным обмен данными между городами, регионами и странами.

3.83 ЭКВИВАЛЕНТ КОНФИДЕНЦИАЛЬНОСТИ ПРОВОДНЫХ СЕТЕЙ (WIRED EQUIVALENT PRIVACY, WEP): Первоначальные механизмы защиты по стандарту 802.11, которые были заменены на TKIP (также известный как WPA) для устаревших устройств и на AES (также известный как WPA2) для всех устройств, сертифицированных в соответствии с 802.11, начиная с 2006 г.

3.84 БЕСПРОВОДНОЕ КАЧЕСТВО (WIRELESS FIDELITY WI-FI): Торговая марка Wi-Fi Alliance.

3.85 БЕСПРОВОДНАЯ ЛОКАЛЬНАЯ СЕТЬ (WIRELESS LOCAL AREA NETWORK WLAN): ЛОКАЛЬНАЯ СЕТЬ, передающая и получающая данные посредством радиосигналов.

3.86 БЕСПРОВОДНАЯ МЕДИЦИНСКАЯ ТЕЛЕМЕТРИЧЕСКАЯ СЛУЖБА (WIRELESS MEDICAL TELEMETRY SERVICE, WMTS): Беспроводная служба (набор диапазонов радиочастот), специально утвержденная в США Федеральной Комиссией Связи (FCC) для передачи данных, связанных со здоровьем пациента (биотелеметрии).

3.87 WI-FI МУЛЬТИМЕДИА (WI-FI MULTI-MEDIA, WMM): Подраздел стандарта 802.11е, который предоставляет дифференцированное КАЧЕСТВО ОБСЛУЖИВАНИЯ для процесса доставки сообщений для некоторых классов трафика.

3.88 ЗАЩИЩЕННЫЙ ДОСТУП WI-FI (WI-FI PROTECTED ACCESS, WPA): Временное решение вопроса защиты, которое исправило многие из недостатков алгоритма WEP и может быть реализовано на старом оборудовании, спроектированном для реализации WEP.

3.89 ЗАЩИЩЕННЫЙ ДОСТУП WI-FI 2 (WI-FI PROTECTED ACCESS 2, WPA2): Долгосрочное решение вопроса защиты, принятое для замены WEP и WPA.

Примечание - WPA2 использует УСОВЕРШЕНСТВОВАННЫЙ СТАНДАРТ ШИФРОВАНИЯ с добавлением функций защиты, таких как проверка целостности сообщения.

4 Беспроводные МЕДИЦИНСКИЕ ИТ-СЕТИ. Введение

4.1 Базовые понятия

Общее представление проблем, связанных с возможностью беспроводного подключения к МЕДИЦИНСКИМ ПРИБОРАМ, является критически важным для успешной работы МЕДИЦИНСКОЙ ИТ-СЕТИ. Ниже описаны некоторые из высокоуровневых проблем, встречающихся при реализации беспроводной медицинской ИТ-сети:

- использование смартфонов (интеллектуальных телефонов) и планшетных устройств из социальных сетей в качестве кардиологических устройств наблюдения;

- отсутствие у персонала отделов ИТ, биомедицины и клинической инженерии навыков работы в области беспроводных и RF-технологий;

- использование перегруженного нелицензионного диапазона;

- запатентованные функции в дополнение к стандартам (например, таким как, 802.11);

- обеспечение защиты данных, как на беспроводных устройствах, так и при передаче;

- формальное организационное взаимодействие между персоналом отделов ИТ, биомедицины и клинической инженерии.

Как правило, эти трудности разрешаются с помощью применения концепции "наилучших практик" в процессе проектирования и управления беспроводной сетью. Многие из наилучших практик, обычно использующихся для решения этих трудностей, относят к категории мер по УПРАВЛЕНИЮ РИСКОМ согласно профессиональному языку МЭК 80001-1:2010. В настоящем стандарте предлагается осуществить интеграцию этих и других наилучших практик в ПРОЦЕСС применения МЕНЕДЖМЕНТА РИСКА к разработке МЕДИЦИНСКОЙ ИТ-СЕТИ.

Трудности, связанные с выполнением требований SLA для множества разных приборов усугубляются еще и тем фактом, что у одного МЕДИЦИНСКОГО ПРИБОРА может быть множество уровней РИСКА. В настоящем стандарте будет подчеркнуто, что один и тот же вид трафика в клиническом приборе может обладать различной клинической важностью, зависящей от варианта клинического использования или функциональности. Например физиологические данные, как правило, не требуется передавать в EMR (электронную медицинскую карту) в реальном времени. Тем не менее, если такие данные направляются практикующему врачу и содержат информацию о текущем состоянии пациента в реальном времени, то задержка доставки все тех же данных теперь имеет повышенную степень тяжести ОПАСНОСТИ и для ее устранения могут потребоваться более мощные средства УПРАВЛЕНИЯ РИСКОМ. Таким образом, при проектировании и конфигурировании сети недостаточно использовать только характеристики производительности МЕДИЦИНСКОГО ПРИБОРА, клинические аспекты использования и поддержки прибора, необходимо также включать в проектное решение сети.

4.2 Корпоративная МЕДИЦИНСКАЯ ИТ-СЕТЬ

Проектирование больничных сетей в беспроводном окружении является очень трудной задачей из-за сложного физического окружения и того, как оно влияет на прохождение радиочастотных сигналов (RF-сигналов), а также в связи с большим числом близкорасположенных устройств, функционирующих в сети.

Сложности в радиочастотной среде, как правило, связаны с мобильным металлическим оборудованием (например, металлический поднос для еды или лекарственных препаратов), стенами из строительных материалов с варьирующимися характеристиками прохождения радиочастотных сигналов и планировкой этажей, меняющейся от отделения к отделению. Типы приборов, подключенных к здравоохранительной сети, включают в себя множество типов приборов общего назначения, не МЕДИЦИНСКИХ, также как и МЕДИЦИНСКИХ ПРИБОРОВ. Такими приборами могут быть устройства гостевого доступа, рабочие станции на колесах, на которых установлены разнообразные приложения, инфузионные насосы, карманные устройства ввода данных, такие как PDA-устройства или планшетные персональные компьютеры, коммуникационные устройства VOIP, метки радиочастотной идентификации (RFID-метки) и приборы контроля пациента. Каждое из этих устройств обладает своими собственными характеристиками данных и трафика, использующими различные протоколы связи (TCP, UDP и т.д.), и своими собственными требованиями к производительности сети (которые могут варьироваться в случае клинической функциональности, как, например, в результатах лабораторных испытаний, упомянутых выше). Прибор может обладать множеством клинических функций, таких как мобильность пациента; передача больших файлов изображений, клинические аварийные сигналы и сигналы тревоги в режиме реального времени, и передача физиологических данных в EMR. Данные клинические функции, вместе с требованиями к производительности сети прибора и профилями трафика данных определяют клиническое СОГЛАШЕНИЕ об УРОВНЕ ОБСЛУЖИВАНИЯ (SLA). Там где необходимо добиться мобильности, защищенности, низкой задержки, высокого уровня доступности и других показателей производительности сети, клиническая функциональность отображается в соответствующие варианты сетевого использования. Коротко говоря, разница между выполнением требований к производительности сети в случае беспроводных устройств общего назначения и в случае МЕДИЦИНСКИХ ПРИБОРОВ заключается в том, что несоответствие уровню SLA для компьютера общего назначения влечет за собой только неудобство работы с медленным сетевым соединением. ОПАСНОСТЬ, вызванная невыполнением требований SLA для МЕДИЦИНСКОГО ПРИБОРА, может привести к ОПАСНОЙ СИТУАЦИИ и возможному причинению ВРЕДА пациенту.

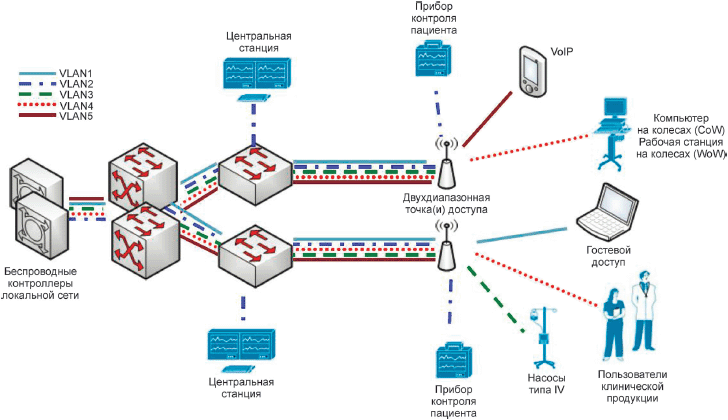

На диаграмме на рисунке 2 показан упрощенный пример проводной и беспроводной МЕДИЦИНСКОЙ ИТ-СЕТИ с трафиком, как и от МЕДИЦИНСКИХ ПРИБОРОВ, так и от приборов общего назначения.

Использование VLAN для логического разделения типов трафика является распространенным методом в проводных технологиях построения сетей и может расширяться до беспроводных технологий на периметре сети с помощью различных средств (например, SSID-идентификаторы часто назначаются определенной VLAN-сети). В дополнение к множеству типов трафика и связанных с ними уровней SLA, в МЕДИЦИНСКОЙ ИТ-СЕТИ может также существовать множество разных коммуникационных путей, установленных между МЕДИЦИНСКИМИ ПРИБОРАМИ, центральными постами медсестры или ведущих через центр сбора и обработки данных в помещение для централизованного контроля.

4.3 Использование сетей VLAN и идентификаторов SSID

Использование ВИРТУАЛЬНЫХ ЛОКАЛЬНЫХ СЕТЕЙ (VLAN) распространено в проводных сетях, но каждая дополнительная VLAN и сопутствующие ей SSID привносит определенные дополнительные расходы ШИРОКОВЕЩАТЕЛЬНОГО/МНОГОАДРЕСНОГО трафика, что может негативно повлиять на доступную емкость беспроводного канала. Следует проявлять осторожность при обычном использовании VLAN-сетей и SSID-идентификаторов для сегментирования трафика. Следует также рассмотреть другие механизмы логического разделения трафика, чтобы минимизировать дополнительные расходы ШИРОКОВЕЩАТЕЛЬНОГО/МНОГОАДРЕСНОГО трафика, связанные с использованием нескольких VLAN-сетей. Другие возможности по разделению трафика могут включать в себя использование нескольких частот или диапазонов частот с различающимися SSID и запатентованные механизмы, предоставленные оператором инфраструктуры WLAN*. Разделение устройств посредством уникальных VLAN и ESSID не считается наилучшей практикой, особенно если группа устройств, которую необходимо разделить, растет по причине того, что каждый дополнительный ESSID или VLAN привносят дополнительные расходы ресурсов беспроводного канала.

|

Рисунок 2 - МЕДИЦИНСКАЯ ИТ-СЕТЬ медицинской организации

4.4 Глобальная МЕДИЦИНСКАЯ ИТ-СЕТЬ

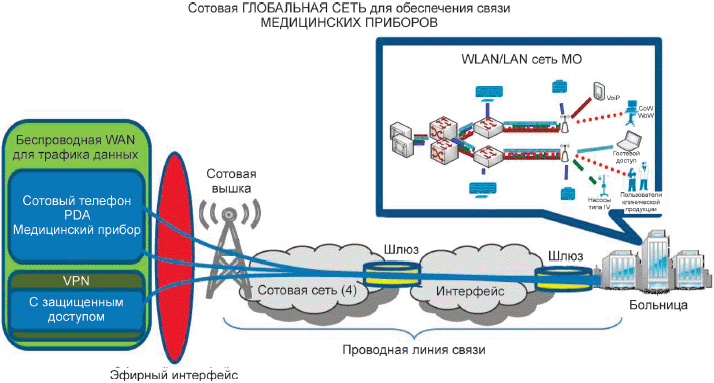

На рисунке 3 показана модель, в которой МЕДИЦИНСКИЕ ПРИБОРЫ взаимодействуют в рамках ГЛОБАЛЬНЫХ СЕТЕЙ, как проводных, так и беспроводных, обеспечивая доставку медицинского трафика для предоставления удаленного доступа к клинической информации. Это можно осуществлять через сборку данных от пациентов на дому, за которыми осуществляется удаленный контроль, или с помощью более продвинутых функциональных возможностей, в которых источники видеосигналов дают терапевту интерактивный доступ в режиме реального времени к данным о пациенте, находящемся у себя дома. Многие из промежуточных сетей в глобальном варианте использования имеют компоненты, принадлежащие разным административным территориям, что усложняет обеспечение целостных SLA-соглашений. В связи с этим, подобные компоненты больших сетей усложняют обеспечение производительности, которая необходима для аварийных сигналов пациентов в режиме реального времени и сопутствующих ответных действий в случаях, когда БЕЗОПАСНОСТЬ пациента зависит от совокупной производительности сети.

Следует оценить пользу от использования определенной инфраструктуры, например сотовой, с учетом РИСКОВ. Например, для пациентов, находящихся не в больнице, получение клинической экспертной помощи через беспроводную WAN-сеть, такую как сотовую сеть, будет выгодно даже в том случае, если терапевт будет периодически недоступен из-за отключения сети.

|

Рисунок 3 - Возможные подключения беспроводной сети WAN

4.5 Приложения смартфонов (интеллектуальных телефонов)

4.5.1 Общие положения

Все более распространяющееся использование служб передачи голоса, видео и данных смартфонов привело к появлению значительного числа разработок приложений для этих устройств. Некоторые из таких приложений предназначаются или будут предназначаться для здравоохранения. Использование подобных устройств и их медицинских приложений достигнет как больниц, так и врачебных пунктов, клиник и жилых домов. Как и для любого другого МЕДИЦИНСКОГО ПРИБОРА, в АНАЛИЗЕ РИСКА данных устройств необходимо учитывать клиническое использование приложений так же, как и ожидаемые рабочие характеристики сети(ей), через которые проходят медицинские данные.

4.5.2 Клиническая функциональность приложения

В то время как аппаратная составляющая смартфона, как правило, не эксплуатируется как МЕДИЦИНСКИЙ ПРИБОР, использование медицинских приложений и их предусмотренной клинической функциональности определяет оправданность применения мер по УПРАВЛЕНИЮ РИСКОМ. Трудность для ИТ-отдела МО заключается в том, что сеть может быть WAN-сетью, которая конфигурируется и управляется ИТ-администрацией МО. Это не означает, что применение мер по УПРАВЛЕНИЮ РИСКОМ невозможно, а только то, что производительность внешней сети необходимо рассмотреть и определить в терминах клинической функциональности и ожиданий пользователя. Важно, чтобы конечный пользователь, будь он терапевтом или пациентом, понимал рабочие возможности, лежащие в основе сети, и то, что некоторыми мерами по УПРАВЛЕНИЮ РИСКОМ должен управлять на приборе сам пользователь.

Например, надежность сотовых или беспроводных широкополосных сетей может быть допустимой для варианта использования, в котором терапевт занимается удаленным анализом медицинских карт пациентов при помощи смартфона. Как бы там ни было, терапевту нужно быть готовым к тому обстоятельству, что беспроводное соединение с данными может оказаться недоступным в определенное время и в определенном месте.

4.5.3 Сотовые сети

Появление сетей 4G (сетей четвертого поколения) и сопутствующих им устройств со значительно более высокой скоростью передачи данных, введение фемто-ячеек для локализованного беспроводного развертывания и продолжающаяся эволюция и усовершенствование смартфонов окажут влияние на медицинские организации (МО) и их способности безопасно управлять сетью. С целью удовлетворения растущих требований к пропускной способности со стороны как медицинских, так и немедицинских приложений и устройств, необходимо рассмотреть использование всех сетей. Например, смартфон, который включает как 802.11, так и 3G/4G радиоприемники, часто по умолчанию выбирает сеть 802.11. Это может создавать излишнюю нагрузку для беспроводной локальной сети 802.11. В таком случае сотовая ГЛОБАЛЬНАЯ СЕТЬ для обеспечения медицинской связи, вынуждающая устройство к работе в 3G/4G сети, будет примером меры по УПРАВЛЕНИЮ РИСКОМ.

4.5.4 Сосуществование смартфонов

Смартфоны, как правило, включают в себя радиоприемник 802.11 (в дополнение к сотовой связи), который используется для получения широкополосного доступа, когда это возможно. Если в МО используется множество смартфонов, с взыскательными требованиями к доступу к широкополосной сети (например, возможность беспроводной трансляции видео, передачи голоса и т.д.), то эти устройства могут перегружать емкость сети и вызывать выходы из строя сети, которые влияют на все устройства, подключенные к WLAN 802.11. Несмотря на то что смартфоны могут как использоваться, так и не использоваться для медицинских целей, они по-прежнему будут влиять на защиту и производительность всех устройств в сети, если та не обеспечивается должным образом. Надлежащее обеспечение сети, осуществляющееся таким образом, что смартфоны, независимо от их использования, не перегружают сеть, является мерой по УПРАВЛЕНИЮ РИСКОМ на этапе конфигурации и проектирования, которую следует применять. См. 6.4 для общего руководства по мерам УПРАВЛЕНИЯ РИСКОМ.

4.5.5 Защита данных в беспроводных сетях

Передача ДАННЫХ о ЗДОРОВЬЕ пациента требует наличия сильных механизмов для защиты этих данных. Меры по УПРАВЛЕНИЮ РИСКОМ для предотвращения потери или кражи ЛИЧНЫХ ДАННЫХ или ДАННЫХ о ЗДОРОВЬЕ включают в себя технологии, предотвращающие хранение ЛИЧНЫХ ДАННЫХ или ДАННЫХ о ЗДОРОВЬЕ и/или удаленное стирание/разрушение данных на самом устройстве. Меры защиты, связанные с шифрованием и авторизацией пользователей в сетях, рассмотрены в остальных разделах настоящего стандарта. Дополнительная информация может быть найдена в документе о защите (см. "Библиографию").

4.6 РАСПРЕДЕЛЕННЫЕ АНТЕННЫЕ СИСТЕМЫ

Некоторые МО применяют РАСПРЕДЕЛЕННЫЕ АНТЕННЫЕ СИСТЕМЫ (DAS) для распространения сотовых, пейджинговых, сигналов общественной БЕЗОПАСНОСТИ и других радиочастотных сигналов (RF-сигналов) в здании через разделенную антенную инфраструктуру. Такая инфраструктура может использовать активные и пассивные технологии, а многие инфраструктуры включают также их совместное использование. Пассивная система использует ADSL-фильтры (сплиттеры), соединительные устройства и коаксиальные кабели для передачи радиочастотных сигналов на излучатели/ антенны, которые распространяют сигнал на необходимой территории. Активная система передает цифровые данные удаленному электронному оборудованию, которое конвертирует цифровой сигнал в/из радиочастотного сигнала и усиливает как принятые, так и переданные радиочастотные сигналы. Гибридная волоконно-оптическая/коаксиальная система добавляет пассивное распространение после удаленного электронного оборудования.

При правильном проектировании, развертывании, обеспечении и проведении подтверждения на соответствие DAS может предоставить эксплуатационные выгоды в отличие от развертывания отдельной системы антенн внутри здания для каждого поставщика услуг беспроводной связи (WSP), так как одна DAS может обеспечить для каждого WSP охват всего здания корпорации. Это в особенности актуально для случаев использования сотовых сигналов в корпорациях. МО следует учитывать, что широкий охват ведет к тому, что каждое устройство WSP принимает шум из всей территории охвата, а это сказывается на ОСШ (соотношении сигнала и шума) системы. Аналогично преимущество увеличения зоны охвата DAS, в свою очередь, увеличивает число пользователей, поддерживаемых конкретным элементом оборудования WSP, а это, в свою очередь, увеличивает нагрузку пользователей, которую следует учитывать при развертывании системы DAS.

Важно понимать проблемы и их решения при использовании технологий 802.11 для DAS. Некоторые поставщики DAS поддерживают интеграцию 802.11 в DAS, другие же - нет. На данный момент поставщики инфраструктуры 802.11 не сертифицируют свое оборудование, соединенное с DAS. Многие из дополнительных функций, рекламируемых и распространяемых поставщиками технологий 802.11, такие как IDS, IPS, службы определения местоположения и согласованное использование многолучевого распространения для улучшения производительности RF-системы проектируются для использования с отдельной WLAN архитектурой и могут быть совместимы, хотя, как правило, поставщики AP не гарантируют производительность RF-системы при использовании антенн, которые они не испытывали и не рекомендовали. Использование технологий 802.11n с MIMO создает дополнительные трудности для развертываний DAS-систем, так как каждый поток входа/выхода требует дополнительную антенну для того, чтобы функционировать в соответствии своему проекту. Некоторые свойства 802.11n, такие как формирование луча, потребуют дополнительную перестройку DAS-системы. Консультирование как с поставщиком DAS, производителем устройства, так и с поставщиком инфраструктуры 802.11 критически важно осуществлять до развертывания 802.11 в DAS.

5 Беспроводные МЕДИЦИНСКИЕ ИТ-СЕТИ. Планирование и проектирование

5.1 Клинические системы и их влияние на беспроводную сеть

Клинические системы и их влияние на беспроводную сеть определяются на ранних этапах планирования и проектирования МЕДИЦИНСКОЙ ИТ-СЕТИ. С точки зрения отдела ИТ, практикующие врачи могут рассматриваться как новые клиенты сети WLAN, которые приносят в сеть клинические системы и МЕДИЦИНСКИЕ ПРИБОРЫ, обладающие уникальными и изменяющимися требованиями к производительности сети.

5.1.1 Определение клинического СОГЛАШЕНИЯ об УРОВНЕ УСЛУГ (SLA)

Понимание того, как практикующие врачи будут использовать МЕДИЦИНСКИЕ ПРИБОРЫ в своем рабочем процессе, того, что в настоящем стандарте определено как клиническая функциональность, является первым шагом на ранних стадиях планирования применения МЕНЕДЖМЕНТА РИСКА к беспроводным сетям. Поддержка и управление многочисленными SLA, некоторые из которых будут обладать жизненно важными аспектами, в МЕДИЦИНСКОЙ ИТ-СЕТИ является трудной задачей. От гостевого доступа к интернету общего назначения до критически важных для миссии бизнес-приложений и до приборов контроля пациента - требования к производительности таких сетей различны и разнообразны.

Клиническое СОГЛАШЕНИЕ об УРОВНЕ УСЛУГ (SLA) состоит как из требований к производительности сети на уровне прибора, так и из систем клинической поддержки типа Helpdesk (службы технической поддержки) и процедурных систем. Ниже приведен список типичных компонентов клинического SLA:

- требования к производительности сети на уровне прибора (потеря пакетов данных, задержка и т.д.);

- время реакции службы технической поддержки (helpdesk'а);

- время безотказной работы или доступность сети;

- области действия беспроводной сети, уровни сигнала и доступность полосы пропускания;

- система защиты;

- поддержка и конфигурация коммуникационного протокола (протокола связи);

- регламент восстановления после аварий;

- составление графика технического обслуживания устройства.

Компиляция и документация базового клинического SLA является основным показателем результативности в планировании и проектировании МЕДИЦИНСКОЙ ИТ-СЕТИ. Данное соглашение достигается взаимодействием с практикующими врачами и персоналом отдела биомедицинской инженерии на этапе планирования и проектирования, с целью понимания ПРОЦЕССА и клинической функциональности, связанной с работающими в сети приборами.

5.1.2 Создание партнерских отношений

С введением МЕДИЦИНСКИХ ПРИБОРОВ и клинических систем в беспроводную ИТ-сеть общего назначения одной из первоначальных задач является участие практикующих врачей, биомедицинских инженеров и команды ИТ-инженерии в ПРОЦЕССЕ планирования. Проектировщик сети получает представление о требованиях к производительности сети, полученных для клинической системы, в результате анализа того, как и где будет использоваться каждый МЕДИЦИНСКИЙ ПРИБОР, проводимого совместно с практикующими врачами и поддерживающим персоналом. Без понимания этих требований невозможно определить клиническое SLA для МЕДИЦИНСКИХ ПРИБОРОВ или систем.

В таблице А.1 (приложение А) представлен пример анализа МЕДИЦИНСКИХ ПРИБОРОВ и их клинических требований, а также требований к сетевому трафику. Таблица А.1 (приложение А) демонстрирует различные типы данных, с которыми можно столкнуться при использовании беспроводных МЕДИЦИНСКИХ ПРИБОРОВ и связанных с ними их сетевых профилей. В приложении B представлен список вопросов, с которыми следует ознакомиться при определении требований к производительности сети МЕДИЦИНСКИХ ПРИБОРОВ, размещенных в беспроводной сети.

5.1.3 Географическое месторасположение

Информация для определения клинической функциональности включает в себя идентификацию географической области, в которой практикующие врачи будут использовать МЕДИЦИНСКИЕ ПРИБОРЫ, приложения и системы. Приборам, которые могут быть мобильными в пределах всей корпорации, может потребоваться как внутренняя, так и внешняя поддержка передачи обслуживания абонентов, предоставляемая в пределах беспроводных сетей. Приборы, которые используются на определенной территории (например, в отделении интенсивной терапии или ICU), лучше всего поддерживаются с помощью изолированной беспроводной инфраструктуры, предназначенной специально для МЕДИЦИНСКИХ ПРИБОРОВ. На этапе планирования следует провести оценку всех вышеперечисленных вариантов, чтобы выбрать подходящую беспроводную технологию.

5.1.4 Вариант клинического использования

Спрашивая у практикующих врачей, как они собираются использовать приборы, можно установить сетевой приоритет, закрепленный за прибором и/или клинической системой. Например, включает ли применение прибора архивацию данных или поддерживается ли режим реального времени, включающий в себя жизненно важную информацию, такую как аварийные сигналы от пациентов. Необходимо взаимодействовать с инженерами биомедицины, которые занимаются поддержкой клинических систем, чтобы понять, как они осуществляют свою деятельность. Узнавать, каковы их планы по техническому обслуживанию, включая усовершенствование приборов, и стремиться к установлению партнерства там, где над ПРОЦЕССАМИ и процедурами осуществляется совместное руководство, когда дело касается сети. Необходимо также установить, как конфигурируются устройства для доступа к сети. Итогом этих усилий станет четкое понимание сетевого приоритета, который необходимо назначить МЕДИЦИНСКОМУ ПРИБОРУ и системам, а также совместно установленные правила взаимодействия по отношению к управлению приборами и моделям клинической поддержки, связанной с сетью.

5.2 Беспроводные возможности МЕДИЦИНСКОГО ПРИБОРА

Исследование клинической функциональности сопряжено с необходимостью понять беспроводные возможности и характеристики производительности МЕДИЦИНСКИХ ПРИБОРОВ, приложений и систем. Взаимодействие с производителем медицинских приборов (ПМП) для полного понимания функциональных возможностей МЕДИЦИНСКОГО ПРИБОРА, связанных с беспроводной производительностью, является важным ранним шагом в проектировании и конфигурировании беспроводной сети. Комбинация понимания клинической функциональности вместе с характеристиками производительности беспроводной сети на уровне приборов позволяет установить базовые требования для проекта построения беспроводной сети.

5.3 Возможности МЕДИЦИНСКОГО ПРИБОРА и профиль сетевого трафика

Беспроводная технология определяет характеристики сети, которые устанавливают рамки для производительности МЕДИЦИНСКОГО ПРИБОРА в условиях беспроводной связи. Примерами могут служить:

- PHY (физический радиоинтерфейс): спецификации рабочих характеристик приемника, поддерживаемые типы модуляции и кодирования, скорость передачи данных, частоты и уровни мощности передачи;

- MAC (компонент канального уровня): детерминированный сетевой доступ против недетерминированного, функциональные возможности QoS, защита, передача обслуживания AP для автоматической настройки на местную сеть связи (роуминга) и механизмы экономии энергии;

- сеть (IP уровень): DHCP или BOOTP, подсеть или роуминг 3-го уровня, использование типов данных ШИРОКОВЕЩАТЕЛЬНОЙ И МНОГОАДРЕСНОЙ передачи;

- протокол транспортного уровня: TCP (ориентированный на соединение), UDP (без соединения);

- уровень приложения/прибора: типы трафика (в режиме реального времени, не в режиме реального времени), пропускная способность сети, механизмы экономии энергии, подтверждения более высокого уровня.

После того, как было установлено понимание функциональных возможностей и профилей трафика для МЕДИЦИНСКИХ ПРИБОРОВ, систем и/или типов приложений для применения беспроводной технологии, проектировщик сети может приступить к проектированию и конфигурированию проводной и беспроводной сети для надлежащей поддержки МЕДИЦИНСКИХ ПРИБОРОВ и систем.

5.4 Требования к производительности сети

МЕДИЦИНСКАЯ ИТ-СЕТЬ должна поддерживать требования к производительности, выставляемые системами МЕДИЦИНСКИХ ПРИБОРОВ, которые были установлены в процессе планирования и проектирования, если клиническая система стремится быть безопасной, защищенной и эффективной. После установления требований к производительности сети всех приборов их необходимо документально оформить, чтобы обеспечить основание для проведения испытаний до и после установки, и в случаях внесения изменения, которые могут повлиять на производительность системы. Изменения, которые могут повлиять на производительность прибора, включают в себя изменения фактической сетевой конфигурации, модификации RF-среды и добавления приборов в сеть. Требования к производительности сети каждого прибора должны учитывать топологию сети и ее конфигурацию. Сеть должна проектироваться таким образом, чтобы удовлетворять требованиям к производительности сети наиболее чувствительного к производительности приложения/прибора в сети при придельной нагрузке сети. Список некоторых требований к производительности, которые следует учесть, включен в приложение B.

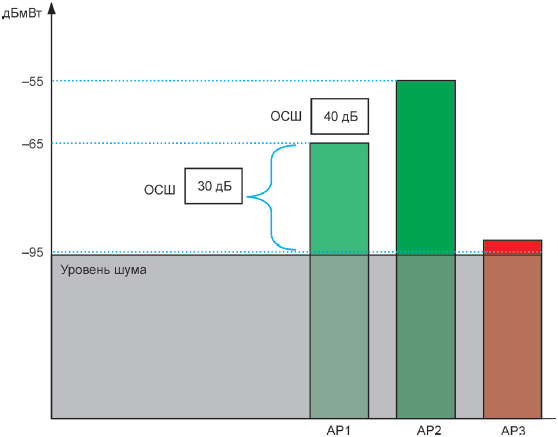

Проверенным методом является определение требований к производительности МЕДИЦИНСКОГО ПРИБОРА по спецификации прибора, отмечая самые строгие требования к производительности. Эти требования необходимо сопоставить с рабочими характеристиками (установленными и измеренными) сети (беспроводной и проводной). В качестве примера, допустим, что один производитель установил предельную нагрузку на сеть и предельное число пользователей на ТОЧКЕ ДОСТУПА (AP). Чтобы не достигать этих предельных значений, МО решает добавить дополнительные AP на местности, где будут использоваться приборы. Такая мера по УПРАВЛЕНИЮ РИСКОМ также, как правило, приводит к более высокоуровневому сигналу [и более высокому ОСШ (отношению шума и сигнала) - см. рисунок 4], так как AP располагаются ближе к клиентам. По причине уменьшения числа конфликтов, связанных с временем передачи, пропускной способностью, задержкой, потерей пакетов, все требования к производительности передатчика смягчаются за счет проектного решения. Использование средств контроля сети для контроля характеристик производительности сети, с генерацией сигналов тревоги в случаях, когда условия ухудшаются, является дополнительной мерой по УПРАВЛЕНИЮ РИСКОМ, предназначенной для поддержания SLA-соглашений конкретных устройств.

5.5 Механизмы обеспечения КАЧЕСТВА ОБСЛУЖИВАНИЯ (QoS)

Механизмы КАЧЕСТВА ОБСЛУЖИВАНИЯ (QoS) предоставляют привилегированный доступ к сети в рамках технологии. Эти механизмы могут помочь в обеспечении способности сети соответствовать клиническим SLA, которые требуют клиенты с высоким приоритетом, что осуществляется предоставлением этим клиентам преимущественного доступа к сети в противовес клиентам низкого приоритета. Беспроводные технологии используют различные методы предоставления QoS, и поставщики, поддерживающие те же стандарты, могут по-разному реализовывать механизмы обеспечения QoS. Например, в сети 802.11, WI-FI МУЛЬТМЕДИА (WMM) предоставляет 4 класса обслуживания в качестве своей стандартной опции. В дополнение к этому некоторые поставщики обеспечивают формирование трафика (управление пропускной способностью) и/или запасное время передачи, используя собственные схемы. МО следует ВЕРИФИЦИРОВАТЬ наличие у беспроводной сети и ее клиентов (беспроводных клиентов) совместимых и последовательных решений обеспечения QoS. Более того, необходимо обеспечить эффективное применение политики QoS во всей сети. Это включает в себя все отображения QoS между проводными и беспроводными сетями.

Примером может служить МО, которая принимает решение предоставить гостевой доступ к беспроводной сети и желает получить гарантии того, что гостевой доступ в WLAN не затрагивает данные пациентов. МО уже использует QoS по 802.11е для сегментирования трафика в WLAN-сети. Голосовые устройства и МЕДИЦИНСКИЕ ПРИБОРЫ находятся в одной голосовой категории QoS, в то время как видеотрафику назначается видеокатегория. SSID гостевого доступа и связанные с ним приборы попадают в категорию "best effort" и поэтому обладают более низким приоритетом доступа к WLAN.

Если прибор или группа приборов не поддерживают QoS, то МО сегментирует неподдерживаемые приборы в отдельный диапазон или подгруппу каналов для обеспечения разделения на физическом уровне.

5.6 Функциональные возможности приемника

ОСШ принятого сигнала представляет собой соотношение мощности принятого сигнала и мощности RF-шума на приемнике (см. рисунок 4). Минимальным значением ОСШ прибора, передающего данные с определенной скоростью, является наименьшее значение ОСШ, позволяющее прием и декодирование принятого пакета при установленном или максимально возможном коэффициенте пакетных ошибок. Многие факторы влияют на определение требований прибора к ОСШ, но, при прочих равных условиях, чем ниже требования прибора к ОСШ, тем лучше прибор функционирует в условиях ухудшения RF-сигнала. Минимальный уровень принимаемого сигнала является показателем мощности принимаемого сигнала, необходимой для того, чтобы прибор мог надлежащим образом декодировать сигнал при установленном коэффициенте пакетных ошибок. В случае ОСШ этим уровнем будет "С" (требуемый уровень сигнала) в ОСШ. На рисунке 4 точка доступа AP1 принимает сигнал с уровнем - 65 дБмВт и имеет значение ОСШ, равное 30 дБ. AP2 принимает сигнал с уровнем - 55 дБмВт и имеет значение ОСШ, равное 40 дБ.

|

Рисунок 4 - ОТНОШЕНИЕ СИГНАЛ/ШУМ

5.7 Уровень принимаемого сигнала и ОСШ в сравнении со скоростью передачи данных

По мере того как уровень принимаемого сигнала (RSSI) и сопутствующее ему ОСШ уменьшается, максимальная скорость передачи данных, при которой приемник может успешно декодировать сигнал, также понижается. ОСШ - это величина или граница уровня сигнала, находящаяся над порогом чувствительности приемника или порогом шума (в зависимости от того, который находится выше). Принимая значения порога шума и чувствительности приемника равным - 88 дБмВт для 802.11 и значение RSSI равным -65 дБмВт и получая результирующее ОСШ, равное 23 дБ (88-65=23), можно получить скорость передачи данных, равную 36 Мбит/с. При RSSI, равном -82 дБмВт, и такой же чувствительности приемника (-88 дБмВт) результирующее ОСШ, равное 6, означает, что приемник может поддерживать скорость передачи данных, только равную 6 Мбайт/с. Как бы там ни было, канал с низкой скоростью передачи данных может успешно принимать данные при более слабом сигнале на более далеких расстояниях от AP. Подобным же образом высокое скопление приборов, в особенности тех, что требуют высокой скорости передачи данных или очень низкой частоты возникновения ошибок, требует более высокого ОСШ. Поэтому приложения или приборы, которые существенно нагружают пропускную способность (видеопотоки) или для которых требуются низкие коэффициенты пакетных ошибок (трафик реального времени, такой как VOIP или потоковая передача данных пациентов, содержащих аналоговые сигналы), должны внедряться в среде с высоким ОСШ. Меры УПРАВЛЕНИЯ РИСКОМ по предоставлению избыточной емкости сети согласуются с концепцией предоставления ОСШ, требующегося для наиболее эффективной возможной скорости передачи данных, в то же время они минимизируют влияние высоких уровней сигналов AP на общий фоновый RF-шум.

МЕДИЦИНСКИЕ ПРИБОРЫ поддерживают разнообразные коммуникационные протоколы, в зависимости от своей конструкции и предназначения. Некоторые из протоколов общего уровня, которые можно встретить при работе с МЕДИЦИНСКИМ ПРИБОРОМ, это IP, TCP, UDP и протоколы более низкого уровня MAC. Типы трафика, которые могут влиять на производительность и требования беспроводной сети, являются различными вариантами использованиями ОДНОАДРЕСНОЙ, МНОГОАДРЕСНОЙ и ШИРОКОВЕЩАТЕЛЬНОЙ адресации. МЕДИЦИНСКИЙ ПРИБОР может использовать множество типов протоколов, типов трафика и других сетевых функций трафика в одном приборе. Например, сеть, осуществляющая контроль за пациентом, может использовать ШИРОКОВЕЩАТЕЛЬНЫЙ трафик для установления связи, ОДНОАДРЕСНЫЙ трафик для взаимодействия приборов и МНОГОАДРЕСНЫЙ трафик для взаимодействия множества приборов. Некоторые поставщики предоставляют ШИРОКОВЕЩАТЕЛЬНЫЙ/МНОГОАДРЕСНЫЙ трафик в виде множества ОДНОАДРЕСНЫХ сообщений (каждое для каждого связанного клиента) на AP. Такой тип взаимодействия может потребовать большую полосу пропускания беспроводной сети. Поставщики могут также улучшить доставку ОДНОАДРЕСНЫХ сообщений только тем клиентам, которым необходимо получить это сообщения, тем самым ограничивая использующуюся полосу пропускания беспроводного канала, в то же время получая надежную доставку подобных сообщений. С другой стороны, по умолчанию, ШИРОКОВЕЩАТЕЛЬНЫЕ и ОДНОАДРЕСНЫЕ сообщения не подтверждаются, поэтому доставка сообщения не подтверждается. Важно понимать и проектировать сеть для поддержания всех типов трафика, требующегося для МЕДИЦИНСКОГО ПРИБОРА, в то же время обеспечивая сосуществование медицинского трафика с сетевым трафиком других сетевых приборов. В проекте должны учитываться все типы данных и их коммуникационные протоколы.

Например, в сети 802.11 определенному МЕДИЦИНСКОМУ ПРИБОРУ требуется использование МНОГОАДРЕСНОЙ передачи, в то же время МЕДИЦИНСКИЙ ПРИБОР другого типа требует минимизации МНОГОАДРЕСНОГО трафика. Когда требуется МНОГОАДРЕСНЫЙ трафик, например, если какие-то приборы или приложения используют МНОГОАДРЕСНЫЙ трафик, то проектировщик сети должен понимать это требование, включить соответствующие версии IGMP и обеспечить поддержку на всем сетевом пути. Часто эти приборы имеют различные требования к МНОГОАДРЕСНОЙ передаче, поэтому конструкцией сети должна быть предусмотрена логическая изоляция приборов соответствующими методами. Как упоминалось ранее, сегментирование трафика с помощью SSID/VLAN считается наилучшей практикой лишь для небольшого количества приборов и SSID-идентификаторов. Следует рассмотреть и другие, зависящие от поставщика, механизмы изоляции трафика в беспроводном канале.

5.8 Сравнение емкости, зоны покрытия и плотности расположения AP

Емкость, зона покрытия и плотность расположения являются взаимосвязанными факторами, которые необходимо учитывать при проектировании беспроводной сети:

- емкость связывает доступную полосу пропусканию с определенной географической местностью. На емкость влияет не только плотность расположения беспроводных ТОЧЕК ДОСТУПА, но и уровень сигнала, который напрямую связан со скоростью передачи данных;

- зона покрытия, как правило, указывает на возможности подключения беспроводного устройства к беспроводной сети, без каких-либо дополнений на доступную полосу пропускания;

- плотность развертывания AP связана как с емкостью, так и с зоной покрытия, так как чем более плотно развернута сеть, тем больше должна быть доступная емкость (не принимая во внимание зависимость от планирования каналов) и зона покрытия RF-сигнала.

Установление уровня сигнала для заданной зоны покрытия больше не является достаточной мерой при проектировании сети. Требования емкости для этой области необходимо учесть и выполнить посредством обеспечения требующейся плотности расположения ТОЧЕК ДОСТУПА. Например, пункт медсестры может иметь множество беспроводных пользователей, собранных на маленькой физической территории. Если данные пользователи и связанными с ними приложения требуют совокупную пропускную способность сети в 45 Мбайт/с и одна AP сети 802.11 может предоставить практическую пропускную способность, равную приблизительно 15 Мбайт/с, то для поддержки приложения в данной физической области, не учитывая потребность избыточного обеспечения допустимой емкости, потребуется минимум три ТОЧКИ ДОСТУПА.