ГОСТ Р 56838-2015

ISO/TR 11633-2:2009

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информатизация здоровья

МЕНЕДЖМЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ УДАЛЕННОГО ТЕХНИЧЕСКОГО ОБСЛУЖИВАНИЯ МЕДИЦИНСКИХ ПРИБОРОВ И МЕДИЦИНСКИХ ИНФОРМАЦИОННЫХ СИСТЕМ

Часть 2

Внедрение системы менеджмента информационной безопасности

Health informatics. Information security management for remote maintenance of medical devices and systems. Part 2. Implementation of an information security management system

ОКС 35.240.80

Дата введения 2016-11-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным бюджетным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Министерства здравоохранения Российской Федерации" (ЦНИИОИЗ Минздрава) и Федеральным бюджетным учреждением "Консультационно-внедренческая фирма в области международной стандартизации и сертификации "Фирма "ИНТЕРСТАНДАРТ" на основе собственного аутентичного перевода на русский язык англоязычной версии международного документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ЦНИИОИЗ Минздрава - постоянным представителем ISO ТС 215

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 28 декабря 2015 г. N 2226-ст

4 Настоящий стандарт идентичен международному документу ISO/TR 11633-2:2009* "Информатизация здоровья. Менеджмент информационной безопасности удаленного технического обслуживания медицинских приборов и медицинских информационных систем. Часть 2. Внедрение системы менеджмента информационной безопасности" ("Health informatics - Information security management for remote maintenance of medical devices and medical information systems - Part 2: Implementation of an information security management system", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5)

5 ВВЕДЕН ВПЕРВЫЕ

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Прогресс и распространение современных технологий в информационной и коммуникационной сферах, а также хорошо организованная структура, основанная на этих технологиях, внесли большие изменения в современное общество. В здравоохранении, ранее закрытые информационные системы в каждом учреждении здравоохранения теперь объединены сетями, и настоящее время технологии позволяют обеспечить взаимное использование медицинской информации, собранной в каждой информационной системе. Обмен подобной информацией по коммуникационным сетям реализуется не только между учреждениями здравоохранения, но и между учреждениями здравоохранения и поставщиками медицинского оборудования или медицинских информационных систем. Благодаря, так называемым, "службам удаленного технического обслуживания" (СУО) становится возможным снизить временные потери и расходы.

Однако, оказалось, что такая связь учреждений здравоохранения с внешними организациями обладает не только преимуществами, но также несет в себе риски, связанные с конфиденциальностью, целостностью и доступностью информации и систем, то есть риски, которые раньше даже не учитывались.

На основе информации, предлагаемой в настоящем стандарте, учреждения здравоохранения и провайдеры СУО смогут обеспечить следующее:

- уточнить риски, возникающие при использовании СУО, если внешние условия места расположения, запрашиваемого поставщиком (ЦУО), и места расположения медицинского учреждения, которому предоставляется техническое обслуживание (HCF), могут быть выбраны из каталога, приведенного в приложении А;

- понять основы выбора и применения технических и нетехнических "средств управления", которые применяются в их учреждении для предотвращения рисков, описанных в настоящем стандарте;

- запросить от бизнес-партнеров предоставить конкретные меры противодействия, так как настоящий документ может идентифицировать соответствующие риски безопасности;

- уточнить границы ответственности между владельцем медицинского учреждения и провайдером СУО;

- планировать программу по сохранению или снижению риска, т.к. остаточные риски уточняются при выборе подходящих "средств управления".

Применяя оценки риска и используя "средства управления" в соответствии с настоящим стандартом, владельцы медицинских учреждений и провайдеры СУО смогут воспользоваться следующими преимуществами:

- необходимо будет только выполнить оценку риска для тех организационных сфер, где настоящий стандарт не применим, а, следовательно, усилия по оценке риска могут быть значительно снижены;

- будет легко продемонстрировать третьей стороне то, что меры СУО по пресечению нарушения безопасности, прошли подтверждение на соответствие;

- при предоставлении СУО в двух или более местах, провайдер может последовательно и эффективно применять меры противодействия.

1 Область применения

В настоящем стандарте представлены примеры выбранных и применяемых для защиты служб удаленного технического обслуживания (СУО) "средств управления", определяемых в системе менеджмента информационной безопасности (СМИБ) на основе результатов анализа риска, описанного в ИСО/ТО 11633-1. Настоящий стандарт не рассматривает решение проблем коммуникаций и использование методов шифрования.

Настоящий стандарт включает в себя:

- каталог типов безопасных сред в медицинских учреждениях и у поставщиков СУО;

- пример комбинаций угроз и уязвимостей, идентифицированных при определенных условиях для "вариантов использования";

- пример оценивания и эффективности "средств управления", определяемых в системе менеджмента информационной безопасности (СМИБ).

2 Термины и определения

В настоящем документе используются следующие термины с соответствующими определениями:

2.1 подотчетность (accountability): Свойство, обеспечивающее однозначное прослеживание действий любого логического объекта.

[ИСО/МЭК 13335-1:2004, определение 2.1]

2.2 актив (asset): Все, что представляет ценность для организации.

Примечания

1 Термин адаптирован из ИСО/МЭК 13335-1.

2 В контексте информационной безопасности в медицине, информационные активы включают:

a) медицинскую информацию;

b) IT-сервисы;

c) аппаратные средства;

d) программное обеспечение;

e) коммуникационные средства;

f) средства информации;

g) IT-средства;

h) медицинские приборы, которые записывают данные или формируют отчеты данных.

2.3 доверие (assurance): Результат серии процессов установления соответствия, посредством которых организация достигает уверенности в статусе менеджмента информационной безопасности.

2.4 доступность (availability): Свойство быть доступным и годным к использованию по запросу авторизованного субъекта.

[ИСО/МЭК 13335-1:2004, определение 2.4]

2.5 оценка соответствия (compliance assessment): Процессы, которыми организация подтверждает, что средства управления информационной безопасностью остаются рабочими и эффективными.

Примечание - Соответствие закону в частности относится к средствам управления безопасностью, установленным для соблюдения требований соответствующего законодательства, как например, Директивы Европейского Союза по защите персональных данных.

2.6 конфиденциальность (confidentiality): Свойство, заключающееся в том, что информация не может быть доступной или же не может быть раскрыта для неавторизованных лиц, объектов или процессов.

[ИСО/МЭК 13335-1:2004, определение 2.6]

2.7 целостность данных (data integrity): Свойство, гарантирующее, что данные не будут изменены или уничтожены неправомочным образом.

[ИСО/МЭК 9797-1:1999, определение 3.1.1]

2.8 управление информацией (information governance): Процессы, благодаря которым организация получает уверенность в том, что риски, связанные с ее информацией, а значит работоспособность и целостность организации, эффективно выявляются и контролируются.

2.9 информационная безопасность (information security): Поддержание конфиденциальности, целостности и доступности информации.

Примечание - Другие свойства, в частности, подотчетность пользователей, а также аутентичность, отказоустойчивость и надежность, часто упоминаются как аспекты информационной безопасности, но также могут рассматриваться как производные от трех основных свойств в определении.

2.10 риск (risk): Сочетание вероятности события и его последствий.

[Руководство ИСО/МЭК 73:2002, определение 3.1.1].

2.11 оценка рисков (risk assessment): Общий процесс анализа и оценивания риска.

[Руководство ИСО/МЭК 73:2002, определение 3.3.1]

2.12 менеджмент рисков (risk management): Согласованные виды деятельности по руководству и управлению организацией в отношении рисков.

Примечание - Менеджмент риска обычно включает в себя оценку риска, обработку риска, степень допустимого риска и информирование о рисках.

[Руководство ИСО/МЭК 73:2002, определение 3.1.7]

2.13 обработка рисков (risk treatment): Процесс выбора и применения мер для изменения (обычно для снижения) риска.

Примечание - Адаптировано из Руководства ИСО/МЭК 73:2002.

2.14 целостность системы (system integrity): Свойство системы выполнять предусмотренную для нее функцию в нормальном режиме, свободном от преднамеренного или случайного несанкционированного воздействия на систему.

2.15 угроза (threat): Потенциальная причина нежелательного инцидента, который может нанести ущерб системе или организации.

Примечание - Адаптировано из ИСО/МЭК 13335-1.

2.16 уязвимость (vulnerability): Слабость одного или нескольких активов, которая может быть использована угрозой.

Примечание - Адаптировано из ИСО/МЭК 13335-1.

3 Сокращения

МУ - Медицинское учреждение (HCF - Healthcare facility);

ПХИ - Программа для хищения информации (ISP - Information-stealing programme);

ПМИ - Медицинская персональная информация (PHI - Personal health information);

СУО - Службы удаленного технического обслуживания (RMS - Remote maintenance services);

ЦУО - Центр удаленного технического обслуживания (RSC - Remote maintenance service centre);

ЗУО - Защита службы удаленного технического обслуживания (RSS - Remote maintenance service security);

ВЧП - Виртуальная частная сеть (VPN - Virtual private network).

4 Система менеджмента информационной безопасности для служб удаленного технического обслуживания

4.1 Общие положения

Система менеджмента информационной безопасности (СМИБ) - это механизм, который циклически реализует последовательность процессов планирования/выполнения/проверки/воздействия, осуществляющихся в рамках политики защиты. Эта последовательность процессов означает, что организация планирует надлежащие меры обеспечения защиты (планирование), осуществляет эти меры обеспечения защиты (выполнение), контролирует эти меры (проверка) и вносит в них изменения при необходимости (управление воздействием). СМИБ уже соответствует стандарту ИСО/МЭК 27001, следовательно, при конструировании и эксплуатации СМИБ целесообразно ссылаться на ИСО/МЭК 27001. Это помогает также убедить пациентов, организации по оценке медицинского обслуживания и других лиц в эффективности мер обеспечения безопасности.

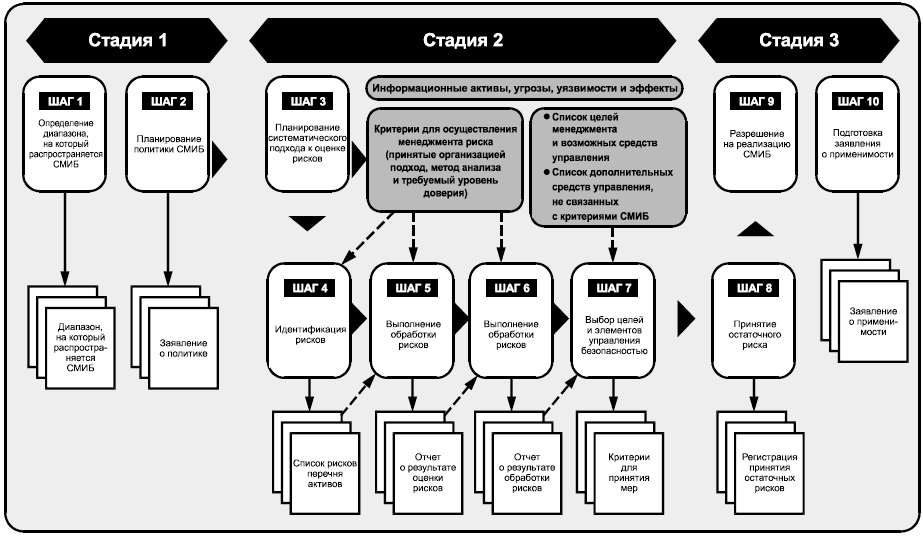

Основные шаги по созданию СМИБ продемонстрированы на рисунке 1.

|

Рисунок 1 - Шаги реализации СМИБ

Ниже описаны меры обеспечения безопасности для охраны персональной информации в СУО в соответствии с концепцией СМИБ.

Медицинская организация и поставщик СУО должны создать соответствующую СМИБ. Кроме того, медицинская организация должна идеально выполнять работу по настройке менеджмента информационной безопасности для всех поставщиков СУО для защиты персональной информации. СУО соединяет сети поставщика СУО и медицинской организации. После соединения этих сетей возникают риски появления новых слабых мест в защите. В случае СУО может возникнуть иная проблема, связанная с созданием системы в отдельной организации, так как СУО действует между медицинской организацией и центром удаленного технического обслуживания (ЦУО), то есть между двумя независимыми друг от друга организациями. А значит, это будет проблемой, как для медицинской организации, так и для ЦОУ, если меры обеспечения безопасности с самого начала не рассматриваются как неотъемлемая часть СУО. В связи с этим использование СМИБ (с тщательно проверенным методом) может рассматриваться, как наилучший способ эффективно реализовать безопасность СУО.

В соответствии с большим количеством законов о защите персональной информации, медицинская организация принимает на себя ответственность и обязанности хранителя персональной информации. В случае СУО, медицинская организация должна запросить от поставщика служб удаленного технического обслуживания соответствующие меры для защиты персональной информации, т.к. поставщику дается доступ к настройкам целевого прибора в медицинском учреждении из центра удаленного технического обслуживания через сеть. Медицинская организация должна самостоятельно настроить все системы менеджмента информационной безопасности поставщиков СУО, которые поставляют СУО, и подтвердить, что в защите нет слабых мест. Дополнительно медицинская организация должна подтвердить, что уровень безопасности каждого поставщика СУО поддерживается на должном уровне.

Для настройки СМИБ необходимо выполнять документирование и удовлетворять следующим пунктам:

- политике обеспечения защиты;

- стандарту мер обеспечения безопасности;

- схеме политики защиты;

- набору технических решений;

- правилу выполнения операции;

- стандартам аудита безопасности;

- аудиту безопасности и журналу аудита.

Медицинская организация должна включить перечисленные пункты в контракт по предоставлению технического обслуживания или в соглашение между медицинской организацией и поставщиком СУО, которые ЦОУ применяет для обеспечения надлежащих мер в центре удаленного технического обслуживания. В результате медицинская организация распределит ответственность и обязанности по защите персональной информации в ходе технического обслуживания на поставщика СУО по контракту или соглашению. Медицинская организация должна создавать соответствующую СМИБ, одновременно прописывая в контракте на техническое обслуживание или контракте консигнации обязанность поставщика СУО осуществлять надзор в качестве последней инстанции, ответственной за менеджмент персональной информацией.

Анализ рисков и меры описаны в настоящем стандарте в соответствии с подходом СМИБ. Поэтому считается, что формирование безопасности службы удаленного технического обслуживания (ЗУО) с помощью данного подхода сможет обеспечить преимущества, как медицинской организации, так и центру удаленного технического обслуживания. Если содержание данной оценки риска не полное, то требуется дополнительная оценка риска только для недостающих частей.

4.2 Область применения обеспечения соответствия

Согласно рабочей модели, описанной в разделе 6 ИСО/ТО 11633-1, СМИБ охватывает следующие элементы:

- целевой прибор для технического обслуживания в медицинском учреждении (HCF);

- внутреннюю сеть медицинской организации;

- маршрут от точки доступа СУО в медицинской организации к ЦОУ;

- внутреннюю сеть ЦОУ;

- управление оборудованием в ЦОУ.

В связи с тем, что следующие риски существуют, независимо от наличия СУО, они исключаются из рассматриваемой в настоящем разделе области применения СМИБ:

- угрозы, связанные с доступностью к оборудованию и программному обеспечению, которое работает с защищенной медицинской информацией (PHI);

- угрозы, связанные с компьютерными вирусами;

- угрозы, связанные с персоналом, который имеет отношение к внедрению, обучению и практике.

4.3 Политика безопасности

В соответствии с пунктом 5.1.1 ИСО/МЭК 27002:2005 в базовую политику должно быть включено следующее:

a) определение информационной безопасности, ее общих целей, области применения и важности безопасности как механизма содействия обмену информацией;

b) заявление о намерении руководства поддерживать цели и принципы информационной безопасности в соответствии с бизнес-стратегией и целями организации;

c) подход для формирования задач управления информационной безопасностью и средств управления для решения этих задач, включая структуру оценки рисков и менеджмент рисков;

d) краткое разъяснение политик безопасности, принципов, стандартов и требований соответствия, имеющих определенную важность для организации, включая:

- соответствие юридическим, нормативным и контрактным требованиям,

- обучение защите, инструктаж, требования осведомленности,

- управление непрерывностью бизнеса,

- последствия нарушения политики обеспечения защиты информации;

определение общей и конкретной ответственностей за менеджмент информационной безопасности, включая отчетность об инцидентах нарушения информационной безопасности;

ссылки на документацию, которая может поддерживать политику безопасности, например, более подробные описания политики безопасности и процедур для конкретных информационных систем или правил безопасности, которым должны следовать пользователи.

После применения этих условий к защите службы удаленного технического обслуживания (ЗУО), необходимо обеспечить доступность системы, обеспечить целостность, читаемость и сохранение персональной информации пациента.

Необходимо, чтобы в базовой политике защиты службы удаленного технического обслуживания были указаны используемые в ней технические и систематические меры, а также меры по использованию человеческих ресурсов и физические меры безопасности.

Следующая информация предназначена для более крупного интегрированного медицинского учреждения (МУ). Возможно, что ЦОУ обеспечивает службы удаленного технического обслуживания в двух или более подразделениях крупного медицинского учреждения. В таком случае необходима политика объединенного управления. Если масштаб медицинского учреждения и организация работы отличаются от крупного интегрированного медицинского учреждения, то важно реализовывать защиту в организации в соответствии с фактической ситуацией.

4.4 Оценка рисков

В оценке риска выполняется анализ информационных активов по отношению к следующим вопросам:

- какие угрозы существуют;

- насколько возможно возникновение каждой угрозы и как часто они могут возникать;

- насколько сильно влияние угрозы при ее реализации.

Методы анализа можно разделить на следующие четыре общих подхода:

a) Базовый подход.

Базовый подход анализа риска основан на стандартах и руководствах, используемых в целевых областях применения. Меры безопасности в данном подходе основываются на стандарте оценки риска, заранее созданном для этой отрасли.

Несмотря на то, что данный подход дает преимущество во времени и по затратам, так как отсутствует необходимость оценки самого риска, интерпретация рисков, описанных в стандартах, для рисков в конкретной организации может быть проблематичной.

b) Детальный анализ рисков.

Выполнение детальной оценки риска включает анализ риска для элементов системы, а также необходимость выбора соответствующего плана менеджмента. Для такой оценки риска требуется значительный бюджет и время, включая обеспечение необходимых человеческих ресурсов.

c) Смешанный подход.

Данный подход сочетает базовый подход с подетальным анализом рисков и обладает преимуществами обоих.

d) Неформальный подход.

Данный подход применяет анализ риска, использующий знания и опыт персонала организации. Для третьей стороны сложно оценить результат анализа рисков, потому что данный метод не является структурированным.

СУО связана с медицинской организацией и центром удаленного технического обслуживания, следовательно, анализ рисков должен быть согласован с обеими сторонами. В настоящем стандарте смоделирован типичный вариант использования, а также выполнена оценка риска для этой модели. Анализ рисков выполнен по базовому подходу а) и смешанному подходу в) и далее используются результаты этой оценки риска, которые представлены в таблице А.1. Таблица А.1 позволяет выбрать соответствующую цель управления информационной безопасностью и план управления для ее достижения, которые представлены в ИСО/МЭК 27001, по результатам анализа риска, выполненного в соответствии с ИСО/ТО 11633-1. Таблица А.1 соответствует ИСО/МЭК 27001 и состоит из 11 областей управления информационной безопасностью и 133 планов управления для реализации целей информационной безопасности.

Меры, предписанные в настоящем стандарте, устанавливают процедуры, которые должны соблюдаться, как минимум при работе СУО. Медицинская организация, которая также является администратором персональной информации, должна оценить, соответствует ли центр удаленного технического обслуживания настоящему стандарту, и запросить принятие необходимых мер, если это не так. Более того, если уровень безопасности медицинской организации ниже уровня, указанного в настоящем стандарте, то необходимо выполнить соответствующие меры. Каждый поставщик СУО должен применять необходимые меры, чтобы соответствовать требованиям, описанным в настоящем стандарте.

4.5 Риски, которыми предстоит управлять

В данном подразделе рассматривается несколько примеров по предотвращению рисков, связанных с защитой персональной информации, которые наиболее типичны для СУО. Важно, чтобы меры против этих рисков были достаточными. Обсуждаемый риск приводится только в качестве примера. Важно также уметь управлять и другими типами рисков.

a) Медицинская организация осуществляет управление обработкой персональной информации, выполняемой ЦОУ

В этом случае проблемой, требующей особого внимания, является утечка информации третьим лицам. Необходимо уделять внимание информации, отображаемой на экранах компьютеров на рабочих местах, и информации, распечатываемой на бумажном носителе, а также угрозе хакерского проникновения в систему. Основные риски следующие:

- просмотр с экранов лицами, не работающими в центре удаленного технического обслуживания;

- утечка в пользу третьих лиц;

- утечка из журналов при анализе данных, с бумажного носителя или кэш-памяти и т.д.;

- утечка в сети.

b) Центр удаленного технического обслуживания получает доступ к оборудованию медицинской организации для технического обслуживания по решению административного органа.

В этом случае проблемами, требующими особого внимания, являются ошибка оператора и несоответствующий доступ к компьютеру (запуск не разрешенных операций). Главными рисками являются:

- уничтожение данных в целевом приборе в связи с ошибкой оператора;

- уничтожение данных в целевом приборе в связи с вредоносной и злоумышленной деятельностью;

- утечка и уничтожение наиболее важной информации с помощью проникновения внутрь в процессе технического обслуживания прибора.

c) Центр удаленного обслуживание обновляет программное обеспечение.

В этом случае, необходима особая осторожность, чтобы не установить на целевые приборы вредоносное программное обеспечение и компьютерные вирусы и т.п. Главными рисками являются:

- утечка и уничтожение данных в целевом приборе из-за вредоносного программного обеспечения;

- утечка и уничтожение важной информации при вторжении компьютерного вируса.

4.6 Идентификация рисков, которые не описаны в настоящем стандарте

В настоящем стандарте оценка риска производится в соответствии с типовой моделью, следовательно, остальные случаи не рассматриваются.

Если бизнес-модель отличается от модели, которая рассматривается в настоящем стандарте, то результаты оценки риска, полученные в соответствии с настоящим стандартом, могут быть неправомерно использованы. Есть также возможность, что не все случаи могут быть охвачены. Если охват всех случаев не возможен, то необходимо провести подробный анализ рисков, используя объединенный подход оценки риска, который не описан в настоящем стандарте.

Метод оценки риска при подробном анализе риска рассмотрен в ИСО/ТО 11633-1. Применяя методы ИСО/ТО 11633-1, результаты оценки риска, отличающейся бизнес-модели, могут легко быть интегрированы с результатами оценки риска, выполненного в соответствии с настоящим стандартом.

4.7 Обработка рисков

Обработка риска определяется как обеспечение приемлемого риска в соответствии с результатами оценки риска. Варианты работы с рисками продемонстрированы в таблице 1. При необходимости эти варианты могут комбинироваться и применяться.

Обычно в процессе управления риском выбирается сочетание этих мер после общей оценки серьезности риска или простоты реализации таких мер. Особенно важно применять управление риском(ами), предусмотренное законами и регламентами по защите конфиденциальности информации. В этом случае, необходимо обязательно управлять риском надежно, потому что такие меры, как сохранение или передача рисков, не всегда являются отвечающими требованиям, или адаптировать избегание риска и, согласно закону, совсем не обрабатывать объект персональной информации в СУО.

В настоящем стандарте рекомендуется управлять риском на основе СМИБ. Конкретные меры детально даются в приложении А.

Таблица 1 - Обработка риска

Управление рисками | Передача рисков |

Меры (план управления) адаптированы для надежного сокращения ущерба. | Меры по передаче сторонним организациям по контракту и т.д. |

Сохранение риска | Избегание риска |

Подход, который воспринимает риск как принадлежащий организации. | Подход, когда подходящие меры не найдены. |

5 Меры управления безопасностью для СУО

Возможность утечки персональной информации из СУО, например информации о больном, требует, чтобы центр удаленного технического обслуживания оказал помощь медицинской организации для обеспечения защиты СУО.

Чтобы принять соответствующие меры защиты для обеспечения безопасности СУО, медицинская организация и центр удаленного технического обслуживания (ЦОУ) должны выбрать средства управления безопасностью, основываясь на результатах оценки риска. Вне зависимости от того, контролируется ли ЦОУ медицинской организацией, ЦОУ должен убедиться в том, что СУО соответствуют требованиям безопасности.

В приложении А более детально показано, как перейти к целям и соответствующим средствам управления для их реализации, обеспечивающим менеджмент безопасности, в случае работы СУО для медицинской организации и центра удаленного технического обслуживания. Ожидается, что информация в таблице А.1 снизит время оценки риска при подготовке СУО.

Даже если СУО уже эксплуатируется, то рекомендуется проводить аудит, используя таблицу А.1, чтобы убедиться, что оценка риска была адекватной.

6 Принятие остаточных рисков

Остаточными рисками называют такие риски в медицинском учреждении, когда оно преднамеренно не принимает достаточных контрмер или когда у медицинского учреждения возникают трудности с идентификацией этих рисков, или риски, снижение которых потребуют больших затрат, если медицинское учреждение пожелает применить все контрмеры, определяемые оценкой риска. Когда риск остается, даже если медицинское учреждение выполняет управление рисками, сохранение или передачу риска, то руководству необходимо решить, принять или нет эти остаточные риски в результате выполнения управления рисками. Если руководство медицинского учреждения принимает эти остаточные риски, то это значит, что медицинское учреждение принимает СУО, созданную в соответствии с оценкой риска на основании СМИБ.

Медицинское учреждение принимает остаточные риски для всего контракта СУО, а ЦОУ реализует СУО, с учетом этих остаточных рисков. В соответствии с результатом анализа риска в СУО, продемонстрированным в приложении А, в частности в центре удаленного технического обслуживания, сохраняется возможность утечки персональной информации, включая медицинскую персональную информацию. Медицинское учреждение должно выявлять эти опасности, учитывать руководящие документы, выпущенные правительством, а также проводить аудит соответствующих мер безопасности, принятых в действующем СУО.

7 Аудит безопасности

7.1 Аудит безопасности для служб удаленного технического обслуживания

Целью аудита безопасности является подтверждение эффективности реализации менеджмента риска для обеспечения защиты и подтверждение выполнения надлежащего управления защитой на основе этой оценки риска. Аудит безопасности всесторонне оценивает соответствие стандарту менеджмента информационной безопасности, но также возможно выполнить аудит самой службы удаленного технического обслуживания. При аудите безопасности СУО аудитор проверяет и оценивает, если это возможно, поддерживается и выполняется ли управление защитой на основе оценки риска.

Более того, как для медицинского учреждения, так и для центра удаленного технического обслуживания аудит является эффективным способом, оценки стандартов безопасности, так как результат таких аудитов становится действующим оценочным материалом для улучшения надежности СУО.

7.2 Рекомендации по аудиту безопасности, проводимому сторонними организациями

При проведении медицинским учреждением аудита информационной безопасности, как внутреннего аудита, могут возникнуть следующие проблемы:

- сложно понять из оценки риска, существуют ли риски утечки информации;

- не будут удовлетворены требования объективности и независимости;

- в связи с необходимостью профессиональных знаний, обучение команды аудиторов требует времени;

- сложно составить отчет об аудите в связи с риском разглашения.

Как указано выше, аудит медицинского учреждения должен выполняться внешней организацией и аудитором с высоким уровнем технических знаний, чтобы объективно оценить службы удаленного технического обслуживания. Выполнение внешнего аудита на основе соответствующей процедуры аудита облегчает сертификацию информационной безопасности такой системы, как СМИБ. Наконец, медицинское учреждение может улучшить общественную репутацию. Рекомендуется также проводить внешний аудит для снижения любых расхождений информации о надежности в отчетах аудита безопасности медицинского учреждения и центра удаленного технического обслуживания.

Приложение А

(справочное)

Пример оценки риска в службах удаленного технического обслуживания

В настоящем приложении приводится пример оценки риска СУО. Пример показан в таблице А.1. Нумерация строк в таблице А.1 такая же, как у соответствующих разделов ИСО/МЭК 27001.

Комментарии к таблице А.1 представлены сразу после окончания данной таблицы.

Таблица А.1 - Пример оценки риска СУО

Раздел ИСО/МЭК 27001:2005 | Подраздел ИСО/МЭК 27001:2005 | Цели | Средства управления для реализации целей | N | участок | Актив | Пример угрозы (К - конфиденциальность; Ц - целостность; Д - доступность) | Пример средств управления | У | В | П | О |

А.5 Политика информа- | А.5.1 | Обеспечить направляющую роль менеджмента и поддержку информационной безопасности в соответствии с требованиями бизнеса и соответствующими законодательными и регламентирующими требованиями. | Должен быть разработан, одобрен руководством, опубликован и доведен до персонала и соответствующих внешних сторон комплекс политик информационной безопасности. | - | - | - | - | - | - | - | - | - |

С тем, чтобы гарантировать постоянную пригодность, соответствие и результативность политик информационной безопасности, они должны пересматриваться через запланированные интервалы времени или когда произведены существенные изменения. | - | - | - | - | - | - | - | - | - | |||

А.6 | А.6.1 Внутренняя организация | Осуществлять менеджмент информационной безопасности в рамках организации | Руководство должно активно поддерживать безопасность в пределах организации посредством четкого руководства, продемонстрированных обязательств, подробного распределения и признания ответственности за информационную безопасность. | - | - | - | - | - | - | - | - | - |

Деятельность по информационной безопасности должна быть скоординирована представителями различных частей организации с соответствующими ролями и рабочими функциями. | - | - | - | - | - | - | - | - | - | |||

Вся ответственность за информационную безопасность должна быть четко определена. | - | - | - | - | - | - | - | - | - | |||

Должен быть определен и реализован процесс менеджмента получений разрешения для новых средств, обрабатывающих информацию. | - | - | - | - | - | - | - | - | - | |||

Требования к конфиденциаль- | - | - | - | - | - | - | - | - | - | |||

Должны поддерживаться надлежащие контакты со специальными группами или другими форумами специалистов по защите, а также профессиональ- | - | - | - | - | - | - | - | - | - | |||

Подход организации к менеджменту информационной безопасности и ее реализации (т.е. цели управления, средства управления, политика, процессы и процедуры для информационной безопасности) должны независимо анализироваться через запланированные интервалы, или когда происходят значительные изменения в реализации защиты. | - | - | - | - | - | - | - | - | - | |||

А.6.2 | Поддерживать в рабочем состоянии информационную безопасность организации и средства, обрабатывающие информацию, которые доступны внешним сторонам, обрабатываются внешними сторонами, сообщены внешним сторонам или управляются внешними сторонами. | Должны быть выявлены риски для информации организации и средств, обрабатывающих информацию, проистекающие из деловых процессов, вовлекающих внешние стороны, а перед предоставлением доступа должны быть реализованы надлежащие средства управления. | - | - | - | - | - | - | - | - | - | |

Все выявленные требования защиты должны быть рассмотрены до того, как клиентам будет предоставлен доступ к информации или активам организации. | - | - | - | - | - | - | - | - | - | |||

Соглашения с третьими сторонами, включающие доступ, обработку, сообщение или менеджмент информации организации или средств, обрабатывающих информацию, или добавление изделий или услуг к средствам, обрабатывающим информацию, должны включать в себя все значимые требования защиты. | 36 | С1 | m | Отказ (угроза Д) сетевого оборудования со стороны поставщика интернет-служб приводит к недоступности службы СУО. | Контракты на поставку сторонних услуг (обслуживание, проверка, резервное копирование) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 2 | 12>4 | |||

Поврежденное (угроза Д) сетевое оборудование со стороны поставщика интернет-служб приводит к потере Д к СУО. | Контракты на поставку сторонних услуг (меры в случае аварии и планы по непрерывной работе) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 1 | 6>4 | |||||||

Уничтожение (угроза Д) сетевого оборудования со стороны поставщика интернет-служб приводит к потере Д к СУО. | Контракты на поставку сторонних услуг (ключевой менеджмент) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 1 | 6>4 | |||||||

37 | С1 | n | Отказ (угроза Д) или разъединение кабеля природоохранного средства от сетевого оборудования со стороны поставщика интернет-служб приводит к потере Д к СУО. | Контракты на поставку сторонних услуг (обслуживание, проверка, резервное копирование) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 1 | 6>4 | ||||

Поврежденное (угроза Д) природоохранное оборудование для сетевого оборудования со стороны поставщика интернет-служб приводит к потере Д к СУО. | Контракты на поставку сторонних услуг (меры в случае аварии и планы по непрерывной работе) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 1 | 6>4 | |||||||

Уничтожение (угроза Д) природоохранного средства для сетевого оборудования со стороны поставщика интернет-служб приводит к потере Д к СУО. | Контракты на поставку сторонних услуг (ключевой менеджмент) предотвращают недоступность службы, указывая сферу ответственности со стороны поставщика интернет-служб. | 3>2 | 2 | 1 | 6>4 | |||||||

А.7 Менеджмент активов | А.7.1 | Достичь и поддерживать в рабочем состоянии подходящую защиту организационных активов. | Все активы должны быть четко определены, и должен быть составлен и должен поддерживаться в рабочем состоянии реестр всех важных активов. | - | - | - | - | - | - | - | - | - |

А.7.2 | Гарантировать, что информация обеспечена соответствующим уровнем защиты. | Информация должна быть классифицирована с точки зрения ее значения, законодательных требований, уязвимости и критичности для организации. | - | - | - | - | - | - | - | - | - | |

В соответствии со схемой классификации, принятой организацией, должен быть разработан и реализован подходящий набор процедур маркировки и обработки информации. | - | - | - | - | - | - | - | - | - | |||

А.8 Защита человеческих ресурсов | А.8.1 Перед наймом на работу | Гарантировать, что служащие, подрядчики и пользователи третьей стороны понимают свою ответственность и подходят для должностей, на которые они рассматриваются, а также снизить риск кражи, мошенничества или неправильного использования средств. Гарантировать, что все служащие, подрядчики и пользователи третьей стороны осознают угрозы информационной безопасности и хлопоты по защите информации, свою ответственность и свои обязательства, и оснащены для того, чтобы поддерживать организационную политику безопасности во время своей обычной работы, а также для того, чтобы снизить риск ошибки человека. Гарантировать, что служащие, подрядчики и пользователи третьей стороны уходят из организации или меняют службу в установленном порядке. | Роли и ответственность служащих, подрядчиков и пользователей третьей стороны в отношении безопасности должны быть определены и задокументированы в соответствии с политикой информационной безопасности организации. | - | - | - | - | - | - | - | - | - |

Проверки верификации в фоновом режиме по всем кандидатам в служащие, в подрядчики и в пользователи третьей стороны должны проводиться в соответствии с имеющими отношение к делу законами, нормами и этикой, и должны быть пропорциональны деловым требованиям, классификации информации, которая будет доступной, и предполагаемым рискам. | - | - | - | - | - | - | - | - | - | |||

Как часть договорного обязательства, служащие, подрядчики и пользователи третьей стороны должны согласиться и подписать сроки и условия договора личного найма, в котором должны быть указаны их ответственность за информационную безопасность и ответственность организации за информационную безопасность. Должна быть четко определена и назначена ответственность за осуществление окончания или изменения работы по найму. | 11 | А1 | а | Неавторизованное использование (угроза К) техническим персоналом центра удаленного технического обслуживания персональной медицинской информации на локальном оборудовании центра удаленного технического обслуживания приводит к угрозе раскрытия информации. | Внутренний аудит записей может обнаружить неавторизованное использование техническим персоналом центра СУО. Кроме того, неавторизованное использование техническим персоналом центра СУО может быть обнаружено в связи с ограничением противозаконной работы. | 3>2 | 3 | 1 | 9>6 | |||

12 | А1 | а | Неавторизованное использование (угроза К) техническим персоналом центра удаленного технического обслуживания персональной медицинской информации на локальном оборудовании центра удаленного технического обслуживания приводит к угрозе раскрытия информации. | Внутренний аудит записей может обнаружить неавторизованное использование техническим персоналом центра СУО. Кроме того, неавторизованное использование техническим персоналом центра СУО может быть обнаружено в связи с ограничением противозаконной работы. | 3>2 | 3 | 1 | 9>6 | ||||

19 | А1 | h | Подкуп приводит к раскрытию (угроза К) персональной медицинской информации. | Проверки конфиденциальности и прошлого опыта (подтверждение квалификации) могут ограничить неавторизованное использование техническим персоналом центра СУО предотвращением противозаконной деятельности операторов. | 3>2 | 3 | 1 | 9>6 | ||||

28 | В1 | о | ||||||||||

28 | В2 | |||||||||||

48 | D1 | |||||||||||

51 | Е1 | а | Неавторизованное использование (угроза К) техническим персоналом центра удаленного технического обслуживания персональной медицинской информации на локальном оборудовании центра удаленного технического обслуживания приводит к угрозе раскрытия информации. | Внутренний аудит записей может обнаружить неавторизованное использование техническим персоналом центра СУО. Кроме того, неавторизованное использование техническим персоналом центра СУО может быть обнаружено в связи с ограничением противозаконной работы. | 3>2 | 3 | 1 | 9>6 | ||||

Замена основным обслуживающим персоналом персональной медицинской информации в оборудовании, подлежащем техническому обслуживанию, приводит к нарушению Ц информации. | Управление конфиденциальностью информации (контроль доступа) в сочетании с контролем доступа. Контроль доступа (защита записи и запрет стирания файла) может предотвратить замену файлов основным обслуживающим персоналом. | 3 | 3 | 1 | 9 | |||||||

52 | Е1 | а | Неавторизованное использование (угроза К) техническим персоналом центра удаленного технического обслуживания персональной медицинской информации на локальном оборудовании центра удаленного технического обслуживания приводит к угрозе раскрытия информации. | Внутренний аудит записей может обнаружить неавторизованное использование техническим персоналом центра СУО. Кроме того, неавторизованное использование техническим персоналом центра СУО может быть обнаружено в связи с ограничением противозаконной работы. | 3>2 | 3 | 1 | 9>6 | ||||

52 | Е1 | а | Замена основным обслуживающим персоналом персональной медицинской информации в оборудовании, подлежащем техническому обслуживанию, приводит к нарушению Ц информации. | Управление конфиденциальностью информации (контроль доступа) в сочетании с контролем доступа. Контроль доступа (защита записи и запрет стирания файла) может предотвратить замену файлов тех. персоналом центра удаленного технического обслуживания. | 3>2 | 3 | 1 | 9>6 | ||||

53 | Е1 | с | Удаление или замена на участке лечащим врачом приводит к раскрытию нарушению К или угрозе Ц персональной медицинской информации. | Конфиденциальность может ограничить неавторизованное использование сдерживанием и предотвращением незаконных действий, однако сама по себе ее влияние незначительно. | 3 | 3 | 1 | 9 | ||||

59 | Е1 | h | Подкуп приводит к раскрытию К персональной медицинской информации. | Проверки конфиденциальности и прошлого опыта могут ограничить неавторизованное использование вследствие подкупа посредством ограничения и предотвращения противозаконных действий операторов. | 3>2 | 3 | 1 | 9>6 | ||||

Руководство должно требовать от сотрудников, подрядчиков и третьих сторон применять правила обеспечения защиты в соответствии с установленными организацией политиками и процедурами. | - | - | - | - | - | - | - | - | - | |||

Все служащие организации и, если это имеет отношение к делу, подрядчики и пользователи третьей стороны, должны получить подходящую подготовку по повышению осведомленности и регулярные обновления организационной политики и процедур, насколько это имеет отношение к их рабочим функциям. | 19 | А1 | h | Неверный ввод (угроза Ц) и случайное удаление (угроза Д) ведут к перебою в Д к СУО. | Тренинги и выработка стандартных навыков могут предотвратить перебои в работе, вызванные неверным или случайным удалением, поддерживая и повышая квалификации операторов. | 3>2 | 3 | 2 | 18> | |||

28 | В1 | 0 | Неверная установка (угроза К) приводит к неожиданному раскрытию (угроза К) персональной медицинской информации. | Тренинги и выработка стандартных навыков могут предотвратить перебои в работе, вызванные неверным или случайным удалением, поддерживая и повышая квалификации операторов. | 3>2 | 3 | 2 | 18> | ||||

48 | D1 | |||||||||||

59 | Е1 | h | Неверный ввод (угроза Ц) и случайное удаление (угроза Д) ведут к перебою в Д к СУО. | Тренинги и выработка стандартных навыков могут предотвратить перебои в работе, вызванные неверным или случайным удалением, поддерживая и повышая квалификации операторов. | 3>2 | 3 | 2 | 18> |

А.8 Защита человеческих ресурсов | А.8.3 Завершение или изменение работы по найму | Гарантировать, что служащие, подрядчики и пользователи третьей стороны уходят из организации или меняют службу упорядоченно. | Все служащие, подрядчики и пользователи третьей стороны должны вернуть все активы организации, находящиеся в их владении, по окончании их работы по найму, договора или соглашения. Права доступа всех служащих, подрядчиков и пользователей третьей стороны к информации и средствам, обрабатывающим информацию, должны быть удалены по окончании срока их работы по найму, договора или соглашения, или же скорректированы при изменении. | 51 | Е1 | а | Замена основным обслуживающим персоналом персональной медицинской информации в оборудовании, подлежащем техническому обслуживанию, приводит к нарушению Ц информации. | Управление конфиденциальностью информации (контроль доступа) в сочетании с контролем доступа. Контроль доступа (защита записи и запрет стирания файла) может предотвратить замену файлов техническим персоналом центра удаленного технического обслуживания. | 3>2 | 3 | 1 | 9>6 |

Сотрудники, нарушившие правила конфиденциаль- | - | - | - | - | - | - | - | - | - | |||

А.9 Физическая безопасность и охрана окружающей среды | А.9.1 | Предотвратить несанкциони- | Для защиты зон, в которых находятся информация и средства, обрабатывающие информацию, должны использоваться периметры безопасности (барьеры, такие как стены, управляемый картами турникет на входе или контролируемая человеком вахта). | 51 | Е1 | а | Подглядывание (угроза К) экрана на участке третьими лицами, персоналом медицинского учреждения, сетевыми администраторами медицинского учреждения или основным персоналом других компаний приводит к неавторизованному использованию (нарушению К) персональной медицинской информации в оборудовании, подлежащем техническому обслуживанию, и раскрытию информации. | Перегородки предотвращают незапланированные визиты случайных лиц | 3>2 | 3 | 1 | 9>6 |

Зоны безопасности должны быть защищены подходящими средствами управления входом, с целью гарантировать, что только персоналу, имеющему разрешение, позволен доступ. | 11 | А1 | а | Несанкциониро- | Управление входом в помещение может ограничить вход в помещение третьих лиц, персонала центра удаленного технического обслуживания или сетевых администраторов центра удаленного технического обслуживания, предотвращая таким образом просмотр с экрана, несанкционированный вход или фальсификацию авторизованного лица. | 3>2 | 3 | 1 | 9>6 | |||

13 | А1 | с | Если лечащий врач оставляет соответствующий актив в связи с ремонтом или по причине невозможности его отсоединения, то он может быть просмотрен (угроза К) или страницы могут быть удалены третьими лицами, персоналом центра удаленного технического обслуживания или сетевыми администраторами центра удаленного технического обслуживания, приводя к раскрытию персональной медицинской информации. | Утилизация шредером может предотвратить просмотр или удаление страниц третьими лицами, персоналом центра удаленного технического обслуживания или сетевыми администраторами центра удаленного технического обслуживания. | 3>2 | 3 | 1 | 9>6 | ||||

14 | А1 | d | Если соответствующий ресурс оставлен в связи с ремонтом или по причине невозможности его отсоединения, удаление страниц третьими лицами, персоналом центра удаленного технического обслуживания или сетевыми администраторами центра удаленного технического обслуживания приводит к раскрытию (угроза К) персональной медицинской информации. | Управление ключами защиты может предотвратить удаление дисков третьими лицами, персоналом центра удаленного технического обслуживания или администратором центра удаленного технического обслуживания. | 3>2 | 3 | 1 | 9>6 | ||||

16 | А1 | f | Удаление оборудования центра удаленного технического обслуживания и дисков лицами, не являющимися персоналом центра удаленного технического обслуживания, приводит к раскрытию (угроза К) персональной медицинской информации. | Управление входом в помещение может предотвратить вход в помещение лиц, не являющихся персоналом центра удаленного технического обслуживания, а также пропажу оборудования и дисков. | 3>2 | 3 | 1 | 9>6 | ||||

17 | А1 | f | Уничтожение (угроза Д) оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | ||||

18 | А1 | g | Уничтожение (угроза Д) природоохранной системы для оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением, предотвращая доступ к оборудованию неавторизованных лиц. | ||||||||

22 | В1 | j | Если соответствующий актив оставлен для ремонта или контроля, то просмотр или удаление (угроза К) страниц лицами, не являющимися сетевым администратором центра удаленного технического обслуживания, приводит к раскрытию персональной медицинской информации. | Утилизация шредером может предотвратить просмотр или удаление страниц сетевыми администраторами центра удаленного технического обслуживания. | 3>2 | 3 | 1 | 9>6 | ||||

23 | В1 | k | Если соответствующий актив оставлен для ремонта или контроля, то просмотр или удаление (угроза К) страниц лицами, не являющимися сетевым администратором центра удаленного технического обслуживания, приводит к раскрытию персональной медицинской информации. | Управление ключами защиты может предотвратить доступ и удаление дисков лицами, не являющимися сетевыми администраторами центра удаленного технического обслуживания, предотвращая доступ к дискам неавторизованных лиц. | 3>2 | 3 | 1 | 9>6 | ||||

25 | В1 | m | Удаление (угроза К) оборудования центра удаленного технического обслуживания, почтовых серверов и их дисков лицами, не являющимися сетевыми администраторами центра удаленного технического обслуживания, приводит к раскрытию персональной медицинской информации. | Управление ключами защиты может предотвратить удаление сетевого оборудования, почтовых серверов или дисков лицами, не являющимися сетевыми администраторами центра удаленного технического обслуживания, предотвращая доступ неавторизованных лиц. | 3>2 | 3 | 1 | 9>6 | ||||

26 | В1 | m | Уничтожение (угроза Д) оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | ||||

27 | В1 | n | Уничтожение (угроза Д) природоохранного средства для сетевого оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | ||||||||

42 | D1 | j | Если соответствующий актив оставлен для ремонта или контроля, то просмотр или удаление страниц (угроза К) лицами, не являющимися сетевыми администраторами медицинского учреждения, приводит к раскрытию персональной медицинской информации. | Утилизация шредером может предотвратить просмотр или удаление страниц лицами, не являющимися сетевыми администраторами медицинского учреждения. Управление входом в помещение (аппаратной трассировки связи) может ограничить вход в помещение лиц, не являющихся сетевыми администраторами медицинского учреждения, и предотвращает просмотр или удаление страниц, предотвращая присутствие неавторизованных лиц. | 3>2 | 3 | 1 | 9>6 | ||||

43 | D1 | k | Если соответствующий ресурс оставлен для ремонта или контроля, то удаление (угроза К) страниц лицами, не являющимися сетевыми администраторами медицинского учреждения, приводит к раскрытию персональной медицинской информации. | Управление ключами защиты может предотвратить доступ и удаление дисков лицами, не являющимися сетевыми администраторами медицинского учреждения, предотвращая доступ к диску неавторизованных лиц. | 3>2 | 3 | 1 | 9>6 | ||||

45 | D1 | m | Удаление (угроза К) оборудования центра удаленного технического обслуживания, почтовых серверов и их дисков лицами, не являющимися сетевыми администраторами медицинских учреждений, приводит к раскрытию персональной медицинской информации. | Управление входом в помещение может предотвратить вход в помещение лиц, не являющихся сетевыми администраторами медицинского учреждения, чтобы избежать удаления сетевого оборудования медицинского учреждения, почтовых серверов или их дисков предотвращая присутствие неавторизованных лиц. | 3>2 | 3 | 1 | 9>6 | ||||

Уничтожение (угроза Д) оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | |||||||

47 | D1 | n | Уничтожение (угроза Д) природоохранного средства для сетевого оборудования медицинского учреждения приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | ||||

54 | Е1 | d | Если лечащий врач оставляет актив для дальнейшей работы, удаление (угроза К) на участке третьими лицами, то персоналом медицинского учреждения, сетевыми администраторами медицинского учреждения, основного технического персонала других компаний, основного технического персонала или системного администратора медицинского учреждения приводит к раскрытию персональной медицинской информации. | Управление ключами защиты может предотвратить доступ к информационным носителям третьим лицам, персоналу медицинского учреждения, сетевым администраторам медицинского учреждения, основному техническому персоналу других компаний, основному техническому персоналу или системному администратору медицинского учреждения, чтобы избежать удаление информации на носителях. | 3>2 | 3 | 1 | 9>6 | ||||

56 | Е1 | f | Удаление (угроза К) оборудования, подлежащего техническому обслуживанию лицами, не являющимися системными администраторами медицинского учреждения, и его дисков приводит к раскрытию персональной медицинской информации. | Удаление (угроза К) оборудования, подлежащего техническому обслуживанию, лицами, не являющимися системными администраторами медицинского учреждения, и его дисков приводит к раскрытию К персональной медицинской информации. | 3>2 | 3 | 1 | 9>6 | ||||

57 | Е1 | f | Уничтожение (угроза Д) оборудования, подлежащего техническому обслуживанию, приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением оборудования, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | ||||

58 | Е1 | g | Уничтожение (угроза Д) природоохранного средства для оборудования, подлежащего техническому обслуживанию, приводит к потере Д к СУО. | Управление ключами защиты может предотвратить недоступность службы, вызванную уничтожением, предотвращая доступ к оборудованию неавторизованных лиц. | 3>2 | 2 | 1 | 6>4 | ||||

Должна быть разработана и применена физическая защита против ущерба от огня, наводнения, землетрясения, взрыва, общественных беспорядков и других форм естественного или искусственного бедствия. | - | - | - | - | - | - | - | - | - | |||

Должна быть разработана и применена физическая защита офисов, комнат и оборудования. | 13 | А1 | с | Если соответствующий актив оставлен для ремонта или по причине невозможности его отсоединения, то удаление (угроза К) страниц техническим персоналом центра удаленного технического обслуживания приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить технический персонал центра удаленного технического обслуживания от входа в помещения при отсутствии других членов, предотвращая удаление бумажных страниц. | 3>2 | 3 | 1 | 9>6 | |||

14 | А1 | d | Если соответствующий актив оставлен для ремонта или по причине невозможности его отсоединения, то удаление (угроза К) страниц техническим персоналом центра удаленного технического обслуживания приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить технический персонал центра удаленного технического обслуживания от доступа к дискам при отсутствии других пользователей. | 3>2 | 3 | 1 | 9>6 | ||||

16 | А1 | f | Удаление (угроза К) оборудование центра удаленного технического обслуживания и дисков техническим персоналом центра удаленного технического обслуживания приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить удаление оборудования центра удаленного технического обслуживания и дисков сетевыми администраторами центра удаленного технического обслуживания, предотвращая доступ авторизованных лиц при отсутствии других пользователей. | 3>2 | 3 | 1 | 9>6 | ||||

21 | В1 | i | Прослушивание (угроза К) в сети центра удаленного технического обслуживания из внутреннего источника лицом, не являющимся сетевым администратором центра удаленного технического обслуживания, приводит к неавторизо- | Проверка внутреннего маршрута со стороны центра удаленного технического обслуживания, чтобы обнаружить следы прослушивания маршрута. | 3>2 | 3 | 1 | 9>6 | ||||

Прослушивание (угроза К) в сети центра удаленного технического обслуживания из внутреннего источника лицом, не являющимся сетевым администратором центра удаленного технического обслуживания, приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети центра удаленного технического обслуживания, и к раскрытию информации. | Проверка внутреннего маршрута со стороны центра удаленного технического обслуживания несколькими лицами, чтобы обнаружить следы прослушивания маршрута несколькими лицами. | 3>2 | 3 | 1 | 9>6 | |||||||

Подглядывание (угроза К) через сетевое оборудование центра удаленного технического обслуживания сетевым администратором центра удаленного технического обслуживания приводит к неавторизо- | Управление ключами защиты несколькими лицами может ограничить доступ к дискам сетевым администраторам центра удаленного технического обслуживания в отсутствии других лиц и предотвратить раскрытие персональной медицинской информации посредством сетевого оборудования центра удаленного технического обслуживания, предотвращая доступ авторизованных лиц к диску в отсутствии других лиц. | |||||||||||

22 | В1 | j | Если соответствующий актив оставлен для ремонта или контроля, удаление (угроза К) бумажных страниц сетевым администратором центра удаленного технического обслуживания приводит к раскрытию персональной медицинской информации. | Управление входом в помещение (с отдельной коммуникационной трассой) несколькими лицами может предотвратить вход в помещение сетевого администратора центра удаленного технического обслуживания при отсутствии других лиц, и ограничить удаление бумажных страниц, предотвращая вход в помещение авторизованных лиц в отсутствии других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

23 | В1 | k | Если соответствующий актив оставлен для ремонта или контроля, удаление (угроза К) бумажных страниц сетевым администратором центра удаленного технического обслуживания приводит к раскрытию К персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить доступ к дискам сетевым администраторам центра удаленного технического обслуживания при отсутствии других лиц, предотвращая доступ авторизованных лиц к диску без присутствия других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

25 | В1 | m | Удаление (угроза К) оборудования центра удаленного технического обслуживания, почтовых серверов и их дисков сетевым администратором центра удаленного технического обслуживания приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить доступ к сетевому оборудованию, почтовым серверам и их дискам сетевыми администраторами центра удаленного технического обслуживания, предотвращая доступ авторизованного лица при отсутствии других пользователей. | 3>2 | 3 | 1 | 9>6 | ||||

41 | D1 | P | Прослушивание (угроза К) в сети медицинского учреждения из внутреннего источника лицом, не являющимся сетевым администратором медицинского учреждения, приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети медицинского учреждения, и раскрытию информации. | Проверка внутреннего маршрута со стороны медицинского учреждения обнаруживает следы прослушивания маршрута. | 3>2 | 3 | 1 | 9>6 | ||||

Прослушивание (угроза К) в сети медицинского учреждения из внутреннего источника сетевым администратором медицинского учреждения приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети медицинского учреждения, и раскрытию (угроза К) информации. | Проверка внутреннего маршрута со стороны медицинского учреждения несколькими лицами обнаруживает следы прослушивания на маршруте несколькими лицами. | |||||||||||

Подглядывание (угроза К) посредством сетевого оборудования медицинского учреждения сетевым администратором медицинского учреждения приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети медицинского учреждения, и раскрытию информации. | Управление ключами защиты несколькими лицами может ограничить доступ к дискам сетевых администраторов медицинского учреждения в отсутствии других лиц и предотвратить раскрытие персональной медицинской информации посредством сетевого оборудования медицинского учреждения, предотвращая доступ авторизованных лиц к диску без присутствия других лиц. | |||||||||||

42 | D1 | j | Если соответствующий актив оставлен для ремонта или контроля, то просмотр или удаление бумажных страниц (угроза К) сетевым администратором медицинского учреждения приводит к раскрытию персональной медицинской информации. | Управление входом в помещение (с отдельной коммуникационной трассой) несколькими лицами может предотвратить вход в помещение сетевым администраторам медицинского учреждения при отсутствии других лиц и ограничить удаление бумажных страниц, предотвращая вход в помещение авторизованных лиц при отсутствии других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

43 | D1 | k | Если соответствующий актив оставлен для ремонта или контроля, то удаление (угроза К) бумажных страниц сетевым администратором медицинского учреждения приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить доступ к дискам сетевым администраторам центра удаленного технического обслуживания при отсутствии других лиц, предотвращая доступ авторизованных лиц к диску без присутствия других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

45 | D1 | m | Удаление (угроза К) сетевого оборудования, почтовых серверов и их дисков сетевым администратором медицинского учреждения приводит к раскрытию персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить доступ к сетевому оборудованию, почтовым серверам и их дискам сетевыми администраторами медицинского учреждения, предотвращая доступ авторизованного лица при отсутствии других пользователей. | 3>2 | 3 | 1 | 9>6 | ||||

54 | Е1 | d | Вынос (угроза К) или замена актива на участке лечащим врачом приводит к раскрытию или фальсификации персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить взаимодействие врача с информационной средой на диске в отсутствии других членов организации (в одиночку), чтобы предотвратить авторизованному лицу взаимодействовать с информационной средой при отсутствии других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

56 | Е1 | f | Удаление (угроза К) или изменение (угроза Ц) оборудования, подлежащего техническому обслуживанию системными администраторами медицинского учреждения, и его дисков приводит к раскрытию или фальсификации персональной медицинской информации. | Управление ключами защиты несколькими лицами может ограничить удаление оборудования, подлежащего техническому обслуживанию, и его дисков сетевыми администраторами медицинского учреждения, предотвращая доступ к дискам авторизованных лиц при отсутствии других лиц. | 3>2 | 3 | 1 | 9>6 | ||||

Места доступа, такие как зоны поставки и загрузки, а также другие места, где не имеющие разрешения лица могут войти в помещения, должны управляться и, если возможно, должны быть изолированы от средств, обрабатывающих информацию, с целью избежать неразрешенного доступа. | - | - | - | - | - | - | - | - | - |

А.9 | А.9.2 | Предотвратить гибель, ущерб, кражу или рассекречивание активов и сбои в деятельности организации. | Оборудование должно быть размещено или защищено так, чтобы снизить риски от угроз и опасностей окружающей среды, а также количество возможностей неразрешенного доступа. | 18 | А1 | f | Анализ (угроза К) утечки электромагнитных волн, исходящих от оборудования центра удаленного технического обслуживания, приводит к раскрытию персональной медицинской информации. | Обеспечивая наличие расстояния между местонахождением оборудования центра удаленного технического обслуживания и дорогой, можно предотвратить раскрытие персональной медицинской информации, предотвращая прием электромагнитных волн утечки. | 3>2 | 3 | 1 | 9>6 |

25 | В1 | m | Несанкциони- | Предусмотрено блокирование при обнаружении следов | 3>2 | 3 | 1 | 9>6 | ||||

Анализ (угроза К) утечки электромагнитных волн, исходящих от сетевого оборудования центра удаленного технического обслуживания или кабелей, приводит к раскрытию персональной медицинской информации. | Обеспечивая наличие расстояния между местонахождением оборудования центра удаленного технического обслуживания и дорогой, можно предотвратить раскрытие персональной медицинской информации, предотвращая прием электромагнитных волн утечки. | 3>2 | 3 | 1 | 9>6 | |||||||

45 | D1 | m | Несанкциониро- | Предусмотрено блокирование при обнаружении следов несанкционированного вмешательства. | 3>2 | 3 | 1 | 9>6 | ||||

Анализ (угроза К) утечки электромагнитных волн от сетевого оборудования медицинского учреждения приводит к раскрытию персональной медицинской информации. | Обеспечивая наличие расстояния между местонахождением сетевого оборудования медицинского учреждения и дорогой, можно предотвратить раскрытие персональной медицинской информации, предотвращая прием электромагнитных волн утечки. | |||||||||||

56 | Е1 | f | Несанкционированное вмешательство (угроза К) в оборудование, подлежащее техническому обслуживанию, приводит к непредвиденному раскрытию персональной медицинской информации. | Предусмотрено блокирование при обнаружении следов несанкционированного вмешательства. | 3>2 | 3 | 1 | 9>6 | ||||

Анализ утечки (угроза К) электромагнитных волн от оборудования, подлежащего техническому обслуживанию, приводит к раскрытию персональной медицинской информации. | Обеспечивая наличие расстояния между местонахождением оборудования, подлежащего техническому обслуживанию, и дорогой, можно предотвратить раскрытие персональной медицинской информации, предотвращая прием электромагнитных волн утечки. | 3>2 | 3 | 1 | 9>6 | |||||||

Оборудование должно быть защищено от нарушений энергоснабжения и других нарушений, вызванных сбоями во вспомогательном оборудовании. | - | - | - | - | - | - | - | - | - | |||

Источник энергии и кабели связи, по которым передаются данные или вспомогательные информационные услуги, должны быть защищены от перехвата или повреждения. | - | - | - | - | - | - | - | - | - | |||

Оборудование должно проходить соответствующее техническое обслуживание, чтобы гарантировать его долгосрочную доступность и целостность. | - | - | - | - | - | - | - | - | - | |||

Оборудование, информация или программное обеспечение не должны выноситься за пределы помещений организации без предварительного разрешения. | - | - | - | - | - | - | - | - | - | |||

Все единицы оборудования, содержащие носители информации, должны быть проверены, чтобы гарантировать, что любые уязвимые данные и лицензированное программное обеспечение было удалено или надежно перезаписано перед ликвидацией. | 11 | А1 | а | Если технический персонал центра удаленного технического обслуживания забывает удалить персональную медицинскую информацию на участке, это приводит к непредвиденному раскрытию информации. | Автоматическое стирание во время выхода из системы устраняет необходимость напоминания техническому персоналу центра удаленного технического обслуживания об удалении персональной медицинской информации, таким образом, снижая риск ошибки, связанной с человеческим фактором. | 3>2 | 3 | 1 | 9>6 | |||

А.9 | А.9.2 | Избежать потерь, ущерба, краж или рассекречивания ресурсов и сбоев деятельности организации. | Оборудование, информация или программное обеспечение не должны выноситься за пределы помещений организации без предварительного разрешения. Защита должна быть применена к оборудованию вне помещений, с учетом различных рисков работы за пределами помещений организации. | 53 | Е1 | с | Если лечащий врач оставляет соответствующий актив для своей работы, то просмотр или удаление (угроза К) на участке третьими лицами, персоналом медицинского учреждения, системными администраторами медицинского учреждения, основным техническим персоналом других компаний, основным техническим персоналом или системными администраторами медицинского учреждения приводит к раскрытию персональной медицинской информации. | Очистка диска может предотвратить просмотр или удаление бумажных страниц третьими лицами, персоналом медицинского учреждения, системными администраторами медицинского учреждения, основным техническим персоналом других компаний, основным техническим персоналом или системными администраторами медицинского учреждения, предотвращая оставление ресурса без присмотра. | 3>2 | 3 | 1 | 9>6 |

А.10 | А.10.1 | Гарантировать правильную и безопасную работу средств, обрабатывающих информацию. | Процедуры эксплуатации должны быть документированы, поддерживаться в рабочем состоянии, и быть доступными для всех пользователей, которым они нужны. | - | - | - | - | - | - | - | - | - |

Изменения в средствах и системах, обрабатывающих информацию, должны управляться. | 15 | А1 | е | Установка программных закладок или программ хищения информации (угроза Ц) приводит к раскрытию персональной медицинской информации. | Группа по расследованию инцидентов (ГРИ) быстро устраняет ущерб, вызванный программными закладками или программами хищения информации, благодаря противовирусным мерам. Противовирусные меры могут обнаружить и удалить программные закладки или программы хищения информации. | 3>2 | 3 | 2 | 18>12 | |||

21 | В1 | i | Несанкционированный вход (угроза К) при помощи атаки с "перебором по словарю" в сетевое оборудование центра удаленного технического обслуживания из внешнего источника любым лицом приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети центра удаленного технического обслуживания, и к раскрытию информации. | Создается группа по расследованию инцидентов (ГРИ) для ускорения восстановления ущерба, вызванного неавторизованным доступом. | 3>2 | 3 | 1 | 9>6 | ||||

24 | В1 | I | Установка программных закладок или программ хищения информации (угроза Ц) приводит к раскрытию персональной медицинской информации. | Группа по расследованию инцидентов (ГРИ) быстро устраняет ущерб, вызванный программными закладками или программами хищения информации, благодаря противовирусным мерам. | 3>2 | 3 | 2 | 18>12 | ||||

41 | D1 | p | Несанкционированный вход (угроза К) при помощи атаки с "перебором по словарю" в сетевое оборудование медицинского учреждения из внешнего источника лицами, не входящими в состав персонала центра удаленного технического обслуживания, включая персонал центров удаленного технического обслуживания других компаний, приводит к неавторизованному использованию (угроза К) персональной медицинской информации, хранимой в сети центра удаленного технического обслуживания, и к раскрытию информации. | Создается группа по расследованию инцидентов (ГРИ) для ускорения восстановления ущерба, вызванного неавторизованным доступом. | 3>2 | 3 | 1 | 9>6 | ||||

44 | D1 | I | Установка программных закладок или программ хищения информации (угроза Ц) приводит к раскрытию персональной медицинской информации. | Группа по расследованию инцидентов (ГРИ) быстро устраняет ущерб, вызванный программными закладками или программами хищения информации, благодаря противовирусным мерам. Противовирусные меры могут обнаружить и удалить программные закладки и программы хищения информации. | 3>2 | 3 | 2 | 18> | ||||

55 | Е1 | е | ||||||||||

Обязанности и области ответственности должны быть разделены, с целью снизить количество возможностей неразрешенного или непреднамеренного изменения или неправильного использования активов организации. | - | - | - | - | - | - | - | - | - | |||

Средства разработки, испытания и эксплуатации должны быть разделены для снижения риска неавторизованного доступа или внесения изменений в операционную систему. | 16 | А1 | f | Несанкционированный вход (угроза К) в оборудование центра удаленного технического обслуживания приводит к непредвиденному раскрытию персональной медицинской информации. | Предусмотрено блокирование при обнаружении следов несанкционированного вмешательства. | 3>2 | 3 | 1 | 9>6 | |||

А.10.2 | Реализовать и поддерживать подходящий уровень информационной безопасности и предоставления услуг в соответствии с соглашениями о предоставлении услуг третьей стороной. | Должно быть гарантировано, что средства управления безопасностью, описания услуг и уровни предоставления, включенные в соглашение о предоставлении услуг третьей стороны, реализуются, эксплуатируются и поддерживаются третьей стороной. | - | - | - | - | - | - | - | - | - | |

Услуги, отчеты и записи, предоставляемые третьей стороной, должны постоянно контролироваться и анализироваться; регулярно должны проводиться аудиты. | - | - | - | - | - | - | - | - | - | |||

Должен осуществляться менеджмент изменений в предоставлении услуг, включая поддержание в рабочем состоянии и улучшение существующей политики, процедур и средств управления в области защиты информации, с учетом критичности вовлеченных деловых систем и процессов и переоценки рисков. | - | - | - | - | - | - | - | - | - | |||

А.10.3 | Минимизировать риск системных сбоев. | Использование ресурсов должно постоянно контролироваться, регулироваться, и должны делаться прогнозы будущих требований производитель- | - | - | - | - | - | - | - | - | - | |

Должны быть созданы критерии приемки новых информационных систем, усовершенст- | - | - | - | - | - | - | - | - | - | |||

А.10.4 | Обеспечить целостность программного обеспечения и информации. | Должны быть реализованы средства управления обнаружением, предотвращением и восстановлением, имеющие целью защитить от злонамеренного кодирования, а также надлежащие процедуры [повышения] осведомленности пользователей. | 15 | А1 | е | Установка программных закладок или программ хищения информации (угроза Ц) приводит к раскрытию персональной медицинской информации. | Группа по расследованию инцидентов (ГРИ) быстро устраняет ущерб, вызванный программными закладками или программами хищения информации, благодаря противовирусным мерам. Противовирусные меры могут обнаружить и удалить программные закладки и программы хищения информации. | 3>2 | 3 | 2 | 18> | |

24 | В1 | I | ||||||||||

44 | D1 | |||||||||||

55 | Е1 | е | ||||||||||

А.10.5 | Поддерживать целостность и доступность информации и средств обработки информации. | Резервные копии информации и программного обеспечения должны регулярно сниматься и проверяться в соответствии с согласованной политикой резервного копирования. | 17 | А1 | f | Отказ (угроза Д) оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | 3>2 | 2 | 2 | 12> | |

18 | А1 | g | Отказ (угроза Д) оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||

26 | В1 | m | Отказ (угроза Д) сетевого оборудования центра удаленного технического обслуживания приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||

27 | В1 | n | Отказ (угроза Д) или отсоединение кабеля (угроза Д) природоохранного средства от сетевого оборудования медицинского учреждения приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||

46 | D1 | m | Отказ (угроза Д) сетевого оборудования медицинского учреждения приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||

47 | D1 | n | Отказ (угроза Д) или отсоединение кабеля Д природоохранного средства от сетевого оборудования медицинского учреждения приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||

57 | Е1 | f | Отказ (угроза Д) оборудования, подлежащего техническому обслуживанию, приводит к потере Д к СУО. | Техническое обслуживание, контрольные проверки и резервирование данных может предотвратить недоступность служб. | ||||||||