ГОСТ Р 55036-2012/ISO/TS 25237:2008

Группа П85

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информатизация здоровья

ПСЕВДОНИМИЗАЦИЯ

Health informatics. Pseudonymization

ОКС 35.240.80

ОКСТУ 4002

Дата введения 2013-07-01

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 "Стандартизация в Российской Федерации. Основные положения"

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Минздравсоцразвития" (ФГУ ЦНИИОИЗ Минздравсоцразвития) и Обществом с ограниченной ответственностью "Корпоративные электронные системы" на основе собственного аутентичного перевода на русский язык международного документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ФГУ ЦНИИОИЗ Минздравсоцразвития - единоличным представителем ИСО ТК 215

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 29 октября 2012 г. N 585-ст

4 Настоящий стандарт идентичен международному документу ИСО/ТС 25237:2008* "Информатизация здоровья. Псевдонимизация" (ISO/TS 25237:2008 "Health informatics - Pseudonymization")

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячно издаваемом информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Псевдонимизация - один из основных методов защиты конфиденциальности персональной медицинской информации.

Службы псевдонимизации могут использоваться как внутри страны, так и при трансграничной передаче данных.

Предметные области, в которых используются псевдонимы пациентов, включают в себя:

- вторичное использование медицинских данных (например, для научных исследований);

- клинические испытания и пострегистрационный мониторинг побочных действий лекарственных препаратов;

- анонимное лечение;

- системы идентификации пациентов;

- мониторинг и оценку состояния общественного здоровья;

- конфиденциальное информирование об угрозах безопасности пациентов (например, о побочных эффектах лекарственных средств);

- сопоставление показателей качества медицинской помощи;

- медицинскую экспертизу;

- защиту прав потребителей;

- обслуживание медицинских приборов.

В настоящем стандарте предлагаются: концептуальная модель областей применения псевдонимов; требования к надежной реализации псевдонимизации; указания, необходимые для обеспечения планирования и внедрения служб псевдонимизации.

Описание общего процесса применения псевдонимов в сочетании с политикой псевдонимизации может использоваться в качестве общего руководства для разработчиков систем, а также для оценки качества, необходимой для определения степени доверия к предлагаемым службам псевдонимизации.

Для обеспечения интероперабельности поставщиков и получателей псевдонимов, систем, предоставляющих службы псевдонимизации, систем управления учетными записями в настоящем стандарте определены интерфейсы служб псевдонимизации.

1 Область применения

В настоящем стандарте описаны принципы обеспечения конфиденциальности персональной информации с помощью служб псевдонимизации, предназначенных для защиты персональной медицинской информации, а также требования к этим службам. Он адресован организациям, гарантирующим доверенность операций, связанных с применением служб псевдонимизации.

В настоящем стандарте:

- определена базовая концепция псевдонимизации;

- приведен обзор различных сценариев обратимой и необратимой псевдонимизации;

- определена базовая методология служб псевдонимизации, охватывающая как технические, так и организационные аспекты;

- приведено руководство по оценке угрозы восстановления идентичности;

- определена общая схема политики и минимальные требования к доверенной практике применения службы псевдонимизации;

- определены интерфейсы, способствующие интероперабельности интерфейсов служб.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие международные стандарты*:

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ИСО 27799* Информатизация здоровья. Менеджмент безопасности информации по стандарту ИСО/МЭК 27002 (ISO 27799, Health informatics - Information security management in health using ISO/IEC 27002)

_______________

* Следует использовать последнее издание указанного документа, включая все поправки.

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1

контроль доступа (access control): Средства, с помощью которых ресурсы системы обработки данных предоставляются только авторизованным субъектам в соответствии с установленными правилами. [ИСО/МЭК 2382-8:1998, определение 08.04.01] |

3.2 обезличивание (anonymization): Действия, в результате которых удаляется связь между совокупностью идентифицирующих данных и субъектом данных.

3.3

обезличенные данные (anonymized data): Данные, по которым их получатель не может определить, к какому конкретному пациенту они относятся. [Руководство по конфиденциальности организации General Medical Council] |

3.4 анонимный идентификатор (anonymous identifier): Идентификатор лица, по которому невозможно однозначно установить, какое именно физическое лицо он обозначает.

3.5 аутентификация (authentication): Надежное установление подлинности объекта.

3.6

зашифрованный текст (ciphertext): Данные, полученные с помощью шифрования, семантическое содержание которых недоступно без применения криптографических средств. [ИСО/МЭК 2382-8:1998, определение 08-03-8] |

3.7

конфиденциальность (confidentiality): Состояние информации, при котором она недоступна неавторизованным лицам, субъектам или процессам. [ИСО 7498-2:1989, определение 3.3.16] |

3.8 ключ шифрования контента (content-encryption key): Криптографический ключ, используемый для шифрования содержания коммуникации.

3.9 уполномоченный орган по защите прав субъектов персональных данных (controller): Физическое или юридическое лицо, государственный орган, агентство или иная организация, которое самостоятельно или совместно с другими субъектами контролирует цели и способы обработки персональных данных.

3.10

криптография (cryptography): Дисциплина, определяющая принципы, методы и средства преобразования данных, предназначенная для защиты содержащейся в них информации от неустановленного изменения и несанкционированного использования. [ИСО 7498-2:1989, определение 3.3.20] |

3.11 криптографический алгоритм (cryptographic algorithm): Метод преобразования данных, обеспечивающий защиту содержащейся в них информации от неустановленного изменения и несанкционированного использования (шифрование).

3.12

управление ключами (key management, cryptographic key management): Генерация, хранение, распространение, удаление, архивирование или применение ключей в соответствии с политикой безопасности. [ИСО 7498-2:1989, определение 3.3.33] |

3.13

целостность данных (data integrity): Способность данных не подвергаться изменению или аннулированию в результате несанкционированного доступа. [ИСО 7498-2:1989, определение 3.3.21] |

3.14 связывание данных (data linking): Сопоставление и объединение данных, полученных из нескольких баз данных.

3.15 защита данных (data protection): Техническая и социальная система мероприятий по согласованию, управлению и обеспечению неприкосновенности, конфиденциальности и защиты информации.

3.16 субъекты данных (data-subjects): Лица, к которым относятся данные.

3.17

расшифрование (decipherment, decryption): Процесс восстановления соответствующих открытых данных из зашифрованных. [ИСО/МЭК 2382-8:1998, определение 08-03-04] Примечание - Если текст был зашифрован дважды, то однократное расшифрование не обеспечит восстановление исходных открытых данных. |

3.18 де-идентификация (de-identification): Общее название любого процесса удаления связи между совокупностью идентифицирующих данных и субъектом данных.

3.19 непосредственно идентифицирующие данные (direct identifying data): Данные, непосредственно идентифицирующие конкретное лицо.

Примечание - Непосредственными идентификаторами являются те, которые могут использоваться для идентификации лица без привлечения дополнительной информации или данных из открытых источников.

3.20 распространение (disclosure): Разглашение данных или предоставление к ним доступа.

Примечание - Факт распространения не зависит от того, действительно ли получатель данных читал их, принял во внимание или оставил у себя.

3.21

шифрование (encipherment, encryption): Процесс криптографического преобразования открытых данных в зашифрованные. [ИСО 7498-2:1989, определение 3.3.27] Примечание - См. определение 3.10. |

3.22 идентификатор субъекта медицинской помощи (subject of care identifier, healthcare identifier): Идентификатор лица, предназначенный для применения исключительно в сфере здравоохранения.

3.23

идентифицируемое лицо (identifiable person): Лицо, которое может быть прямо или косвенно идентифицировано, в частности, с помощью своего идентификатора или одного либо нескольких факторов, относящихся к его физической, физиологической, психологической, экономической, культурной или социальной идентичности. [Директива 95/46/ЕС Европейского парламента и Совета Европейского союза от 24 октября 1995 года "О защите прав частных лиц при обработке персональных данных и свободном перемещении таких данных"] |

3.24 идентификация (identification): Процесс сравнения предъявленных или наблюдаемых атрибутов субъекта с перечнем присвоенных идентификаторов в целях отделения одного субъекта от других субъектов.

Примечание - Идентификация субъекта в определенном контексте позволяет другому субъекту распознать, с каким именно субъектом он взаимодействует.

3.25

идентификатор (identifier): Информация, используемая для объявления идентичности перед тем, как получить потенциальное подтверждение от соответствующего опознавателя. [ENV 13608-1] |

3.26 косвенно идентифицирующие данные (indirectly identifying data): Данные, по которым можно идентифицировать конкретное лицо только в том случае, если они будут дополнены другими косвенно идентифицирующими данными.

Примечание - При совместном применении косвенные идентификаторы могут сузить популяцию, к которой принадлежит лицо, до одного человека.

Примеры - Почтовый индекс, пол, возраст, дата рождения.

3.27 информация (information): Совокупность данных с определенным смысловым содержанием.

3.28 необратимость (irreversibility): Ситуация, когда после преобразования идентификаторов в псевдонимы задача восстановления идентификатора по известному псевдониму является вычислительно неосуществимой.

3.29

ключ (key): Последовательность символов, управляющая операциями шифрования (0) и |

расшифрования (0). |

[ИСО 7498-2:1989, определение 3.3.32] |

3.30 связывание информационных объектов (linkage of information objects): Процесс, позволяющий установить логическую связь между различными информационными объектами.

3.31

другие фамилии, имена, отчества (other names): Фамилия, имя и отчество, под которыми данный пациент был некоторое время известен. [ИСО 27931:2009] |

3.32 идентификация лица (person identification): Процесс установления связи между информационным объектом и физическими лицом.

3.33 идентификатор лица (personal identifier): Информация, с помощью которой лицо может быть однозначно идентифицировано в определенном контексте.

3.34

персональные данные (personal data): Любая информация, относящаяся к идентифицированному или идентифицируемому лицу ("субъекту данных"). [Директива 95/46/ЕС Европейского парламента и Совета Европейского союза от 24 октября 1995 года "О защите прав частных лиц при обработке персональных данных и свободном перемещении таких данных"] |

3.35 первичное использование персональных данных (primary use of personal data): Использование персональных данных при непосредственном оказании медицинской помощи.

3.36

конфиденциальность (privacy): Защита от вмешательства в личную жизнь или личные дела, выраженного в излишнем или неправомерном сборе и использовании персональных данных. [ИСО/МЭК 2382-8:1998, определение 08-01-23] |

3.37

обработка персональных данных (processing of personal data): Действие или совокупность действий с персональными данными, с помощью или без помощи средств вычислительной техники, включая сбор, накопление, систематизацию, хранение, уточнение или изменение, извлечение, консультирование, использование, распространение (в том числе передачу или иное предоставление доступа), сверку или комбинирование, блокирование, удаление или уничтожение. [Директива 95/46/ЕС Европейского парламента и Совета Европейского союза от 24 октября 1995 года "О защите прав частных лиц при обработке персональных данных и свободном перемещении таких данных"] |

3.38

оператор (processor): Физическое или юридическое лицо, государственный орган, агентство или иная организация, которое обрабатывает персональные данные с ведома уполномоченного органа по защите прав субъектов персональных данных. |

[Директива 95/46/ЕС Европейского парламента и Совета Европейского союза от 24 октября 1995 года "О защите прав частных лиц при обработке персональных данных и свободном перемещении таких данных"] |

3.39 псевдонимизация (pseudonymization): Особый случай обезличивания, при котором помимо удаления прямой связи с субъектом данных создается связь между конкретной совокупностью характеристик этого субъекта и одним или несколькими псевдонимами.

3.40 псевдоним (pseudonym): Идентификатор лица, отличающийся от того, который лицо обычно использует.

Примечания

1 Псевдоним может быть произведен из обычно используемого идентификатора с помощью обратимого или необратимого преобразования, но может и не иметь никакой связи с этим идентификатором.

2 Под псевдонимом в основном подразумевают идентификатор, по которому нельзя воспроизвести обычно используемый идентификатор лица. В этом случае информация, скрывающаяся за псевдонимом, функционально обезличена.

3.41 лицо, получающее доступ к персональным данным (recipient): Физическое или юридическое лицо, государственный орган, агентство или иная организация, которому предоставляются персональные данные.

3.42 вторичное использование персональных данных (secondary use of personal data): Любое использование персональных данных, отличающееся от первичного.

3.43

политика безопасности (security policy): Правила или руководящие принципы, установленные для обеспечения информационной безопасности. [ИСО/МЭК 2382-8:1998, определение 08-01-06] |

4 Обозначения и сокращения

HIPAA - Закон о преемственности страхования и отчетности в области здравоохранения (Health Insurance Portability and Accountability Act);

МИС - медицинская информационная система (Hospital Information System);

ВИЧ - вирус иммунодефицита человека (Human Immunodeficiency Virus);

IP - межсетевой протокол (Internet Protocol);

ЖНЗ - жертва нарушения закона (Victim of Violence).

5 Требования по обеспечению конфиденциальности идентичности лиц в сфере здравоохранения

5.1 Концептуальная модель псевдонимизации персональных данных

5.1.1 Общие сведения

Де-идентификация - общее название любого процесса удаления связи между совокупностью идентифицирующих данных и субъектом данных. Псевдонимизация представляет собой частный случай де-идентификации. Псевдоним представляет собой средство, с помощью которого можно связать между собой данные одного и того же лица, хранящиеся в разных записях или в разных информационных системах, не раскрывая его идентичность. Псевдонимизация может быть обратимой или необратимой, то есть может позволять или не позволять восстановление идентичности субъекта данных. В здравоохранении практикуются несколько сценариев псевдонимизации, рассчитанных на ускорение электронной обработки данных пациентов в условиях, когда пациенты предъявляют все более высокие требования к конфиденциальности. Некоторые примеры таких сценариев приведены в приложении А.

Примечание - Еще одной разновидностью де-идентификации является обезличивание. В отличие от псевдонимизации обезличивание не предоставляет возможность связывания информации об одном и том же лице, хранящейся в разных записях или в разных информационных системах. Следовательно, восстановление идентичности обезличенных данных невозможно.

5.1.2 Цель обеспечения конфиденциальности

Целью обеспечения конфиденциальности персональных данных, например с помощью псевдонимизации, является предотвращение несанкционированного или нежелательного распространения информации о лице, которое может повлечь за собой юридические, административные и экономические последствия. Обеспечение конфиденциальности персональных данных является частным случаем более общей задачи неразглашения информации, которая по определению включает в себя другие субъекты, например организации. Поскольку требования к конфиденциальности персональных данных хорошо проработаны, настоящая концептуальная модель сфокусирована на конфиденциальности. Решения по защите информации, рассчитанные на обеспечение конфиденциальности персональных данных, могут быть применены для защиты информации о других субъектах, например об организациях. Это может быть полезным для тех стран, где обеспечение коммерческой тайны регулируется законодательно.

В защите персональных данных выделяются две задачи: первая - защита оперативного доступа к персональным данным (например, в веб-приложениях), вторая - защита персональных данных, хранящихся в базах данных. Настоящий стандарт посвящен последней задаче.

Описанная ниже концептуальная модель предполагает, что данные могут извлекаться из баз данных, содержащих, например, информацию о лечении или диагнозах пациентов. При этом должно гарантироваться неразглашение идентичности субъектов данных. Научные работники изучают "случаи" заболеваний, то есть истории наблюдения пациентов, накопленные за длительное время и/или собранные из разных источников. Однако для агрегирования различных элементов данных в такие "случаи" необходимо использовать метод, позволяющий агрегировать данные, но при этом не нарушать конфиденциальности сведений о субъектах этих данных. В качестве такого метода может применяться псевдонимизация.

5.1.3 Неразглашение информации о субъектах

В качестве отправной точки концептуальная модель использует обеспечение конфиденциальности персональных данных, но понятие "субъект данных" не исчерпывается физическими лицами и может означать любую другую сущность, например, организацию, устройство или прикладную программу. Однако полезно сфокусировать модель на физических лицах, поскольку обеспечение конфиденциальности персональных данных регулируется законодательно и неразглашение информации прежде всего относится к персональным данным. В законодательстве о персональных данных содержится описание некоторых понятий, используемых в данной модели. В контексте здравоохранения обеспечение конфиденциальности персональных данных гораздо сложнее общих подходов к неразглашению информации, например об устройствах, поскольку для идентификации лица потенциально могут использоваться сведения о его фенотипе.

5.1.4 Сравнение персональных и де-идентифицированных данных

5.1.4.1 Определение персональных данных

В соответствии с Директивой о защите персональных данных Европейского парламента и Совета Европейского союза от 24 октября 1995 года (директива 95/46/ЕС) [7] под "персональными данными" должна пониматься любая информация, относящаяся к идентифицированному или идентифицируемому физическому лицу ("субъекту данных"); при этом идентифицируемым считается лицо, которое может быть прямо или косвенно идентифицировано, в частности по номеру, идентифицирующему его, или по одному или нескольких факторам, специфичным для его физической, физиологической, психологической, экономической, культурной или социальной идентичности.

Это понятие используется и в законодательстве других стран, относящемся к тем же субъектам, что указаны в приведенном выше определении (например, в Законе HIPAA).

5.1.4.2 Идеализированная концепция идентификации и де-идентификации

В настоящем подпункте описана идеализированная концепция идентификации и де-идентификации. Она предполагает, что вне модели нет никаких данных, которые, к примеру, могли бы быть связаны с данными в составе модели, чтобы обеспечить (косвенную) идентификацию субъектов данных. В 5.1.5 приняты во внимание потенциальные источники информации, внешние по отношению к модели. Это необходимо для обсуждения угроз восстановления идентичности. При представлении функциональной архитектуры в проектах, описывающих информационные и коммуникационные технологии, никогда не изображаются данные, не используемые в модели. Но если моделируется идентификация субъектов, то критики модели апеллируют к информации, которая может быть добыта злоумышленником для идентификации субъектов данных или получения более точных сведений о них (например о принадлежности к определенной группе).

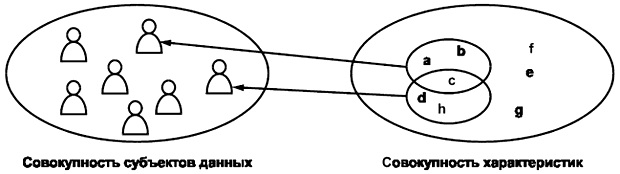

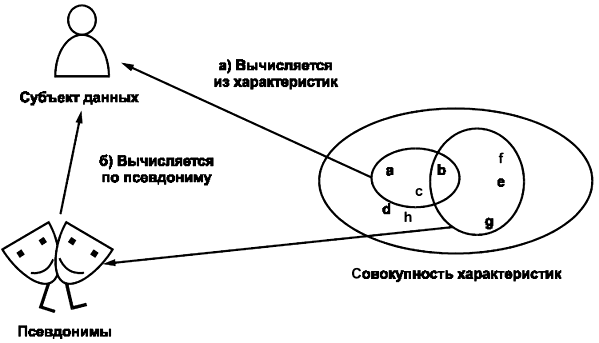

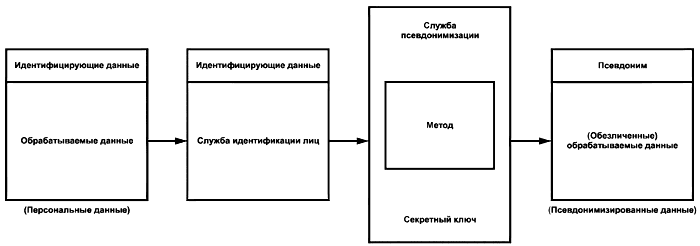

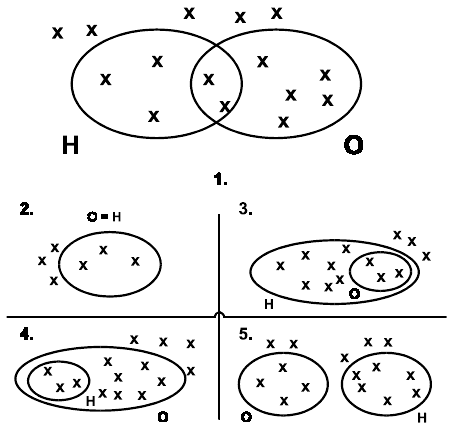

Как показано на рисунке 1, субъекты данных имеют ряд характеристик (например, фамилию, дату рождения, медицинские данные), которые хранятся в базе данных медицинской информационной системы (МИС) и являются персональными данными этих субъектов. Субъект данных идентифицируется в совокупности субъектов, если его можно однозначно выделить среди них. Это означает, что может быть найдена совокупность характеристик субъекта данных, по которой он может быть однозначно идентифицирован. В некоторых случаях для этого достаточно единственной характеристики (к примеру, уникального национального идентификатора субъекта). В других случаях для идентификации субъекта необходимо использовать несколько характеристик, например адрес, по которому он проживает с семьей, если такой адрес известен. Некоторые характеристики субъекта данных (например, дата и место рождения) более постоянны, чем другие (например адрес электронной почты).

Рисунок 1 - Идентификация субъектов данных

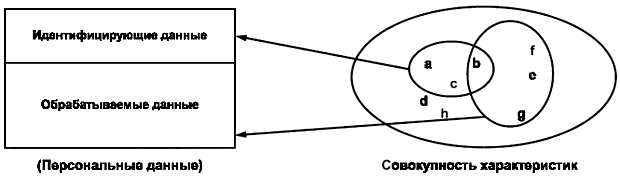

Персональные данные можно разделить на две части в соответствии с критериями идентификации (см. рисунок 2):

- обрабатываемые данные: часть данных, содержащая характеристики, по которым субъект данных не может быть однозначно идентифицирован; концептуально эти данные являются обезличенными;

- идентифицирующие данные: часть данных, содержащая совокупность характеристик, по которым субъект данных может быть однозначно идентифицирован (например демографические данные).

Рисунок 2 - Разделение персональных данных

Следует обратить внимание, что концептуальное разделение персональных данных на "идентифицирующие" и "обрабатываемые" может вести к противоречию, а именно в случае, когда непосредственно идентифицирующие данные в тоже время являются обрабатываемыми. При разработке метода псевдонимизации необходимо стремиться к снижению уровня непосредственно идентифицирующих данных, например, агрегируя эти данные в группы. В отдельных случаях, когда это невозможно (например для даты рождения новорожденного), риск идентификации должен быть отражен в документе политики безопасности. В следующем разделе настоящего стандарта разделение данных на обрабатываемые и идентифицирующие обсуждается скорее с практической точки зрения, нежели концептуальной. С концептуальной точки зрения достаточно того, что такое разделение в принципе возможно. Важно отметить, что различие между обрабатываемыми и идентифицирующими данными не является абсолютным. Для научного исследования могут требоваться некоторые данные, которые принадлежат к числу идентифицирующих, например, год и месяц рождения.

5.1.4.3 Концепция псевдонимизации

Для развития медицины важно, чтобы элементы данных конфиденциальных медицинских карт были доступны для ведения научной работы, контроля качества медицинской помощи, образования и других приложений. Согласно требованиям конфиденциальности и требованиям к научным исследованиям эти элементы должны быть модифицированы таким образом, чтобы идентичность субъекта была скрыта.

Никакая процедура де-идентификации не может удовлетворить различным требованиям применения персональных данных в медицине и в тоже время гарантировать сокрытие идентичности. Для каждого процесса обработки медицинских карт должна быть построена модель угроз, учитывающая следующие факторы:

- цель обработки данных (например анализ);

- минимально необходимую информацию, которая должна быть предоставлена для достижения этой цели;

- угрозы распространения персональных данных (включая восстановление идентичности);

- существующие правила доступа к персональным данным.

Исходя из этих факторов, должны быть определены детали процесса доступа и модели угроз, а также стратегия сокрытия идентичности. Эту процедуру необходимо проводить для каждого нового процесса доступа к персональным данным, хотя для многих различных процессов доступа могут требоваться общая стратегия и общие детали. Во многих случаях при использовании персональных данных в образовании существуют общие цели и требования к минимально необходимой информации. Во многих клинических испытаниях лекарственных средств используется общая стратегия, а детали процесса доступа могут меняться. Де-идентификация может требоваться не только для обеспечения конфиденциальности, но и при других обстоятельствах, например при проведении простых и двойных слепых исследований, когда идентичность субъекта должна быть скрыта. Такие обстоятельства влияют на решение о предоставлении персональных данных.

В настоящем подпункте приведена терминология, используемая для описания сокрытия идентифицирующих данных.

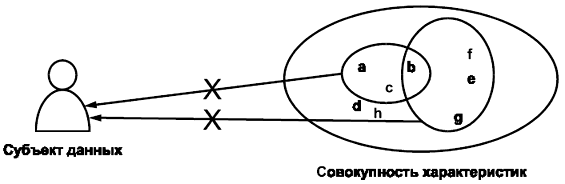

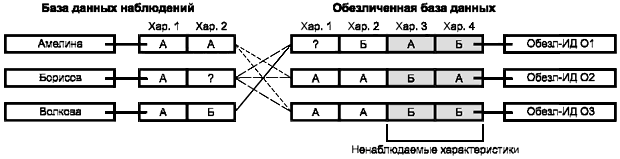

Обезличивание (см. рисунок 3) представляет собой процесс удаления связи между идентифицирующей совокупностью характеристик и субъектом данных. Оно может быть осуществлено двумя разными способами:

- с помощью удаления или преобразования характеристик, при котором связь между характеристиками и субъектом данных либо прекращается, либо перестает быть уникальной и указывает на несколько субъектов данных;

- путем увеличения популяции субъектов данных, при котором связь между совокупностью характеристик и субъектом данных перестает быть уникальной.

Рисунок 3 - Обезличивание

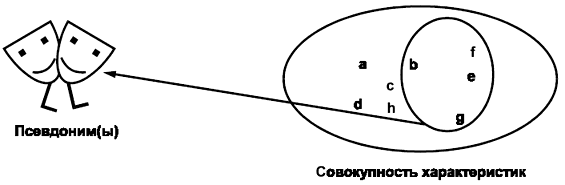

Псевдонимизация (см. рисунок 4) удаляет связь между совокупностью характеристик и субъектом данных и добавляет связь между этой совокупностью и одним или несколькими псевдонимами. Поскольку существуют связи между совокупностями характеристик и псевдонимами, то с функциональной точки зрения между несколькими псевдонимизированными совокупностями данных, относящимися к одному и тому же субъекту, можно установить связь, не раскрывая его идентичность. В результате, например, становится возможным проводить исследования реальных данных о пациенте, собранных в течение длительного времени, не нарушая требование конфиденциальности.

Рисунок 4 - Псевдонимизация

При необратимой псевдонимизации концептуальная модель не содержит метод определения субъекта данных по совокупности его характеристик и псевдониму.

При обратимой псевдонимизации (см. рисунок 5) концептуальная модель содержит способ восстановления связи между совокупностью характеристик и субъектом данных. Существуют два метода решения этой задачи:

- вычисление идентификации по обрабатываемым характеристикам; это можно осуществить, например с помощью расшифрования идентифицирующей информации, содержащейся в обрабатываемых характеристиках;

- вычисление идентификации по псевдониму, например с помощью таблицы соответствия.

Рисунок 5 - Обратимая псевдонимизация

Обратимая псевдонимизация может быть реализована несколькими способами, но при этом следует иметь в виду, что превращение псевдонима в идентифицирующую информацию должно выполняться авторизованным лицом или организацией в строго определенных обстоятельствах. Чтобы облегчить решение этой задачи, в разделе 9 описана рамочная политика процесса восстановления идентичности. Обратимая псевдонимизация требует большей защиты системы, выполняющей псевдонимизацию, нежели необратимая.

Обезличенные данные отличаются от псевдонимизированных тем, что для последних предусмотрен метод группировки по критериям, сформулированным в терминах характеристик персональных данных, из которых получены псевдонимизированные данные.

5.1.5 Псевдонимизация в реальном мире

5.1.5.1 Основания

В 5.1.4 описан концептуальный подход к псевдонимизации, при котором понятия "связь", "идентифицирующий", "псевдоним" и другие рассматриваются как абсолютные. На практике трудно оценить угрозу восстановления идентичности персональных данных. В настоящем подпункте уточняются понятия псевдонимизации и нежелательного/несанкционированного восстановления идентичности.

Согласно декларации 26 Европейской директивы о защите персональных данных "для определения того, является ли лицо идентифицируемым, необходимо учитывать все правдоподобные средства, которые оператор или любое другое лицо могут использовать для идентификации названного лица; при этом принципы защиты не должны примеряться к данным, сделанным обезличенными таким способом, что субъект данных более не идентифицируется; при этом нормы регулирования, указанные в содержании статьи 27, могут быть полезным правилом предоставления руководства по способам, с помощью которых данные делаются обезличенными и сохраняются в форме, при которой идентификация лица становится невозможной".

Как и само определение персональных данных, данная декларация делает упор на "идентификацию", то есть на связь между персональными данными и субъектом данных.

Смысл выражений "все правдоподобные средства" или "любое другое лицо" не является достаточно определенным. И поскольку смысл понятий "идентифицируемый" и "псевдоним" зависит от неопределенного способа действий ("учитывать все правдоподобные средства") и неопределенных действующих лиц ("любое другое лицо"), то концептуальная модель, описанная в настоящем стандарте, должна содержать "разумные" предположения обо "всех средствах", которые могут применяться "любым другим лицом" для установления связи характеристик с субъектом персональных данных.

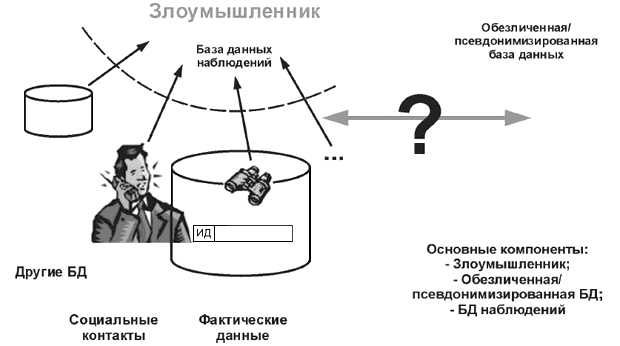

В концептуальную модель будут внесены уточнения, отражающие различные возможности восстановления идентичности. Кроме того, в ней будут приняты во внимание такие понятия, как "базы данных наблюдений" и "злоумышленники".

5.1.5.2 Степени гарантий обеспечения конфиденциальности

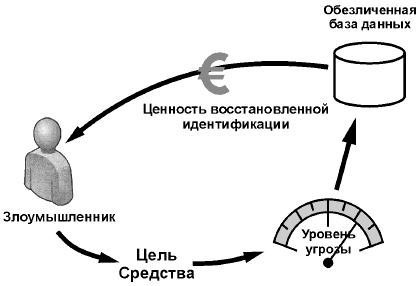

В существующей терминологии некоторые определения страдали отсутствием точности, например определения терминов "псевдоним" или "идентифицируемый". Нереально предполагать, что можно устранить все неточности терминологии, поскольку псевдонимизация всегда является предметом статистики. Но можно оценить степень угрозы несанкционированного восстановления идентичности. Система классификации этой угрозы должна учитывать вероятность идентификации свойств данных, а также четкое представление о моделируемых сущностях и их связях. В одних случаях модель угроз может ограничиваться минимизацией угрозы случайного раскрытия информации или исключением смещений в двойных слепых исследованиях, в других она должна предусматривать возможность злоумышленных действий. Отсюда следует, что конкретные политики обеспечения конфиденциальности могут, например, сделать "границы неточности" более узкими и определить, что в конкретном контексте понимается под термином "идентифицируемость" в результате будет легче оценить ответственность.

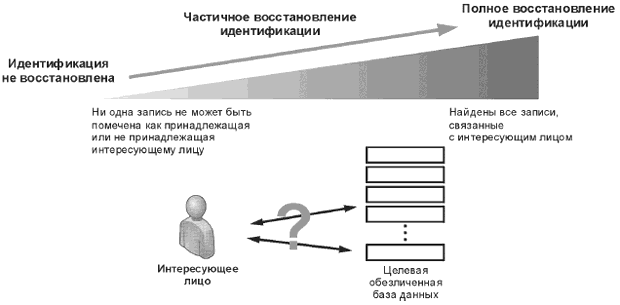

Ниже приводится классификация степени угроз, которая, однако, требует дальнейшего уточнения, а именно в связи с тем, что для количественной оценки угрозы восстановления идентичности требуются математические модели. Угрозы восстановления идентичности существуют независимо от того, насколько хорош отдельный алгоритм преобразования одного файла персональных данных. Важным шагом процесса оценки угроз является анализ результирующей де-идентифицированной совокупности характеристик любых статических групп, которые могут быть использованы для восстановления идентичности. Это особенно важно в случаях, когда для целей обработки необходимы некоторые идентифицирующие характеристики. В настоящем стандарте такие математические модели не описаны, однако в библиографии приведены информационные ссылки на некоторые из них.

В отличие от идеализированной концептуальной модели, в которой не принимаются во внимание (известные или неизвестные) внешние источники данных, в методе оценки угроз восстановления идентичности должны быть сделаны определенные предположения о том, какие внешние источники данных могут быть использованы.

Модель реального мира должна принимать во внимание как непосредственно идентифицирующие, так и косвенно идентифицирующие данные. Необходимо анализировать каждый сценарий на предмет выделения требований к идентификаторам как к информационным объектам, а также определить, какие идентификаторы могут быть заменены пустыми значениями, какие могут быть искажены, какие требуется оставить в полной целостности, а какие должны быть заменены псевдонимами.

Ниже определены три уровня процедуры псевдонимизации, каждый из которых гарантирует определенную степень обеспечения конфиденциальности. Они характеризуют угрозы восстановления идентичности с учетом как непосредственно, так и косвенно идентифицирующих данных:

- уровень 1: угрозы, связанные с использованием элементов данных, идентифицирующих лицо;

- уровень 2: угрозы, связанные с использованием агрегатов данных;

- уровень 3: угрозы, связанные с использованием аномальной информации в заполненной базе данных.

На всех уровнях оценка степени угроз восстановления идентичности должна осуществляться как итерационный процесс с регулярным повторением оценки (согласно политике конфиденциальности). По мере накопления опыта способы обеспечения конфиденциальности и уровни угроз должны пересматриваться.

Наряду с регулярными повторениями процедура оценки может инициироваться определенными событиями, например, изменением состава обрабатываемых данных или включением в модель новых наблюдаемых данных.

При указании степени гарантий общее обозначение уровня 1, 2 или 3 может быть дополнено числом пересмотров (например, уровень 2+ для пересмотренного уровня 2; при этом целесообразно указывать последний пересмотр состава данных и поддерживать историю инцидентов и пересмотров в актуальном состоянии). По требуемой степени гарантий определяются технические и организационные меры, которые должны быть реализованы для обеспечения конфиденциальности персональных данных. Для более низкого уровня псевдонимизации требуются более серьезные организационные меры обеспечения конфиденциальности, чем для более высокого уровня псевдонимизации.

Обеспечение конфиденциальности уровня 1: удаление очевидных непосредственно идентифицирующих данных или легко получаемых косвенно идентифицирующих данных.

Первый, интуитивно очевидный, уровень обезличивания может быть достигнут с помощью применения простых практических методов. Эти методы обычно подразумеваются при обсуждении псевдонимизированных данных. Во многих случаях, в особенности если предполагается злоумышленник со скромными возможностями, этот уровень обезличивания может предоставлять достаточные гарантии. Данные считаются идентифицирующими, если в данном контексте для точного указания субъекта достаточно той информации, которая содержится в самих этих данных. Типичным примером служат фамилии, имена и отчества лиц. В 6.2.2 приведена спецификация элементов данных, которые могут рассматриваться как подлежащие удалению или агрегированию, чтобы результирующую совокупность характеристик можно было считать обезличенной.

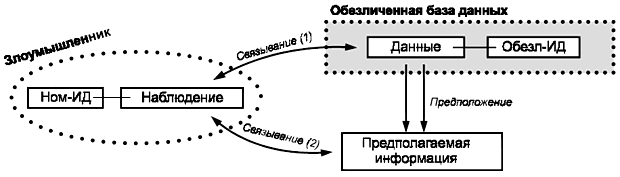

Обеспечение конфиденциальности уровня 2: предполагается наличие злоумышленника, использующего внешние данные.

Второй уровень обеспечения конфиденциальности может быть достигнут, если будут приняты во внимание глобальная модель данных и потоки данных в этой модели. При определении процедур, необходимых для достижения этого уровня, необходимо провести статический анализ угроз восстановления идентичности различными действующими лицами. Кроме того, необходимо предполагать наличие злоумышленника, который для идентификации специфичных совокупностей характеристик использует внешние данные в дополнение к псевдонимизированным. Доступные внешние данные могут зависеть от законодательства конкретной страны и специфических знаний злоумышленника. Примером противодействующих процедур может служить удаление из данных абсолютных значений меток времени. Метка времени "T" может быть привязана, например, к поступлению пациента в стационар, а время начала других событий, например выписки, может задаваться по отношению к этой метке. Злоумышленником считается организация или лицо, собирающее данные (санкционированно или несанкционированно) и задающееся целью несанкционированно привязать эти данные к субъектам данных, чтобы тем самым получить информацию, которая ему не предназначена. При анализе угроз данные, собираемые и используемые злоумышленником, называются "наблюдаемыми" данными. Следует иметь в виду, что неразрешенная или нежелательная деятельность злоумышленника состоит не в том, что он собирает данные, а в том, что он пытается привязать их к субъекту данных и тем самым получить несанкционированные сведения о субъекте данных.

Модель угроз может включать в себя определенные предположения о злоумышленнике и его действиях. Например, законодательство некоторых стран может разрешать сбор данных о выписанных пациентах организациям, которые напрямую не вовлечены в процесс лечения или связанный с ним процесс управления пациентами. Модель угроз может принимать во внимание вероятность доступности определенных совокупностей характеристик пациентов.

С концептуальной точки зрения злоумышленник может привносить элементы данных, которые в идеальном случае не существуют.

Документ политики конфиденциальности должен содержать оценку вероятности атак подобного рода.

Обеспечение конфиденциальности уровня 3: предполагается наличие злоумышленника, использующего аномальные данные.

Степень угрозы восстановления идентичности может серьезно зависеть от самих данных, например от наличия аномальных или редко встречаемых данных. Такие данные могут косвенным образом способствовать идентификации субъекта данных. Например, если в какой-то день клинику посетил только один пациент со специфичной патологией, то наблюдение за тем, кто посещал клинику в тот день, может косвенно способствовать идентификации этого пациента.

Статический анализ модели угроз, проводящийся для оценки процедуры псевдонимизации, сам по себе не может дать количественную оценку уязвимости содержания базы данных, поэтому для достижения более высокого уровня обезличивания необходимо проводить регулярный анализ накопленной базы данных.

На практике трудно доказать, что конфиденциальность может обеспечиваться на уровне 3.

5.2 Категории субъектов данных

5.2.1 Общие сведения

В настоящем стандарте основное внимание уделяется псевдонимизации данных о пациентах/получателях медицинской помощи, но изложенные в нем принципы могут применяться и к другим категориям субъектов данных, например к работникам здравоохранения или организациям.

В 5.2.2-5.2.4 перечислены специфичные категории субъектов данных и перечни особенностей этих категорий.

5.2.2 Пациент/получатель медицинской помощи

Решения о защите идентичности пациента могут быть обусловлены:

- требованиями законодательства по обеспечению конфиденциальности персональных данных;

- необходимостью соблюдения врачебной тайны для установления доверительных отношений между медицинским работником и пациентом;

- ответственностью за ведение регистров социально значимых заболеваний и других ресурсов информации об общественном здоровье;

- передачей минимально необходимой идентифицирующей информации третьим сторонам при оказании медицинской помощи (например для выполнения лабораторных анализов);

- обеспечением конфиденциальности при вторичном использовании медицинских данных для научной работы; необходимо иметь в виду, что в тех случаях, когда данные только псевдонимизированы, а не полностью обезличены, законодательство некоторых стран (например Германии) требует получения от пациента информированного согласия на использование его данных.

Для обеспечения преемственности медицинской помощи необходима сквозная идентификация пациентов, при которой информация, полученная в разных местах лечения одного и того же пациента, связана между собой. Если при оказании медицинской помощи данные псевдонимизируются в разных местах лечения, то существует угроза неправильной идентификации или отсутствия связи данных с пациентом. Если псевдонимизация осуществляется при непосредственном оказании медицинской помощи, то в тех случаях, когда пациент по соображениям безопасности здоровья отказывается от псевдонимизации, от него необходимо требовать информированное согласие.

5.2.3 Медицинские работники и организации

Псевдонимизация может также использоваться для защиты идентичности медицинских работников в разных ситуациях, включая:

- экспертизу качества медицинской помощи,

- информирование о врачебных ошибках или побочных действиях лекарств;

- анализ лечебно-диагностического процесса;

- экономический анализ медицинской помощи;

- статистику деятельности врача.

Требования к соответствующим мерам защиты являются основой местного законодательства и могут отличаться от требований к защите идентичности организаций.

5.2.4 Информация о медицинских устройствах

Обеспечение конфиденциальности в здравоохранении касается сведений о медицинских устройствах, например об имплантатах, так как их идентифицирующие данные напрямую связаны с пациентом. Другие медицинские и персональные устройства также могут быть связаны с пациентом (например устройства аппаратного дыхания). В этих случаях устройство может быть идентифицировано как субъект данных, и по характеристикам этого устройства можно различить пациентов. Необходимо также оценивать риск идентификации медицинских устройств, закрепленных за медицинскими работниками или другими служащими, поскольку по ним можно определить работника или организацию.

5.3 Категории данных

5.3.1 Обрабатываемые данные

Согласно настоящему стандарту данные можно разделить на те, которые приводят к идентификации субъекта данных, и те, которые представляют собой медицинскую информацию. Такое разделение полностью зависит от целевого уровня обеспечения конфиденциальности.

5.3.2 Наблюдаемые данные

Наблюдаемые данные отражают различные характеристики субъектов данных, регистрируемые в целях как можно более полного описания субъектов данных с намерением последующего восстановления идентичности субъектов данных или их принадлежности к определенным группам.

5.3.3 Псевдонимизированные данные

Возможны два типа псевдонимизированных данных:

при необратимой псевдонимизации данные не содержат информацию, позволяющую восстановить связь между псевдонимизированными данными и субъектом данных;

при обратимой псевдонимизации связь между псевдонимизированными данными и субъектом данных может быть восстановлена с помощью процедур, доступных только санкционированным пользователям.

Примечание - Обратимость является свойством, которое может быть обеспечено разными методами, например: 1) с помощью добавления к псевдонимизированным данным зашифрованных идентифицирующих данных; 2) ведения списка связей между псевдонимами и идентификаторами, хранящегося в безопасном месте.

5.3.4 Обезличенные данные

Обезличенными считаются данные, не содержащие информации, которая может быть использована для связи с субъектом, к которому они первоначально относились. Такая связь могла бы, например, обеспечиваться по фамилиям, именам, отчествам, дате рождения, регистрационным номерам или иной идентифицирующей информации.

5.3.5 Научные данные

5.3.5.1 Общие сведения

Использование медицинских данных для научной работы обычно представляет собой вторичное использование данных, помимо основного использования в процессе лечения пациента. Во многих законодательствах требуется, чтобы пациент давал информированное согласие на такое использование. Фундаментальный принцип защиты персональных данных состоит в том, что идентифицируемые персональные данные должны обрабатываться исключительно в декларируемых целях. Поэтому научно-исследовательские организации проявляют особый интерес к псевдонимизированным или даже обезличенным данным. Забота о конфиденциальности персональных данных, особенно в части медицинской информации, приводит к появлению новых нормативных требований к обеспечению права на конфиденциальность. Научные работники должны следовать этим требованиям, и во многих случаях им приходится менять традиционные подходы к обмену индивидуально идентифицируемой медицинской информацией.

Соблюдение врачебной тайны и автономии пациента весьма проблематично, поскольку многие традиционные подходы по защите данных с трудом адаптируются к возрастающей сложности данных, потоков информации и возможностям извлечения дополнительной пользы за счет объединения разрозненных данных. Получение классического информированного согласия пациента на обработку каждой совокупности данных может оказаться затруднительным или невозможным. Научный работник может свободно оперировать обезличенными данными, но не псевдонимизированными.

5.3.6 Идентификаторы пациентов

В системе здравоохранения приходится разрешать конфликтные ситуации в отношении требований к идентификации пациентов:

- если доступ к нескольким источникам медицинских данных, принадлежащих разным организациям, санкционирован, то хранящиеся в них сведения о заданном субъекте можно связать между собой. В зависимости от применения связанных данных, к связям могут предъявляться следующие требования:

правильность (связи с источниками данных не относятся к разным пациентам);

полнота (нет связей, которые не удалось установить из-за ошибки идентификации субъекта данных);

- если доступ к данным, идентифицирующим субъект, ограничен, то доверенный поставщик услуг может контролируемым образом обеспечить уполномоченным на то лицам связывание персональных данных с субъектом данных.

Некоторые законодательства могут ограничивать связывание информации из различных источников данных. Это обстоятельство также должно быть учтено. Когда субъект данных обращается к разным поставщикам медицинской помощи, то они нередко регистрируют его, используя внутреннюю систему нумерации. Административная и медицинская информация об этом субъекте нередко передается другим уполномоченным органам с этими местными номерами. Как следствие, уполномоченные органы, которым необходимо агрегировать полученную информацию, не могут быть уверены, что агрегированные данные являются полными.

Эту ситуацию можно избежать, используя структурированные подходы к управлению идентичностью. Подробное обсуждение управления идентичностью не является задачей настоящего стандарта, однако основой некоторых решений по управлению идентичностью может быть псевдонимизация.

5.3.7 Персональные данные жертв насилия и публичных лиц

Если идентификация жертв насилия может создавать угрозу их безопасности, то при их лечении или диагностике от медицинского персонала требуются дополнительные меры предосторожности. При непосредственном контакте с таким пациентом лечащие врачи могут его идентифицировать, а вспомогательные работники - нет.

Подобные моменты возникают при оказании медицинской помощи публичным лицам или тем, кто хорошо знаком медицинскому сообществу (нередко ошибочно называемым очень важными персонами), например, политикам, руководителям крупных предприятий и т.д.

5.3.8 Генетическая информация

В отношении генетической информации широко распространены две точки зрения: 1) генетическую информацию следует отличать от другой медицинской информации; 2) генетические данные должны защищаться таким же образом, как и любая другая медицинская информация. Точка зрения, согласно которой генетические данные должны быть обособлены от медицинских данных, получила название "исключительности генетических данных".

В 2004 году отдел СЗ (этика и наука) Европейского директората С (наука и общество) опубликовал двадцать пять рекомендаций по этическим, юридическим и социальным аспектам генетического тестирования, например:

- следует избегать признания "исключительности генетических данных" в международном плане, на уровне Европейского союза и на уровне стран - членов Европейского союза. Однако публичное восприятие генетического тестирования как особой процедуры должно признаваться и приниматься во внимание;

- все медицинские данные, в том числе генетические, должны удовлетворять одинаково высоким стандартам качества и конфиденциальности.

В части конфиденциальности, неприкосновенности личной жизни и автономии эти рекомендации гласят:

- генетические данные, важные для клинического или семейного контекста, должны защищаться в той же мере, что и другие медицинские данные той же степени значимости;

- необходимо учитывать их релевантность для других членов семьи;

- необходимо учитывать право пациента знать или не знать свою генетическую информацию и обеспечивать это право соответствующими механизмами профессиональной практики;

- по отношению к генетическому тестированию должна быть выработана практика предоставления соответствующей информации, консультирования, информированного согласия, передачи результатов тестирования.

Существуют и другие мнения, отличающиеся от этих рекомендаций. Например, точное содержание генетической информации, собранной при исследовании популяций, неизвестно, и требования к защите генетической информации, хранящейся в базах данных и в банках человеческих тканей, могут быть со временем существенно повышены.

В сентябре 2005 года на 27-й Международной конференции по защите данных и обеспечению конфиденциальности была принята "Декларация Монтре", в которой было заявлено, что "...быстрый прогресс знаний в области генетики, может привести к тому, что информация о человеческой ДНК станет наиболее важной частью персональных данных; это ускорение знаний усиливает важность адекватной юридической защиты и обеспечения конфиденциальности...".

Тем не менее в тех случаях, когда генетическая информация является частью совокупности характеристик, которая должна быть псевдонимизирована, необходимо принимать во внимание существующее законодательство, методические руководства и публикации по этой тематике, которые охватывают более широкий спектр популяционных генетических исследований и функционирования банков человеческих тканей. В общих терминах этот ресурс данных может быть классифицирован как идентификация генов восприимчивости к заболеваниям или диагностических биомаркеров.

5.4 Доверенные службы

В случае, когда для синхронизации псевдонимов, присваиваемых разными учреждениями или организациями, необходима служба псевдонимизации, может понадобиться менеджер доверенных служб. Доверенные службы могут быть реализованы при большом числе провайдеров, включая коммерческие фирмы, общественные организации, государственные предприятия и учреждения. В различных законодательствах деятельность провайдеров может регулироваться нормативными документами или требованиями сертификации.

5.5 Необходимость восстановления идентичности псевдонимизированных данных

При псевдонимизации идентифицирующие данные отделяются от обрабатываемых данных и вместо них к обрабатываемым данным добавляется кодированное значение. Такой подход устраняет прямую связь между обрабатываемыми данными и персональными идентификаторами, но при этом в предписанных случаях при соблюдении мер безопасности можно восстановить идентичность субъекта данных. Эта возможность позволяет научным работникам исключать идентификаторы субъекта из обрабатываемых данных, но во многих (регулируемых) случаях восстанавливать исходные идентификаторы, если это необходимо. Некоторые такие случаи перечислены в приведенной системе кодирования.

Идентификация словаря данных: ИСО (1) стандарты (0) псевдонимизация (25237) цели восстановления идентичности (1).

Кодированные значения:

1) верификация/проверка целостности данных (data integrity verification/validation);

2) верификация/проверка дублирования записей данных (data duplicate record verification/validation);

3) запрос дополнительных данных (request for additional data);

4) установление связи с источниками дополнительной информации (link to supplemental information variables);

5) нормоконтроль (compliance audit);

6) передача значимых результатов (communicate significant findings);

7) дополнительное исследование (follow-up research).

Для контроля эти значения должны быть указаны при санкционированном восстановлении идентичности. Методы такого восстановления должны быть хорошо защищены, что можно обеспечить с помощью использования доверенной службы генерации ключей расшифровки идентификаторов и управления этими ключами. Доверенные службы могут безопасно определять критерии восстановления, автоматизировать восстановление в соответствии с этими критериями и управлять ими.

5.6 Характеристики службы псевдонимизации

Существуют два основных сценария применения служб псевдонимизации:

1) псевдонимы присваиваются одной организацией (или для одной организации) либо для одной цели - в этом случае обычно служба управляет идентификаторами, которые присвоены одной организацией или известны этой организации;

2) псевдонимы предоставляются службами псевдонимизации - в этом случае обычно служба представляет псевдоидентификаторы нескольким независимым организациям, чтобы можно было связать между собой медицинскую информацию об одном и том же пациенте, собранную в этих организациях, и при этом защитить идентичность пациента.

В обоих случаях служба должна функционировать таким образом, чтобы угроза несанкционированного восстановления идентичности субъектов этой службы была сведена к минимуму.

Служба, предназначенная для защиты идентичности пациентов, должна удовлетворять следующим минимальным требованиям доверенной практики:

- необходимо обеспечить доверие получателей медицинской помощи в том, что медицинская информационная система способна управлять конфиденциальностью их информации;

- необходимо, чтобы была обеспечена физическая защита службы;

- необходимо, чтобы была обеспечена безопасность функционирования службы;

- ключи восстановления идентичности, таблицы преобразования и меры защиты должны подвергаться независимому контролю нескольких лиц или нескольких организаций на предмет соответствия заявленным гарантиям безопасности службы;

- служба должна контролироваться (например, по договору или в силу служебных обязанностей) лицом, ответственным за безопасность исходных идентификаторов;

- в подтверждение заявленных уровней обеспечения конфиденциальности должны предоставляться юридические и технические регламенты применения ключей восстановления идентичности и мер защиты;

- качество службы и ее доступность должны быть описаны и соответствующим образом обеспечены при предоставлении информации и доступа;

- если некоторые идентификаторы не нужны для обработки персональных данных, то они могут быть заменены пустыми значениями;

- некоторые идентификаторы могут быть искажены способом, соответствующим цели обработки персональных данных.

6 Процесс псевдонимизации (методы и реализация)

6.1 Критерии конструирования

При псевдонимизации данных необходимо отделить идентифицирующие данные от обрабатываемых.

Разделение идентифицирующих и обрабатываемых данных в соответствии с заявленными уровнями обеспечения конфиденциальности и построенной моделью угроз является ключевым шагом процесса псевдонимизации данных. В дальнейшем идентифицирующая часть подвергнется преобразованию, а обрабатываемая останется без изменения. Процесс псевдонимизации преобразует заданные идентификаторы в псевдоним. С точки зрения наблюдателя, результирующие псевдонимы не содержат идентифицирующую информацию (что является основой криптографических преобразований). Такое преобразование может быть осуществлено различными способами в зависимости от требований проекта. Псевдонимизация может:

- всегда преобразовывать данный идентификатор в один и тот же псевдоним. Поскольку сочетание сохранения связи между совокупностями характеристик одного и того же лица и обеспечения конфиденциальности субъектов данных является основной причиной применения псевдонимизации, этот вариант используется наиболее часто;

- преобразовывать данный идентификатор в разные псевдонимы:

в зависимости от контекста (контекстно-зависимый псевдоним);

в зависимости от времени (например, каждый раз другой или меняющийся через определенные интервалы времени);

в зависимости от места (например, меняющийся, если данные передаются из разных мест).

6.2 Моделируемые сущности

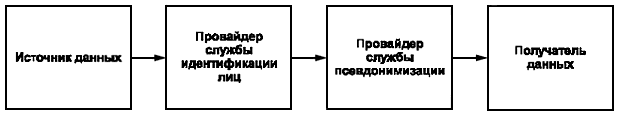

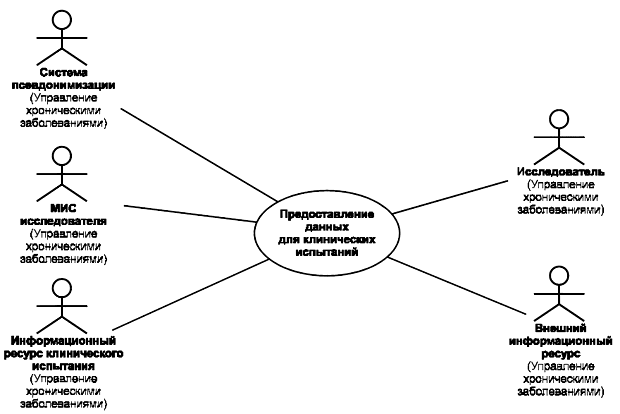

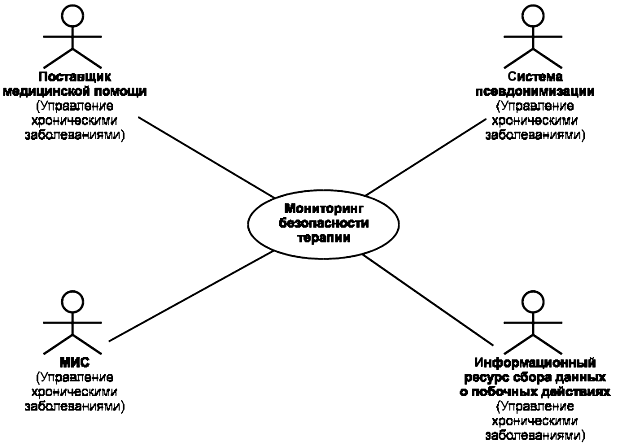

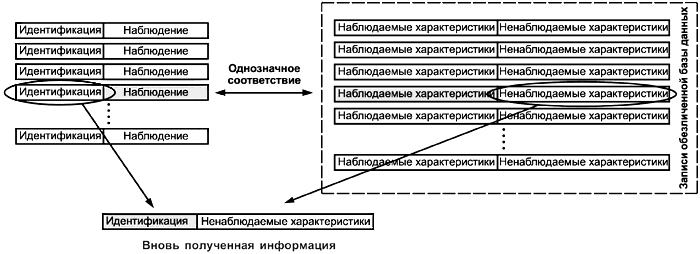

Модель псевдонимизации включает в себя четыре сущности, а именно (см. рисунок 6):

- источник данных;

- провайдер службы идентификации лиц;

- провайдер службы псевдонимизации;

- получатель данных.

Рисунок 6 - Моделируемые сущности

Источник данных представляет собой сущность, выполняющую следующие функции:

- подготовку и структурирование данных для служб идентификации и псевдонимизации. Служба псевдонимизации должна определять, что требуется делать с элементом данных. Это можно задать либо с помощью разметки элементов данных, либо с помощью размещения элементов данных в определенные места, в каждом из которых осуществляется заранее заданная обработка;

- передачу данных службе идентификации лиц, а затем службе псевдонимизации. Это можно сделать с помощью вызова клиента службы идентификации, а затем клиента службы псевдонимизации;

- считывание и обработку результирующего кода, возвращаемого службой псевдонимизации. Этот шаг может состоять в простой регистрации результата, если вызов службы был успешен, либо, если при вызове возникла ошибка, в повторном вызове или в отправке предупреждения в зависимости от возвращенной информации.

Получатель данных представляет собой сущность, которая принимает псевдонимизированные данные от службы псевдонимизации и обеспечивает дальнейшую обработку данных. В зависимости от местного законодательства и уровня обеспечения конфиденциальности даже псевдонимизированные данные могут не удовлетворять требованиям закона о персональных данных. Получатель данных выполняет следующие функции:

- расшифровку данных, полученных от службы псевдонимизации;

- запись полученных данных в целевые хранилища информации в соответствии с системными правилами (проверка дубликатов, обновление ранее записанных данных и т.д.);

- статистический анализ результирующего набора характеристик.

Службы идентификации лиц и псевдонимизации представляют собой сущности, выполняющие соответственно установление идентичности пациента и процессы псевдонимизации. Вся информация, которая требуется политикой безопасности во время сеанса для принятия решения о разрешении обработки, должна быть предоставлена во время сеанса. Если псевдонимизация требуется для объединения данных, собираемых несколькими независимыми организациями, или для снижения угрозы несанкционированного восстановления идентичности, то такие службы идентификации должны обеспечиваться службой псевдонимизации.

Служба идентификации лиц управляет идентификаторами, передаваемыми службе псевдонимизации. Она взаимодействует с источником данных либо непосредственно, либо с помощью определенного отношения. В зависимости от архитектурного решения идентификаторы пациента у источника данных и у службы идентификации лиц могут отличаться.

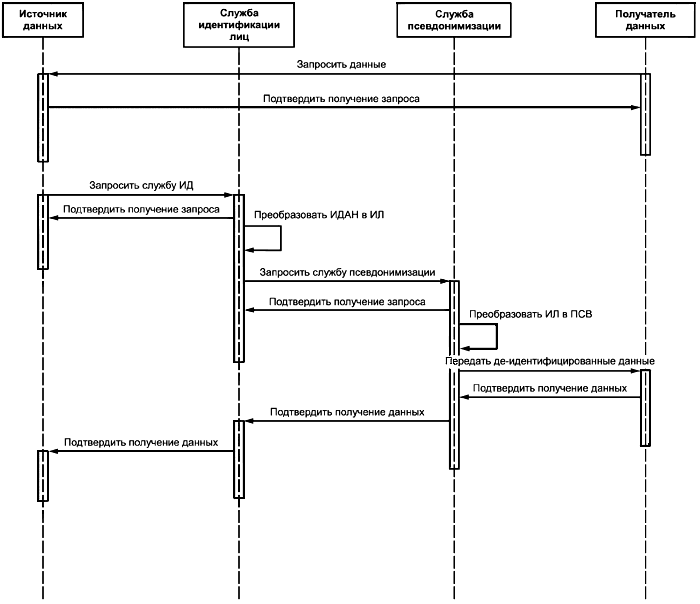

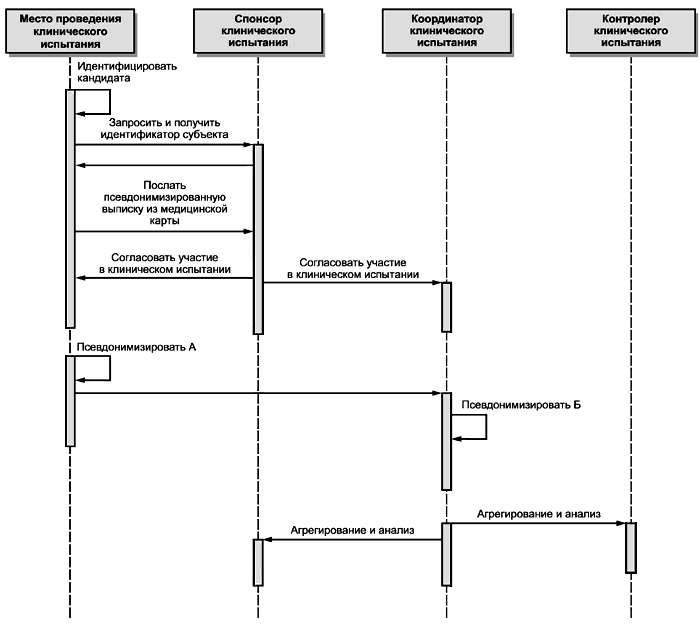

6.3 Модель потоков работ

На рисунке 7 показаны типичные потоки данных между сущностями модели потоков работ. Они также идентифицируют типы сообщений, требуемых для передачи данных или уведомления о статусе операций с помощью сообщений подтверждения. Извлечение данных и интеграция данных выходят за рамки настоящей модели и осуществляются соответственно приложениями источника данных и получателя данных.

Служба ИД - служба идентификации; ИЛ - идентификатор лица; ИДАН - идентифицирующие данные; ПСВ - псевдоним

Рисунок 7 - Потоки данных

События обмена данными включают в себя:

- запрос получателем данных той информации, которая должна быть включена в запросы идентификации и псевдонимизации и соответствующие подтверждения;

- запрос идентификаторов пациента для передачи службе псевдонимизации и соответствующее подтверждение приема;

- передачу запроса на псевдонимизацию;

- передачу службой псевдонимизации подтверждения приема запроса на псевдонимизацию;

- передачу псевдонимизированных данных получателю данных; по завершении процесса псевдонимизации данные передаются на требуемую обработку;

- подтверждение получения: получатель данных подтверждает получение псевдонимизированных данных (подтверждение может также содержать результат проверки данных, например правильность их формата);

- если требуется сквозное подтверждение, то служба псевдонимизации транслирует подтверждение получения службе идентификации лиц, которая в свою очередь транслирует его источнику данных.

Если в процессе исполнения службы псевдонимизации обнаруживаются ошибки, то источнику данных возвращаются коды ошибок (например, неправильный формат данных, ошибка аутентификации источника данных).

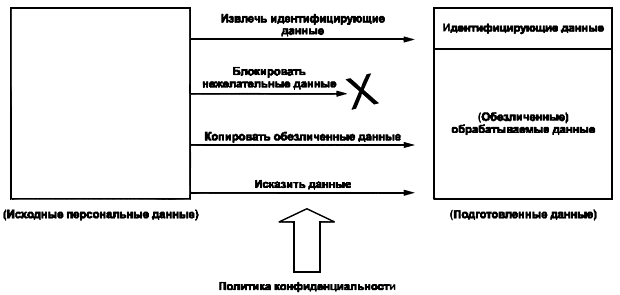

6.4 Подготовка данных

Прежде чем передать данные службе псевдонимизации, источник данных должен их подготовить. Такая подготовка необходима для выполнения требований обеспечения конфиденциальности, определенных политикой конфиденциальности.

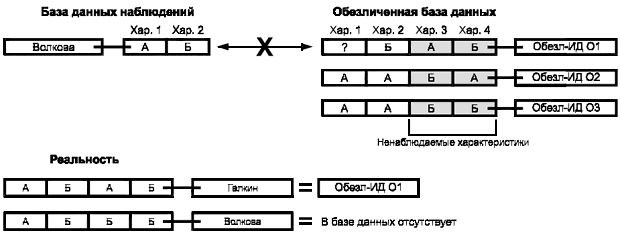

Согласно концептуальной модели применения служб псевдонимизации, данные должны быть разделены на две части: первая содержит идентифицирующие данные, а вторая - исключительно обезличенные данные.

Рисунок 8 - Подготовка данных

Структурирование данных может быть выполнено с помощью разметки элементов данных, создания таблицы ссылок на данные или с помощью помещения элементов данных в заранее определенное место.

В соответствии с концептуальной моделью и требуемыми уровнями обезличивания различаются следующие способы подготовки:

- элементы данных, которые используются для связывания, группировки, поиска обезличенной информации, поиска совпадений и т.д., должны быть выделены и размечены таким образом, чтобы служба псевдонимизации знала, где найти их и как их обработать;

- в зависимости от политики конфиденциальности необходимо соответствующим образом разметить те элементы, которые должны быть преобразованы специальным образом, например, абсолютные значения даты и времени должны быть преобразованы в относительные, даты рождения в возрастные группы;

- идентифицирующие элементы, которые в соответствии с политикой конфиденциальности не могут участвовать в дальнейшей обработке приложением получателя данных, должны быть исключены;

- обезличенная часть исходных персональных данных помещается в обрабатываемую часть подготовленных данных.

6.5 Шаги обработки в потоке действий

Основные шаги псевдонимизации показаны на рисунке 9.

Рисунок 9 - Процесс псевдонимизации

Они состоят в следующем:

1) в источнике данных, который предоставляет данные службе псевдонимизации, данные расщепляются на идентифицирующие данные и обрабатываемые обезличенные данные. Какие именно считаются идентифицирующими данными, а какие обезличенными, зависит от требуемой степени обезличивания в политике безопасности системы сбора персональных данных;

2) служба псевдонимизации разбирает заголовок и выполняет действия, предписанные ее политикой. К ним относятся псевдонимизация элементов данных, вычисление относительных дат, удаление элементов данных и, возможно, шифрование отдельных элементов данных, если это требуется политикой обеспечения конфиденциальности. При этом для службы псевдонимизации содержание обрабатываемых данных остается невидимым. Это предпочтительный способ действий этой службы. Однако политика может предписывать иное, например, что содержание обрабатываемых данных также подлежит разбору. Обычно разбор осуществляется для проверки наличия нежелательного содержания (например, идентификаторов в элементах данных). Все проверки осуществляются "без сохранения состояния". Служба псевдонимизации не сохраняет ранее обработанные данные и поэтому не может сравнить с ними или выполнить проверку с участием этих данных. Учитываются только те данные, которые поступили в данном сеансе.

Примечание - Обработка псевдонимов и обезличивание обрабатываемых данных могут выполняться отдельными компонентами и службами;

3) по завершении обработки служба псевдонимизации отправляет псевдонимизированные данные в хранилище по защищенному каналу;

4) когда приложение хранилища получает данные, оно применяет соответствующие бизнес-правила для помещения данных в хранилище. Они могут включать в себя проверку дублирования данных, проверку отсутствующих элементов, требуемые процедуры подтверждения и т.д.

Для доверенной реализации метода псевдонимизации в случае, когда данные собираются несколькими независимыми организациями, служба псевдонимизации или доверенная третья сторона, осуществляющая псевдонимизацию, действительно является необходимой. Это обусловлено следующими тремя основными причинами:

- поскольку одна взаимодействующая сторона не всегда доверяет другой, то доверие может быть установлено опосредовано, если каждая из двух сторон доверяет независимой третьей стороне. Обе стороны связаны нормами регулирования, указанными в соглашении о политиках безопасности и обеспечении конфиденциальности, заключенном со службой псевдонимизации;

- использование службы псевдонимизации предлагает единственно надежную защиту против некоторых типов атак на процесс псевдонимизации;

- облегчается реализация дополнительной технологии усиления безопасности (ТУБ) и дополнительных функций обработки данных.

Примеры - Контролируемая обратимость, не ослабляющая конфиденциальность; интерактивные базы данных.

6.6 Обеспечение конфиденциальности с помощью псевдонимизации

6.6.1 Концептуальная модель проблемных областей

В настоящем стандарте основное внимание уделяется собираемой или хранящейся информации и в меньшей степени -диалоговому использованию систем пациентами. (Информация пациентов, введенная или измененная, может рассматриваться как хранящаяся.)

Существует много причин для обеспечения конфиденциальности с помощью сокрытия идентичности. В любом случае политика конфиденциальности должна задавать предмет защиты конфиденциальности с помощью псевдонимизации и определять, что считается идентифицирующей информацией, а что считается неидентифицирующей информацией.

С функциональной точки зрения важно определить, требуется ли обратимость псевдонимизации и каковы будут последствия обратимости, чтобы процедурно и технически способствовать санкционированному применению обратимости и препятствовать другим применениям.

В зависимости от схемы управления идентификацией системам управления идентификацией могут требоваться сложные функции псевдонимизации, включающие в себя преобразование псевдонимов при переходе от одного домена к другому.

Двумя важными элементами концепции псевдонимизации являются:

- домен, в котором будет использоваться псевдноним;

- защита ключа псевдонимизации или функции рассеивания.

6.6.2 Непосредственная и косвенная идентификация персональной информации

6.6.2.1 Общие сведения

Персональные данные могут идентифицироваться непосредственно или косвенно. Данные считаются непосредственно идентифицируемыми, если лицо может быть идентифицировано с помощью атрибута данных либо по его значению, либо по ссылке на общедоступный ресурс (или ресурс, доступ к которому регулируется альтернативной политикой), содержащий идентификаторы этого лица. В качестве таких атрибутов могут выступать хорошо известные идентификаторы (например, номер телефона или адрес) или числовые идентификаторы (например, номер направления на исследование, номер результата диагностического исследования, объектный идентификатор документа, номер лабораторного анализа). Косвенным идентификатором служит атрибут, который в сочетании с другими косвенными идентификаторами может обеспечить уникальную идентификацию лица (например, почтовый индекс, пол, дата рождения). К таким атрибутам также относятся защищенные косвенные идентификаторы (например, дата процедуры или дата медицинского изображения). Доступ к ним ограничен, но тем не менее они могут использоваться для идентификации пациента.

6.6.2.2 Характеристики, идентифицирующие лицо

К характеристикам, идентифицирующим лицо, относятся:

- имена лица (включая предпочтительные, юридические, другие, под которыми известно это лицо); под именами понимается фамилия и все другие элементы именования лица, описанные в документе ИСО/ТС 22220;

- идентификаторы лица (такие, как номер лицевого счета пациента, номер медицинской карты, номера лицензий/сертификатов, номер карточки социального страхования, номер страховых полисов, идентификаторы и регистрационные номера транспортных средств, в том числе номера государственной регистрации; эти номера могут включать в себя дополнительные атрибуты, например идентификацию организаций, присвоивших идентификаторы, типы идентификаторов и обозначения);

- биометрические данные (образцы речи, отпечатки пальцев, фотографии и т.д.);

- цифровые сертификаты, идентифицирующие лицо;

- девичья фамилия матери и другие подобные характеристики отношений с другими лицами (например, идентификация семьи);

- адрес регистрации по месту жительства;

- телекоммуникационные адреса (номер телефона, мобильного телефона, факса, пейджера, адрес электронной почты, адрес в сети Интернет, IP-адреса, идентификаторы и серийные номера устройств);

- связи с субъектами медицинской помощи (мать, отец, сестра или брат, ребенок);

- описания татуировок и других особых примет.

В зависимости от используемого стандарта формата данных могут быть дополнительные спецификации, которым надо следовать (например, дополнение 55 к стандарту DICOM).

6.6.2.3 Агрегируемые характеристики

Если данные используются для целей статистики, то следует избегать указания абсолютных значений:

- даты рождения (они являются очень существенными идентификаторами). Указание возраста безопаснее, но все же тоже может представлять собой угрозу в сочетании с наблюдаемыми данными. Поэтому лучше использовать возрастные группы или категории. Чтобы определить безопасные диапазоны возраста, надо провести анализ угроз восстановления идентичности, описание которого выходит за рамки настоящего стандарта;

- даты госпитализации и выписки и прочие, они также могут заменяться на категории периодов, но при этом события лечения должны регистрироваться по отношению к основному событию (например х месяцев после лечения);

- коды административно-территориальных образований; если они слишком точны, то такие географические указания следует агрегировать. Если эти коды имеют иерархическую структуру, то можно отбросить уточняющую часть кода, например, если вторая половина почтового индекса идентифицирует образование с 20000 жителей или менее, то ее надо заменить на 000*.

_______________

* Требование, указанное в разделе 164.514 Закона HIPAA.

Демографические данные являются косвенными идентификаторами и по возможности должны либо удаляться, либо агрегироваться до уровня, определенного предметной областью или законодательством. Если надо оставлять эти данные, то необходимо провести анализ угрозы восстановления идентичности и соответствующим образом противодействовать обнаруженным угрозам. Демографические данные включают в себя:

- язык домашнего общения;

- язык общения с другими людьми;

- религию;

- этническую принадлежность;

- пол лица;

- страну рождения;

- профессию;

- криминальную историю;

- судебные решения;

- другие адреса (например, адрес места работы, адреса временной регистрации, почтовые адреса);

- порядок рождения (второй или следующий близнец при кратных родах).

Должен быть составлен документ политики, содержащий оценки возможности атак в данном контексте в качестве оценки угрозы для обеспечения конфиденциальности на уровне 2. К идентифицированным угрозам должны быть добавлены меры противодействия.

6.6.2.4 Аномальные характеристики

В зависимости от модели угроз аномальные характеристики должны удаляться. К таким характеристикам относятся:

- редко встречаемые диагнозы;

- необычные процедуры;

- некоторые профессии (например профессиональный теннисист);

- определенные нехарактерные особенности популяции в информационном ресурсе;

- различные уродства.

Должен быть составлен документ политики, содержащий оценки возможности атак в данном контексте в качестве оценки угрозы для обеспечения конфиденциальности на уровне 3. К идентифицированным угрозам должны быть добавлены меры противодействия.

Долговременные ресурсы данных, в которых используется псевдонимизация, должны быть предметом регулярного анализа угроз, связанных с наличием потенциально идентифицирующих аномальных характеристик. Такой анализ должен проводиться не реже одного раза в год. К идентифицированным угрозам должны быть добавлены меры противодействия.

6.6.2.5 Структурированные компоненты данных

Наличие у данных структуры определяет, какую информацию в них можно обнаружить и где ее можно обнаружить. При анализе угроз восстановления идентичности необходимо сделать предположения о том, что может привести к (нежелательной) идентификации, начиная от простых очевидных оценок до анализа заполненных баз данных и выводов зависимостей. В отличие от "структурированного" текста гарантированный результат автоматического анализа "свободного" текста невозможен.

6.6.2.6 Неструктурированные компоненты данных

При наличии неструктурированных данных вопрос об их разделении на идентифицирующие и обрабатываемые данные становится основным. Свободный текст должен считаться уязвимым и рассматриваться как подлежащий удалению. Неструктурированные компоненты данных должны быть предметом следующих действий:

- определить, что в этих компонентах в соответствии с политикой обеспечения конфиденциальности (и желательным уровнем защиты конфиденциальности) может считаться идентифицирующей информацией;

- удалить данные, не являющиеся необходимыми;

- включить в политики требование, согласно которому неструктурированные данные не должны содержать непосредственно идентифицирующую информацию.

Те неструктурированные компоненты данных, которые в соответствии с политикой считаются неидентифицирующими, должны объединяться в качестве обрабатываемых данных.

Свободный текст

При использовании существующих подходов к псевдонимизации свободный текст нельзя рассматривать как гарантированно обезличенный. Весь свободный текст должен быть предметом анализа угрозы восстановления идентичности и соответствующей стратегии противодействия обнаруженным угрозам.

Противодействовать угрозам восстановления идентичности из оставленного свободного текста можно следующим образом:

- реализовывать политику, требующую, чтобы в свободном тексте не содержалась непосредственно идентифицирующая информация (например, фамилии, имена, отчества пациентов, номера пациентов);

- проверять свободный текст на наличие в нем идентифицирующей информации (что можно сделать, например в случае, когда свободный текст генерируется из структурированного текста);

- пересматривать, переписывать или превращать данные в кодированную форму.

По мере развития процедур разбора и обработки текста на естественном языке для "очистки" данных и алгоритмов псевдонимизации угрозы восстановления идентичности из свободного теста могут сделать приведенные требования менее строгими.

Свободный текст должен быть пересмотрен, переписан или каким-либо способом превращен в кодированную форму.

Текстовые/голосовые данные, содержание которых не может быть разобрано

Как и свободный текст, текстовые/голосовые данные, содержание которых не может быть разобрано, например речевые данные, должны быть удалены.

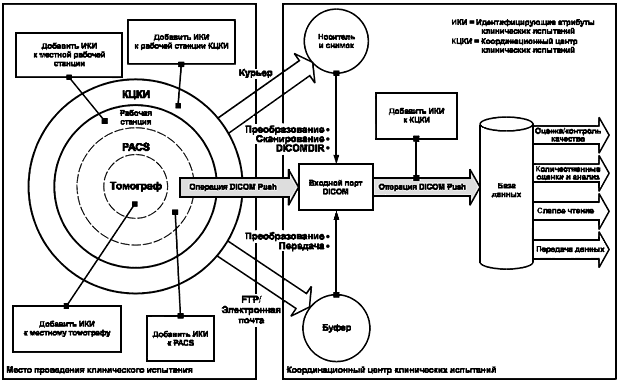

Медицинские изображения

Некоторые медицинские изображения содержат внутри себя идентифицирующую информацию (например, наложение на рентгеновском снимке содержит идентификаторы пациента). При возникновении проблемы с такими идентифицирующими данными, включенными в структурированный и кодированный заголовок сообщения в формате DICOM, необходимо применять указания, изложенные в дополнении 55 к стандарту DICOM (Attribute Level Confidentiality - конфиденциальность на уровне атрибутов). Необходимо также оценить угрозу восстановления идентичности по идентифицирующим характеристикам изображения или по обозначениям, являющимся частью изображения.

6.6.2.7 Оценка угроз предположений

Следует понимать, что псевдонимизация не может полностью защитить персональные данные, поскольку она не в полной мере противодействует атакам предположений. Применение служб псевдонимизации и обезличивания необходимо дополнить оценкой угроз, стратегиями противодействия угрозам, политиками информированного согласия и другими средствами анализа данных, предварительной обработки, последующей обработки. Администратор псевдонимизированных хранилищ должен нести ответственность за анализ содержания хранилищ данных на предмет угрозы предположений и за предотвращение раскрытия содержания отдельных записей. Источник информации должен нести ответственность за предварительный анализ/предварительную обработку передаваемых данных, защищающие эти данные от предположений, основанных на наличии аномальных данных, вложенных идентифицирующих данных и других ненамеренных раскрытий информации.

6.6.2.8 Конфиденциальность и безопасность