ГОСТ Р 8.839-2013/OIML D 31:2008

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Государственная система обеспечения единства измерений

ОБЩИЕ ТРЕБОВАНИЯ К ИЗМЕРИТЕЛЬНЫМ ПРИБОРАМ С ПРОГРАММНЫМ УПРАВЛЕНИЕМ

State system for ensuring the uniformity of measurements. General requirements for software controlled measuring instruments

ОКС 17.020

Дата введения 2015-01-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным унитарным предприятием "Уральский научно-исследовательский институт метрологии" (ФГУП "УНИИМ") на основе собственного перевода на русский язык англоязычной версии международного документа, указанного в пункте 4

2 ВНЕСЕН Управлением метрологии Федерального агентства по техническому регулированию и метрологии, Техническим комитетом по стандартизации ТК 53 "Основные нормы и правила в области обеспечения единства измерений"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 17 октября 2013 г. N 1164-ст

4 Настоящий стандарт идентичен международному документу OIML D 31:2008* "Общие требования к измерительным приборам с программным управлением" (OIML D 31:2008 "General requirements for software controlled measuring instruments", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Наименование настоящего стандарта изменено относительно наименования указанного международного документа для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5).

В настоящий стандарт внесены следующие редакционные изменения: введение, раздел "Термины и определения" и "Библиография" приведены в соответствие с требованиями ГОСТ Р 1.7-2014.

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 ПЕРЕИЗДАНИЕ. Июнь 2019 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Международная организация по законодательной метрологии (МОЗМ) представляет собой всемирную межправительственную организацию, первостепенной задачей которой является гармонизация правил и средств метрологического контроля, используемых на практике национальными метрологическими службами или родственными организациями в странах - членах этой организации.

Документ МОЗМ Д 31 "Общие требования к измерительным приборам с программным управлением" (OIML D 31:2008 "General requirements for software controlled measuring instruments"), на основе которого подготовлен настоящий стандарт, разработан Техническим подкомитетом OIML ТС 5/SC 2 "Программное обеспечение" и был утвержден для окончательной публикации Международным Комитетом по законодательной метрологии в 2008 году.

При подготовке настоящего стандарта добавлено справочное приложение ДА, содержащее сведения о соответствии ссылочных международных стандартов ссылочным национальным стандартам Российской Федерации. Исправлены обнаруженные опечатки в тексте применяемого международного документа. В необходимых случаях добавлены примечания разработчика, поясняющие с учетом действующих нормативных документов некоторые положения применяемого международного документа (см., например, примечания к термину 3.1.57 "верификация").

Настоящий стандарт содержит рекомендации МОЗМ, которые позволяют гармонизировать требования национальных стандартов стран - членов МОЗМ в области законодательной метрологии к измерительным приборам с программным управлением.

1 Область применения

1.1 Настоящий стандарт устанавливает общие требования к функциональным возможностям измерительных приборов, связанным с программным обеспечением, и предлагает правила подтверждения соответствия измерительных приборов этим требованиям.

1.2 Настоящий стандарт может учитываться национальными органами по стандартизации стран - членов МОЗМ ТК и ПК МОЗМ в качестве основы для разработки конкретных требований к программному обеспечению и конкретных процедур, имеющих отношение к отдельным категориям измерительных приборов.

1.3 Правила настоящего стандарта применимы только к тем измерительным приборам или электронным устройствам, которые имеют программное управление.

Примечания

1 Настоящий стандарт не распространяется на технические требования, которые относятся к конкретным измерительным приборам с программным управлением; эти требования должны указываться в соответствующих национальных нормативных документах и Рекомендациях МОЗМ, например для взвешивающих измерительных приборов, счетчиков воды и т.д.

2 Настоящий стандарт рассматривает некоторые вопросы, касающиеся защиты данных. Помимо этого необходимо учитывать национальные нормативные акты в этой области.

3 Поскольку устройства с программным управлением всегда являются электронными устройствами, необходимо также учитывать требования документа [3].

2 Нормативные ссылки

Нижеследующие документы, на которые приводятся ссылки, являются обязательными для применения настоящего стандарта. В отношении датированных ссылок действительно только указанное издание. В отношении недатированных ссылок действительно последнее издание публикации (включая любые изменения), на которую дается ссылка.

Международный словарь по метрологии. Основные и общие понятия и соответствующие термины (VIM), подготовленный Рабочей группой 2 Объединенного комитета по руководствам в области метрологии, в состав которого входят представители МБМВ, МЭК, МФКХ, ИСО, ИЮПАК, ИЮПАП, МОЗМ, ИЛАК

ISO/IEC 9594-8, Information technology - Open Systems Interconnection - The Directory - Part 8: Authentification framework (Информационные технологии. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации)

3 Термины и определения

В настоящем стандарте приведены термины по [1], [3], [8], а также следующие термины с соответствующими определениями:

Примечание - В необходимых случаях приводимые в документе определения уточняются с учетом действующих российских и международных документов.

3.1 Общая терминология

3.1.1 приемлемое решение (acceptable solution): Конструкция или принцип действия программного модуля или аппаратного блока, либо конструкция или принцип действия какой-либо функции, которые считаются соответствующими конкретному требованию. Приемлемое решение дает пример того, как может быть удовлетворено конкретное требование. Оно не исключает возможности любого другого решения, которое также удовлетворяет данному требованию.

3.1.2 контрольный журнал (audit trail): Непрерывно ведущийся файл данных, в который заносят информационные записи о событиях с отметками времени события, например об изменениях значений параметров устройства или об обновлениях программного обеспечения либо о других действиях, которые законодательно контролируемы и могут оказывать влияние на метрологические характеристики.

3.1.3 аутентификация (authentication): Проверка декларированной или предполагаемой подлинности пользователя, процесса или устройства (например, проверка того, что загружаемое программное обеспечение исходит от владельца свидетельства об утверждении типа прибора).

3.1.4 аутентичность (authenticity): Результат процесса аутентификации (прошел проверку или не прошел).

3.1.5 контрольное устройство (checking facility [3]): Устройство, которое встроено в измерительный прибор и позволяет обнаруживать существенные сбои и выполнять последующие действия.

Примечание - "Выполнять последующие действия" относится к любой адекватной реакции со стороны измерительного прибора (например, световой сигнал, акустический сигнал, блокировка процесса измерения).

3.1.6 закрытая сеть (closed network): Сеть из фиксированного числа участников с известными адресами, функциями и пунктами их местонахождения (см. также 3.1.35 "открытая сеть").

3.1.7 команды (commands): Команды могут представлять собой некую последовательность электрических (оптических, электромагнитных и т.д.) сигналов на входных интерфейсах или кодов в протоколах передачи данных. Они могут формироваться программой измерительного прибора/электронного устройства/компоновочного узла (программируемые команды) или формироваться пользователем посредством интерфейса пользователя измерительного прибора (команды пользователя).

3.1.8 связь (communication): Обмен информацией между двумя или несколькими блоками (например, программными модулями, электронными устройствами, компоновочными узлами) согласно установленным правилам.

3.1.9 интерфейс связи (communication interface): Электронное, оптическое, радио- или иное техническое устройство сопряжения, которое позволяет обмениваться информацией между компонентами измерительного прибора (например, электронными устройствами) или компоновочными узлами.

3.1.10 криптографический сертификат (cryptographic certificate): Набор данных, включающий в себя открытый криптографический ключ, принадлежащий какому-нибудь измерительному прибору или какому-нибудь лицу, и идентификационный номер данного объекта, например заводской номер измерительного прибора, имя или персональный идентификационный код (ПИН-код) данного лица. Этот набор данных заверяет аккредитованная в установленном порядке организация с помощью электронной подписи. Принадлежность открытого криптографического ключа какому-либо объекту можно верифицировать использованием открытого криптографического ключа указанной заслуживающей доверие организации и расшифровки подписи на данном сертификате.

3.1.11 криптографические средства (cryptographic means): Кодирование данных отправителем (программой передачи или запоминания данных) и декодирование данных получателем (программой считывания) для сокрытия информации от лиц, не имеющих права доступа к ней.

Подтверждение достоверности данных электронной подписью для того, чтобы получатель или пользователь мог проверить источник этих данных, то есть подтвердить их аутентичность.

Примечание - Для формирования электронной подписи, как правило, применяют криптографическую систему с открытым ключом, алгоритм функционирования которой основан на применении пары ключей, из которых только один ключ должен держаться в секрете, а другой может быть открытым.

Отправитель (программа передачи или запоминания данных) формирует хеш-код (см. 3.1.25 "хеш-функция") данных и зашифровывает его с помощью секретного ключа. Результатом оказывается электронная подпись. Получатель (программа получения или считывания данных) расшифровывает электронную подпись с помощью открытого криптографического ключа отправителя и сравнивает результат с фактическим хеш-кодом данных. В случае совпадения результатов данные признаются аутентичными.

Получатель может требовать криптографический сертификат отправителя (см. 2.1.10 "Криптографический сертификат") для того чтобы быть уверенным в аутентичности данного открытого криптографического ключа.

3.1.12 область данных (data domain): Область памяти, которая требуется каждой программе для обработки данных. Эта область памяти в зависимости от типа применяемого языка программирования определяется с помощью аппаратных адресов или символических наименований (наименований переменных). Размер наименьшей адресуемой области обычно оказывается равным одному байту, но этот размер может быть почти неограниченным: он колеблется в пределах от 1 бита (например, флаг какого-нибудь регистра) до произвольных структур данных, которые могут быть настолько большими, насколько это нужно программисту.

Области данных могут принадлежать одному программному модулю или нескольким модулям. При использовании языков высокого уровня (например, JAVA, C/C++) легко отделить область данных одного программного модуля для предотвращения доступа к ней любых других программных модулей.

3.1.13 значимый параметр устройства (device-specific parameter): Законодательно контролируемый параметр, значение которого определяется характеристиками конкретного устройства. Значимые параметры устройства включают в себя параметры настройки (например, настройки диапазона, другие виды настройки или корректировки) и параметры конфигурации (например, максимальное значение, минимальное значение, единицы измерения и т.д.).

3.1.14 работоспособность (durability [3]): Способность измерительного прибора сохранять свои функциональные характеристики в течение периода применения.

3.1.15 электронный измерительный прибор (electronic measuring instrument [3]): Измерительный прибор, предназначенный для измерения электрической или неэлектрической величины с применением электронных средств или оборудованный электронными средствами.

Примечание - В рамках настоящего стандарта любое вспомогательное оборудование, подлежащее законодательному метрологическому контролю, считается частью данного измерительного прибора.

3.1.16 электронное устройство (electronic device [3]): Устройство, содержащее электронные компоновочные узлы и предназначенное для выполнения конкретной функции. Электронное устройство изготавливается обычно в виде отдельного блока и может подвергаться независимому тестированию.

Примечание - Электронное устройство может представлять собой измерительный прибор (например, счетчик электрической энергии) или часть измерительного прибора (например, принтер, индикатор).

Электронное устройство может быть неким модулем в том смысле, в каком этот термин применяется [2].

3.1.17 погрешность (показания) (error (of indication) [3]): Разность между измеренным значением величины и опорным значением величины.

Примечание - Приведенное определение соответствует определению статьи 2.16 Международного словаря по метрологии VIM (см. таблицу ДА.1 приложения ДА).

3.1.18 файл регистрации ошибок (error log): Непрерывно ведущийся файл данных, в который заносят информационные записи об отказах и неисправностях, оказывающих влияние на метрологические характеристики. Этот файл особенно полезен для обнаружения неустойчивых отказов, которые нельзя распознать впоследствии, после проведения измерений.

3.1.19 испытания (типа прибора) (evaluation (type) [8]): Обязательные испытания одного или нескольких образцов измерительного прибора, предназначенного для применения в сфере государственного регулирования обеспечения единства измерений, с целью утверждения типа прибора.

3.1.20 событие (event): Действие, при котором проводят изменение какого-либо параметра измерительного прибора, введение поправочного коэффициента или обновление программного модуля.

3.1.21 счетчик событий (event counter): Не сбрасываемый на ноль счетчик с энергонезависимой памятью, показания которого увеличиваются на единицу каждый раз, когда происходит какое-либо событие.

3.1.22 исполняемый код (executable code): Файл, загруженный в вычислительную систему конкретного измерительного прибора, электронного устройства или компоновочного узла (программируемое запоминающее устройство, жесткий диск и т.д.). Этот исполняемый код интерпретируется микропроцессором и преобразуется в определенные логические и арифметические операции, операции декодирования или передачи данных.

3.1.23 неисправность (fault [3]): Дефект, который имеет определенные негативные последствия для свойств или функций измерительного прибора или обуславливает погрешность показания, превышающую предел допускаемой погрешности.

3.1.24 постоянная часть законодательно контролируемого программного обеспечения (fixed legally relevant software part): Часть законодательно контролируемого программного обеспечения, являющаяся и остающаяся идентичной по исполняемому коду программному обеспечению измерительного прибора утвержденного типа.

________________

Эта часть программного обеспечения контролирует обновление программного обеспечения (загрузку программ, аутентификацию, проверку целостности, установку и активацию).

3.1.25 хеш-функция (hash function [4]): Функция (математическая), отображающая значения из ![]() большей (возможно, очень большой) области в меньшую область значений. Результаты применения "хорошей" хеш-функции к большому набору значений области данных распределены равномерно (и, очевидно, случайно) по диапазону.

большей (возможно, очень большой) области в меньшую область значений. Результаты применения "хорошей" хеш-функции к большому набору значений области данных распределены равномерно (и, очевидно, случайно) по диапазону.

3.1.26 целостность программ, данных или параметров (integrity of programs, data or parameters): Гарантии того, что программы, данные или параметры в процессе применения, переноса, хранения, ремонта или технического обслуживания прибора не подверглись несанкционированным или случайным изменениям.

3.1.27 интерфейс (interface [5]): Общая граница между двумя функциональными блоками, которые различаются характеристиками функционирования, взаимосвязи, характеристиками обмена сигналами и другим характеристикам этих блоков.

Примечание - Приведенное определение соответствует определению статьи 10.7 РМГ 29-99.

3.1.28 основная погрешность (intrinsic error [3]): Погрешность измерительного прибора, применяемого в нормальных условиях.

3.1.29 законодательно контролируемое (legally relevant): Программное обеспечение/аппаратное обеспечение/данные или часть программного обеспечения/аппаратного обеспечения/данных измерительного прибора, относящиеся к характеристикам, регулируемым законодательной метрологией, например точность измерения или правильное функционирование измерительного прибора.

3.1.30 законодательно контролируемый параметр (legally relevant parameter): Параметр измерительного прибора, электронного устройства или компоновочного узла, подлежащий законодательному контролю. Различают следующие типы законодательно контролируемых параметров: значимые параметры типа прибора и значимые параметры конкретного устройства.

3.1.31 законодательно контролируемая часть программного обеспечения (legally relevant software part): Та часть программных модулей измерительного прибора, электронного устройства или компоновочного узла, которая является законодательно контролируемой.

3.1.32 предел допускаемой погрешности (измерительного прибора) (maximum permissible error (of a measuring instrument [3]): Предельное значение погрешности, устанавливаемое нормативным документом для измерительного прибора данного типа.

3.1.33 измерительный прибор (measuring instrument [1]): Устройство, предназначенное для проведения измерений в индивидуальном порядке или совместно с дополнительным устройством(ами) и получения значений измеряемой величины в установленном диапазоне.

Примечание - Измерительные приборы по принципу действия разделяют на интегрирующие и суммирующие. Различают также приборы прямого действия и приборы сравнения, аналоговые и цифровые приборы, самопишущие и печатающие приборы.

3.1.34 непрерываемое/прерываемое измерение (non-interruptible/interruptible measurement): Непрерываемое измерение представляет собой измерительный процесс с непрерывным накоплением результатов без определенного окончания. Такой измерительный процесс не может быть остановлен и продолжен вновь без недопустимого нарушения процесса или результата измерения (например, при измерении расхода товара или энергии).

Если процесс измерения может быть легко остановлен в нормальном режиме работы, а не только в случае аварийной ситуации без искажения результатов, то такой процесс измерения называют прерываемым.

3.1.35 открытая сеть (open network): Сеть из произвольного числа участников (электронных устройств с произвольными функциями). Число участников, идентификационные данные и местонахождение участников сети могут динамично изменяться и оставаться неизвестными для других участников (см. также 3.1.6 "закрытая сеть").

3.1.36 функциональная характеристика (performance [3]): Способность измерительного прибора выполнять функции, для которых он предназначается.

3.1.37 программный код (program code): Исходный или исполняемый код.

3.1.38 пломбирование (sealing): Способ защиты измерительного прибора от любого несанкционированного изменения, регулирования, демонтажа деталей, удаления программ. Способ может реализовываться с помощью аппаратных средств, программ или их комбинации.

3.1.39 защита (securing): Совокупность технических решений и процедур для предотвращения несанкционированного доступа к аппаратной или программной части устройства.

3.1.40 программное обеспечение (software): Общий термин, охватывающий программный код, данные и параметры.

3.1.41 проверка программного обеспечения (software examination): Техническая операция, которая заключается в определении одной или нескольких характеристик программного обеспечения согласно конкретной заданной процедуре (например, экспертиза технической документации или прогон программы при контролируемых условиях).

3.1.42 идентификация программного обеспечения (software identification): Последовательность читаемых символов (например, номер версии, контрольная сумма), которая неразрывно связана с рассматриваемым программным обеспечением или программным модулем. Ее можно проверить на конкретном приборе в процессе его применения.

3.1.43 программный интерфейс (software interface): Этот интерфейс состоит из управляющей программы и специально выделенной области данных; он обеспечивает получение, фильтрацию или передачу данных между программными модулями, которые могут не относиться к законодательно контролируемым.

3.1.44 программный модуль (software module [6]): Логические элементы, такие как программы, подпрограммы, библиотеки и объекты, включая их области данных, которые могут быть взаимосвязаны с другими элементами. Программное обеспечение измерительного прибора, электронного устройства или компоновочного блока состоит из одного или нескольких программных модулей.

3.1.45 защита программного обеспечения (software protection): Обеспечение защиты программного обеспечения или области данных измерительного прибора с помощью "пломбирования", осуществляемого аппаратными или программными средствами. Такая "пломба" должна быть снята, сломана или нарушена для того, чтобы можно было получить доступ к программному обеспечению с целью его изменения.

3.1.46 разделение программного обеспечения (software separation): Программное обеспечение в измерительных приборах/электронных устройствах/компоновочных блоках можно разделить на законодательно контролируемую и законодательно неконтролируемую части. Связь между этими частями осуществляется через программный интерфейс.

3.1.47 исходный код (source code): Компьютерная программа, написанная в такой форме (на языке программирования), что она становится удобочитаемой и редактируемой. Исходный код компилируется или интерпретируется в исполняемый код.

3.1.48 запоминающее устройство (storage device): Устройство хранения, применяемое для сохранения данных измерений в состоянии готовности после завершения измерения для последующих законодательно контролируемых целей (например, для заключения какой-либо коммерческой сделки).

3.1.49 компоновочный блок (узел) (sub-assembly [3]): Часть электронного устройства, в которой применяют электронные детали или узлы и которая выполняет свою собственную распознаваемую функцию.

Пример - Усилители, компараторы, силовые преобразователи и т.д.

3.1.50 тестирование (test [3]): Серия операций, предназначенных для проверки соответствия подвергаемого испытанию оборудования установленным требованиям.

3.1.51 отметка времени (time stamp): Однозначный отсчет монотонно возрастающего времени, например в секундах, или строка из даты и времени, обозначающая дату и/или время некоторого события или сбоя. Эта отметка времени сохраняется в согласованном формате, который позволяет легко сравнивать две разные записи и следить за развитием событий во времени.

3.1.52 передача данных измерений (transmission of measurement data): Передача результатов измерений с помощью сетей связи или иных средств удаленному электронному устройству для дальнейшей обработки и/или применения в регулируемых законодательством целях.

3.1.53 значимый параметр типа прибора (type-specific parameter): Законодательно контролируемый параметр, значение которого зависит только от типа прибора. Значимые параметры типа прибора являются частью законодательно контролируемого программного обеспечения.

Пример - Если рассматривать систему измерения расхода жидкостей отличных от воды, то диапазон значений кинематической вязкости перекачиваемой жидкости является значимым параметром типа прибора, фиксируемым при утверждении типа турбины. Для всех турбин этого типа регламентирован один и тот же диапазон вязкости перекачиваемой жидкости.

3.1.54 универсальный компьютер (universal computer): ПЭВМ, которая не предназначена для выполнения специальных целей, но может быть приспособлена для выполнения метрологических задач с помощью программного обеспечения. Обычно такое программное обеспечение базируется на операционной системе, которая позволяет загружать и применять программное обеспечение, предназначенное для конкретных целей.

3.1.55 интерфейс пользователя (user interface): Интерфейс, обеспечивающий возможность обмена информацией между человеком и конкретным измерительным прибором или его аппаратной или программной частью, например выключатели, клавиатура, мышка, дисплей, монитор, принтер, сенсорный экран, окно программного обеспечения на экране дисплея, включая ту программу, которая его формирует.

3.1.56 аттестация, оценка пригодности (validation): Подтверждение путем проверки и предоставления объективных доказательств (то есть информации, истинность которой может быть показана на основании фактов, полученных из наблюдений, измерений, тестирования) того, что специальные требования для применения прибора по назначению выполняются. В данном случае такими требованиями являются требования, содержащиеся в настоящем стандарте.

3.1.57 верификация (verification [8]): Процедура (отличная от процедуры утверждения типа), которая включает в себя экспертизу, изучение и маркировку и/или выдачу документального подтверждения, в котором утверждается и подтверждается, что данный измерительный прибор отвечает установленным законом требованиям.

________________

Это определение отличается от определений, приведенных в других стандартах, например в стандарте ИСО/МЭК 14598 или стандарте МЭК 61508-4.

Примечания

1 В международном словаре по метрологии VIM, указанном в приложении ДА, два последних термина определены следующим образом:

- верификация (статья 3.44) - предоставление объективных свидетельств того, что данный объект полностью удовлетворяет установленным требованиям, а

- валидация (статья 3.45) - верификация, при которой установленные требования соответствуют (адекватны) предполагаемому применению.

2 Объектом верификации может быть, например, процесс, методика измерений, материал или измерительная система.

3 Установленными требованиями, например, могут быть те, что удовлетворяют спецификации изготовителя.

4 Термины "верификация" и "поверка" применительно к средству измерений являются синонимами.

3.2 Сокращения

В настоящем стандарте применены следующие сокращения:

МЭК - Международная электротехническая комиссия;

ИСО - Международная организация по стандартизации;

МОЗМ - Международная организация законодательной метрологии;

PIN - персональный идентификационный номер (ПИН-код);

ТК - Технический комитет МОЗМ;

ПК - Подкомитет МОЗМ.

4 Правила применения настоящего стандарта

4.1 Положения настоящего стандарта применимы к новым нормативным документам и документам, находящимся в стадии пересмотра. Национальные органы по стандартизации стран - членов МОЗМ, ТК и ПК МОЗМ должны применять настоящий стандарт для разработки требований к программному обеспечению в дополнение к прочим техническим и метрологическим требованиям соответствующих нормативных документов.

4.2 Все нормативные документы подлежат пересмотру, и пользователям настоящего стандарта рекомендуется применять в своей практической работе самые последние редакции нормативных документов.

4.3 Цель создания настоящего стандарта состоит в том, чтобы обеспечить национальные органы по стандартизации стран - членов МОЗМ, ТК и ПК МОЗМ, ответственные за разработку документов законодательной метрологии, совокупностью требований - частично разного уровня жесткости - рассчитанных на то, чтобы охватить все виды измерительных приборов и все сферы применения. Национальные органы по стандартизации стран - членов МОЗМ, ТК и ПК должны решать, какой уровень требований приемлем для решения вопросов защиты, соответствия требованиям или аттестации. Некоторые полезные советы по выполнению этой задачи приведены в разделе 8.

5 Требования к измерительным приборам в части практического применения программного обеспечения

5.1 Общие требования

На момент публикации настоящего стандарта настоящие общие требования отражают состояние развития информационных технологий. Они в принципе применимы ко всем видам измерительных приборов, электронных устройств и компоновочных блоков с программным управлением и должны приниматься в расчет во всех нормативных документах. В отличие от этих общих требований специальные требования для конкретной конфигурации (5.2) имеют отношение к техническим особенностям, которые не являются общими для приборов некоторых видов или в некоторых сферах практического применения.

В приводимых ниже примерах приводятся требования как нормального, так и повышенного уровня жесткости. В настоящем стандарте применяют следующую систему обозначений:

(I) приемлемое техническое решение для нормального уровня жесткости требований;

(II) приемлемое техническое решение для повышенного уровня жесткости требований (см. раздел 8).

5.1.1 Идентификация программного обеспечения

Законодательно контролируемое программное обеспечение измерительного прибора/электронного устройства/компоновочного блока должно быть однозначно идентифицировано указанием версии программного обеспечения или иным способом. Такое идентификационное обозначение может состоять более чем из одной части, но при этом по меньшей мере одна его часть должна быть посвящена законодательно контролируемым целям.

Идентификационное обозначение должно быть неразрывно связано с самим программным обеспечением и должно выводиться на печать или на дисплей во время работы или при включении измерительного прибора. Если компоновочный блок или электронное устройство не имеет ни дисплея, ни принтера, то идентификационное обозначение должно отсылаться через интерфейс связи для воспроизведения на дисплее или печати на другом компоновочном блоке или электронном устройстве.

В особых случаях приемлемым решением следует считать маркировку идентификации программного обеспечения на соответствующем измерительном приборе или электронном устройстве при выполнении следующих условий:

1) Интерфейс пользователя не имеет функции индикации идентификационного обозначения программного обеспечения на экране дисплея, или дисплей не имеет технической возможности отображения идентификационного обозначения программного обеспечения (аналоговое индикаторное устройство или электромеханический счетчик).

2) Измерительный прибор или электронное устройство не имеет интерфейса для передачи идентификационного обозначения программного обеспечения.

3) После изготовления измерительного прибора или электронного устройства изменение программного обеспечения невозможно или же возможно только в случае, когда проводят изменения аппаратного обеспечения данного прибора или его компонента.

Изготовитель аппаратного обеспечения или значимого компонента аппаратного обеспечения несет ответственность за обеспечение гарантий того, что на соответствующем измерительном приборе или электронном устройстве обеспечена правильная маркировка идентификационного обозначения его программного обеспечения.

Идентификационное обозначение программного обеспечения и способы идентификации должны быть указаны в свидетельстве об утверждении типа прибора.

Это исключение из правил допускается или не допускается в соответствующих нормативных документах национальных органов по стандартизации стран - членов МОЗМ и документах МОЗМ.

Примечание - Каждый применяемый измерительный прибор должен соответствовать утвержденному типу такого прибора. Идентификационное обозначение программного обеспечения позволяет персоналу, осуществляющему надзор, или лицам, которых непосредственно касаются данные измерения, определять, соответствует ли требованиям применяемый прибор.

Примеры идентификации

1 (I) Программное обеспечение содержит текстовую строку или номер, позволяющий однозначно идентифицировать версию установленного программного обеспечения. Эта строка выводится на дисплей прибора при нажатии соответствующей кнопки, когда прибор включен, или периодически контролируется с помощью таймера.

Номер версии может иметь следующую структуру: A.Y.Z. Если мы рассматриваем вычислитель расхода, то буква А представляет версию резидентной программы, которая обеспечивает счет импульсов, буква Y представляет версию функции преобразования (преобразование отсутствует, преобразование при температуре 15°С, преобразование при температуре 20°С), а буква Z представляет язык интерфейса пользователя.

2 (II) Программное обеспечение вычисляет контрольную сумму исполняемого кода и представляет идентификационное обозначение исполняемого кода в виде строки, указанной в подпункте (I), или же в дополнение к этой строке. Алгоритм вычисления контрольной суммы должен быть неким стандартным алгоритмом, например можно применять алгоритм циклического кодирования CRC16, предназначенный для проверки целостности блока данных.

Пример решения (II) применим в случае, когда требуется повышенная степень соответствия [см. 5.2.5, перечисление d) и раздел 8].

5.1.2 Корректность алгоритмов и функций

Измерительные алгоритмы и функции электронного устройства должны быть соответствующими и функционально корректными для конкретной области применения и конкретного типа устройства (точность этих алгоритмов, погрешность вычислений согласно определенным правилам, алгоритмы округления и т.д.).

Результат измерения и сопроводительная информация, которая требуется согласно конкретной рекомендации МОЗМ или национальному законодательству, должны правильно воспроизводиться на экране дисплея или распечатываться.

Должна быть обеспечена возможность проверки алгоритмов и функций с помощью метрологического тестирования, тестирования или проверки программного обеспечения (как это описано в 6.3).

5.1.3 Защита программного обеспечения

5.1.3.1 Предотвращение неправильного использования

Измерительный прибор должен конструироваться таким образом, чтобы минимизировать возможности неумышленного, случайного или несанкционированного использования. В рамках настоящего стандарта это особенно касается программного обеспечения. Представление результатов измерений должно быть четким и однозначным для всех заинтересованных в этом сторон.

Примечание - Измерительные приборы с программным управлением часто функционально сложны. Пользователю необходимо хорошее руководство по правильному применению прибора и способам получения корректных результатов измерений.

Пример защиты - Пользователь руководствуется в работе меню. Законодательно контролируемые функции объединяют в отдельную ветвь этого меню. Если какие-либо измеренные значения могут быть утеряны вследствие некоторого действия, то пользователь должен быть предупрежден об этом вместе с просьбой выполнить другое действие до выполнения данного действия (см. также 5.2.2).

5.1.3.2 Защита от мошенничества

5.1.3.2a Законодательно контролируемое программное обеспечение должно быть защищено от несанкционированных изменений, загрузки или изменений путем дозагрузки в запоминающее устройство. В дополнение к механическому пломбированию могут потребоваться технические средства для защиты измерительных приборов, имеющих операционную систему или опцию загрузки программного обеспечения.

Примечание - Если программное обеспечение хранится в постоянной памяти прибора (в которой данные защищены, например, опцией "Память только для чтения"), то потребность в технических средствах соответственно снижается.

Примеры защиты

1 (I)/(II) Корпус, в котором находится запоминающее устройство, опломбирован, или запоминающее устройство опломбировано на печатной плате.

2 (II) Если применяют устройство многократной записи, то входной сигнал разрешения записи блокируют с помощью выключателя, который может быть опломбирован. Электрическая цепь должна быть построена таким образом, чтобы функцию защиты записи нельзя было отменить с помощью короткого замыкания контактов.

3 (I) Измерительная система состоит из двух компоновочных блоков, один из которых, выполняющий функции измерения, размещен в корпусе, который может быть опломбирован. Другим компоновочным блоком является универсальный компьютер, работающий под управлением операционной системы. Некоторые функции типа индикации включены в программное обеспечение этого компьютера. Благодаря относительно легкой манипуляции - особенно если для связи между обеими частями программного обеспечения применяют стандартный протокол - может происходить дозагрузка посторонней информации в программное обеспечение универсального компьютера. Такую манипуляцию можно предотвратить с помощью простых криптографических средств, например кодированием передачи данных между компоновочным блоком и универсальным компьютером. Ключ декодирования размещают в законодательно контролируемой программе универсального компьютера. Только эта программа знает ключ и способна считывать, декодировать и применять измеренные значения. Другие программы не могут применяться для этой цели, потому что они не могут расшифровывать измеренные значения [см., например, 5.2.1.2, перечисление d)].

5.1.3.2b Только однозначно документированные функции (см. 6.1) могут активироваться с помощью интерфейса пользователя, реализация которого не должна способствовать мошенническому применению. Вывод данных должен соответствовать требованиям 5.2.2.

Примечание - Эксперт, проводящий проверку, должен решить, все ли документированные команды являются допустимыми.

Пример защиты - (I)/(II) Все входные сигналы интерфейса пользователя переправляются программе, которая фильтрует поступающие команды. Только эта программа может пропустить документально подтвержденные команды и не пропустить все прочие. Эта программа или программный модуль представляет собой часть законодательно контролируемого программного обеспечения.

5.1.3.2c Значимые параметры, которые определяют законодательно контролируемые характеристики измерительного прибора, должны быть защищены от неразрешенных изменений. Если это необходимо для целей верификации, то должна быть возможность воспроизведения на экране дисплея или распечатки текущих параметров настройки.

Примечание - Значимые параметры устройства могут регулироваться или выбираться только в особом режиме работы прибора. Их можно разделить на параметры, которые должны быть защищены (фиксированные параметры), и параметры, к которым возможен доступ (устанавливаемые параметры) конкретного лица, например владельца прибора или его продавца. Значимые параметры типа прибора имеют одинаковые значения для всех образцов данного типа. Они определяются при утверждении типа прибора.

Пример защиты - (I)/(II) Значимые параметры конкретного устройства, подлежащие защите, сохраняются в энергонезависимой памяти. Сигнал разрешения записи в этой памяти блокируется с помощью выключателя, который может быть опломбирован.

См. примеры (1)-(3) в 5.1.3.2d настоящего раздела.

5.1.3.2d Защита программного обеспечения осуществляется с помощью пломбирования механическими, электронными (программными) и/или криптографическими методами, благодаря которым неразрешенное вмешательство становится невозможным или же очевидным.

Примеры защиты

1 (I) Электронное пломбирование. Метрологические параметры прибора могут вводиться и регулироваться с помощью элемента меню. В этом случае программное обеспечение распознает каждое изменение и увеличивает показания счетчика событий на единицу при каждом событии такого рода. Значение счетчика событий может отображаться на индикаторе. Начальное значение счетчика событий должно быть зарегистрировано. Если отображаемое на индикаторе значение отличается от зарегистрированного значения, то такой прибор оказывается в "неверифицированном" состоянии (эквивалент сломанной пломбы).

2 (I)/(II) Программное обеспечение измерительного прибора построено так (см. пример 5.1.3.2a), что нет иного способа изменить параметры и законодательно контролируемую конфигурацию, кроме как с помощью ключа защиты меню. Этот ключ механически пломбируется в неактивном положении, делая тем самым изменение параметров и законодательно контролируемой конфигурации невозможным.

Чтобы изменить параметры и конфигурацию, ключ должен быть включен, что неизбежно приводит к "срыву пломбы" в такой защите.

3 (II) Программное обеспечение измерительного прибора построено таким образом (см. пример 5.1.3.2a), что нет иного способа изменить параметры и законодательно контролируемую конфигурацию, кроме как с помощью уполномоченного лица. Если какое-либо лицо хочет ввести конкретный элемент в меню параметров, то оно должно использовать свою смарт-карту, которая содержит ПИН-код как часть криптографического сертификата. Программное обеспечение прибора проверяет аутентичность данного ПИН-кода указанному сертификату и дает разрешение на ввод данного элемента в меню параметров. Такой доступ должен регистрироваться в контрольном журнале с указанием личных данных этого лица (или по меньшей мере номера применяемой смарт-карты).

Уровень (II) - из числа примеров приемлемых технических решений, подходящих в случае, когда необходима повышенная защита от обмана и мошенничества (см. раздел 8).

5.1.4 Поддержка аппаратных функций

5.1.4.1 Поддержка обнаружения неисправностей

Нормативный документ национального органа по стандартизации или рекомендация МОЗМ может требовать обнаружения определенных видов неисправностей измерительных приборов (см. [3], 5.1.2(b) и 5.3). В этом случае изготовитель измерительного прибора обязан включать в программную или аппаратную часть такого прибора соответствующие контрольные устройства или предложить способ, благодаря которому аппаратные части могут быть поддержаны программными частями прибора.

Если программное обеспечение прибора участвует в обнаружении неисправностей, то должна быть реализована соответствующая реакция прибора. Нормативный документ национального органа по стандартизации или рекомендация МОЗМ может потребовать, чтобы при обнаружении неисправности измерительный прибор или электронное устройство дезактивировалось или формировался сигнал тревоги или соответствующая запись в файле регистрации ошибок.

В документации, представляемой при утверждении типа прибора, должен содержаться перечень неисправностей, которые могут быть обнаружены с помощью программного обеспечения, и ожидаемых реакций программного обеспечения и, если это необходимо для понимания, описание алгоритма обнаружения.

Пример обнаружения - (I)/(II) При каждом запуске законодательно контролируемая программа вычисляет контрольную сумму программного кода и законодательно контролируемых параметров. Номинальные значения этих контрольных сумм вычисляют заранее и сохраняют в памяти прибора. Если вычисленные и сохраненные в памяти значения не совпадают между собой, то исполнение программы прекращается.

Если процесс измерения непрерываемый, то контрольная сумма вычисляется периодически и контролируется с помощью программного таймера. В случае обнаружения отказа программное обеспечение обеспечивает вывод на экран дисплея сообщения об отказе или включает индикатор отказов и записывает время возникновения неисправности в файле регистрации ошибок (если таковой существует).

Приемлемым алгоритмом для проверки контрольных сумм является алгоритм CRC16.

5.1.4.2 Поддержка функции защиты работоспособности прибора

Изготовитель вправе реализовать средства защиты работоспособности прибора, о которых говорится в документе [3] [5.1.3(b) и 5.4], на основе программного обеспечения или аппаратными средствами или же обеспечить возможность поддержки аппаратных средств защиты программным обеспечением. Соответствующие решения должны содержаться в нормативных документах национального органа по стандартизации и/или рекомендациях МОЗМ.

Если программное обеспечение задействовано в защите работоспособности прибора, то должна быть обеспечена соответствующая реакция прибора. Соответствующий нормативный документ может требовать, чтобы измерительный прибор в случае обнаружения угрозы его работоспособности прекращал работу или формировал сигнал тревоги или соответствующее сообщение.

Пример защиты - (I)/(II) Некоторые виды измерительных приборов необходимо настраивать после заданного интервала времени для того, чтобы гарантировать длительный период измерений. Программное обеспечение по истечении интервала между циклами технического обслуживания выдает сигнал предупреждения и даже останавливает процесс измерений, если период измерения превысил установленный требованиями интервал времени.

5.2 Требования для конкретных вариантов конфигурации

Требования настоящего раздела базируются на типовых технических решениях в области информационных технологий и могут не подходить для всех областей законодательного применения. При соблюдении этих требований возможны технические решения, гарантирующие такую же степень безопасности и соответствия типу, как и измерительные приборы, не имеющие программного управления.

Нижеследующие специальные требования нужны в случаях, когда в измерительных системах применяют определенные технологии. Эти требования должны учитываться в дополнение к требованиям, приведенным в 5.1.

В приводимых примерах демонстрируют как нормальный, так и повышенный уровень жесткости. В настоящем стандарте применяют следующую систему обозначений (см. 5.1):

(I) Технические решения, которые приемлемы в случае нормального уровня жесткости требований.

(II) Технические решения, которые приемлемы в случае повышенного уровня жесткости требований (см. раздел 8).

5.2.1 Определение и разделение значимых частей и определение интерфейсов между частями

Критически важные с метрологической точки зрения части измерительной системы - программная или аппаратная часть - не должны подвергаться недопустимому влиянию со стороны других частей измерительной системы.

Это требование применяется в случае, когда измерительный прибор (электронное устройств, или компоновочный блок) имеет интерфейсы для передачи данных другим электронным устройствам, пользователям или другим частям программного обеспечения помимо критически важных с метрологической точки зрения частей внутри измерительного прибора (электронного устройства, или компоновочного блока).

5.2.1.1 Разделение электронных устройств и компоновочных блоков

5.2.1.1a Компоновочные блоки или электронные устройства измерительной системы, которые выполняют законодательно контролируемые функции, должны быть надлежащим образом идентифицированы, однозначно определены и документально оформлены. Из них формируется законодательно контролируемая часть данной измерительной системы.

Примечание - Инспектирующий специалист решает вопрос о том, является ли эта часть полной и можно ли исключить из дальнейшего рассмотрения другие части измерительной системы.

Примеры законодательно контролируемых устройств

1 (I)/(II) Счетчик электрической энергии оборудован оптическим интерфейсом для подключения электронного устройства, обеспечивающего считывание измеренных значений. В памяти счетчика сохраняются все значимые параметры, их значения и результаты измерений, которые могут считываться в течение достаточно продолжительного интервала времени. В такой системе только счетчик электрической энергии является законодательно контролируемым устройством. Другие устройства, не являющиеся законодательно контролируемыми, могут быть подсоединены к интерфейсу этого прибора при условии выполнения требования 5.2.1.1b. Защита самой передачи данных (см. 5.2.3) не требуется.

2 (I)/(II) Измерительная система состоит из следующих компоновочных блоков:

- цифрового датчика, обеспечивающего вычисление объема или массы;

- универсального компьютера, вычисляющего цену;

- принтера, обеспечивающего распечатку измеренного значения и цены, которую нужно заплатить.

Все компоновочные блоки связаны между собой с помощью локальной сети. В этом случае цифровой датчик, универсальный компьютер и принтер являются законодательно контролируемыми компоновочными блоками и могут по желанию пользователя подключаться к какой-нибудь коммерческой системе, которая не является законодательно контролируемой. Законодательно контролируемые компоновочные блоки должны удовлетворять требованиям 5.2.1.1b, а также - ввиду того, что передача данных осуществляется через упомянутую сеть - должны удовлетворять требованиям 5.2.3. Никаких требований к коммерческой системе управления не предъявляется.

5.2.1.1b При проведении тестирования в целях утверждения типа должно быть показано, что значимые функции и данные компоновочных блоков и электронных устройств не могут подвергаться недопустимому влиянию со стороны команд, поступающих через интерфейс.

Это значит, что назначение каждой команды должно быть однозначным для всех инициируемых функций или изменений данных в конкретном компоновочном блоке или электронном устройстве.

Примечание - Если законодательно контролируемыми компоновочные блоки или электронные устройства взаимодействуют с другими компоновочными блоками или электронными устройствами, которые являются законодательно контролируемыми, то следует обратиться к 5.2.3.

Примеры защиты программного обеспечения

1 (I)/(II) Программное обеспечение счетчика электрической энергии (см. пример 1 в 5.2.1.1a) способно принимать команды для вывода требующихся измеряемых величин. Оно обеспечивает объединение измеренного значения с дополнительной информацией - например с отметкой времени, единицей изменения - и передачу этого набора данных устройству, от которого поступил запрос. Данное программное обеспечение должно осуществлять прием только тех команд, которые относятся к выводу разрешенных величин, и отвергать любую иную команду, возвращая назад только сообщение об ошибке. Могут быть средства защиты указанного набора данных, но они не являются необходимыми, поскольку передаваемый набор данных не подпадает под законодательный контроль.

2 (I)/(II) Внутри корпуса устройства, который может быть опломбирован, есть выключатель, который определяет режим работы счетчика электрической энергии: одно положение этого выключателя означает верифицированный режим, а другое положение означает неверифицированный режим (возможно применение средств защиты кроме механического пломбирования; см. примеры в 5.1.3.2a и 5.1.3.2d). При интерпретировании получаемых команд программа должна проверять положение выключателя: в неверифицированном режиме набор команд, которые принимаются программным обеспечением, оказывается расширенным по сравнению с вышеописанным режимом; например, может оказаться возможным регулирование калибровочного коэффициента с помощью команды, которая отвергается в верифицированном режиме.

5.2.1.2 Разделение программного обеспечения на части

ТК и ПК МОЗМ в своих рекомендациях могут определять, какую часть программного обеспечения, аппаратного обеспечения или данных следует отнести к законодательно контролируемым.

Национальные нормативные акты с учетом рекомендаций МОЗМ должны определять, какое программное обеспечение, аппаратные средства, данные или части программного обеспечения, аппаратного обеспечения и данных следует считать законодательно контролируемыми.

5.2.1.2a Все программные модули (программы, подпрограммы, объекты и т.д.), которые выполняют законодательно контролируемые функции или включают в себя законодательно контролируемые области данных составляют часть законодательно контролируемого программного обеспечения измерительного прибора (электронного устройства или компоновочного блока). Требование о соответствии применяется именно к этой части (см. 5.2.5), и она должна быть идентифицирована так, как это описано в 5.1.1.

Если разделение программного обеспечения оказывается невозможным или не нужным, то такое программное обеспечение считают законодательно контролируемым в целом.

Пример выделения законодательно контролируемой части программного обеспечения - (I) Измерительная система состоит из нескольких цифровых датчиков, подключенных к персональной ЭВМ, которая выводит измеренные значения на экран монитора. Законодательно контролируемое программное обеспечение на этой ПЭВМ отделяется от не являющихся законодательно контролируемыми частей программного обеспечения путем объединения всех процедур, реализующих законодательно контролируемые функции, в некую динамически компонуемую библиотеку. Одна или несколько прикладных программ, не являющихся законодательно контролируемыми, могут выполнять выборку соответствующих процедур из этой библиотеки. Благодаря этим процедурам обеспечивается получение измеренных данных от цифровых датчиков, вычисление результатов измерений и их воспроизведение в каком-нибудь программном окне. Когда выполнение законодательно контролируемых функций завершается, контроль возвращается к прикладной программе, не являющейся законодательно контролируемой.

5.2.1.2b Если законодательно контролируемая часть программного обеспечения может устанавливать связь с другими частями программного обеспечения, то должен быть определен программный интерфейс. Вся связь должна осуществляться исключительно через этот интерфейс. Законодательно контролируемая часть программного обеспечения и упомянутый интерфейс должны быть четко документированы. Должны быть описаны все законодательно контролируемые функции и области данных такого программного обеспечения для того, чтобы иметь возможность при утверждении типа прибора решить вопрос о корректности разделения программного обеспечения.

Такой интерфейс состоит из программного кода и выделенных областей данных. Обмен определенными зашифрованными командами или данными между частями программного обеспечения обеспечивается благодаря сохранению упомянутой специально выделенной области данных в памяти одной части программного обеспечения и считыванию данных из нее другой частью программного обеспечения. Управляющая программа записи и считывания данных является частью такого программного интерфейса. Область данных, формирующая данный программный интерфейс, включая управляющую программу, обеспечивающую экспорт данных из законодательно контролируемой части программного обеспечения в область данных интерфейса, и управляющую программу, обеспечивающую импорт данных из интерфейса в законодательно контролируемую часть программного обеспечения, должна быть четко определена и документирована. Операции в обход такого декларированного программного интерфейса не должны допускаться.

Изготовитель прибора несет ответственность за соблюдение этих ограничений. Технические средства (типа пломбирования) для защиты от работы программы в обход упомянутого интерфейса или для предотвращения программирования скрытых команд оказываются невозможными. Программист законодательно контролируемой части программного обеспечени, так же как программист части программного обеспечения, не являющейся законодательно контролируемой, должны получить от изготовителя прибора соответствующие инструкции, касающиеся выполнения этих требований.

5.2.1.2c Должно быть обеспечено однозначное назначение каждой команды для всех инициируемых функций или изменений данных в законодательно контролируемой части программного обеспечения. Команды, с помощью которых осуществляется связь через программный интерфейс, должны декларироваться и документально оформляться. Через программный интерфейс должна допускаться работа только документально оформленных команд. Изготовитель прибора должен заявить полноту документального оформления команд.

Пример реализации программного интерфейса - (I) В примере, описанном в 5.2.1.2a, реализован программный интерфейс с параметрами и возвращаемыми значениями процедур динамически компонуемой библиотеки. Никакие указатели областей данных внутри этой библиотеки не должны возвращаться. Описание этого интерфейса определено в указанной законодательно контролируемой библиотеке, скомпилированной ранее, и не может быть изменено никакой прикладной программой. Устанавливать связь в обход программного интерфейса и адресоваться к областям данных в указанной библиотеке напрямую в принципе возможно, но это плохая практика программирования, которую следует классифицировать как "хакерство".

5.2.1.2d В случаях, когда законодательно контролируемая и не являющееся законодательно контролируемой части программного обеспечения разделены, законодательно контролируемое программное обеспечение должно иметь приоритет в применении ресурсов по отношению к не являющемуся законодательно контролируемым программному обеспечению. Выполнение измерений (реализуемое законодательно контролируемой частью программного обеспечения) не должно задерживаться или блокироваться из-за выполнения других задач.

Изготовитель несет ответственность за соблюдение этого ограничения. Должны быть обеспечены технические средства для предотвращения влияния на законодательно контролируемые функции какой-либо не являющейся законодательно контролируемой программой. Программист законодательно контролируемой части программного обеспечения, так же как программист не являющейся законодательно контролируемой части программного обеспечения, должны получить от изготовителя прибора соответствующие инструкции, касающиеся выполнения этих требований.

Примеры приоритета законодательно контролируемого программного обеспечения

1 (I) В примерах, приводимых в 5.2.1.2a/c, не являющаяся законодательно контролируемой прикладная программа осуществляет запуск законодательно контролируемых процедур указанной библиотеки. Пропуск вызова этих процедур может стать источником задержки выполнения законодательно контролируемой функции системы. Поэтому для удовлетворения требований 5.2.1.2d применяют следующие меры в рассматриваемом примере: цифровые датчики посылают данные измерений в зашифрованном виде. Ключ для их расшифровки скрыт в упомянутой библиотеке. Только процедуры библиотеки знают этот ключ и могут считывать, расшифровывать и выводить на экран дисплея измеренные значения. Если программист, занимающийся прикладными программами, хочет обеспечить считывание и обработку измеренных значений, то он должен использовать те законодательно контролируемые процедуры указанной библиотеки, которые в случае их вызова выполняют все законодательно контролируемые функции в качестве побочного эффекта. Данная библиотека включает в себя те процедуры, которые обеспечивают экспорт расшифрованных измеренных значений, позволяя занимающемуся прикладными программами программисту использовать их для своих собственных нужд после того, как завершена законодательно контролируемая обработка информации.

2 (I/(II) Программное обеспечение электронного счетчика электрической энергии считывает необработанные измеренные значения аналого-цифрового преобразователя. Для правильного вычисления измеренных значений критически важное значение имеет задержка между сигналом аналого-цифрового преобразователя "Данные готовы" и моментом окончания буферизации измеренных значений. Необработанные значения считывают с помощью подпрограммы обработки прерываний, инициируемой сигналом "Данные готовы". Измерительный прибор может устанавливать связь через интерфейс с другими электронными устройствами, параллельно обслуживаемыми другой программой обработки прерываний (не являющаяся законодательно контролируемой связь). Если рассмотреть требование 5.2.1.2 для такого варианта конфигурации, то получается, что приоритет программы обработки прерываний для обработки измеренных значений должен быть выше, чем у коммуникационной подпрограммы связи.

Примеры, приводимые в 5.2.1.2a-5.2.1.2c и в 5.2.1.2d (1), являются приемлемыми в качестве технического решения только для нормального уровня жесткости требований (I). Если необходима повышенная защита от мошенничества или повышенная степень соответствия установленным требованиям (см. раздел 8), то разделение программного обеспечения на части оказывается недостаточным и потребуются дополнительные средства, или все программное обеспечение в целом следует считать подлежащим законодательно контролируемому контролю.

5.2.2 Совместная индикация

Для представления информации, поступающей от законодательно контролируемой части программного обеспечения, и прочей информации можно применять экран дисплея или распечатку данных. Содержание и общая схема размещения данных носят конкретный характер для типа прибора и области его применения и должны быть определены в нормативных документах национального органа по стандартизации и/или соответствующих рекомендациях МОЗМ. Однако если для индикации информации применяют интерфейс пользователя со множеством окон, то действует следующее требование.

Программное обеспечение, осуществляющее индикацию измеряемых значений и другой законодательно контролируемой информации, относится к законодательно контролируемой части программного обеспечения. Окно, в котором находятся эти данные, должно иметь наивысший приоритет, то есть оно не должно удаляться другими программами или подвергаться наложению других окон, формируемых другими программами, либо минимизироваться в размерах или закрываться, пока идет процесс измерения и пока представляемые в этом окне результаты нужны в законодательно контролируемых целях.

Пример совместной индикации - (I) В случае с системой, описывавшейся в 5.2.1.2a-5.2.1.2d, измеряемые значения воспроизводят в отдельном программном окне. Способ, описывавшийся в 5.2.1.2d, гарантирует, что измеряемые значения могут считываться только законодательно контролируемой частью программы. При применении операционной системы с интерфейсом пользователя со множеством окон для удовлетворения требования 5.2.2 применяют дополнительный технический способ: окно, в котором воспроизводятся законодательно контролируемые данные, формируют и контролируют процедурами, находящимися в законодательно контролируемой динамически компонуемой библиотеке (см. 5.2.1.2). В процессе измерений эти процедуры обеспечивают периодическую проверку того, что соответствующее окно по-прежнему находится поверх всех прочих открытых окон; если это не так, то благодаря этим процедурам это окно выносится наверх.

Если необходима повышенная степень защиты от мошенничества (II), то распечатки данных в качестве единственного способа индикации может быть недостаточно. Должен иметься некий компоновочный блок с устройствами повышенной безопасности, который может воспроизводить на экране дисплея измеряемые значения.

Применение универсального компьютера как части измерительной системы не является подходящим решением, если необходима повышенная степень защиты от мошенничества (уровень II). В этом случае следует предусмотреть дополнительные меры предосторожности для предотвращения или минимизации риска мошенничества в форме аппаратных средств или же программных средств, как это обеспечивается при использовании универсального компьютера типа ПЭВМ.

5.2.3 Сохранение данных, передача через системы связи

Если измеряемые значения применяют в ином месте, нежели место измерений, или в более позднее время, нежели время измерений, то они, возможно, должны покидать измерительный прибор (электронное устройство, компоновочный блок) и запоминаться или передаваться через незащищенную среду перед тем, как они будут применяться для законодательно контролируемых целей. В этом случае применяются следующие требования:

5.2.3.1 Запоминаемые или передаваемые измеряемые значения должны сопровождаться всей соответствующей информацией, необходимой для будущего законодательно контролируемого использования.

Пример - (I)/(II) Набор данных может включать в себя следующие элементы:

- измеряемое значение, включая единицу измерения;

- отметку времени измерения (см. 5.2.3.7);

- место измерения или идентификационное обозначение измерительного прибора, который применяют для измерения;

- однозначные идентификационные обозначения измерения, например порядковые номера, позволяющие присваивать их распечатываемым значениям.

5.2.3.2 Данные должны быть защищены с помощью программных средств, чтобы гарантировать аутентичность, целостность и, если необходимо, корректность информации, касающейся времени измерения. Программа, обеспечивающая воспроизведение на дисплее или дальнейшую обработку измеряемых значений и сопровождающих данных, должна выполнять проверку времени измерения, аутентичности и целостности данных после их считывания из незащищенной памяти или после получения их из незащищенного канала передачи данных. Если обнаруживается искажение, то такие данные следует отбрасывать или маркировать как непригодные для применения.

Программные модули, выполняющие подготовку сохранения или передачи данных или выполняющие проверку данных после их считывания или получения, относят к законодательно контролируемой части программного обеспечения.

Примечание - При применении открытой сети разумно требовать более высокого уровня жесткости требований.

Пример программной защиты - (I) Программа устройства, осуществляющего передачу данных, обеспечивает вычисление контрольной суммы конкретного набора данных (с помощью алгоритма типа BCC, CRC16, CRC32 и т.д.) и дополняет ею набор данных. Она применяет некое секретное первоначальное значение для выполнения данного вычисления вместо значения, указанного в стандарте. Это первоначальное значение применяется в качестве ключа и запоминается в качестве некой постоянной в управляющей команде. Программа приема или считывания данных также сохраняет это первоначальное значение в своей управляющей программе. Прежде чем применять полученный набор данных, программа приема данных вычисляет контрольную сумму и сравнивает ее с той, что заложена в данном наборе данных. Если оба эти значения совпадают между собой, то данный набор данных считается не фальсифицированным. В противном случае данная программа считает данные фальсифицированными и удаляет данный набор данных.

5.2.3.3 В случаях с высоким уровнем защиты необходимо применять криптографические методы. Конфиденциальные ключи, применяемые для этой цели, должны быть в секрете, и должна обеспечиваться защита их безопасности в применяемых измерительных приборах, электронных устройствах или компоновочных блоках. Должны быть средства, благодаря которым эти ключи могут только вводиться или считываться, если защита оказывается взломанной.

Пример программной защиты - (II) Программа запоминания или передачи данных формирует "электронную подпись" путем первоначального вычисления хеш-значения и последующего шифрования этого хеш-значения с помощью секретного ключа криптографической системы с открытым ключом

. В результате получается электронная подпись. Она добавляется в конце сохраненного в памяти или переданного набора данных. Принимающая программа также вычисляет хеш-значение этого набора данных и расшифровывает с помощью открытого ключа подпись, добавленную к данному набору данных. Вычисленное и расшифрованное хеш-значения сравниваются между собой. Если они оказываются одинаковыми, то набор данных считается нефальсифицированным (его целостность считается доказанной). Чтобы проверить происхождение набора данных, принимающая программа должна знать, действительно ли данный открытый ключ принадлежит "отправителю", то есть устройству, передающему данные. Поэтому открытый ключ воспроизводится на дисплее измерительного устройства и может быть однократно зарегистрирован, например вместе с заводским номером данного устройства при законодательно контролируемой верификации на месте эксплуатации. Если принимающая программа уверена в том, что ею применен правильный открытый ключ для расшифровки упомянутой подписи, то аутентичность набора данных считается доказанной.

________________

Приемлемые алгоритмы: SHA-1, MD5, RipeMD160 или их эквиваленты.

Приемлемые алгоритмы: RSA (ключ длиной 1024 бита), Elliptic Curves (ключ длиной 160 бит) или их эквиваленты.

5.2.3.4 Автоматическое сохранение

5.2.3.4a В случаях, когда с учетом прикладной задачи требуется сохранение данных в памяти, результаты измерений должны сохраняться в памяти автоматически после завершения процесса измерения, то есть когда получено окончательное значение, применяемое для законодательно контролируемых целей.

Запоминающее устройство должно быть достаточно надежным для того, чтобы гарантировать, что при нормальных условиях хранения данные не окажутся разрушенными. Емкость памяти должна быть достаточной для любого практического применения.

В случаях, когда конечное значение, применяемое для законодательно контролируемых целей, получается в результате вычислений, все данные, необходимые для выполнения вычислений, должны автоматически сохраняться в памяти вместе с конечным значением.

Примечание - Интегральные измеряемые значения, например электроэнергия или объем газа, должны постоянно обновляться. Поскольку при этом всегда применяется одна и та же область данных (программная переменная), требование по емкости памяти в отношении интегральных измерений не применяют.

5.2.3.4b Сохраняемые в памяти данные могут удаляться в том случае, если:

- операция завершена;

- данные распечатаны печатающим устройством, которое подлежит законодательно контролируемому контролю.

Примечание - Национальные нормативные документы (например, налоговые документы) могут содержать строгие ограничения на удаление сохраняемых в памяти данных измерений.

5.2.3.4c При выполнении требований 5.2.3.4b и в тех случаях, когда память оказывается полностью занятой, разрешается удалять сохраненные в памяти данные, когда удовлетворяются оба приведенных ниже условия:

- данные удаляются в той же последовательности, в какой они записывались, при соблюдении правил, установленных для конкретной сферы применения;

- удаление данных осуществляется либо автоматически, либо после специальной ручной операции.

Примечания

1 При применении специальной ручной операции, которая предписывается во втором случае, следует рассмотреть вопрос о дополнительных правах доступа к информации.

2 Национальные нормативные документы (например, налоговые документы) могут содержать перечень пользователей, с которыми следует согласовать удаление данных.

5.2.3.5 Задержка передачи

Не должно быть недопустимого влияния задержки передачи данных на процесс измерения.

5.2.3.6 Прерывание передачи

Если сетевые услуги становятся недоступными, то данные измерений не должны теряться. Во избежание потерь данных процесс измерения должен быть остановлен.

Примечание - Следует рассмотреть вопрос об установлении различия между статическими и динамическими измерениями.

Пример организации передачи данных - (I)/(II) Устройство, отправляющее данные, ждет до того момента, когда принимающее устройство пришлет подтверждение правильного приема набора данных. При этом набор данных сохраняется в буфере устройства до тех пор, пока такое подтверждение не будет получено. Буфер может иметь емкость, превышающую один набор данных, и может быть организован по принципу простой очереди (принцип FIFO).

________________

FIFO: "Первый на входе - первый на выходе".

5.2.3.7 Отметка времени

Отметка времени должна считываться с часов устройства. В зависимости от типа измерительного прибора или сферы его применения установка часов может быть законодательно контролируемой операцией, и должны быть приняты соответствующие меры защиты в соответствии с уровнем жесткости применяемых требований (см. 5.1.3.2c).

Внутренние часы автономного измерительного прибора могут иметь довольно большую погрешность, если отсутствуют способы для их синхронизации с астрономическим временем. Но если информация о времени измерения необходима для конкретного применения, то точность внутренних часов измерительного прибора должна быть повышена с помощью специальных средств.

Пример повышения точности внутренних кварцевых часов - (II) Надежность внутренних кварцевых часов измерительного прибора повышается с использованием принципа избыточности: таймер подсчитывает тактовые сигналы часов микроконтроллера, синхронизируемые от другого кварцевого кристалла. Когда таймер досчитает до заданного значения, например до 1 секунды, устанавливается специальный флаг микроконтроллера, и подпрограмма прерываний данной программы формирует приращение показаний второго счетчика. В конце, например, одного дня программное обеспечение считывает показания контролируемых кварцем часов прибора и вычисляет разницу в секундах с программным счетчиком. Если разница находится в заданных пределах, то программный счетчик сбрасывается до нуля и данная процедура повторяется; но если указанная разница во времени превышает установленные пределы, то данная программа инициирует соответствующую реакцию исправления ошибок.

5.2.4 Совместимость операционных систем и аппаратного обеспечения, портативность

5.2.4.1 Изготовитель измерительного прибора должен определить минимальные требования к аппаратному и программному обеспечению. Изготовителем должны быть декларированы и указаны в свидетельстве об утверждении типа прибора минимальные ресурсы и подходящая конфигурация (например, процессор, оперативная память, жесткий диск, требования к связи, версия операционной системы и т.д.), которые необходимы для правильного функционирования прибора.

5.2.4.2 В законодательно контролируемом программном обеспечении должны быть предусмотрены технические средства для предотвращения работы в случае, когда не удовлетворяются минимальные требования к конфигурации. Система должна эксплуатироваться только в тех условиях, которые указаны изготовителем для ее правильного функционирования.

Например, если для правильного функционирования системы определены некие неизменные условия, то должны быть предусмотрены средства для сохранения этих условий эксплуатации. Это особенно касается универсального компьютера, выполняющего законодательно контролируемые функции.

Требования к аппаратному обеспечению, операционной системе и общей конфигурации системы универсального компьютера должны учитываться в следующих случаях:

- если требуется высокая степень соответствия требованиям [см. 5.2.5(d)];

- если требуется конкретное программное обеспечение (см., например, 5.2.6.3b по вопросу прослеживаемого обновления программного обеспечения);

- если применены криптографические алгоритмы или ключи (см. 5.2.3).

5.2.5 Соответствие изготавливаемого устройства утвержденному типу

Изготовитель должен обеспечивать производство таких устройств и такого законодательно контролируемого программного обеспечения, которые соответствуют утвержденному типу и представленной документации. Существуют разные уровни требований соответствия:

(a) идентичность законодательно контролируемых функций, описываемых в документации (см. 6.1), каждого устройства утвержденному типу (исполняемый код может отличаться);

(b) идентичность частей законодательно контролируемого исходного кода и соответствие остальных частей законодательно контролируемого программного обеспечения подпункту (a);

(c) идентичность всего законодательно контролируемого исходного кода в целом;

(d) идентичность всего исполняемого кода в целом.

В нормативных документах национального органа по стандартизации и/или соответствующих рекомендациях МОЗМ должно указываться, какая степень соответствия является приемлемой. В этих рекомендациях может быть определена подгруппа таких степеней соответствия.

За исключением случая подпункта (d) в составе программного обеспечения может быть часть программного обеспечения без всяких требований в отношении соответствия, при услови, что эта часть программного обеспечения разделена с законодательно контролируемой частью программного обеспечения согласно 5.2.1.2.

Для того чтобы сделать соответствие требованиям очевидным, следует применять способы, описываемые в 5.1.1 и 5.2.1.

Примечание - Требования перечислений (a) и (b) должны применяться в случае с нормальным уровнем жесткости требований, а требования перечислений (c) и (d) - в случае с повышенным уровнем жесткости требований.

5.2.6 Техническое обслуживание и реконфигурация

Обновление законодательно контролируемого программного обеспечения измерительного прибора на месте эксплуатации следует рассматривать как:

- модификацию измерительного прибора, когда имеющееся программное обеспечение заменяется программным обеспечением другой утвержденной версии;

- ремонт измерительного прибора, когда повторно устанавливается программное обеспечение той же самой версии.

Для любого измерительного прибора, подвергшегося модификации или ремонту в процессе его эксплуатации, может потребоваться первоначальная или последующая верификация в зависимости от национальных правил.

Программное обеспечение, которое не является необходимым для правильного функционирования измерительного прибора, не требует верификации после его обновления.

5.2.6.1 Разрешается применять только те версии законодательно контролируемого программного обеспечения, которые соответствуют утвержденному типу прибора (см. 5.2.5). Применимость нижеследующих требований зависит от вида измерительного прибора, и этот вопрос должен быть проработан в нормативных документах национального органа по стандартизации и/или соответствующих рекомендациях МОЗМ. Эти требования также могут различаться в зависимости от типа рассматриваемого прибора. Нижеследующие варианты выбора (опции), описываемые в 5.2.6.2 и 5.2.6.3, являются эквивалентными альтернативами. Этот вопрос касается верификации на месте эксплуатации. Дополнительные ограничения приведены в разделе 7.

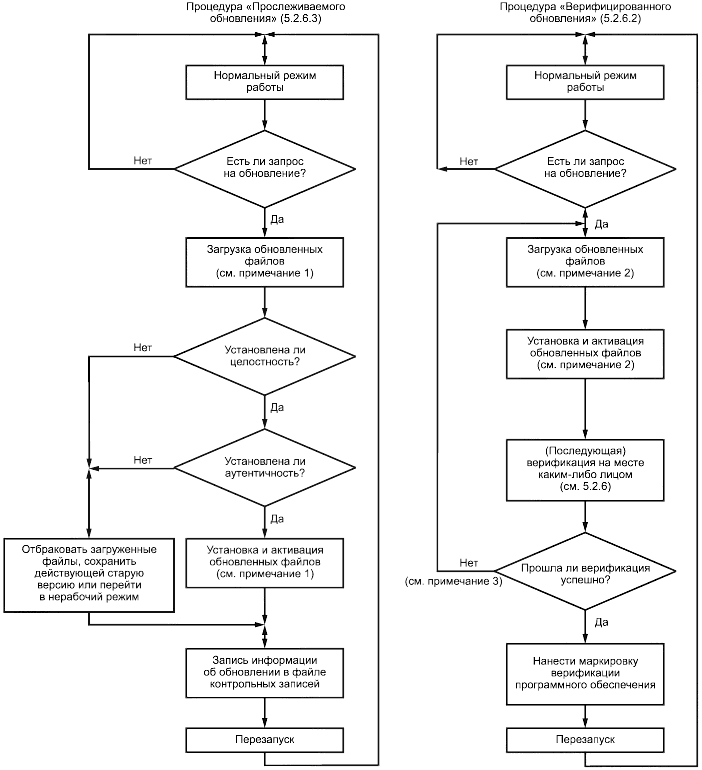

5.2.6.2 Верифицируемое обновление