ГОСТ Р ИСО/МЭК 21827-2010

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Проектирование систем безопасности. Модель зрелости процесса

Information technology. Security techniques. Systems security engineering. Capability maturity model

ОКС 35.040

Дата введения 2011-09-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФГУ "ГНИИИ ПТЗИ ФСТЭК России")

2 ВНЕСЕН Техническим комитетом по стандартизации N 362 "Защита информации"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 30 сентября 2010 г. N 291-ст

4 ВВЕДЕН ВПЕРВЫЕ

5 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 21827:2008* "Информационная технология. Методы и средства обеспечения безопасности. Проектирование систем защиты. Модель зрелости возможностей (SSE-CMM)" [ISO/IEC 21827:2008 "Information technology - Security techniques - Systems Security Engineering - Capability Maturity Model (SSE-CMM)"].

________________

* Доступ к международным и зарубежным документам, упомянутым здесь и далее по тексту, можно получить, перейдя по ссылке на сайт . - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА.

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (gost.ru)

0 Введение

0 Введение

0.1 Общие положения

Многие организации используют проектирование безопасности в разработке компьютерных программ, таких как операционные системы, а также функций обеспечения выполнения требований безопасности и управления безопасности, ПО, ПО для обмена данными или прикладных программ.

Следовательно, разработчики продукта, системные интеграторы и даже специалисты в области безопасности нуждаются в соответствующих методах и практических приемах. Некоторые из этих организаций имеют дело с высокоуровневыми задачами (например, функциональным использованием или системной архитектурой), другие сосредоточены на низкоуровневых задачах (например, проектировании или выборе механизма), третьи занимаются и тем, и другим. Организации могут специализироваться на определенной технологии или конкретной области деятельности (например, в области океанологии).

Модель SSE-CMM® предназначена для всех подобных организаций и случаев применения. Применение модели SSE-CMM® не подразумевает, что то или иное направление деятельности лучше другого или требуется какое-либо конкретное направление деятельности. Использование модели SSE-CMM® не должно отрицательно воздействовать на основное направление деловой деятельности конкретной организации.

Некоторые способы проектирования безопасности применяются на основе направления деловой деятельности организации. Кроме того, организации может потребоваться рассмотрение взаимосвязей между различными практическими приемами в границах модели с целью определения их применимости. Приведенные ниже примеры демонстрируют способы, какими многие организации могут применять модель SSE-CMM® для разработки программного обеспечения, систем, оборудования или эксплуатации.

Настоящий стандарт связан со стандартами серии ИСО/МЭК 15504, в частности с ИСО/МЭК 15504-2, поскольку они оба касаются технологического прогресса и оценки развития функциональных возможностей. Однако ИСО/МЭК 15504 сосредоточен конкретно на процессах создания и эксплуатации ПО, тогда как модель SSE-CMM предназначена для обеспечения безопасности.

Настоящий стандарт особенно тесно связан с новыми версиями ИСО/МЭК 15504, в частности с ИСО/МЭК 15504-2:2004, и согласуется с его принципами и требованиями.

Провайдеры услуг, связанных с безопасностью

Для определения возможностей технологического процесса (далее просто процесса) организации, проводящей оценки рисков, применяются несколько групп практических приемов. Для разработки или интеграции любой системы может потребоваться оценка способности организации определять и анализировать уязвимости системы безопасности, а также оценка эксплуатационных воздействий. Для эксплуатации любой системы может потребоваться оценка способности организации осуществлять мониторинг состояния безопасности системы, идентификацию, анализ уязвимостей и угроз безопасности, а также оценка воздействий, возникающих в процессе эксплуатации системы.

Разработчики мер противодействия

Когда группа разработчиков занимается разработкой мер противодействия угрозам безопасности, возможности технологического процесса организации характеризуются комбинацией практических приемов модели SSE-CMM®. Модель содержит практические приемы определения и анализа уязвимостей безопасности, оценки функциональных воздействий и предоставления входных данных и руководств другим задействованным группам специалистов (таким, как группа специалистов по программному обеспечению). Группа, предоставляющая услугу по разработке мер противодействия, должна знать взаимосвязи между этими практическими приемами.

Разработчики продукта

Модель SSE-CMM® содержит практические приемы, направленные на обеспечение понимания потребностей заказчика в области безопасности. Для их определения требуется взаимодействие с заказчиком. В случае с продуктом "заказчик" является общим понятием, поскольку продукт разрабатывается априори независимо от потребностей конкретного заказчика. Если потребуется, в качестве гипотетического заказчика может использоваться группа маркетинга продукции.

Специалисты - практики по проектированию безопасности признают, что методы ее разработки столь же разнообразны, как и сами продукты. Однако существуют несколько проблем, связанных с продукцией и проектами, о которых известно, что они оказывают воздействие на то, как продукты проектируются, изготавливаются, доставляются и обслуживаются. Особое значение для модели SSE-CMM® имеют:

- тип клиентской базы (продукты, системы или услуги);

- требования доверия (высокие в сравнении с низкими);

- поддержка как разрабатывающих, так и эксплуатационных организаций.

Ниже обсуждаются отличия между двумя разными клиентскими базами, различные степени требований доверия и воздействия каждого из этих различий в модели SSE-CMM®. Они представлены в качестве примера того, как организация или отрасль промышленности может определить, соответствует ли SSE-CMM® условиям конкретной окружающей среды.

Специфика отраслей промышленности

Каждая отрасль промышленности имеет свою особую культуру, терминологию и стиль общения. Минимизируя различия между должностями и последствия несовершенства структуры организации, ожидается, что концепции SSE-CMM® могут быть легко преобразованы любыми отраслями промышленности для своих нужд и внедрены в информационную систему.

0.2 Как следует использовать SSE-CMM®

Модель SSE-CMM® и метод ее применения (то есть оценочный метод) предназначены для использования в качестве:

- инструмента проектных организаций для оценки практических приемов проектирования безопасности и определения улучшений;

- метода, посредством которого организации, оценивающие проектирование безопасности, такие как органы сертификации и экспертные организации по оценке, могут упрочить доверие к ее потенциальным возможностям в качестве вклада в формирование доверия к безопасности продукта или системы;

- стандартного механизма оценки клиентами возможностей проектирования безопасности провайдером.

Область оценки должна определяться оценивающей организацией и, если это необходимо, обсуждаться с экспертом по оценке.

Методы оценки могут использоваться организацией при применении модели в целях самосовершенствования и выборе поставщиков, если пользователи модели и оценочных методов в достаточной мере осведомлены о надлежащем применении модели и присущих ей ограничениях. Дополнительная информация по использованию оценки технологических процессов содержится в ИСО/МЭК 15504-4:2004 "Информационная технология - Оценка технологических процессов - Часть 4: Руководство по применению для усовершенствования процессов и определения функциональных возможностей процессов".

0.3 Преимущества применения SSE-CMM®

Общей тенденцией обеспечения безопасности является переход от защиты правительственной информации к более широкому спектру задач, включая защиту финансовых операций, контрактов, персональных данных и Интернета. Эта тенденция привела к соответствующему распространению продукции, систем и услуг, сохраняющих и защищающих информацию. Продукция и системы обеспечения безопасности обычно поступают на рынок двумя путями: через длительное и дорогостоящее оценивание и без него. В первом случае надежная продукция часто попадает на рынок уже после снабжения ее системами безопасности, когда текущие угрозы для нее уже не страшны. Во втором случае приобретающая сторона и пользователи должны полагаться исключительно на утверждения разработчика или оператора о безопасности продукта или системы. Более того, услуги по проектированию безопасности по сложившейся традиции часто предоставлялись на основе принципа "пусть покупатель будет бдителен".

Данная ситуация требует от организации более продуманного проектирования безопасности. В частности, для производства и эксплуатации систем безопасности и надежной продукции необходимы следующие качества:

- непрерывность - знания, полученные в ходе предшествующей деятельности, используются в последующей деятельности;

- повторяемость - способ обеспечения повторения в проектах успешных работ;

- результативность - способ оказания помощи как разработчикам, так и оценщикам в повышении эффективности их труда;

- доверие - обеспечение уверенности в рассмотрении потребностей в безопасности.

Для выполнения этих требований необходим механизм, направляющий организации на понимание и усовершенствование своих действий по проектированию безопасности. Учитывая эти запросы, модель SSE-CMM® разработана с целью развития существующей практики проектирования безопасности для повышения качества и доступности защищенных систем, надежной продукции и услуг по проектированию безопасности, а также снижения затрат на их поставку.

В частности, предполагается получение следующих преимуществ.

Для проектных организаций.

Проектные организации включают в себя системных интеграторов, разработчиков прикладных программ, продавцов продукции и провайдеров услуг. Преимуществами применения модели SSE-CMM® в этих организациях являются:

- экономия средств вследствие уменьшения числа исправлений в ходе повторяющихся прогнозируемых процессов и практик;

- уверенность в надлежащем осуществлении функциональных возможностей, особенно при выборах источника;

- направленность на повышение компетентности (зрелости) организации.

Для приобретающих организаций.

Приобретающие стороны включают в себя организации, приобретающие системы, продукцию и услуги у внешних/внутренних источников, а также конечных пользователей. Для этих организаций преимущества от применения модели SSE-CMM® состоят в:

- снижении рисков (для функционирования, стоимости, плана) выбора неквалифицированного участника торгов;

- уменьшении числа претензий вследствие единообразия оценок, основанных на промышленном стандарте;

- прогнозируемости уровня доверия к продукту или услуге с высокой повторяемостью.

Для оценивающих организаций.

Оценивающие организации включают в себя органы сертификации и аккредитации систем, органы оценки и органы по аттестации. Для этих организаций преимущества от применения SSE-CMM® состоят в:

- возможности повторного использования результатов оценки процесса независимо от изменений системы или продукта;

- доверии к проектированию безопасности и его интеграции в другие дисциплины;

- доверии к доказательству, основанному на потенциальных возможностях и уменьшающему объем работ, связанных с оцениванием безопасности.

1 Область применения

Настоящий стандарт содержит подробное описание модели проектирования систем безопасности - зрелости функциональных возможностей (SSE-CMM®). SSE-CMM® является эталонной моделью процесса, сосредоточенной на требованиях по реализации безопасности в системе или серии взаимосвязанных систем, которые являются доменом безопасности информационных технологий (БИТ). В границах домена БИТ сосредоточена на процессах, используемых для обеспечения БИТ и, более конкретно, на зрелости этих процессов. Модель SSE-CMM® не предполагает навязывание конкретной организации заданного процесса, не говоря об определенной методологии. Скорее имеется в виду, что организации используют модель SSE-CMM®, если в них не применяются процессы, основанные на каком-либо другом руководстве по БИТ. Область применения настоящего стандарта охватывает:

- действия по проектированию безопасности для защищенного продукта или выверенной системы, включающие полный жизненный цикл, состоящий из определения понятия, анализа требований, проектирования, разработки, интеграции, установки, эксплуатации, обслуживания и вывода из эксплуатации;

- требования к разработчикам продукта, разработчикам и интеграторам безопасных систем, организациям, предоставляющим услуги по обеспечению компьютерной безопасности и проектированию безопасности;

- организации по проектированию безопасности всех типов и масштабов, от коммерческих до правительственных и академических.

Использование SSE-CMM® для оценки и улучшения возможностей проектирования безопасности не означает, что его следует осуществлять без применения других технических дисциплин. Наоборот, модель SSE-CMM® способствует интеграции с учетом того, что обеспечение безопасности распространяется на все технические дисциплины (например, системы, программное обеспечение и аппаратные средства), и определяет компоненты модели для решения таких задач. Общий признак "координация практических приемов" признает необходимость интегрирования безопасности во все дисциплины и группы, участвующие в проекте, или во всю организацию. Аналогично в области процесса "координация безопасности" приводится определение цели и описываются механизмы, предназначенные для использования при координировании действий по проектированию безопасности.

2 Нормативные ссылки

В настоящем стандарте использована ссылка на международный стандарт ИСО/МЭК 15504-2:2003 Информационная технология. Оценка процесса. Часть 2. Проведение оценки (ISO/IEC 15504-2, Information technology - Process assessment - Part 2: Performing an assessment).

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 учетность (подотчетность, отслеживаемость) (accountability): Свойство, обеспечивающее однозначное отслеживание собственных действий любого логического объекта.

[ИСО/МЭК 7498-2:1989]

3.2 аккредитация (accreditation): Формальное заявление назначенного утверждающего органа о принятии системы для эксплуатации в определенном режиме безопасности с использованием заданного набора мер безопасности.

Примечание - Данное определение в основном применяется в области безопасности в целом; в ИСО наиболее широко применяемым определением является следующее: процедура, посредством которой официальный орган формально признает компетентность организации или лица выполнять определенные задачи.

[ИСО/МЭК Руководство 2]

3.3 оценка (assessment): Верификация продукта, системы или услуги на соответствие требованиям стандарта, используя метод оценки, для установления соответствия и определения степени доверия.

Примечание - Адаптировано с ИСО/МЭК ТО 15443-1:2005.

3.4 актив (asset): Всё, что имеет ценность для организации.

[ИСО/МЭК ТО 13335-1:1996]

3.5 доверие (assurance): Основание для создания уверенности в том, что продукт отвечает своим целям безопасности.

Примечания

1 Адаптировано с ИСО/МЭК 15408-1:2005.

2 Данное определение в основном применяется в области безопасности в целом; в ИСО наиболее широко применяемым определением является следующее: "деятельность, приводящая в результате к утверждению, которое дает уверенность в том, что продукт, процесс или услуга соответствуют установленным требованиям".

[ИСО/МЭК Руководство 2].

3.6 аргумент доверия (assurance argument): Совокупность структурированных заявлений о доверии, подтвержденных доказательствами и аргументацией, четко демонстрирующих, каким образом были удовлетворены потребности в доверии.

3.7 заявление о доверии (assurance claim): Утверждение или поддержка утверждения того, что система удовлетворяет требованиям безопасности.

Примечание - В заявлениях учитываются как прямые угрозы (например, защищенность данных системы от атак посторонних лиц), так и косвенные (например, наличие у кода системы минимума дефектов).

3.8 свидетельство доверия (assurance evidence): Данные, на которых может базироваться обоснование заявления о доверии или заключение о нем.

Примечание - Свидетельство может состоять из наблюдений, результатов тестирования, результатов анализа и оценок.

3.9 аутентичность (authenticity): Свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

Примечания

1 Аутентичность применяется к таким логическим объектам, как пользователи, процессы, системы и информация.

2 Адаптировано из ИСО/МЭК ТО 13335-1:1996.

3.10 доступность (availability): Свойство быть доступным и используемым по запросу со стороны уполномоченного логического объекта.

[ИСО/МЭК 7482-2:1989]

3.11 база (baseline): Спецификация или продукт, формально проанализированный, согласованный и впоследствии служащий в качестве основы для дальнейших разработок, который может быть изменен только посредством формальных процедур управления изменениями.

[IEEE-Std.610]

3.12 сертификация (certification): Изложенный в письменной форме процесс проведения всеобъемлющего оценивания функциональных возможностей обеспечения безопасности и других мер защиты системы для определения степени, в которой проект системы и его реализация удовлетворяют требованиям безопасности.

Примечание - Данное определение в основном применяется в области безопасности в целом; в ИСО наиболее широко применяемым определением является следующее: "процедура, посредством которой третья сторона дает письменные заверения, что продукт, процесс или услуга соответствуют установленным требованиям".

[ИСО/МЭК Руководство 2]

3.13 конфиденциальность (confidentiality): Свойство, позволяющее не давать право на доступ к информации или не раскрывать ее неполномочным лицам, логическим объектам или процессам.

[ИСО/МЭК 7498-2:1989]

3.14 последовательность (consistency): Степень единообразия, стандартизации и отсутствия противоречий в документах, частях системы или компонентах.

[IEEE-Std.610]

3.15 правильность (correctness): Состояние продукта или системы, демонстрирующее их соответствие установленным требованиям безопасности.

3.16 заказчик (customer): Получатель продукта, предоставленного поставщиком.

Примечания

1 В договорных ситуациях заказчик называется "покупателем".

2 Заказчик может быть, например, непосредственным потребителем, пользователем или покупателем.

3 Заказчик может быть ее сотрудником или сторонним для организации.

[ИСО 9000:2005] и [ИСО/МЭК 15504-1:2004].

3.17 эффективность (effectiveness): Свойство системы или продукта, показывающее, насколько хорошо оно обеспечивает безопасность в контексте их предполагаемой или фактической эксплуатации.

3.18 инженерная группа (engineering group): Совокупность лиц (как руководителей, так и инженерно-технического персонала), ответственных за действия по проекту или в организации, связанные определенной технической дисциплиной.

Примечание - Технические дисциплины включают в себя: аппаратные средства, программное обеспечение, управление конфигурированием программного обеспечения, доверие к качеству программного обеспечения, а также системы, их тестирование и безопасность.

3.19 свидетельство (evidence): Непосредственно измеряемые характеристики процесса и/или продукта, свидетельствующие, что конкретное действие удовлетворяет установленному требованию.

3.20 целостность (integrity): Свойство обеспечения безопасности достоверности и полноты информации и методов обработки.

3.21 техническое обслуживание (maintenance): Процесс модифицирования системы или компонента после доставки с целью исправления дефектов, улучшения рабочих и других характеристик или адаптации к изменившимся условиям.

[IEEE-Std.610]

3.22 методология (methodology): Совокупность стандартов, процедур и вспомогательных методов, определяющих детальный подход к разработке продукта или системы.

3.23 профиль преодоления защиты (penetration profile): Определение действий по преодолению защиты.

3.24 процедура (procedure): Письменное описание хода действия, осуществляемого для выполнения данной задачи.

[IEEE-Std.610]

3.25 процесс (process): Совокупность взаимосвязанных действий по преобразованию входных данных в выходные.

Примечание - Адаптировано с ИСО/МЭК 15288:2002.

3.26 надежность (reliability): Свойство поддержания постоянного режима и получения непротиворечивых результатов.

[ИСО/МЭК ТО 13335-1:1996]

3.27 остаточный риск (residual risk): Риск, сохраняющийся после внедрения мер безопасности.

[ИСО/МЭК ТО 13335-1:1996]

Примечание - Данное определение отличается от определения, применяемого в Руководстве 73 ИСО/МЭК.

3.28 риск (risk): Потенциальная опасность нанесения ущерба организации в результате реализации некоторой угрозы с использованием уязвимостей актива или группы активов.

[ИСО/МЭК ТО 13335-1:1996]

Примечание - Данное определение отличается от определения, применяемого в Руководстве 73 ИСО/МЭК.

3.29 анализ риска (risk analysis): Процесс идентификации рисков безопасности, определения их величины и областей, нуждающихся в применении мер безопасности.

[ИСО/МЭК ТО 13335-1:1996]

Примечание - Данное определение отличается от определения, применяемого в Руководстве 73 ИСО/МЭК.

3.30 менеджмент риска (risk management): Процесс оценки и определения величины риска, а также установления уровня риска, приемлемого для организации.

[ИСО/МЭК ТО 13335-1:1996]

Примечание - Данное определение отличается от определения, применяемого в Руководстве 73 ИСО/МЭК.

3.31 политика безопасности (security policy): Правила, указания и практические приемы, определяющие то, как активы, включая информацию ограниченного доступа, управляются, защищаются и распределяются внутри организации и ее систем, в особенности те, которые воздействуют на системы и связанные с ними элементы.

3.32 требования, связанные с безопасностью (security related requirements): Требования, оказывающие непосредственное влияние на безопасное функционирование системы и обязывающие соблюдать установленную политику безопасности.

3.33 система: Отдельный, различимый физически, существующий логический объект, имеющий определенное назначение, полностью состоящий из интегрированных взаимодействующих компонентов, каждый из которых в отдельности не соответствует указанному общему назначению.

Примечания

1 Адаптировано с ИСО/МЭК 15288:2002.

2 Толкование значения слова "система" часто упрощается использованием связанных с ним существительных или прилагательных (например "система продуктов", "авиационная система"). В качестве альтернативы слово "система" можно заменить зависящим от контекста синонимом (например "продукт", "самолет"), хотя в будущем это может исказить первоначальный смысл этой фразы.

3 Для удовлетворения различным требованиям во время ее жизненного цикла системе могут потребоваться другие системы. Например, автоматизированной системе может потребоваться система концептуализации, разработки, изготовления, эксплуатации, поддержки и удаления.

3.34 угроза (threat): Потенциальные возможности, намерения и методы атаки противника, другое обстоятельство или событие, возникнувшие внутри или вовне организации, которые могут нанести ущерб информации, программе или системе или заставить их причинить ущерб другой информации, программе или системе.

3.35 носитель угрозы (threat agent): Источник и/или инициатор преднамеренных или случайных исходящих от человека угроз.

3.36 проверка достоверности (validation): Подтверждение выполнения установленных требований к конкретному использованию по назначению посредством проверки и предоставление объективных доказательств.

Примечание - Адаптировано с ИСО/МЭК 15288:2002.

3.37 верификация (verification): Подтверждение путем проверки и предоставление объективных доказательств выполнения установленных требований.

Примечание - Адаптировано с ИСО/МЭК 15288:2002:2002*.

________________

* Текст документа соответствует оригиналу. - .

3.38 уязвимость (vulnerability): Слабое место актива или группы активов, которое может быть подвержено воздействию угрозы.

3.39 рабочий продукт (work product): Артефакт, связанный с выполнением процесса.

[ИСО/МЭК 15504-1:2004]

Примечание - Рабочий продукт может использоваться, производиться или изменяться процессом.

4 Вводная информация

В модели зрелости функциональных возможностей проектирования безопасности систем (SSE-CMM®) представлены необходимые характеристики процесса проектирования безопасности организации, которые должны обеспечивать высокое качество проектирования безопасности.

SSE-CMM® не предписывает каких-либо конкретных процессов или последовательности действий, а представляет собой совокупность практических приемов, в основном применяемых в промышленности. Эта модель является стандартной для практического проектирования систем безопасности, охватывающих:

- весь жизненный цикл системы безопасности, включающий в себя действия по разработке, эксплуатации, обслуживанию и выводу из эксплуатации;

- управленческую, организационную и конструкторскую деятельность организации;

- одновременные (параллельные) взаимодействия с другими дисциплинами, такими как система, программное обеспечение, человеческий фактор и испытательная техника, управление, эксплуатация и обслуживание системы;

- взаимодействие с другими организациями, включая приобретение, менеджмент систем, сертификацию, аттестацию и оценивание.

В описании SSE-CMM® представлено общее изложение принципов и архитектуры, на которых она основана, общий вид модели, предложения по ее надлежащему применению, практические приемы, включенные в модель, и описание атрибутов модели. В описании также содержатся требования, используемые для разработки модели. Оценочный метод SSE-CMM® описывает процесс и инструменты оценивания возможностей организации по проектированию системы безопасности и сопоставления с SSE-CMM®.

4.1 Основание для разработки

Как заказчики, так и поставщики заинтересованы в совершенствовании разработки продуктов, систем и услуг в области безопасности. В области проектирования безопасности содержатся несколько общепринятых принципов, но в настоящее время в ней отсутствует комплексная основа оценивания практических приемов проектирования безопасности. Определяя подобную основу, SSE-CMM® предоставляет способ измерения и улучшения эффективности применения принципов проектирования безопасности.

Необходимо подчеркнуть, что проектирование безопасности является уникальной дисциплиной, требующей уникальных знаний, навыков и процессов, гарантирующих разработку особой SSE-CMM® для проектирования безопасности. Это не противоречит исходному условию, что проектирование безопасности осуществляется в контексте системного проектирования. Фактически, четко определенная и общепринятая деятельность по системному проектированию позволит осуществлять на практике проектирование безопасности при всех обстоятельствах.

Современное статистическое управление процессом предлагает возможность производства более качественной продукции более рентабельным образом путем придания особого значения качеству процессов их производства и зрелости организационных практических приемов, присущих этим процессам. Большая эффективность процессов гарантируется при условии увеличения стоимости и времени, необходимых для разработки безопасных систем и высоконадежной продукции. Эксплуатация и обслуживание безопасных систем основаны на процессах, объединяющих людей и технологии.

Целью проекта является продвижение проектирования безопасности как определенной, зрелой и измеряемой дисциплины. SSE-CMM® и оценочные методы разрабатываются с целью обеспечения:

- направленных инвестиций в инструменты проектирования безопасности, обучение, определение процессов, практические приемы менеджмента и внесение усовершенствований инженерными группами;

- основанного на потенциальных возможностях доверия (то есть кредитоспособности, основанной на доверии к зрелости практических приемов и процессов обеспечения безопасности, применяемых инженерными группами);

- подбора квалифицированных проектировщиков систем безопасности посредством дифференциации претендентов по уровням их потенциальных возможностей и связанных с ними программируемых рисков.

4.2 Значимость проектирования безопасности

С усилением зависимости общества от информации защита этой информации становится все более значимой. Для сохранения и защиты информации требуются различные продукты, системы и услуги. Значимость проектирования безопасности расширилась от использования, связанного в первую очередь с защитой правительственной информации ограниченного доступа, до более широкого использования, включающего финансовые операции, контракты, персональную информацию и Интернет. Эта тенденция в существенной степени повысила значимость проектирования безопасности.

4.3 Согласованность

SSE-CMM® разрабатывалась более чем 50 организациями, многие из которых являются многонациональными корпорациями. В разработке проекта участвовали представители Австралии, Канады, Европы и США. Кроме того, проект SSE-CMM® всегда стремился к расширению круга участников путем использования различных мест проведения мероприятий, включая презентации, и применение выставочных стендов, а также веб-сайт www.sscmm.org.

Участники были организованы в руководящую группу и несколько рабочих групп. Большая часть разработки осуществлялась рабочими группами, в то время как руководящая группа отвечала за общий ход процесса и утверждение отдельных частей проекта.

Модель SSE-CMM® разрабатывалась посредством консенсуса. Все организации-участники могли посылать своих представителей на заседания рабочих групп и большинство из них именно так и поступали. Статьи рассылались электронной почтой другим членам рабочей группы в перерывах между заседаниями. Заседания проводились ежемесячно и на них обсуждались, пересматривались и согласовывались вносимые предложения. Результаты всех необходимых голосований фиксировались в протоколах заседаний рабочих групп на каждом заседании. Затем эти документы сохранялись.

Каждая версия модели SSE-CMM® вначале утверждалась рабочей группой, занимающейся разработкой. Затем она просматривалась и утверждалась руководящей группой. После этого версия модели отсылалась группе "главных рецензентов", собранной из представителей сообщества, связанного с безопасностью ИТ, для проведения анализа и критического разбора. Затем каждая версия публиковалась для общественного рассмотрения и получения замечаний и предложений. На основе замечаний и предложений главных рецензентов и сообщества в целом руководящая группа определяла последнюю редакцию этой версии модели SSE-CMM®.

Модель SSE-CMM® в первый раз утверждалась на уровне рабочей группы, второй раз на уровне руководящей группы, в третий раз на уровне главных рецензентов и, наконец, на уровне сообщества. Таким образом, по существу применялись три уровня утверждения.

Дополнительное утверждение и консенсус достигались в ходе проведения контрольных экспертиз результатов применения модели в различных заданных областях. Рабочая группа альтернативного гарантирования Проекта Общих Критериев провела анализ модели SSE-CMM® на ее применимость в качестве альтернативы получения доверия путем оценивания и представила в проект замечания и предложения, относящиеся к безопасности систем ИТ.

Каждая публикация модели анализировалась группой независимых рецензентов, которые не участвовали в ее разработке. Их замечания были собраны, проанализированы и включены в модель. Наконец, каждая версия этого документа подвергалась общественному изучению и критическому анализу на двух международных семинарах, а полученные замечания были рассмотрены и учтены.

5 Структура документа

Предпосылки создания документа и основания для его разработки обсуждаются в разделе 4. Архитектура модели SSE-CMM® и роль проектирования безопасности систем рассматриваются в разделе 6. Составные области процесса проектирования безопасности и базовые практики подробно рассматриваются в разделе 7. Уровни зрелости функциональных возможностей и общие практики изложены в приложении А, тогда как в приложении В описаны области организационного процесса и проекта и базовые практики. Концепции модели зрелости функциональных возможностей изложены в приложении С.

6 Архитектура модели

Модель SSE-CMM® представляет собой совокупность лучших практических приемов проектирования безопасности. Для понимания данной модели требуется исходная информация по этому проектированию. Данный раздел предлагает высокоуровневое описание проектирования безопасности, а также того, каким образом архитектура модели отражает это основное понятие.

6.1 Проектирование безопасности

6.1.1 Понятие проектирования безопасности

Стремление к всеобъемлющей взаимосвязи и совместимости сетей, компьютеров, прикладных программ и даже предприятий непрерывно повышает роль безопасности. Основное внимание к обеспечению безопасности сместилось с защиты правительственной информации ограниченного пользования к области более широкого применения, включая финансовые операции, контракты, персональные данные и Интернет. В результате необходимо, чтобы потенциальные области, нуждающиеся в защите, рассматривались и определялись для каждого направления использования. Примерами таких областей являются конфиденциальность, целостность, доступность, подотчетность, неприкосновенность частной жизни и доверие.

Смещение направленности задач обеспечения безопасности повышает значимость проектирования безопасности. Оно становится все более важной дисциплиной и должно превратиться в ключевой компонент согласованных действий инженерных групп, состоящих из специалистов в разных дисциплинах. Проектирование безопасности применимо к разработке, интеграции, эксплуатации, управлению и развитию систем и приложений, а также к разработке, доставке и модернизации продукции. Вопросы безопасности должны учитываться при определении, руководстве и модернизации безопасности предприятий и процессов деловой деятельности. Проектирование безопасности может осуществляться в системе, продукте или в виде услуги.

6.1.2 Описание проектирования безопасности

Проектирование безопасности является развивающейся дисциплиной. По существу согласие по точному определению понятия "проектирование" пока не достигнуто. Однако возможно несколько обобщений. Так, одними из целей проектирования безопасности являются:

- обеспечение понимания рисков безопасности предприятия;

- установление уравновешенной (сбалансированной) совокупности требований безопасности в соответствии с идентифицированными рисками;

- преобразование требований безопасности в руководство по безопасности с целью интеграции в деятельность, относящуюся к другим дисциплинам, участвующим в проекте, и в описание конфигурации или функционирования системы;

- создание уверенности или доверия к правильности и эффективности механизмов обеспечения безопасности;

- определение допустимости воздействий на эксплуатацию, обусловленных остаточными уязвимостями в системе или в процессе ее эксплуатации (то есть определение остаточных рисков);

- объединение усилий всех инженерных дисциплин с целью общего понимания надежности системы.

6.1.3 Организации, связанные с проектированием мер безопасности

Деятельность по проектированию безопасности практикуется различными типами организаций, такими как:

- разработчики;

- продавцы продукции;

- интеграторы;

- покупатели (приобретающая организация или конечный пользователь);

- организации, оценивающие безопасность (органы сертификации систем, оценки продукции и аккредитации эксплуатации);

- доверенные третьи стороны (орган сертификации);

- консультирующие организации/провайдеры услуг.

6.1.4 Жизненный цикл проектирования безопасности

Деятельность по проектированию безопасности осуществляется на всех этапах жизненного цикла, включая этапы:

- создания концепции;

- разработки;

- производства;

- эксплуатации;

- поддержки;

- изъятия из эксплуатации.

6.1.5 Проектирование безопасности и другие дисциплины

Деятельность по проектированию безопасности связана со многими другими дисциплинами, включая:

- проектирование предприятий;

- системное проектирование;

- проектирование программного обеспечения;

- инженерную психологию;

- технику связи;

- испытательную технику;

- администрирование системы.

Примечания

1 В отношении системного проектирования дополнительную информацию, рассматривающую задачи безопасности с точки зрения систем, можно найти в ИСО/МЭК 15288:2002.

2 В отношении проектирования программного обеспечения дополнительную информацию, рассматривающую задачи безопасности с точки зрения программного обеспечения, можно найти в ИСО/МЭК 12207:1995.

Деятельность по проектированию безопасности должна быть скоординирована со многими сторонними логическими объектами, поскольку доверие и приемлемость остаточных эксплуатационных воздействий устанавливаются совместно с разработчиком, интегратором, покупателем, пользователем, независимым оценщиком и другими группами. Именно эти необходимые взаимодействия между различными организациями делают проектирование безопасности особенно сложным.

6.1.6 Специализации в области проектирования безопасности

В то время как проектирование безопасности и безопасность ИТ очень часто являются ведущими дисциплинами в условиях обеспечения безопасности деловой деятельности, нельзя игнорировать другие более традиционные дисциплины обеспечения безопасности, такие как физическая защита и защита персонала. Если необходимо получить наиболее эффективные и действенные результаты при выполнении своей работы, к проектированию безопасности следует привлекать эти и многие другие специальные второстепенные дисциплины. В перечне, приведенном ниже, приведено несколько примеров специальных второстепенных дисциплин, связанных с безопасностью:

- эксплуатационная безопасность, связанная с безопасностью условий эксплуатации и поддержанием этой безопасности;

- информационная безопасность, относящаяся к информации и поддержанию безопасности информации во время ее обработки;

- сетевая безопасность, включающая в себя защиту аппаратных средств, программного обеспечения и протоколов, включая передаваемую по сетям информацию;

- физическая защита, подразумевающая защиту зданий и физических местоположений;

- защита персонала, связанная с людьми, их надежностью в работе и осведомленностью о задачах безопасности;

- административная безопасность, связанная с административными аспектами безопасности и безопасности в административных системах;

- коммуникационная безопасность (безопасность содержания и трафика информации), связанная с передачей информации между доменами безопасности, в частности защитой информации при ее передаче через средство сообщения;

- защита от побочных электромагнитных излучений и наводок, связанная с помехами, создаваемыми всеми ЭВМ, которые могут передавать информацию за пределы доменов безопасности;

- компьютерная безопасность, относящаяся конкретно к безопасности вычислительных устройств всех типов.

6.2 Общее понятие о процессе проектирования безопасности

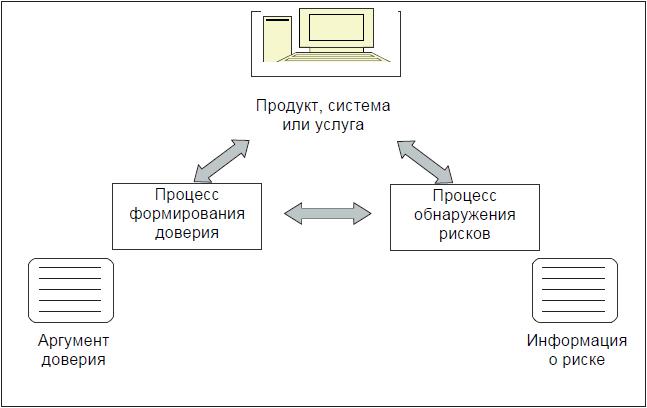

Модель SSE-CMM® разделяет проектирование безопасности на три основные части: риск, проектирование и формирование доверия (см. рисунок 1). Поскольку эти части никак не зависят друга от друга, можно рассматривать их в отдельности. На самом простом уровне процесс обнаружения рисков идентифицирует угрозы, присущие разрабатываемому продукту или системе, и определяет их приоритеты. Процесс проектирования безопасности функционирует наряду с другими инженерными дисциплинами для определения задач, инициированных угрозами и реализации их решений. Наконец, процесс формирования доверия обеспечивает уверенность в решениях задач безопасности и передает эту уверенность заказчикам.

Вместе эти три части служат достижению цели получения надлежащих результатов в процессе проектирования безопасности.

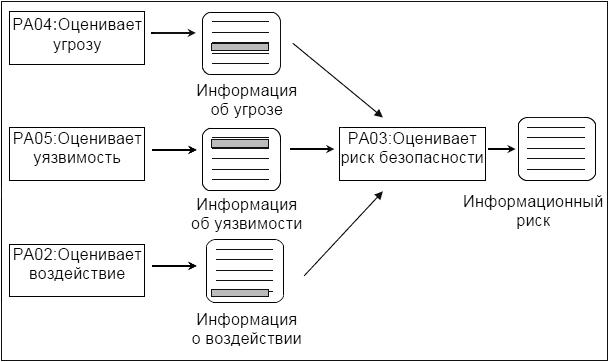

6.2.1 Риск

Основной целью проектирования безопасности является снижение риска. Оценка риска является процессом выявления проблем, которые ранее не встречались. Риски оцениваются путем изучения вероятности реализации угрозы и уязвимости и рассмотрения потенциального воздействия непредусмотренного инцидента (см. рисунок 2). С этой вероятностью связан фактор неопределенности, который изменяется в зависимости от определенной ситуации. Это значит, что вероятность появления угрозы безопасности можно предсказать только в определенных пределах. Кроме того, воздействие, оцененное для конкретного риска, также имеет связанную с ним неопределенность, поскольку непредусмотренный инцидент может оказаться не таким, как предполагалось. Так как факторы могут иметь большую степень неопределенности, связанную с точностью их прогнозирования, планирование и обоснование обеспечения безопасности может быть сильно затруднено. Одним из путей рационального решения этой задачи является внедрение методов обнаружения непредусмотренного инцидента.

Рисунок 1 - Процесс проектирования безопасности, состоящий из трех основных частей

|

Рисунок 1 - Процесс проектирования безопасности, состоящий из трех основных частей

Рисунок 2 - Процесс обнаружения риска, включающего в себя угрозы, уязвимости и воздействие

|

Рисунок 2 - Процесс обнаружения риска, включающего в себя угрозы, уязвимости и воздействие

Непредусмотренный инцидент состоит из трех компонентов: угрозы, уязвимости и воздействия. Уязвимостями являются свойства актива, которые имеют слабые места и могут использоваться угрозой. При отсутствии угрозы или уязвимости непредусмотренного инцидента риска не будет. Менеджментом риска являются все действия, которые надо скоординировать для управления действиями по менеджменту риска в организациях и контроля за ними. Это подразумевает установление приемлемого уровня риска для организации и, соответственно, идентификацию, анализ, оценивание и обработку риска. Управление риском является важной частью управления безопасностью.

Риски обрабатывают посредством внедрения мер безопасности, которые могут учитывать угрозу, уязвимость, воздействие и сам риск. Однако обработка всех рисков или полная нейтрализация последствий реализации какого-либо определенного риска практически неосуществимо. Большей частью это является следствием высокой стоимости обработки рисков и связанными с ней неопределенностями. Следовательно, всегда должен приниматься во внимание некоторый остаточный риск. При высокой степени неопределенности принятие риска становится крайне проблематичным вследствие неточного характера риска. Одной из немногих областей, контролируемых лицом, принявшим риск, является неопределенность, связанная с системой. Области процесса SSE-CMM® включают в себя действия организации-провайдера, обеспечивающие анализ угроз, уязвимостей, воздействий и связанного с ними риска.

Примечание - Упорядоченность областей процесса является строго алфавитной, основанной на наименованиях областей процесса. Это делается с целью предотвращения возможности сделать вывод о какой-либо последовательности или приоритетах в упорядоченности областей процесса.

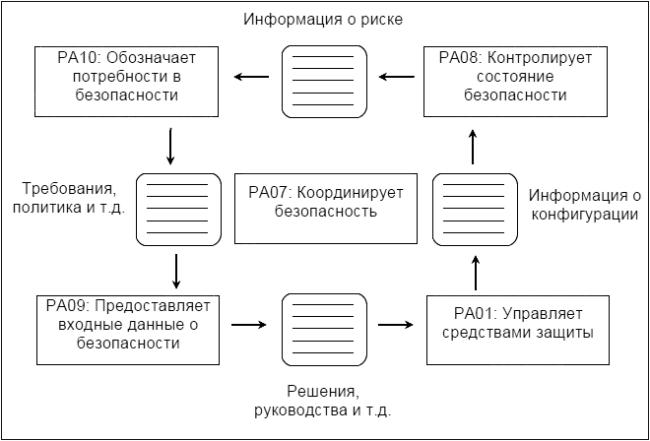

6.2.2 Проектирование

Проектирование безопасности, подобно другим дисциплинам проектирования, является процессом, который осуществляется посредством использования концепции, проекта, реализации, теста, ввода в эксплуатацию, обслуживания и вывода из эксплуатации. С помощью этого процесса специалисты в области безопасности должны тесно сотрудничать с другими подразделениями группы системного проектирования. В модели SSE-CMM® особое внимание придается тому, что специалисты в области безопасности являются частью большой группы и должны координировать свои действия со специалистами по другим дисциплинам. Это помогает обеспечивать неотъемлемость процесса обеспечения безопасности от большего процесса, а не рассматривать его как отдельный и обособленный вид деятельности.

Используя информацию по вышеизложенному процессу обнаружения риска и другую информацию о требованиях системы, соответствующих законов и политик, специалисты в области безопасности вместе с заказчиком определяют потребности в мерах безопасности (см. рисунок 3). После этого они определяют конкретные требования и отслеживают их выполнение.

Процесс принятия решений по проблемам безопасности в основном включает в себя установление возможных альтернатив и их последующую оценку с целью определения, какая из них является самой многообещающей. Трудность интегрирования этой деятельности в остальной процесс проектирования заключается в том, что решения невозможно принять на основе только соображений безопасности. Необходимо также учитывать широкий набор других соображений, включая стоимость, производительность, технический риск и удобство эксплуатации. Обычно эти решения надо обобщать для минимизации необходимости повторного обращения к этим проблемам. Проводимые анализы также формируют существенную основу для работы по обеспечению доверия.

Позднее, в ходе жизненного цикла систем безопасности, специалист в области безопасности вызывается для подтверждения правильности конфигурации продукции и систем в отношении осознанных рисков, обеспечивая защиту функционирования системы от новых рисков.

Рисунок 3 - Безопасность, являющаяся неотъемлемой частью общего процесса проектирования

|

Рисунок 3 - Безопасность, являющаяся неотъемлемой частью общего процесса проектирования

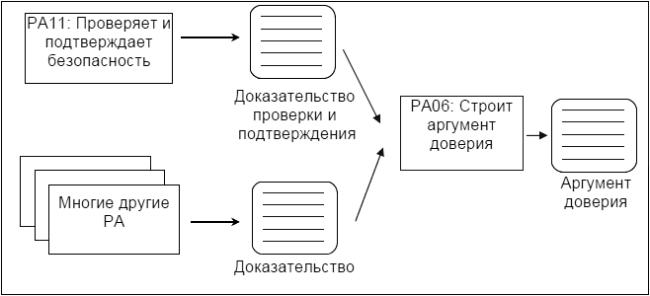

6.2.3 Доверие

Доверие определяется как степень уверенности в удовлетворении требований безопасности [1]. Оно является очень важным результатом проектирования безопасности. Существует много форм доверия. Модель SSE-CMM® содействует одному аспекту, а именно уверенности в повторяемости результатов процесса проектирования безопасности. Основанием для этой уверенности является наличие большей вероятности повторения результатов зрелой организацией, чем недостаточно зрелой (см. рисунок 4). Детальная взаимосвязь между различными формами доверия является целью проводимого анализа.

Доверие не добавляет каких-либо дополнительных мер безопасности для противодействия рискам, связанным с безопасностью, но обеспечивает уверенность в том, что уже внедренные меры безопасности снизят ожидаемые риски.

Доверие можно также рассматривать как уверенность в том, что меры безопасности функционируют должным образом. Эта уверенность основана на качествах правильности и эффективности. Правильность можно рассматривать как свойство выполнения мерами безопасности требований так, как это было запланировано. Эффективность можно рассматривать как свойство обеспечения мерами безопасности степени безопасности, адекватной потребностям заказчика. Интенсивность процесса также играет определенную роль, но она смягчается уровнем защиты и искомым доверием.

Доверие часто передается в виде аргумента. Аргумент включает в себя совокупность утверждений о свойствах системы. Эти утверждения поддерживаются доказательством. Доказательство часто имеет форму документации, разработанной во время стандартной деятельности по проектированию безопасности.

Рисунок 4 - Процесс формирования доверия, производящий аргумент, который создает уверенность

|

Рисунок 4 - Процесс формирования доверия, производящий аргумент, который создает уверенность

Действия модели SSE-CMM® сами по себе включают получение относящегося к доверию свидетельства. Например, документация процесса может указывать на то, что разработка последовала за четко определенным и зрелым процессом проектирования, который постоянно совершенствуется. Проверка безопасности и подтверждение достоверности играют большую роль в формировании надежности продукта или системы.

Многие образцы продуктов, включенные в рамки области процесса, оказывают содействие свидетельству или образуют его часть. Современное статистическое управление процессом предлагает возможность получения продукции с большей степенью качества и доверия более рациональным и воспроизводимым образом, сосредоточивая внимание на процессе ее производства. На процесс также оказывает влияние и содействует ему зрелость (развитость) практических приемов организации.

6.3 Описание архитектуры модели SSE-CMM®

Архитектура модели SSE-CMM® спроектирована для определения зрелости процесса проектирования безопасности организации во всем объеме проектирования безопасности. Целью создания архитектуры является четкое отделение его основных характеристик от характеристик менеджмента и институционализации. Для обеспечения этого разделения модель имеет две величины, называемые "домен" и "возможности" и описанные ниже.

Важно, что SSE-CMM® не предполагает необходимости выполнения какого-либо процесса, описанного в модели какой-нибудь определенной группой в рамках организации. Модель также не требует применения новейшего метода или методологии проектирования безопасности. Однако она требует наличия в организации процесса, включающего в себя базовые практики обеспечения безопасности, изложенные в модели. Организация может создавать собственный процесс и организационную структуру, так или иначе отвечающие их бизнес-целям.

6.3.1 Базовая модель

SSE-CMM® имеет две величины, "домен" и "возможность". Из двух величин величина "домен", возможно, более легка для понимания. Эта величина состоит из всех практических приемов, которые в совокупности определяют проектирование безопасности. Эти практические приемы называются "базовыми практиками". Структура и содержание этих "базовых практик" обсуждаются ниже.

Величина "возможность" представляет собой практические приемы, демонстрирующие возможности менеджмента и институционализации процесса. Эти практические приемы называются "общими практиками", поскольку они применяются в широком диапазоне доменов. Общие практики представляют действия, которые должны осуществляться как часть базовых практик.

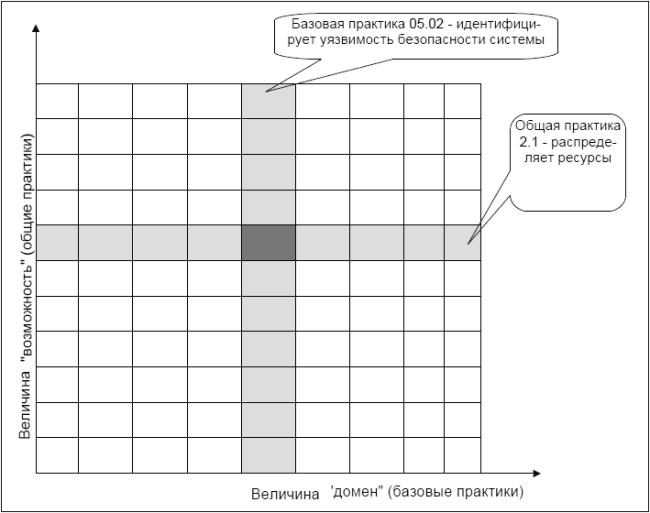

Взаимосвязь между базовыми и общими практиками показана на рисунке 5. Существенной частью проектирования безопасности является идентификация уязвимостей безопасности системы. Это действие представлено базовой практикой 05.02 "Идентификация уязвимостей безопасности системы".

Одним способом определения способности организации выполнять какие-либо действия является проверка наличия у нее процесса распределения ресурсов для действий, которые, по ее утверждению, она выполняет. Эта "характеристика" развитой (зрелой) организации отражена в общей практике 2.1.1 "Распределение ресурсов" модели SSE-CMM®.

Объединение общих и базовых практик обеспечивает способ проверки возможности организации выполнять определенную деятельность. Здесь заинтересованная сторона может задать вопрос: "Ваша организация выполняет распределение ресурсов для идентификации уязвимостей безопасности системы?". Если ответом является "Да", опрашивающий узнает немного о возможностях организации.

Ответы на все вопросы, возникающие при объединении всех общих практик со всеми базовыми, дают хорошую картину возможностей проектирования безопасности.

Рисунок 5 - Модель, оценивающая каждую область процесса в сопоставлении с каждым общим признаком

|

Рисунок 5 - Модель, оценивающая каждую область процесса в сопоставлении с каждым общим признаком

6.3.2 Базовые практики

Модель SSE-CMM® состоит из 129 базовых практик, организованных в 22 областях процесса. Из них 61 базовая практика, организованные в 11 областях процесса, охватывает все главные области проектирования безопасности. Остальные 68 практик, организованных в 11 областях процесса, относятся к доменам проекта и организации. Эти практики были выведены из модели зрелости функциональных возможностей модели СММ® средств программирования и системного проектирования и требуются для обеспечения условий и поддержки областей процесса проектирования безопасности систем. Общие практические приемы обеспечения безопасности были собраны из большого количества существующих материалов, результатов практической деятельности и практического опыта. Выбранные практические приемы протестированы и отражают имеющийся передовой опыт организаций, занимающихся проектированием безопасности.

Определение базовых практик проектирования безопасности осложняется наличием многих различных названий действий, которые по существу одинаковы. Некоторые из этих действий применяются позднее в жизненном цикле на разном уровне абстракции или обычно выполняются лицами на различных должностях. Однако нельзя считать, что организация получила базовую практику, если она применяется только на этапе проектирования или на одном уровне абстракции. Следовательно, модель SSE-CMM® игнорирует эти различия и определяет основной набор практических приемов, которые необходимы в деятельности по качественному проектированию безопасности.

Базовая практика:

- применяется в течение жизненного цикла предприятия;

- не накладывается на другие базовые практики;

- представляет собой "передовой опыт" по обеспечению безопасности;

- не является простым отражением самой современной технологии;

- применяется множественными методами в многочисленных, связанных с деятельностью ситуациях;

- не обозначает конкретный метод или инструмент.

Базовые практики были организованы в области процесса таким образом, чтобы они соответствовали широкому спектру организаций, занимающихся проектированием безопасности. Существует много способов разделить домен проектирования безопасности на области процесса. Кто-то может попытаться смоделировать реальную обстановку, создавая области процесса, согласующиеся с услугами по проектированию безопасности. В других стратегиях делается попытка идентифицировать концептуальные зоны, образующие стандартные блоки проектирования безопасности. Модель SSE-CMM® создает компромисс между этими разными целями в текущей совокупности областей процесса.

Каждая область процесса имеет ряд целей, которые представляют собой предполагаемое состояние организации, успешно выполняющей базовые практики области процесса. Организация, выполняющая базовые практики области процесса, также должна добиваться этих целей.

Область процесса:

- объединяет родственные действия в одной части для удобства использования;

- связана с важными услугами по проектированию безопасности;

- может реализовываться во многих контекстах организаций и продуктов;

- может усовершенствоваться как отдельный процесс;

- может усовершенствоваться группой с аналогичной заинтересованностью в процессе;

- включает в себя все базовые практики, которые требуются для выполнения целей данной области процесса.

Ниже приведены одиннадцать частей процессов модели SSE-CMM® проектирования безопасности систем. Следует отметить, что они перечислены в алфавитном порядке во избежание представления о том, что области процесса упорядочены по этапам или областям жизненного цикла. Эти области процесса (РА) и определяющие их базовые практики (BP) изложены в разделе 7 и перечислены ниже:

- РА01 управляет средствами защиты;

- РА02 оценивает воздействие;

- РА03 оценивает риск безопасности;

- РА04 оценивает угрозу;

- РА05 оценивает уязвимость;

- РА06 формирует аргумент доверия;

- РА07 координирует задачи безопасности;

- РА08 проводит мониторинг состояния безопасности;

- РА09 предоставляет входные данные по безопасности;

- РА10 обозначает потребности в безопасности;

- РА11 проверяет и подтверждает состояние безопасности.

Модель SSE-CMM® также включает в себя одиннадцать областей процесса, связанных с проектными и организационными приемами. Эти области процесса были адаптированы к модели SSE-CMM®. Эти области процесса и определяющие их базовые практики изложены в приложении В и перечислены ниже:

- РА12 обеспечивает качество;

- РА13 управляет конфигурацией;

- РА14 управляет проектным риском;

- РА15 осуществляет мониторинг и управляет технической деятельностью;

- РА16 планирует техническую деятельность;

- РА17 определяет процесс системного проектирования организации;

- РА18 совершенствует процесс системного проектирования организации;

- РА19 управляет развитием производственных линий;

- РА20 управляет средой поддержки системного проектирования;

- РА21 постоянно обеспечивает практические навыки и знания;

- РА22 осуществляет сотрудничество с поставщиками.

Примечание - Изложение этих областей процесса помещено в приложение с целью способствования синхронизации с ИСО/МЭК 15288:2002 в будущем.

6.3.3 Общие практики

Общие практики представляют собой действия, применимые ко всем процессам. Эти практики связаны с процессами менеджмента, измерения и институционализации. В общем, общие практики применяются во время оценки возможностей организации осуществлять процесс.

Общие практики сгруппированы в логические области, называемые "Общие признаки", которые организованы в пять "Уровней возможностей", представляющих возрастающие функциональные возможности организации. В отличие от базовых практик величины "домен" общие практики измерения возможностей упорядочены в соответствии с их зрелостью. Следовательно, общие практики, указывающие на более высокие уровни функциональных возможностей процесса, расположены в верхней части величины "возможность".

Общие признаки предназначены для описания основных изменений в типичном способе выполнения организацией технологических процессов (в данном случае домен проектирования безопасности). Каждый общий признак имеет один или несколько практических приемов. Самым низким общим признаком является уровень "1.1 Базовые практики выполнены". Этот общий признак просто проверяет, выполняет ли организация все базовые практики в той или иной области процесса.

Следующие общие признаки имеют общие практики, помогающие определить, насколько качественно проект управляет и улучшает каждую область процесса в целом. Общие практики, изложенные в приложении А, сгруппированы для выявления основных изменений процесса выполнения проектирования безопасности. Несколько принципов применения общих практик указаны в таблице 1.

Таблица 1 - Принципы измерения возможностей

Принцип | Способ выражения в SSE-CMM® |

Вам следует сделать "это" перед тем, как вы сможете управлять "этим" | Уровень "Выполненный Неформально" относится к тому, осуществляет ли организация процесс, объединяющий базовые практики |

Следует знать, что происходит с проектом (где находится продукция!) перед определением процессов в объеме организации | Уровень "Запланированный и Отслеженный" относится к задачам определения, планирования и выполнения на уровне проекта |

Используйте лучшее из того, что вы узнали из ваших проектов, для создания проектов в масштабе организации | Уровень "Четко Определенный" относится к упорядоченной подгонке определенных процессов на уровне организации |

Вы не сможете измерить "это", пока не узнаете, что "это" значит | Хотя важно начать сбор и использование основных мер измерения проекта заранее (то есть на уровне "Запланированный и Отслеженный"), измерение и использование данных не ожидается в масштабе организации до тех пор, пока не будут достигнуты уровни "Четко Определенный и Управляемый" |

Управление с измерением значимо только тогда, когда вы измеряете правильные вещи | Уровень "Управляемый Количественно" относится к измерениям, связанным с целями деловой деятельности организации |

Культура постоянного улучшения требует основания надежной практики менеджмента, определенных процессов и измеримых целей | Уровень "Постоянное улучшение" использует все улучшения практики менеджмента с предыдущих уровней, затем выделяет культурные сдвиги, которые поддержат полученные достижения |

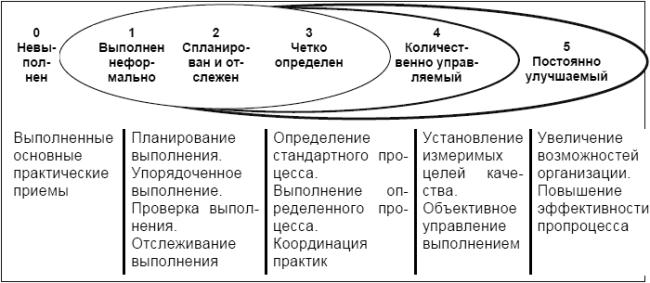

Приведенные ниже общие признаки представляют собой характеристики зрелого проектирования безопасности, необходимые для достижения каждого уровня. Эти общие признаки и определяющие их общие практики изложены в приложении А.

Уровень 1:

1.1 Базовые практики выполнены.

Уровень 2:

2.1 Планирование выполнения.

2.2 Упорядоченное выполнение.

2.3 Проверка выполнения.

2.4 Отслеживание выполнения.

Уровень 3:

3.1 Определение стандартного процесса.

3.2 Выполнение заданного процесса.

3.3 Координация практических приемов.

Уровень 4:

4.1 Определение измеримых целей обеспечения качества.

4.2 Объективное управление выполнением.

Уровень 5:

5.1 Улучшение организационных возможностей;

5.2 Улучшение эффективности процесса.

Модель SSE-CMM® не подразумевает наличие конкретных требований по выполнению общих практик. В основном организация может по своему усмотрению планировать, отслеживать, определять свои процессы и управлять ими в любом виде и в любой последовательности. Однако, поскольку некоторые общие практики более высокого уровня зависят от общих практик более низкого уровня, организациям рекомендуется поработать с общими практиками более низкого уровня перед тем, как пытаться достичь более высоких уровней.

6.3.4 Уровни возможностей

Существует несколько путей группирования практических приемов в общие признаки, а общих признаков - в уровни возможностей. Нижеследующее обсуждение касается этих общих признаков.

Упорядочивание общих признаков исходит из того, что реализация и институционализация некоторых практических приемов выигрывают от присутствия других приемов. Это особенно справедливо, если практические приемы являются общепризнанными. До того, как организация сможет определить, адаптировать и эффективно использовать конкретный процесс, отдельные проекты должны иметь некоторый опыт управления функционированием этого процесса. Например, организация должна вначале попробовать применить процесс оценки на проекте перед институционализацией специфического процесса оценки всей организации. Однако некоторые аспекты реализации и институционализации должны рассматриваться в совокупности (не по очереди), поскольку они работают вместе в направлении усиления возможностей.

Общие признаки и уровни возможностей имеют значение как при проведении оценки, так и при усилении возможностей процесса организации. В случае оценки, когда организация имеет несколько общих признаков, реализованных на определенном уровне возможностей заданного процесса, организация обычно функционирует на самом низком уровне этого процесса. Например, организация, выполняющая все, кроме одной, общие практики Уровня 2 некоторой области процесса должна получить категорию Уровня 1. Организация не может получить все преимущества от внедрения общего признака на какой-либо данный уровень возможностей, если не были внедрены общие признаки на более низких уровнях возможностей. Группа по оценке должна учитывать это при оценке отдельных процессов организации.

В случае с улучшением возможностей объединение практических приемов в уровни возможностей обеспечивает для организации план действий по улучшению, если она захочет усилить свои возможности в отношении какого-либо конкретного процесса. По этим причинам практические приемы модели SSE-CMM® сгруппированы в общие признаки, которые упорядочены уровнями возможностей.

Каждая область процесса должна оцениваться на предмет определения ее уровней возможностей. Это указывает на то, что различные области процесса могут и возможно будут находиться на различных уровнях возможностей. Тогда организация сможет использовать эту специфическую для процесса информацию как средство его улучшения. При установлении приоритетов и последовательности действий по улучшению процессов организации необходимо учитывать свои бизнес-цели.

Бизнес-цели являются основной мотивацией интерпретации такой модели, как SSE-CMM®. Но существует основной порядок действий и основные принципы, которые приводят в действие логическую последовательность типичных действий по улучшению. Этот порядок выражен в общих признаках и общих практиках аспекта уровней возможностей архитектуры SSE-CMM®.

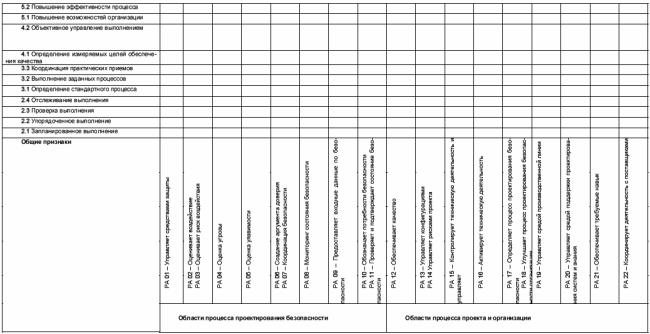

Модель SSE-CMM® состоит из пяти уровней, представленных на рисунке 6 и подробно изложенных в приложении А.

Рисунок 7 - Итоговая схема взаимосвязей областей процесса с общими признаками

|

процесса (РА). В приведенной ниже таблице приводится соответствие уровней возможностей модели SSE-CMM® уровням по ИСО/МЭК 15504-2:2003.*

________________

* Текст документа соответствует оригиналу. - .

Таблица 2 - Соответствие величины "возможность" структуре измерений

Величина "возможность" модели SSE-CMM® | Структура измерений ИСО/МЭК 15504-2:2003 |

[В SSE-CMM® не определен однозначно, а подразумевается] | Уровень 0: незавершенный процесс |

Уровень возможностей 1 Выполнен неформально | Уровень 1: выполненный процесс |

Общий признак 1.1 Базовые практики выполнены | РА 1.1 Характеристика выполнения процесса |

Уровень возможностей 2 Запланированный и отслеженный | Уровень 2: управляемый процесс |

Общий признак 2.1 Планирование выполнения | РА 2.1 Характеристика управления выполнением |

Общий признак 2.2 Упорядоченное выполнение | РА 2.2 Характеристика управления рабочим изделием |

Уровень возможностей 3 Вполне определенный | Уровень 3: установленный процесс |

Общий признак 3.1 Определение стандартного процесса | РА 3.2 Характеристика ресурса процесса |

[Специально здесь не рассматриваются, но рассматриваются в последующих общих практиках] | РА 3.2 Характеристика ресурса процесса |

Общий признак 3.3 Координирует практические приемы | [Прямой эквивалент отсутствует] |

Уровень возможностей 4 Количественно контролируется | Уровень 4: прогнозируемый процесс |

Общий признак 4.1 Определение измеримых целей обеспечения качества | РА 4.1 Характеристика измерений |

Общий признак 4.2 Объективное управление выполнением | РА 4.2 Характеристика управления процессом |

Уровень возможностей 5 Постоянно улучшает | Уровень 5: оптимизация процесса |

Общий признак 5.1 Улучшение возможностей организации | РА 5.2 Характеристика постоянного улучшения |

Общий признак 5.2 Повышение эффективности процесса | РА 5.1 Характеристика изменения процесса |

6.3.6* Взаимосвязь с ИСО/МЭК 15288:2002

________________

* Нумерация соответствует оригиналу, здесь и далее по тексту. - .

В настоящем стандарте модель SSE-CMM® была разработана за рамками обычной среды ИСО/МЭК. Это означает существование отличий в использовании терминологии и построении между ИСО/МЭК 21827 и ИСО/МЭК 15288:2002. Кроме того, ИСО/МЭК 21827 нацелен на разработку другой области и дисциплины, а именно проектирования безопасности, что неизбежно ведет к появлению некоторых различий, являющихся второстепенными и упоминаемых только при необходимости. Однако основные концепции и подходы, используемые ИСО/МЭК 21827 и ИСО/МЭК 15288:2002, очень похожи.

Некоторые примеры взаимосвязи этих стандартов:

- области процесса ИСО/МЭК 21827 непосредственно связаны с процессами ИСО/МЭК 15288:2002;

- практические приемы ИСО/МЭК 21827 непосредственно связаны с действиями ИСО/МЭК 15288:2002;

- рабочие документы ИСО/МЭК 21827 имеют непосредственное отношение к результатам применения ИСО/МЭК 15288:2002;

- описания процесса ИСО/МЭК 21827 идентичны описаниям процесса ИСО/МЭК 15288:2002.

Основные взаимосвязи областей процесса ИСО/МЭК 21827 с процессами ИСО/МЭК 15288:2002 приведены в таблице 3.

Примечания

1 Строка с многочисленными "X" указывает на то, что заданный процесс ИСО/МЭК 15288:2002 перекрывается более чем одной областью процессов ИСО/МЭК 21827.

2 Столбец с многочисленными "X" указывает, что определенная область процесса ИСО/МЭК 21827 перекрывается более чем одним процессом ИСО/МЭК 15288:2002.

Таблица 3 - Взаимосвязь областей процесса ИСО/МЭК 21827 с процессами ИСО/МЭК 15288:2002

15288 Процессы | 21827 Части процесса | ||||||||||||||||||||||

Приобретение | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | РА | При- |

Поставка | Х | ||||||||||||||||||||||

Управление средой | Х | Х | Х | ||||||||||||||||||||

Управление инвестициями | ЭО | ||||||||||||||||||||||

Управление системой | Х | Х | |||||||||||||||||||||

Управление ресурсами | Х | Х | Х | ||||||||||||||||||||

Планирование проекта | Х | ||||||||||||||||||||||

Оценка проекта | Х | ||||||||||||||||||||||

Управление проектом | Х | Х | |||||||||||||||||||||

Принятие решений | Х | ||||||||||||||||||||||

Менеджмент риска | Х | ||||||||||||||||||||||

Управление конфигурацией | Х | ||||||||||||||||||||||

Управление информацией | |||||||||||||||||||||||

Определение запроса акционера | Х | ||||||||||||||||||||||

Анализ требований | Х | Х | Х | Х | |||||||||||||||||||

Проектирование архитектуры | Х | ||||||||||||||||||||||

Реализация | ЭО | ||||||||||||||||||||||

Проверка интеграции | Х | ЭО | |||||||||||||||||||||

Переход | ЭО | ||||||||||||||||||||||

Подтверждение | Х | ||||||||||||||||||||||

Функционирование | Х | Х | |||||||||||||||||||||

Обслуживание | Х | Х | |||||||||||||||||||||

Удаление | Х | ||||||||||||||||||||||

Примечания | ЭО | ЭО | ЭО | ||||||||||||||||||||

Условные обозначения | Х - Есть взаимосвязь между частью процесса и процессом | ЭО - Эквивалент отсутствует |

|

Рисунок 7 - Итоговая схема взаимосвязей областей процесса с общими признаками

6.4 Итоговая схема

Данная схема представляет собой модель на высоком уровне абстракции. Специалист-практик предупреждается, что каждая область процесса состоит из нескольких базовых практик, которые подробно изложены в разделе 7 и приложении В. Каждый общий признак состоит из нескольких общих практик, которые подробно изложены в приложении В. Каждой отдельной организации предоставляется выбор комбинации областей процесса. Итоговая схема взаимосвязей областей процесса с общими признаками представлена на рисунке 7.

7 Базовые практики обеспечения безопасности

Настоящий раздел содержит практические приемы, считающиеся необходимыми при проведении основного проектирования безопасности (то есть базовые практики). При этом области процесса не пронумерованы в каком-то особом порядке, поскольку модель не предписывает какой-либо конкретный процесс или последовательность процессов.

Организацию можно оценить по любой отдельной области процесса или комбинации областей процесса. Однако вместе области процесса предназначены для охвата всех базовых практик проектирования безопасности, а между областями процессов имеется много взаимосвязей. В настоящее время модель SSE-CMM® включает в себя 11 областей процесса, связанных с безопасностью, каждая из которых содержит несколько базовых практик. Каждая область процесса определена в последующих подразделах.

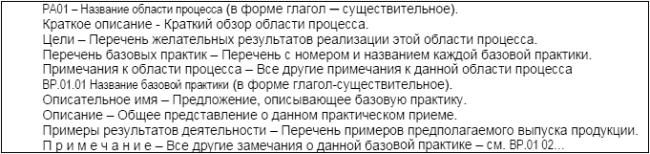

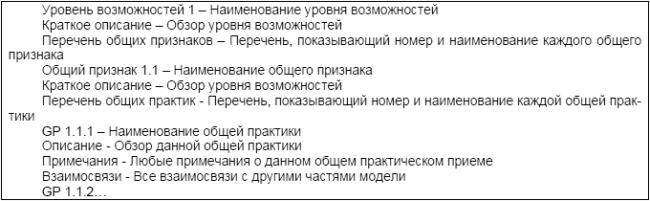

Общий формат областей процесса показан на рисунке 8. В кратком описании содержится беглый обзор их назначения. Каждая область процесса разделяется на несколько базовых практик. Базовые практики считаются обязательными элементами (то есть они должны успешно реализовываться для выполнения назначения области процесса, который они поддерживают). Каждая базовая практика подробно описана в соответствии с кратким изложением области процесса. Цели определяют желательный конечный результат реализации области процесса.

7.1 РА01 - Управляет мерами безопасности

7.1.1 Область процесса

7.1.1.1 Краткое описание

Назначением области процесса "Управление мерами безопасности" является обеспечение того, что заданный уровень безопасности, интегрированный в проект системы, фактически достигнут разработанной в результате системой, находящейся в рабочем состоянии.

Рисунок 8 - Формат области процесса

|

Рисунок 8 - Формат области процесса

7.1.1.2 Цели:

- правильные конфигурация и использование мер безопасности.

7.1.1.3 Перечень базовых практик

ВР.01.01 - Определяет обязанности и подотчетность по мерам безопасности и обеспечивает информирование о них каждого сотрудника организации.

BP.01.02 - Управляет конфигурацией мер безопасности системы.

ВР.01.03 - Управляет программами обеспечения осведомленности, подготовки и обучения для всех пользователей и администраторов.

ВР.01.04 - Управляет периодическим обслуживанием и администрированием служб безопасности и механизмов контроля.

7.1.1.4 Примечания к данной области процесса

В данной области процесса применяются действия, требуемые для управления и обслуживания механизмов контроля безопасности среды проектирования и автоматизированной системы. Далее эта область процесса способствует тому, чтобы уровень безопасности со временем не понизился. Управление мерами безопасности какого-либо нового устройства должно интегрироваться с уже имеющимися мерами безопасности.

7.1.2 Базовая практика 01.01 (ВР.01.01) - Определяет обязанности в области безопасности

Данная базовая практика определяет обязанности и подотчетность для мер безопасности и информирует о них каждого сотрудника организации.

7.1.2.1 Описание

Некоторые аспекты безопасности могут управляться в рамках обычной структуры менеджмента, в то время как для других требуется более специализированный менеджмент.

Процедуры должны обеспечивать подотчетность лиц с возложенными на них обязанностями и их полномочия на проведение каких-либо действий. Необходимо также обеспечить, чтобы любые принятые меры безопасности были понятны и применялись последовательно. Кроме того, они должны обеспечивать передачу информации о любой принятой структуре не только лицам в рамках самой структуры, но и всей организации.

7.1.2.2 Примеры результатов деятельности:

- схема структуры безопасности организации - определяет сотрудников организации, связанных с безопасностью, и их должность;

- документация с описанием функций, связанных с обеспечением безопасности - описывает каждую из должностей в организации, связанных с безопасностью, и связанные с ней обязанности;

- документация с описанием обязанностей по безопасности - подробно описывает каждую из обязанностей по безопасности, включая ожидаемые выходные данные и способ их анализа и использования;

- документация с подробным описанием подотчетности по безопасности - определяет лицо, подотчетное за связанные с безопасностью вопросы, гарантируя его ответственность за все риски;

- документация с подробным описанием полномочий в области безопасности - определяет, что разрешено делать каждому сотруднику организации.

7.1.2.3 Примечания

Некоторые организации создают рабочую группу по проектированию безопасности, ответственную за решение связанных с ней вопросов. Другие организации определяют руководителя рабочей группы, ответственного за обеспечение достижения целей, связанных с безопасностью.

7.1.3 ВР.01.02 - Управляет конфигурацией безопасности

Управляет конфигурацией средств обеспечения безопасности системы.

7.1.3.1 Описание

Конфигурация всех технических средств, связанных с обеспечением безопасности, нуждается в управлении. Эта базовая практика признает, что безопасность системы в огромной степени зависит от многих взаимосвязанных компонентов (аппаратных средств, программного обеспечения и процедур) и что обычные практические приемы управления конфигурацией не могут охватить взаимосвязанные зависимости, необходимые для обеспечения безопасности систем.

7.1.3.2 Примеры результатов деятельности:

- записи обо всех обновлениях программного обеспечения - отслеживают лицензии, серийные номера и информацию по всему программному обеспечению и обновлениях программного обеспечения системы, включая дату обновления, ответственное лицо и описание изменения;

- записи обо всех задачах распределения - содержат описание любой проблемы, встретившейся во время распределения программного обеспечения, и способ ее решения;

- конфигурация безопасности системы - база данных, описывающая текущее состояние аппаратного и программного обеспечения и средств связи системы, включая их местоположение, назначенных для работы с ними лиц и связанную с ними информацию;

- изменения конфигурации безопасности системы - база данных, описывающая все изменения конфигурации безопасности системы, включая имя лица, внесшего изменение, описание изменения, причину изменения и время внесения изменения;

- периодическое документирование распространения программного обеспечения, гарантирующего отсутствия скрытых модулей с неизвестными функциями, - приводят описание последнюю деятельность по распределению выверенного программного обеспечения, отмечая любые встреченные трудности и все элементы деятельности;

- изменения в требованиях, связанные с безопасностью, - отслеживает любые изменения в требованиях к системе, внесенные по причинам, связанным с безопасностью, или влияющим на безопасность, чтобы убедиться в преднамеренности этих изменений и их воздействий;

- изменения в проектной документации, связанные с безопасностью, - отслеживает любые изменения в проектировании системы, внесенные по причинам, связанным с безопасностью или влияющим на безопасность, чтобы убедиться в преднамеренности этих изменений и их воздействий;

- внедрение средств обеспечения безопасности - описывает внедрение средств обеспечения безопасности в систему, включая детали конфигурации внедрения;

- анализ безопасности - описывает текущее состояние средств обеспечения безопасности системы относительно намеченного внедрения контроля;