ГОСТ Р ИСО/МЭК 18045-2013

Группа П85

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. МЕТОДОЛОГИЯ ОЦЕНКИ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Information technology - Security techniques - Methodology for IT security evaluation

ОКС 35.040

ОКСТУ 4002

Дата введения 2014-07-01

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Центр безопасности информации" (ООО "ЦБИ"), Федеральным автономным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФАУ "ГНИИИ ПТЗИ ФСТЭК России")

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 362 "Защита информации"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 28 августа 2013 г. N 624-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 18045:2008* "Информационная технология. Методы и средства обеспечения безопасности. Методология оценки безопасности информационных технологий" ("ISO/IEC Information technology - Security techniques - Methodology for IT security evaluation")

________________

* Доступ к международным и зарубежным документам, упомянутым здесь и далее по тексту, можно получить, перейдя по ссылке на сайт . - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р ИСО/МЭК 18045-2008

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (gost.ru)

Введение

Введение

Международный стандарт ISO/IEC 18045:2008 был подготовлен Совместным техническим комитетом ISO/IEC JTC 1 "Информационные технологии", Подкомитетом SC 27 "Методы и средства обеспечения безопасности ИТ". Идентичный ISO/IEC 18045:2008 текст опубликован организациями - спонсорами проекта "Общие критерии" как "Общая методология оценки безопасности информационных технологий".

Потенциальные пользователи этого международного стандарта - прежде всего оценщики, применяющие ИСО/МЭК 15408 (здесь и далее, если не указывается конкретная часть стандарта, то ссылка относится ко всем частям ИСО/МЭК 15408), и органы по сертификации, подтверждающие действия оценщика, а также заявители оценки, разработчики, авторы ПЗ/ЗБ и другие стороны, заинтересованные в безопасности ИТ.

Этот международный стандарт признает, что не на все вопросы оценки безопасности ИТ здесь представлены ответы и что дальнейшие интерпретации будут необходимы. В конкретных системах оценки решат, как обращаться с такими интерпретациями, хотя они могут быть подчинены соглашениям о взаимном признании. Список связанных с методологией вопросов, которые могут определяться в конкретной системе оценки, приведен в приложении А.

Вторая редакция стандарта отменяет и заменяет первую редакцию (ГОСТ Р ИСО/МЭК 18045:2007*), которая подверглась технической переработке.

________________

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р ИСО/МЭК 18045-2008. - .

1 Область применения

Настоящий стандарт - документ, сопровождающий ИСО/МЭК 15408 "Информационная технология - Методы и средства обеспечения безопасности - Критерии оценки безопасности информационных технологий". Настоящий стандарт описывает минимум действий, выполняемых оценщиком при проведении оценки по ИСО/МЭК 15408 с использованием критериев и свидетельств оценки, определенных в ИСО/МЭК 15408.

Настоящий стандарт не определяет действия оценщика для некоторых компонентов высокого доверия ИСО/МЭК 15408, по оценке которых пока нет единых согласованных руководств.

2 Нормативные ссылки

Указанные в данном разделе документы* являются необходимыми для применения настоящего стандарта. Для датированных ссылок используют только указанное издание. Для недатированных ссылок - последнее издание со всеми изменениями и дополнениями.

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ИСО/МЭК 15408 (все части) Информационная технология - Методы и средства обеспечения безопасности - Критерии оценки безопасности ИТ [ISO/IEC 15408 (all parts) Information technology - Security techniques - Evaluation criteria for IT security].

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

Примечание - Для терминов, выделенных в тексте определений полужирным шрифтом, в данном разделе даны собственные определения.

3.1 действие (action): Элемент действий оценщика из ИСО/МЭК 15408-3.

Примечание - Эти действия или сформулированы в явном виде как действия оценщика, или неявно следуют из действий разработчика (подразумеваемые действия оценщика) в рамках компонентов требований доверия из ИСО/МЭК 15408-3.

3.2 вид деятельности (activity): Применение класса требований доверия из ИСО/МЭК 15408-3.

3.3 проверить (check): Вынести вердикт посредством простого сравнения.

Примечание - Специальные знания и опыт оценщика не требуются. В формулировке, в которой используется этот глагол, описывается то, что сравнивается.

3.4 поставка для оценки (evaluation deliverable): Любой ресурс, который оценщик или орган оценки требует от заявителя или разработчика для выполнения одного или нескольких видов деятельности по проведению оценки или по надзору за оценкой.

3.5 свидетельство оценки (evaluation evidence): Фактическая поставка для оценки.

3.6 технический отчет об оценке (evaluation technical report): Отчет, выпущенный оценщиком и представленный в орган оценки, в котором приводится общий вердикт и его логическое обоснование.

3.7 исследовать (examine): Вынести вердикт на основе анализа с использованием специальных знаний и опыта оценщика.

Примечание - Формулировка, в которой используется этот глагол, указывает на то, что конкретно и какие свойства подвергаются анализу.

3.8 интерпретация (interpretation): Разъяснение или расширение требования ИСО/МЭК 15408, ИСО/МЭК 18045 или системы оценки.

3.9 методология (methodology): Система принципов, процедур и процессов, применяемых для оценки безопасности ИТ.

3.10 сообщение о проблеме (observation report): Сообщение, документально оформленное оценщиком, в котором он просит разъяснений или указывает на возникшую при оценке проблему.

3.11 общий вердикт (overall verdict): Положительный или отрицательный вывод оценщика по результатам оценки.

3.12 вердикт органа оценки (oversight verdict): Вывод органа оценки, подтверждающий или отклоняющий общий вердикт, который основан на результатах деятельности по надзору за оценкой.

3.13 зафиксировать (record): Сохранить в документальной форме описания процедур, событий, данных наблюдений, предположений и результатов на уровне детализации, достаточном для обеспечения возможности воспроизведения процесса выполнения оценки в будущем.

3.14 привести в отчете (сообщении) (report): Включить результаты оценки и вспомогательные материалы в технический отчет об оценке или в сообщение о проблеме.

3.15 система оценки (scheme): Совокупность правил, установленных органом оценки и определяющих среду оценки, включая критерии и методологию, требуемые для проведения оценки безопасности ИТ.

3.16 подвид деятельности (sub-activity): Применение компонента требований доверия из ИСО/МЭК 15408-3.

Примечание - Семейства требований доверия прямо не рассматриваются в настоящем стандарте, поскольку при проведении оценки всегда используется только один компонент доверия из применяемого семейства.

3.17 прослеживание (tracing): Однонаправленная связь между двумя совокупностями сущностей, которая показывает, какие сущности в первой совокупности каким сущностям из второй соответствуют.

3.18 вердикт (verdict): Вывод оценщика положительный, отрицательный или неокончательный применительно к некоторому элементу действий оценщика, компоненту или классу требований доверия из ИСО/МЭК 15408.

Примечание - См. также общий вердикт.

3.19 шаг оценивания (work unit): Наименьшая структурная единица работ по оценке.

Примечание - Каждое действие в методологии оценки включает один или несколько шагов оценивания, которые объединены в пределах этого действия методологии оценки согласно элементу содержания и представления свидетельств или элементу действий разработчика. Шаги оценивания представлены в настоящем стандарте в том же порядке, что и элементы ИСО/МЭК 15408, из которых они следуют. Шаги оценивания идентифицированы условным обозначением типа ALC_TAT.1-2. В этом обозначении последовательность символов ALC_TAT.1 указывает на компонент ИСО/МЭК 15408 (т.е. на подвид деятельности из настоящего стандарта), а завершающая цифра (2) указывает, что это второй шаг оценивания в подвиде деятельности ALC_TAT.1.

4 Обозначения и сокращения

В настоящем стандарте применены следующие сокращения:

ЗБ (ST) - задание по безопасности

ИТ (IT) - информационная технология

ИФБО (TSFI) - интерфейс ФБО

ОО (TOE) - объект оценки

ОУД (EAL) - оценочный уровень доверия

ПБОр (OSP) - политика безопасности организации

ПЗ (РР) - профиль защиты

ТДБ (SAR) - требование доверия к безопасности

УК (CM) - управление конфигурацией

ФБО (TSF) - функциональные возможности безопасности ОО

ФТБ (SFR) - функциональное требование безопасности

ТОО (ETR) - технический отчет об оценке

СП (OR) - сообщение о проблеме

5 Краткий обзор

5.1 Структура стандарта

Раздел 6 определяет соглашения, используемые в настоящем стандарте.

В разделе 7 описываются общие задачи оценки без определения вердиктов, связанных с ними, поскольку эти задачи не отображаются на элементы действий оценщика из ИСО/МЭК 15408.

Раздел 8 описывает работы, необходимые для получения результата оценки ПЗ.

В разделах 9-15 определяются действия по оценке, сгруппированные по классам доверия.

Приложение А охватывает базовые методы оценки, используемые для предоставления технических свидетельств результатов оценки.

В приложении В приводится пояснение критериев оценки уязвимостей и примеры их применения.

6 Принятые соглашения

6.1 Терминология

В отличие от ИСО/МЭК 15408, где каждый элемент во всех компонентах одного семейства доверия имеет один и тот же номер, указанный последней цифрой его условного обозначения, настоящий стандарт может вводить новые шаги оценивания при изменении элемента действий оценщика из ИСО/МЭК 15408 в зависимости от подвида деятельности; в результате последняя цифра условного обозначения последующих шагов оценивания изменится, хотя шаг оценивания останется тем же самым.

Любая определенная в методологии работа по оценке, которая не следует непосредственно из требований ИСО/МЭК 15408, называется задачей или подзадачей.

6.2 Употребление глаголов

Вспомогательный глагол должен используется только при обязательности содержащего его текста и, следовательно, только в рамках определённого шага оценивания или подзадачи. Шаги оценивания и подзадачи содержат обязательные действия по оценке, которые оценщик должен выполнить, чтобы вынести вердикт.

Текст, сопровождающий шаги оценивания и подзадачи, содержит дальнейшие разъяснения использования формулировок ИСО/МЭК 15408 при оценке. Употребление глаголов соответствует принятым в ИСО определениям этих глаголов. Вспомогательный глагол следует используется в том случае, если описываемый метод строго предпочтителен. Все прочие вспомогательные глаголы, в том числе может, используются в том случае, когда описываемый метод не является обязательным или строго предпочтительным, а текст служит для пояснения.

Глаголы проверить (check), исследовать (examine), привести в отчете (report) и зафиксировать (record) в тексте настоящего стандарта имеют точный смысл, указанный в определениях раздела 3.

6.3 Общие указания по оценке

Материал, который применим более чем к одному подвиду деятельности, приводится в одном месте. Указания, которые являются широко применимыми (к нескольким видам деятельности или ОУД), приведены в приложении А. Указания, относящиеся к нескольким подвидам одного вида деятельности, содержатся во вводной части описания этого вида деятельности. Если указания относятся только к одному подвиду деятельности, они содержатся только в его описании.

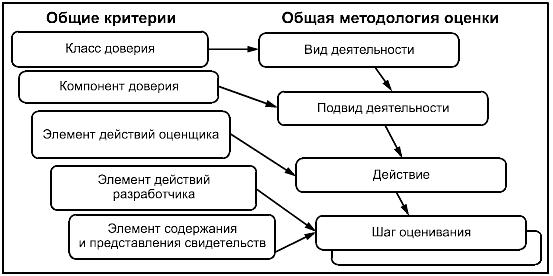

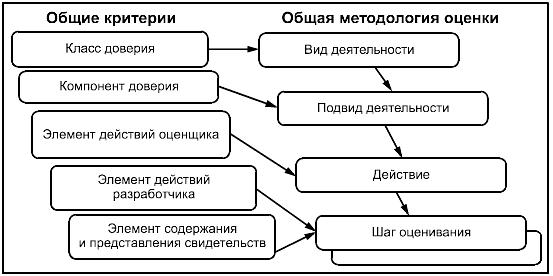

6.4 Взаимосвязь между структурами ИСО/МЭК 15408 и ИСО/МЭК 18045

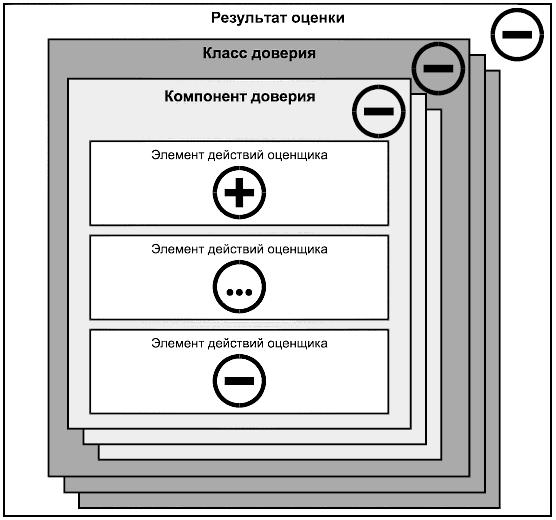

Имеется прямая взаимосвязь между структурой ИСО/МЭК 15408 (класс-семейство-компонент-элемент) и структурой настоящего стандарта. Рисунок 1 иллюстрирует соответствие между такими конструкциями ИСО/МЭК 15408, как классы, компоненты и элементы действий оценщика, и рассматриваемыми в методологии оценки видами деятельности, подвидами деятельности и действиями по оценке. Впрочем, некоторые шаги оценивания из методологии оценки могут следовать из требований ИСО/МЭК 15408, содержащихся в элементах действий разработчика или содержания и представления свидетельств.

Рисунок 1 - Соотношение структур ИСО/МЭК 15408 и ИСО/МЭК 18045

Рисунок 1 - Соотношение структур ИСО/МЭК 15408 и ИСО/МЭК 18045

7 Процесс оценки и соответствующие задачи оценки

7.1 Введение

В данном разделе представлен краткий обзор процесса оценки и определены задачи, которые следует выполнить оценщику при проведении оценки.

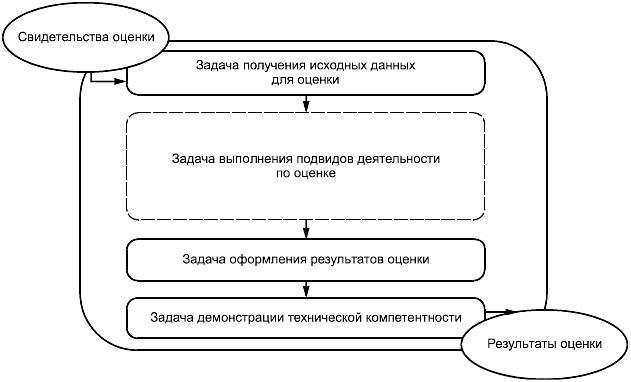

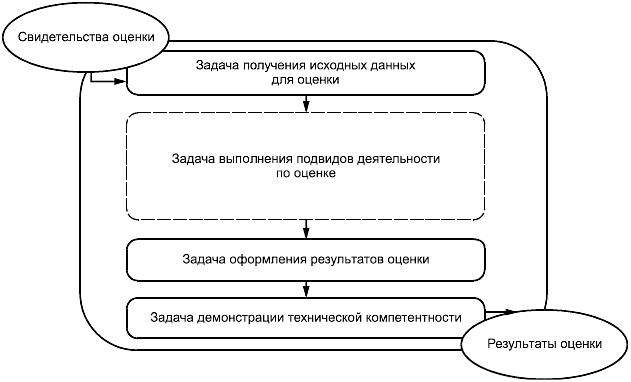

Каждый тип оценки: оценка ПЗ или оценка ОО (в том числе оценка ЗБ) проводится в рамках единого процесса и включает четыре общие задачи для оценщика: задачу получения исходных данных для оценки, задачу оформления результатов оценки, задачу выполнения подвидов деятельности по оценке и задачу демонстрации технической компетентности органу по оценке.

Задача получения исходных данных для оценки и задача оформления результатов оценки, которые относятся к управлению свидетельствами оценки и созданию отчетов (сообщений), полностью описаны в данном разделе. Каждая из задач включает связанные с ней подзадачи, которые применяются и являются нормативными для всех типов оценок по ИСО/МЭК 15408 (оценка ПЗ или оценка ОО).

Подвиды деятельности по оценке в данном разделе вводятся, а полностью описываются в последующих разделах.

В противоположность подвидам деятельности по оценке, задача получения исходных данных для оценки и задача оформления результатов оценки не имеют связанных с ними вердиктов, поскольку эти задачи не отображаются на элементы действий оценщика из ИСО/МЭК 15408; они выполняются, чтобы обеспечить соответствие универсальным принципам и настоящему стандарту.

Задача демонстрации технической компетентности органу по оценке может быть выполнена органом по оценке с помощью анализа итогов задачи по оформлению результатов оценки или может включать демонстрацию оценщиками их понимания исходных данных для подвидов деятельности по оценке. Для этой задачи не имеется связанного с ней вердикта оценщика, но имеется вердикт органа по оценке. Подробные критерии для выполнения этой задачи остаются на усмотрение органа по оценке, как отмечено в приложении А.5.

7.2 Краткое описание процесса оценки

7.2.1 Цели

В данном подразделе представлена общая модель методологии оценки и определяются:

a) роли и обязанности сторон, вовлеченных в процесс оценки;

b) общая модель оценки.

7.2.2 Обязанности ролей

Общая модель определяет следующие роли: заявителя, разработчика, оценщика и органа оценки.

Заявитель предъявляет запрос об оценке и отвечает за поддержание процесса оценки. Это означает, что заявитель заключает различные соглашения по поводу проведения оценки (например, относительно начала процесса оценки). Кроме того, заявитель отвечает и за то, чтобы оценщику были доступны свидетельства оценки.

Разработчик создает ОО и отвечает за предоставление необходимых для оценки свидетельств (например, сведений об обучении персонала, информацию о проекте) от лица заявителя.

Оценщик выполняет задачи оценки, требуемые в контексте оценки: получает свидетельства оценки от разработчика, действующего от лица заявителя или непосредственно от самого заявителя, выполняет подвиды деятельности по оценке и предоставляет результаты оценивания органу оценки.

Орган оценки устанавливает и поддерживает систему оценки, контролирует процесс оценки, проводимый оценщиком, выпускает отчеты о сертификации/ратификации, а также сертификаты, основанные на результатах оценки, предоставленных оценщиком.

7.2.3 Взаимоотношения между ролями

Для предотвращения негативных воздействий на процесс оценки требуется обеспечить некоторое разделение ролей. Это подразумевает, что все роли, описанные выше, выполняются различными юридическими и физическими лицами, за исключением того, что роли разработчика и заявителя может выполнять одно лицо.

Кроме того, при проведении некоторых видов оценки (например оценки по ОУД1) может не требоваться вовлечение разработчика в процесс оценки. В таком случае ОО оценщику предоставляет заявитель, и он же генерирует свидетельства оценки.

7.2.4 Общая модель оценки

Процесс оценки состоит из выполнения оценщиком задачи получения исходных данных для оценки, задачи оформления результатов оценки и задачи выполнения подвидов деятельности по оценке. На рисунке 2 отражены отношения между этими задачами и подвидами деятельности.

Рисунок 2 - Общая модель оценки

Рисунок 2 - Общая модель оценки

Процессу оценки может предшествовать фаза подготовки, где заявитель и оценщик налаживают друг с другом связь и устанавливают деловые отношения. Во время этой фазы может значительно варьироваться состав выполняемых работ и число вовлеченных сторон. Как правило, именно во время этого шага оценщик выполняет анализ выполнимости успешной оценки.

7.2.5 Вердикты оценщика

Оценщик выносит вердикт относительно выполнения требований ИСО/МЭК 15408, а не требований настоящего стандарта. Наименьшая структурная единица ИСО/МЭК 15408, по которой выносится вердикт, - элемент действий оценщика (явный или подразумеваемый). Вердикт по выполняемому элементу действий оценщика из ИСО/МЭК 15408 выносится как результат выполнения соответствующего действия по оценке из методологии оценки и составляющих его шагов оценивания. В итоге результат оценки формируется в соответствии с разделом 9 "Результаты оценки" стандарта ИСО/МЭК 15408-1.

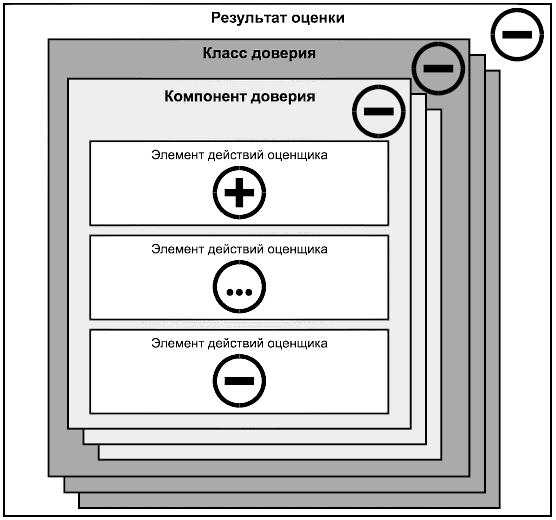

В настоящем стандарте различаются три взаимоисключающих вида вердикта:

a) условиями положительного вердикта являются завершение оценщиком элемента действий оценщика из ИСО/МЭК 15408 и определение, что требования к оцениваемому ПЗ, ЗБ или ОО выполнены. Для элемента условиями положительного вердикта являются:

1) успешное завершение всех шагов оценивания, составляющих соответствующее действие из методологии оценки;

2) предоставление всех свидетельств оценки, требуемых для выполнения шагов оценивания, в логичной последовательности и в такой форме, чтобы они могли быть в полной мере поняты оценщиком;

3) отсутствие в свидетельствах оценки, требуемых для выполнения шагов оценивания, явных внутренних противоречий или несогласованности с другими свидетельствами. Следует отметить, что под явными подразумеваются такие противоречия, которые оценщик обнаруживает в процессе выполнения шагов оценивания: оценщику не следует каждый раз при выполнении шага оценивания проводить полный анализ непротиворечивости всех свидетельств.

b) условиями отрицательного вердикта являются завершение оценщиком элемента действий оценщика из ИСО/МЭК 15408 и определение того, что требования к оцениваемому ПЗ, ЗБ или ОО не выполнены или что свидетельства оценки не являются логически связанными и однозначно понятными, а также при выявлении явной несогласованности в свидетельствах оценки.

c) Все вердикты поначалу неокончательные и остаются такими до вынесения положительного или отрицательного вердикта.

Общий вердикт положительный тогда и только тогда, когда все составляющие вердикта положительные. В примере, показанном на рисунке 3, вердикт для одного из элементов действий оценщика отрицательный, поэтому вердикты для соответствующего компонента доверия, класса доверия и общий вердикт также отрицательные.

Рисунок 3 - Пример правила вынесения вердикта

Рисунок 3 - Пример правила вынесения вердикта

7.3 Задача получения исходных данных для оценки

7.3.1 Цели

Цель этой задачи состоит в том, чтобы обеспечить оценщика корректной версией свидетельств, необходимых для оценки, а также соответствующую их защиту. Иначе не может быть обеспечена ни техническая точность оценки, ни проведение оценки способом, обеспечивающим повторяемость и воспроизводимость результатов.

7.3.2 Замечания по применению

Ответственность за представление всех требуемых свидетельств оценки возлагается на заявителя. Однако большинство свидетельств оценки, вероятно, будет создано и поставлено разработчиком от имени заявителя.

Поскольку требования доверия относятся к ОО в целом, то необходимо, чтобы оценщику были доступны свидетельства оценки, относящиеся ко всем частям ОО. Область применения и требуемое содержание такого свидетельства оценки не зависят от уровня контроля разработчиком над каждой частью ОО. Например, если требуется проект, то требования семейства ADV_TDS "Проект ОО" относятся ко всем подсистемам, являющимся частью ФБО. Кроме того, требования доверия, согласно которым требуется выполнение определенных процедур (например, из семейств ALC_CMC "Возможности УК" и ALC_DEL "Поставка"), также относятся к ОО в целом (включая любую часть, разработанную другим разработчиком).

Оценщику рекомендуется совместно с заявителем представить указатель требуемых свидетельств оценки. Этот указатель может являться совокупностью ссылок на документацию. В нем следует привести достаточную информацию (например, аннотацию каждого документа, или, по меньшей мере, его полное название и перечень разделов, представляющих интерес), позволяющую оценщику легко найти требуемое свидетельство.

Информации, содержащейся в требуемом свидетельстве оценки, не предписана какая-либо специфическая структура документирования. Свидетельство оценки для подвида деятельности может быть обеспечено несколькими отдельными документами, или один документ может удовлетворять нескольким требованиям к исходным данным для некоторого подвида деятельности.

Оценщику требуются завершенные и официально выпущенные версии свидетельств оценки. Однако в процессе оценки в помощь оценщику могут представляться и предварительные материалы свидетельств, например при предварительной неформальной оценке, но не для использования в качестве основы для вердиктов. Оценщику может быть полезно ознакомиться с предварительными версиями следующих типов свидетельств оценки:

a) тестовая документация, позволяющая оценщику предварительно оценить тесты и процедуры тестирования;

b) проектная документация, предоставляющая оценщику исходную информацию для понимания конструкции ОО;

c) исходный код или схемы аппаратуры, позволяющие оценить применение стандартов, используемых разработчиком.

Использование предварительных версий свидетельств оценки наиболее применимо там, где оценка ОО выполняется параллельно с его разработкой. Однако это возможно и при оценке разработанного ОО, когда разработчику приходится выполнять дополнительную работу по устранению недостатков, указанных оценщиком (например, по исправлению ошибки в проекте или в реализации), или когда требуются свидетельства для оценки безопасности, отсутствующие в имеющейся документации (например, когда ОО изначально разрабатывался без учета требований ИСО/МЭК 15408).

7.3.3 Подзадача управления свидетельством оценки

7.3.3.1 Контроль конфигурации

Оценщик должен осуществлять контроль конфигурации свидетельства оценки.

ИСО/МЭК 15408 подразумевает, что после получения свидетельства оценщик способен идентифицировать и локализовать каждый элемент свидетельства оценки, а также определить, находится ли в его распоряжении конкретная версия документа.

Оценщик должен защищать свидетельство оценки от изменения или утраты, когда оно находится в его распоряжении.

7.3.3.2 Дальнейшее использование

Системы оценки могут предусматривать контроль за изъятием из использования свидетельств оценки после завершения оценки. Изъятие из использования свидетельств оценки может достигаться посредством следующих действий:

a) возврата свидетельств оценки;

b) архивирования свидетельств оценки;

c) уничтожения свидетельств оценки.

7.3.3.3 Конфиденциальность

Во время проведения оценки оценщик может получить доступ к чувствительной коммерческой информации заявителя и разработчика (например, информации о конструкции ОО или специальных инструментальных средствах), а также к чувствительной государственной информации. Системы оценки могут предъявить к оценщику требования по обеспечению конфиденциальности свидетельств оценки. Заявитель и оценщик могут совместно согласовать и дополнительные требования, не противоречащие системе.

Требования конфиденциальности затрагивают многие аспекты проведения оценки, включая получение, обработку, хранение и дальнейшее использование свидетельств оценки.

7.4 Подвиды деятельности по оценке

Подвиды деятельности по оценке изменяются в зависимости от того, оценивается ли ПЗ или ОО. Кроме того, в случае оценки ОО подвиды деятельности зависят от выбранных требований доверия.

7.5 Задача оформления результатов оценки

7.5.1 Цели

Цель этого подраздела состоит в описании сообщения о проблеме (СП) и технического отчета об оценке (ТОО). Системы оценки могут потребовать дополнительные отчеты от оценщика, такие как отчеты об отдельных шагах оценивания или же представление дополнительной информации в СП и ТОО. Настоящий стандарт не препятствует включению дополнительной информации в эти отчеты (сообщения), поскольку он определяет лишь содержание минимально необходимой информации.

Непротиворечивое представление результатов оценки облегчает достижение универсального принципа повторяемости и воспроизводимости результатов. Непротиворечивость охватывает тип и объем информации, приводимой в ТОО и СП. Ответственность за согласованность ТОО и СП, относящихся к различным оценкам, возложена на орган оценки.

Для удовлетворения требований настоящего стандарта к содержанию информации в отчетах (сообщениях) оценщик выполняет две следующие подзадачи:

a) подготовку СП (если это необходимо при выполнении оценки);

b) подготовку ТОО.

7.5.2 Управление результатами оценки

Оценщик поставляет органу оценки ТОО, а также каждый СП, по мере того, как они становятся доступны. Требования контроля обработки ТОО и СП установлены системой оценки, которая может включать поставку заявителю или разработчику. ТОО и СП могут содержать чувствительную коммерческую информацию или персональные данные и, возможно, из них будет необходимо удалить такую информацию перед передачей заявителю.

7.5.3 Замечания по применению

В данной редакции стандарта требования обеспечения оценщика свидетельствами для поддержки переоценки и повторного использования результатов оценивания в явном виде не сформулированы. Когда заявителю требуется информация для переоценки или повторного использования результатов оценивания, следует проконсультироваться в системе оценки, в которой проводилась оценка.

7.5.4 Подзадача подготовки СП

СП предоставляют оценщику механизм для запроса разъяснений (например, от органа оценки о применении требований) или для определения проблемы по одному из аспектов оценки.

При отрицательном вердикте оценщик должен представить СП для отражения результата оценки. В противном случае оценщик может использовать СП как один из способов выражения потребности в разъяснении.

В любом СП оценщик должен привести следующее:

a) идентификатор оцениваемого ПЗ или ОО;

b) задачу/подвид деятельности по оценке, при выполнении которой/которого проблема была выявлена;

c) суть проблемы;

d) оценку ее серьезности (например, приводит к отрицательному вердикту, задерживает выполнение оценки или требует решения до завершения оценки);

e) наименование организации, ответственной за решение вопроса;

f) рекомендуемые сроки решения;

g) определение влияния на оценку отсутствия решения проблемы.

Адресаты рассылки СП и процедуры обработки сообщения зависят от характера содержания сообщения и от конкретной системы оценки. Системы оценки могут различать типы СП или определять дополнительные, различающиеся по требуемой информации и рассылке (например, СП органам оценки и заявителям).

7.5.5 Подзадача подготовки ТОО

7.5.5.1 Цели

Оценщик должен подготовить ТОО, чтобы представить техническое логическое обоснование вердиктов.

Настоящий стандарт определяет требования к минимальному содержанию ТОО; однако системы оценки могут задать дополнительные требования к содержанию, конкретному представлению и структуре информации. Например, в системах оценки может требоваться, чтобы конкретный вводный материал (например, налагаемые ограничения и заявление авторских прав) всегда включался в ТОО.

Предполагается, что читатель ТОО знаком с общими концепциями информационной безопасности, ИСО/МЭК 15408, настоящим стандартом, подходами к оценке и ИТ

ТОО помогает органу оценки подтвердить, что оценка была произведена в соответствии с требованиями стандартов, но допускается, что задокументированные результаты оценки могут не содержать всей необходимой информации, поэтому может потребоваться дополнительная информация конкретно для данной системы оценки. Этот аспект находится за рамками области действия настоящего стандарта.

7.5.5.2 ТОО при оценке ПЗ

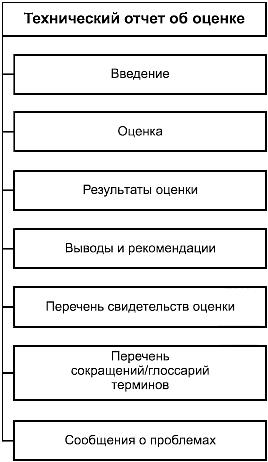

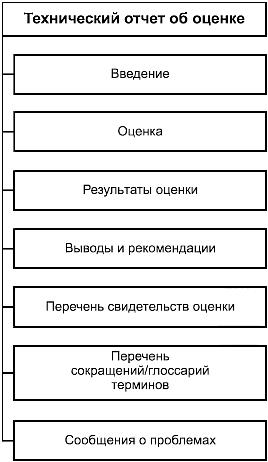

В данном подпункте приведено минимально необходимое содержание информации, включаемой в ТОО при оценке ПЗ. Содержание ТОО показано на рисунке 4; этот рисунок может использоваться как образец при построении структурной схемы ТОО.

Рисунок 4 - Содержание ТОО при оценке ПЗ

Рисунок 4 - Содержание ТОО при оценке ПЗ

7.5.5.2.1 Введение

Оценщик должен привести в отчете идентификаторы системы оценки.

Идентификаторы системы оценки (например, логотип) являются информацией, требуемой для однозначной идентификации системы, ответственной за мониторинг оценки.

Оценщик должен привести в отчете идентификаторы контроля конфигурации ТОО.

Идентификаторы контроля конфигурации ТОО содержат информацию, которая идентифицирует ТОО (например, наименование, дату составления и номер версии).

Оценщик должен привести в отчете идентификаторы контроля конфигурации ПЗ.

Идентификаторы контроля конфигурации ПЗ (например, название, дата составления и номер версии) требуются, чтобы орган оценки мог определить, что именно оценивается, и подтвердить правильность вынесенных оценщиком вердиктов.

Оценщик должен привести в отчете идентификатор разработчика.

Идентификатор разработчика ПЗ требуется для идентификации стороны, ответственной за создание ПЗ.

Оценщик должен привести в отчете идентификатор заявителя.

Идентификатор заявителя требуется для идентификации стороны, ответственной за представление оценщику свидетельств оценки.

Оценщик должен привести в отчете идентификатор оценщика.

Идентификатор оценщика необходим для идентификации стороны, выполняющей оценку и ответственной за вердикты по результатам оценки.

7.5.5.2.2 Оценка

Оценщик должен привести в отчете сведения о применяемых методах оценки, технологии, инструментальных средствах и стандартах.

Оценщик приводит ссылки на использованные при оценке ПЗ критерии оценки, методологию и интерпретации.

Оценщик должен привести в отчете сведения о любых ограничениях, принятых при оценке, об ограничениях на распространение результатов оценки и о предположениях, сделанных во время оценки, которые влияют на ее результаты.

Оценщик может включить в отчет информацию о правовых или законодательных аспектах, организации работ, конфиденциальности и т.д.

7.5.5.2.3 Результаты оценки

Оценщик должен привести в отчете вердикт, сопровождаемый обоснованием, для каждого из компонентов доверия, составляющих вид деятельности АРЕ как результат выполнения соответствующего действия методологии оценки и составляющих его шагов оценивания.

Обоснование представляет объяснение для вынесения вердикта, сделанного на основе ИСО/МЭК 15408, ИСО/МЭК 18045, любых их интерпретаций и изученных свидетельств оценки, и показывает, насколько свидетельства оценки удовлетворяют или не удовлетворяют каждому аспекту критериев. Оно содержит описание выполненной работы, используемых методов и процедур получения результатов. Обоснование может обеспечивать детализацию до уровня шагов оценивания из методологии оценки.

7.5.5.2.4 Выводы и рекомендации

Оценщик должен привести в отчете выводы по результатам оценки, в частности, общий вердикт в соответствии с разделом 9 "Результаты оценки" ИСО/МЭК 15408-1 и процедурой вынесения вердикта, описанной в пункте 7.2.5 настоящего стандарта.

Оценщик дает рекомендации, которые могут быть полезны для органа оценки. Эти рекомендации могут указывать на недостатки ПЗ, обнаруженные во время оценки, или упоминать о его свойствах, которые особенно полезны.

7.5.5.2.5 Перечень свидетельств оценки

Оценщик должен привести в отчете следующую информацию о каждом свидетельстве оценки:

- о составителе свидетельства (например, разработчик, заявитель);

- о названии свидетельства;

- об уникальной ссылке на свидетельство (например, дата составления и номер версии).

7.5.5.2.6 Перечень сокращений/глоссарий терминов

Оценщик должен привести в отчете перечень всех сокращений, используемых в ТОО.

В ТОО нет необходимости повторять определения глоссария, уже приведенные в ИСО/МЭК 15408 или настоящем стандарте.

7.5.5.2.7 Сообщения о проблемах

Оценщик должен привести в отчете полный перечень, уникально идентифицирующий все СП, подготовленные во время оценки, а также их статус.

Для каждого СП в перечне следует привести идентификатор СП, а также название или аннотацию.

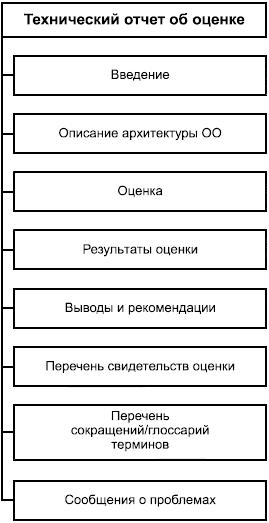

7.5.5.3 ТОО при оценке ОО

В данном подпункте приведено минимально необходимое содержание информации, включаемой в ТОО при оценке ОО. Содержание ТОО показано на рисунке 5; этот рисунок может использоваться как образец при построении структурной схемы ТОО.

Рисунок 5 - Содержание ТОО при оценке ОО

Рисунок 5 - Содержание ТОО при оценке ОО

7.5.5.3.1 Введение

Оценщик должен привести в отчете идентификаторы системы оценки.

Идентификаторы системы оценки (например, логотип) являются информацией, требуемой для однозначной идентификации системы, ответственной за мониторинг оценки.

Оценщик должен привести в отчете идентификаторы контроля конфигурации ТОО.

Идентификаторы контроля конфигурации ТОО содержат информацию, которая идентифицирует ТОО (например, название, дату составления и номер версии).

Оценщик должен привести в отчете идентификаторы контроля конфигурации ЗБ и ОО.

Идентификаторы контроля конфигурации ЗБ и ОО требуются, чтобы орган оценки мог определить, что именно оценивается, и подтвердить правильность вынесенных оценщиком вердиктов.

Если ЗБ содержит "Утверждения о соответствии" ОО требованиям одного или нескольких ПЗ, ТОО должен содержать ссылку на соответствующие ПЗ.

Ссылка на ПЗ содержит информацию, которая уникально идентифицирует ПЗ (например, название, дату составления и номер версии).

Оценщик должен привести в отчете идентификатор разработчика.

Идентификатор разработчика ОО требуется для идентификации стороны, ответственной за создание ОО.

Оценщик должен привести в отчете идентификатор заявителя.

Идентификатор заявителя требуется для идентификации стороны, ответственной за представление оценщику свидетельств оценки.

Оценщик должен привести в отчете идентификатор оценщика.

Идентификатор оценщика необходим для идентификации стороны, выполняющей оценку и ответственной за вердикты по результатам оценки.

7.5.5.3.2 Описание архитектуры ОО

Оценщик должен привести в отчете высокоуровневое "Описание ОО" и его главных компонентов, основанное на свидетельстве оценки, указанном в семействе доверия ИСО/МЭК 15408 "Проект ОО" (ADV_TDS), где оно применимо.

Назначение этого пункта состоит в указании степени архитектурного разделения главных компонентов. Если в ЗБ нет требований из семейства ADV_TDS "Проект ОО", этот пункт не применим и считается удовлетворенным.

7.5.5.3.3 Оценка

Оценщик должен привести в отчете сведения о методах оценки, технологии, инструментальных средствах и применяемых стандартах.

Оценщик может сослаться на критерии оценки, методологию и интерпретации, использованные при оценке ОО, или на устройства, применяемые при тестировании.

Оценщик должен привести в отчете сведения о любых ограничениях, принятых при оценке, об ограничениях на распространение результатов оценки и о предположениях, сделанных во время оценки, которые влияют на ее результаты.

Оценщик может включить в отчет информацию о правовых или законодательных аспектах, организации работ, конфиденциальности и т.д.

7.5.5.3.4 Результаты оценки

Для каждого вида деятельности по оценке ОО оценщик должен привести в отчете:

- название рассматриваемого вида деятельности;

- вердикт, сопровождаемый обоснованием для каждого компонента доверия, составляющего этот вид деятельности как результат выполнения соответствующего действия методологии оценки и составляющих его шагов оценивания.

В обосновании поясняется вердикт с использованием ИСО/МЭК 15408, настоящего стандарта, любых их интерпретаций и изученных свидетельств оценки, а также демонстрируется, насколько свидетельства оценки удовлетворяют или не удовлетворяют каждому аспекту критериев. Обоснование содержит описание выполненной работы, используемых методов и процедур получения результатов. Обоснование может обеспечивать детализацию до уровня шагов оценивания из методологии оценки.

Оценщик должен привести в отчете всю информацию, специально запрошенную на шагах оценивания.

Для видов деятельности AVA и ATE указываются шаги оценивания, которые определяют информацию, включаемую в ТОО.

7.5.5.3.5 Выводы и рекомендации

Оценщик должен привести в отчете выводы по результатам оценки об удовлетворении ОО требованиям своего ЗБ, в частности, общий вердикт в соответствии с разделом 9 "Результаты оценки" ИСО/МЭК 15408-1 и процедурой вынесения вердикта, описанной в пункте 7.2.5 настоящего стандарта.

Оценщик дает рекомендации, которые могут быть полезны для органа оценки. Эти рекомендации могут указывать на недостатки продукта ИТ, обнаруженные во время оценки, или упоминать о его свойствах, которые особенно полезны.

7.5.5.3.6 Перечень свидетельств оценки

Оценщик должен привести в отчете следующую информацию о каждом свидетельстве оценки:

- о составителе свидетельства (например, разработчик, заявитель);

- о названии свидетельства;

- об уникальной ссылке на свидетельство (например, дата составления и номер версии).

7.5.5.3.7 Перечень сокращений/глоссарий терминов

Оценщик должен привести в отчете перечень всех сокращений, используемых в ТОО.

В ТОО нет необходимости повторять определения глоссария, уже приведенные в ИСО/МЭК 15408 или настоящем стандарте.

7.5.5.3.8 Сообщения о проблемах

Оценщик должен привести в отчете полный перечень, уникально идентифицирующий все СП, подготовленные во время оценки, а также их статус.

Для каждого СП в перечне следует привести идентификатор СП, а также название или аннотацию.

8 Класс АРЕ: Оценка профиля защиты

8.1 Введение

Этот раздел описывает оценку ПЗ. Требования и методология оценки ПЗ идентичны для каждой оценки ПЗ, независимо от ОУД (или другой совокупности требований доверия), заявленного в ПЗ. Методология оценки в этом разделе основана на требованиях к ПЗ, определенных в классе АРЕ из ИСО/МЭК 15408-3.

Данный раздел следует использовать вместе с приложениями А, В и С в ИСО/МЭК 15408-1, поскольку в этих приложениях разъясняются приведенные здесь понятия и приводятся многочисленные примеры.

8.2 Замечания по применению

8.2.1 Повторное использование результатов оценки сертифицированных ПЗ

При осуществлении оценки ПЗ, который основан на одном или нескольких сертифицированных ПЗ, есть возможность использовать тот факт, что данные ПЗ уже прошли сертификацию. Возможность повторного использования результата оценки сертифицированных ПЗ больше, если оцениваемый ПЗ не добавляет угроз, ПБОр, целей безопасности и/или требований безопасности к тем ПЗ, с которыми утверждается соответствие. Если в оцениваемом ПЗ содержится намного больше угроз, ПБОр, целей безопасности и/или требований безопасности, чем в сертифицированном ПЗ, повторное использование результатов сертификации может быть бесполезным.

Оценщику разрешается повторно использовать результаты оценки ПЗ, проводя определенные исследования только частично или вовсе не выполняя их, если эти исследования или их части были проведены в рамках оценки ПЗ. Делая это, оценщику следует предположить, что анализ ПЗ был проведен правильно.

Примером может служить следующая ситуация: анализируется соответствие некоторому ПЗ, содержащему ряд требований безопасности. Эти требования в процессе оценки ПЗ были признаны внутренне непротиворечивыми. Если в оцениваемом ПЗ используются эти же требования, анализ непротиворечивости не обязательно повторно проводить во время оценки ПЗ. Если же оцениваемый ПЗ добавляет одно или более требований или выполняет над ними операции, анализ необходимо повторить. Однако есть возможность сократить объем работ при анализе непротиворечивости, используя тот факт, что исходные требования внутренне непротиворечивы. Если исходные требования внутренне непротиворечивы, оценщик только должен определить, что:

a) ряд новых и/или измененных требований внутренне непротиворечив, и

b) все новые и/или измененные требования совместимы с исходными требованиями.

Оценщик отмечает в ТОО каждый случай, где исследования не сделаны или только частично сделаны по этой причине.

8.3 "Введение ПЗ" (APE_INT)

8.3.1 Подвид деятельности по оценке (APE_INT.1)

8.3.1.1 Цели

Цель этого подвида деятельности - сделать заключение о том, что ПЗ правильно идентифицирован и что "Ссылка на ПЗ" и "Аннотация ОО" не противоречат друг другу.

8.3.1.2 Исходные данные

Свидетельством оценки для этого подвида деятельности является ПЗ.

8.3.1.3 Действие APE_INT.1.1E

ИСО/МЭК 15408-3 APE_INT.1.1С: "Введение ПЗ" должно содержать "Ссылку на ПЗ" и "Аннотацию ОО".

8.3.1.3.1 Шаг оценивания APE_INT.1-1

Оценщик должен проверить, представлены ли в разделе "Введение ПЗ" "Ссылка на ПЗ" и "Аннотация ОО".

ИСО/МЭК 15408-3 APE_INT.1.2С: "Ссылка на ПЗ" должна уникально идентифицировать ПЗ.

8.3.1.3.2 Шаг оценивания APE_INT.1-2

Оценщик должен исследовать "Ссылку на ПЗ" в целях определения того, что она уникально идентифицирует ПЗ.

Оценщик выносит заключение о том, что "Ссылка на ПЗ" идентифицирует ПЗ так, чтобы его можно было легко отличить от другого ПЗ, и что она уникально идентифицирует каждую версию ПЗ, например благодаря включению номера версии и/или даты публикации.

Рекомендуется наличие в ПЗ некоторой системы ссылок с поддержкой уникальных ссылок (например, с использованием номеров, букв или даты публикации для обозначения ссылки на конкретную версию).

ИСО/МЭК 15408-3 APE_INT.1.3С: В "Аннотации ОО" должна быть предоставлена краткая информация об использовании и основных функциональных возможностях безопасности ОО.

8.3.1.3.3 Шаг оценивания APE_INT.1-3

Оценщик должен исследовать "Аннотацию ОО", чтобы сделать заключение о том, что она описывает использование и основные характеристики безопасности ОО.

В "Аннотации ОО" следует приводить краткое (несколько параграфов) описание использования ОО и основные характеристики безопасности, ожидаемые от ОО. Рекомендуется, чтобы "Аннотация ОО" предоставляла потенциальным пользователям и разработчикам ОО возможность быстро сделать заключение, представляет ли для них интерес данный ПЗ.

Оценщик делает заключение о том, является ли "Аннотация ОО" достаточно ясной для разработчиков и пользователей ОО и достаточной для получения ими общего понимания назначения ОО и его основных характеристик безопасности.

ИСО/МЭК 15408-3 APE_INT.1.4C: В "Аннотации ОО" должен быть идентифицирован тип ОО.

8.3.1.3.4 Шаг оценивания APE_INT.1-4

Оценщик должен проверить, идентифицирован ли в "Аннотации ОО" тип ОО.

ИСО/МЭК 15408-3 APE_INT.1.5C: В "Аннотации ОО" должны быть идентифицированы любые не входящие в ОО аппаратные, программные, а также программно-аппаратные средства, доступные для ОО.

8.3.1.3.5 Шаг оценивания APE_INT.1-5

Оценщик должен исследовать "Аннотацию ОО", чтобы сделать заключение о том, что в ней идентифицированы любые не входящие в ОО аппаратные, программные, а также программно-аппаратные средства, доступные для ОО.

В то время как некоторые ОО являются автономными, другим ОО (особенно если ОО является программным средством) для работы необходимы дополнительные аппаратные, программные или программно-аппаратные средства. В этом подразделе ПЗ автор ПЗ перечисляет все доступные аппаратные, программные или программно-аппаратные средства, которые могут быть запущены на ОО.

Рекомендуется, чтобы это перечисление было достаточно подробным для того, чтобы потенциальные пользователи и разработчики ОО могли определить, может ли их ОО функционировать с перечисленными аппаратными, программными или программно-аппаратными средствами.

8.4 Утверждения о соответствии (APE_CCL)

8.4.1 Подвид деятельности по оценке (APE_CCL.1)

8.4.1.1 Цели

Цель этого подвида деятельности состоит в том, чтобы определить обоснованность различных утверждений о соответствии. Он описывает, каким образом ПЗ соответствует ИСО/МЭК 15408, другим ПЗ и пакетам требований.

8.4.1.2 Исходные данные

Свидетельством оценки для этого подвида деятельности являются:

a) ПЗ;

b) другие ПЗ, соответствие которым утверждается в ПЗ;

c) пакеты требований, соответствие которым утверждается в ПЗ.

8.4.1.3 Действие АРЕ_ССL.1.1Е

ИСО/МЭК 15408-3 АРЕ_ССL.1.1С: В "Утверждения о соответствии" должно быть включено "Утверждение о соответствии ИСО/МЭК 15408", которое определяет, для какой редакции ИСО/МЭК 15408 утверждается соответствие ПЗ.

8.4.1.3.1 Шаг оценивания АРЕ_ССL.1-1

Оценщик должен проверить, что в "Утверждения о соответствии" включено "Утверждение о соответствии ИСО/МЭК 15408", которое определяет, для какой редакции ИСО/МЭК 15408 должен соответствовать ПЗ.

Оценщик делает заключение о том, что "Утверждение о соответствии ИСО/МЭК 15408" идентифицирует редакцию ИСО/МЭК 15408, которая использовалась для разработки данного ПЗ. В "Утверждение" следует включать номер редакции ИСО/МЭК 15408 и, если не использовалась международная редакция ИСО/МЭК 15408 на английском языке, то в нем следует указать язык используемой редакции ИСО/МЭК 15408.

ИСО/МЭК 15408-3 APE_CCL.1.2C: В "Утверждении о соответствии ИСО/МЭК 15408" должно приводиться описание соответствия ПЗ ИСО/МЭК 15408-2; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-2, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-2 требования.

8.4.1.3.2 Шаг оценивания АРЕ_ССL.1-2

Оценщик должен проверить, что "Утверждение о соответствии ИСО/МЭК 15408" описывает соответствие ПЗ ИСО/МЭК 15408-2; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-2, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-2 требования.

ИСО/МЭК 15408-3 APE_CCL.1.3C: В "Утверждении о соответствии ИСО/МЭК 15408" должно приводиться описание соответствия ПЗ ИСО/МЭК 15408-3; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-3, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-3 требования.

8.4.1.3.3 Шаг оценивания АРЕ_ССL.1-3

Оценщик должен проверить, что "Утверждение о соответствии ИСО/МЭК 15408" описывает соответствие ПЗ ИСО/МЭК 15408-3; ПЗ либо описывается как соответствующий требованиям ИСО/МЭК 15408-3, либо как содержащий расширенные по отношению к ИСО/МЭК 15408-3 требования.

ИСО/МЭК 15408-3 APE_CCL.1.4C: "Утверждение о соответствии ИСО/МЭК 15408" должно согласовываться с "Определением расширенных компонентов".

8.4.1.3.4 Шаг оценивания АРЕ_ССL.1-4

Оценщик должен исследовать "Утверждение о соответствии ИСО/МЭК 15408-2" в целях вынесения заключения о его согласованности с "Определением расширенных компонентов".

Если "Утверждение о соответствии ИСО/МЭК 15408" в ПЗ содержит "Утверждение о соответствии ИСО/МЭК 15408-2", оценщик делает заключение о том, что "Определение расширенных компонентов" не определяет функциональные компоненты.

Если "Утверждение о соответствии ИСО/МЭК 15408" в ПЗ содержит утверждение о соответствии расширению ИСО/МЭК 15408-2, оценщик делает заключение о том, что "Определение расширенных компонентов" определяет хотя бы один расширенный функциональный компонент.

8.4.1.3.5 Шаг оценивания АРЕ_ССL.1-5

Оценщик должен исследовать "Утверждение о соответствии ИСО/МЭК 15408" в отношении ИСО/МЭК 15408-3 в целях вынесения заключения о его согласованности с "Определением расширенных компонентов".

Если "Утверждение о соответствии ИСО/МЭК 15408" содержит "Утверждение о соответствии ИСО/МЭК 15408-3", оценщик делает заключение о том, что "Определение расширенных компонентов" не определяет компоненты требований доверия.

Если "Утверждение о соответствии ИСО/МЭК 15408" содержит "Утверждение о соответствии расширению ИСО/МЭК 15408-3", оценщик делает заключение о том, что "Определение расширенных компонентов" определяет хотя бы один расширенный компонент доверия.

ИСО/МЭК 15408-3 АРЕ_ССL.1.5С: В "Утверждении о соответствии" должны быть идентифицированы все ПЗ и пакеты требований безопасности, о соответствии которым утверждается в ПЗ.

8.4.1.3.6 Шаг оценивания АРЕ_ССL.1-6

Оценщик должен проверить, что "Утверждения о соответствии" содержит "Утверждение о соответствии ПЗ", идентифицирующее все ПЗ, о соответствии которым утверждается в ПЗ.

Если в ПЗ не утверждается соответствие ПЗ другим ПЗ, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик выносит заключение о том, что любой ПЗ, на который ссылаются, однозначно идентифицирован (например, названием и номером версии или идентификацией, включенной во введение этого ПЗ).

Оценщику следует помнить, что утверждения частичного соответствия ПЗ недопустимы.

8.4.1.3.7 Шаг оценивания АРЕ_ССL.1-7

Оценщик должен проверить, что "Утверждение о соответствии" содержит "Утверждение о соответствии пакетам требований", идентифицирующее все пакеты, о соответствии которым утверждается в ПЗ.

Если в ПЗ не утверждается соответствие какому-либо пакету требований, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик выносит заключение о том, что любой пакет требований, на который ссылаются, однозначно идентифицирован (например, названием и номером версии или идентификацией, включенной во введение этого пакета).

Оценщику следует помнить, что утверждения частичного соответствия некоторому пакету требований недопустимы.

ИСО/МЭК 15408-3 APE_CCL.1.6C: В "Утверждении о соответствии ПЗ пакету требований" должно приводиться описание любого соответствия ПЗ некоторому пакету требований; ПЗ либо описывается как соответствующий пакету требований, либо как содержащий расширенные по отношению к пакету требования.

8.4.1.3.8 Шаг оценивания АРЕ_ССL.1-8

Оценщик должен проверить, что для каждого идентифицированного пакета "Утверждения о соответствии" содержит* утверждение либо о соответствии именованному пакету, либо о соответствии пакету, усиленному относительно именованного пакета.

_______________

* Текст документа соответствует оригиналу. - .

Если в ПЗ не утверждается о соответствии какому-либо пакету требований, то этот шаг оценивания не применим и считается удовлетворенным.

Если в "Утверждении о соответствии ПЗ пакету требований" содержится утверждение о соответствии именованному пакету, оценщик делает заключение о том, что:

a) Если пакет является пакетом требований доверия, то ПЗ содержит все ТДБ, включенные в пакет, но не содержит дополнительных ТДБ.

b) Если пакет является функциональным, то ПЗ содержит все ФТБ, включенные в пакет, но не содержит дополнительных ФТБ.

Если в "Утверждении о соответствии ПЗ пакету требований" содержится утверждение о соответствии расширенному пакету требований относительно именованного, оценщик делает заключение о том, что:

a) Если пакет является пакетом доверия, то ПЗ содержит все ТДБ, включенные в пакет, и по крайней мере одно дополнительное ТДБ или одно ТДБ, которое является иерархическим к ТДБ в пакете.

b) Если пакет является функциональным, то ПЗ содержит все ФТБ, включенные в пакет, и по крайней мере одно дополнительное ФТБ или одно ФТБ, которое является иерархическим к ФТБ в пакете.

ИСО/МЭК 15408-3 АРЕ_ССL.1.7С: В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что тип ОО согласуется с типом ОО в тех ПЗ, о соответствии которым утверждается.

8.4.1.3.9 Шаг оценивания АРЕ_ССL.1-9

Оценщик должен исследовать "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что тип ОО согласуется со всеми типами ОО в ПЗ.

Если в ПЗ не утверждается о соответствии ПЗ другому ПЗ, то этот шаг оценивания не применим и считается удовлетворенным.

Отношение между типами может быть простым: например, в ПЗ межсетевого экрана утверждается о соответствии другому ПЗ межсетевого экрана, или более сложным: например в ПЗ смарт-карты утверждается о соответствии многим другим ПЗ одновременно - ПЗ интегральной схемы, ПЗ для ОС смарт-карты и двум ПЗ двух приложений на смарт-карте.

ИСО/МЭК 15408-3 АРЕ_ССL.1.8С: В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение определения проблемы безопасности согласуется с изложением определения проблемы безопасности тех ПЗ, о соответствии которым утверждается.

8.4.1.3.10 Шаг оценивания АРЕ_ССL.1-10

Оценщик должен исследовать "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что в соответствии с изложением "Утверждений о соответствии" в ПЗ изложение определения проблемы безопасности согласуется с изложениями определения проблемы безопасности в тех ПЗ, для которых требуется соответствие, как определено в заявлении о соответствии ПЗ.

Если в оцениваемом ПЗ не утверждается о соответствии другим ПЗ, то этот шаг оценивания не применим и считается удовлетворенным.

Если в ПЗ, о соответствии которому утверждается, не включено изложение "Определения проблемы безопасности", то этот шаг оценивания не применим и считается удовлетворенным.

Если требуется строгое соответствие ПЗ, о соответствии которому утверждается, тогда не требуется "Обоснование утверждений о соответствии". Вместо этого оценщик делает заключение о том, является ли:

a) набор угроз в оцениваемом ПЗ расширенным или идентичным по отношению к перечню угроз в ПЗ, о соответствии которому утверждается;

b) набор ПБОр в оцениваемом ПЗ расширенным или идентичным по отношению к ПБОр в ПЗ, о соответствии которому утверждается;

с) набор предположений в оцениваемом ПЗ идентичным по отношению к предположениям в ПЗ, о соответствии которому утверждается.

Если требуется возможность продемонстрировать соответствие тем ПЗ, о соответствии которым требуется продемонстрировать соответствие, оценщик исследует "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что оно демонстрирует, что изложение "Определения проблемы безопасности" в оцениваемом ПЗ эквивалентное или более ограничительное, чем "Определение проблемы безопасности" в ПЗ, о соответствии которому утверждается.

В качестве руководства о том, что считать "эквивалентным или более ограничительным" изложением, см. ИСО/МЭК 15408-1 приложение D "Соответствие ПЗ".

ИСО/МЭК 15408-3 АРЕ_ССL.1.9С: В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение "Целей безопасности" согласуется с изложением "Целей безопасности" в тех ПЗ, о соответствии которым утверждается.

8.4.1.3.11 Шаг оценивания АРЕ_ССL.1-11

Оценщик должен исследовать "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что изложение "Целей безопасности" согласуется с изложением "Целей безопасности" в тех ПЗ, о соответствии которым утверждается.

Если в ПЗ не утверждается о соответствии ПЗ другому ПЗ, то этот шаг оценивания не применим и считается удовлетворенным.

Если требуется строгое соответствие ПЗ, о соответствии которому утверждается, тогда не требуется "Обоснование утверждений о соответствии". Вместо этого оценщик делает заключение о том, содержит ли:

- оцениваемый ПЗ все цели безопасности для ОО того ПЗ, о соответствии которому утверждается. Следует отметить, что в оцениваемом ПЗ допускается наличие дополнительных целей безопасности для ОО;

- оцениваемый ПЗ абсолютно все цели безопасности для среды функционирования (за одним исключением, которое описано в следующем абзаце). Следует отметить, что в оцениваемом ПЗ не допускается наличие дополнительных целей безопасности для среды функционирования;

- оцениваемый ПЗ утверждение о том, что некоторые цели безопасности для среды функционирования того ПЗ, о соответствии которому утверждается, являются целями безопасности для ОО в оцениваемом ПЗ. Это - имеющее силу исключение из предыдущего абзаца.

Если тому ПЗ, о соответствии которому утверждается, требуется демонстрируемое соответствие, оценщик исследует "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что оно демонстрирует, что изложение "Целей безопасности" в оцениваемом ПЗ эквивалентное или более ограничительное, чем изложение "Целей безопасности" в ПЗ, о соответствии которому утверждается.

В качестве руководства о том, что считать "эквивалентным или более ограничительным" изложением, см. ИСО/МЭК 15408-1 приложение D "Соответствие ПЗ".

ИСО/МЭК 15408-3 АРЕ_ССL.1.10С: В "Обосновании утверждений о соответствии" должно быть продемонстрировано, что изложение "Требований безопасности" согласуется с изложением "Требований безопасности" в тех ПЗ, о соответствии которым утверждается.

8.4.1.3.12 Шаг оценивания АРЕ_ССL.1-12

Оценщик должен исследовать ПЗ, чтобы сделать заключение о том, что в соответствии с изложением соответствия в этом ПЗ он согласуется со всеми требованиями безопасности в тех ПЗ, о соответствии которым утверждается.

Если в ПЗ не утверждается о соответствии другому ПЗ, то этот шаг оценивания не применим и считается выполненным успешно.

Если требуется строгое соответствие ПЗ, о соответствии которому утверждается, тогда не требуется "Обоснование утверждений о соответствии". Вместо этого оценщик делает заключение о том, является ли изложение "Требований безопасности" в оцениваемом ПЗ расширенным или идентичным изложению "Требований безопасности" в ПЗ, о соответствии которому утверждается (для строгого соответствия).

Если требуется демонстрируемое соответствие тем ПЗ, о соответствии которому утверждается, оценщик исследует "Обоснование утверждений о соответствии", чтобы сделать заключение о том, что оно демонстрирует, что изложение "Требований безопасности" в оцениваемом ПЗ эквивалентное или более ограничительное, чем изложение "Требований безопасности" в ПЗ, о соответствии которому утверждается.

В качестве руководства о том, что считать "эквивалентным или более ограничительным" изложением, см. ИСО/МЭК 15408-1 приложение D "Соответствие ПЗ".

ИСО/МЭК 15408-3 АРЕ_ССL.1.11С: "Изложение соответствия" должно содержать описание соответствия, требуемого любыми ПЗ/ЗБ данному профилю защиты в виде строгого или демонстрируемого соответствия.

8.4.1.3.13 Шаг оценивания АРЕ_ССL.1-13

Оценщик должен проверить, что изложение соответствия ПЗ содержит утверждение о строгом или демонстрируемом соответствии ПЗ.

8.5 Определение проблемы безопасности (APE_SPD)

8.5.1 Подвид деятельности по оценке (APE_SPD.1)

8.5.1.1 Цели

Цель этого подвида деятельности состоит в том, чтобы сделать заключение о том, что проблема безопасности, которая должна решаться применением ОО и его средой функционирования, четко определена.

8.5.1.2 Исходные данные

Свидетельством оценки для этого подвида деятельности является ПЗ.

8.5.1.3 Действие APE_SPD.1.1E

ИСО/МЭК 15408-3 APE_SPD.1.1С: "Определение проблемы безопасности" должно включать в себя описание угроз.

8.5.1.3.1 Шаг оценивания APE_SPD.1-1

Оценщик должен проверить, что "Определение проблемы безопасности" описывает угрозы.

Если все цели безопасности получены из предположений и/или только из ПБОр, изложение угроз не обязательно должно присутствовать в ПЗ. В этом случае этот шаг оценивания не применим и считается удовлетворенным.

Оценщик делает заключение о том, что "Определение проблемы безопасности" описывает угрозы, которым должен противостоять ОО и/или его среда функционирования.

ИСО/МЭК 15408-3 APE_SPD.1.2C: Описание всех угроз должно проводиться в терминах источника угрозы, активов и негативного воздействия.

8.5.1.3.2 Шаг оценивания APE_SPD.1-2

Оценщик должен исследовать "Определение проблемы безопасности", чтобы сделать заключение о том, что все угрозы описаны с указанием источника угрозы, негативного воздействия и активов.

Если все цели безопасности получены из предположений и/или только из ПБОр, изложение угроз не обязательно должно присутствовать в ПЗ. В этом случае этот шаг оценивания не применим и считается удовлетворенным.

Источники угрозы могут быть описаны более подробно с указанием таких аспектов, как уровень навыков и способностей нарушителя, доступные ему ресурсы, возможности и мотивация.

ИСО/МЭК 15408-3 APE_SPD.1.3C: В "Определение проблемы безопасности" должно быть включено описание ПБОр.

8.5.1.3.3 Шаг оценивания APE_SPD.1-3

Оценщик должен проверить, что "Определение проблемы безопасности" описывает ПБОр.

Если все цели безопасности получены из предположений и/или только из ПБОр, изложение угроз не обязательно должно присутствовать в ПЗ. В этом случае этот шаг оценивания не применим и считается удовлетворенным.

Оценщик делает заключение о том, что изложения ПБОр сформулированы в терминах правил или руководств, которые должны выполняться ОО и/или его средой функционирования.

Оценщик делает заключение о том, что каждая ПБОр объясняется и/или интерпретируется достаточно подробно для её однозначного и ясного понимания; ясное представление изложений политик безопасности необходимо для возможности сопоставления их с целями безопасности.

ИСО/МЭК 15408-3 APE_SPD.1.4C: "Определение проблемы безопасности" должно содержать описание предположений относительно среды функционирования ОО.

8.5.1.3.4 Шаг оценивания APE_SPD.1-4

Оценщик должен исследовать "Определение проблемы безопасности", чтобы сделать заключение о том, что оно включает в себя описание предположений относительно среды функционирования ОО.

Если нет никаких предположений, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик делает заключение о том, что каждое предположение относительно среды функционирования ОО объясняется достаточно подробно для того, чтобы пользователи могли сделать заключение о том, соответствует ли их среда функционирования ОО данным предположениям. Если предположения неверно поняты, это может привести к тому, что ОО будет использоваться в среде функционирования, не обеспечивающей возможности его безопасного функционирования.

8.6 Цели безопасности (APE_OBJ)

8.6.1 Подвид деятельности по оценке (APE_OBJ.1)

8.6.1.1 Цели

Цель этого подвида деятельности - сделать заключение о том, четко ли определены цели безопасности для среды функционирования.

8.6.1.2 Исходные данные

Свидетельством оценки для этого подвида деятельности является ПЗ.

8.6.1.3 Действие APE_OBJ.1.1E

ИСО/МЭК 15408-3 APE_OBJ.1.1C: Изложение "Целей безопасности" должно включать в себя описание целей безопасности для среды функционирования ОО.

8.6.1.3.1 Шаг оценивания APE_OBJ.1-1

Оценщик должен проверить, определены ли в изложении "Целей безопасности" цели безопасности для среды функционирования ОО.

Оценщик проверяет, что цели безопасности для среды функционирования ОО однозначно идентифицированы.

8.6.2 Подвид деятельности по оценке (APE_OBJ.2)

8.6.2.1 Цели

Цель этого подвида деятельности состоит в том, чтобы сделать заключение, в полной ли мере и целесообразно ли "Цели безопасности" сопоставлены определению проблемы безопасности и четко ли определено разделение данной проблемы между ОО и его средой функционирования.

8.6.2.2 Исходные данные

Свидетельством оценки для этого подвида деятельности является ПЗ.

8.6.2.3 Действие APE_OBJ.2.1Е

ИСО/МЭК 15408-3 APE_OBJ.2.1C: Изложение "Целей безопасности" должно включать в себя описание целей безопасности для ОО и для среды функционирования ОО.

8.6.2.3.1 Шаг оценивания APE_OBJ.2-1

Оценщик должен проверить, что изложение "Целей безопасности" определяет "Цели безопасности для ОО" и "Цели безопасности для среды функционирования ОО".

Оценщик проверяет, что обе категории "Целей безопасности" ясно идентифицированы и отделены друг от друга.

ИСО/МЭК 15408-3 APE_OBJ.2.2C: В "Обосновании целей безопасности" каждая цель безопасности для ОО должна быть прослежена к угрозам, на противостояние которым направлена эта цель безопасности, и к ПБОр, на осуществление которых направлена эта цель безопасности.

8.6.2.3.2 Шаг оценивания APE_OBJ.2-2

Оценщик должен проверить, что в "Обосновании целей безопасности" представлено прослеживание всех целей безопасности для ОО к угрозам, на противостояние которым направлены эти цели безопасности, и/или к ПБОр, на осуществление которых направлены эти цели.

Каждая цель безопасности для ОО может быть прослежена к угрозам или ПБОр или к комбинации угроз и ПБОр, но должна быть прослежена по крайней мере к одной угрозе или ПБОр.

Неудача при попытке такого прослеживания свидетельствует о том, что либо "Обоснование целей безопасности" является неполным, либо "Определение проблемы безопасности" является неполным, либо цель безопасности для ОО является бесполезной.

ИСО/МЭК 15408-3 APE_OBJ.2.3C: В "Обосновании целей безопасности" каждая цель безопасности для ОО должна быть прослежена к угрозам, на противостояние которым направлена эта цель безопасности, к ПБОр, на осуществление которых направлена эта цель безопасности, а также к предположениям, поддерживаемым данной целью безопасности.

8.6.2.3.3 Шаг оценивания APE_OBJ.2-3

Оценщик должен проверить, что в "Обосновании целей безопасности" представлено прослеживание каждой цели безопасности для среды функционирования к угрозам, на противостояние которым направлена эта цель безопасности, к ПБОр, на осуществление которых направлена эта цель безопасности, и к предположениям, поддерживаемым этой целью безопасности.

Каждая цель безопасности для среды функционирования ОО может быть прослежена к угрозам, ПБОр, предположениям или к комбинации угроз, ПБОр и/или предположений, но должна быть прослежена по крайней мере к одной угрозе, ПБОр или одному предположению.

Неудача при попытке такого прослеживания свидетельствует о том, что либо "Обоснование целей безопасности" является неполным, либо "Определение проблемы безопасности" является неполным, либо цель безопасности для среды функционирования является бесполезной.

ИСО/МЭК 15408-3 APE_OBJ.2.4C: В "Обосновании целей безопасности" должно быть продемонстрировано, что цели безопасности направлены на противостояние всем идентифицированным угрозам.

8.6.2.3.4 Шаг оценивания APE_OBJ.2-4

Оценщик должен исследовать "Обоснование целей безопасности", чтобы сделать заключение, содержится ли в нем для каждой угрозы приемлемое логическое обоснование того, что цели безопасности пригодны для противостояния данной угрозе.

Если ни одна цель безопасности не прослежена к конкретной угрозе, то результат данного шага оценивания отрицательный (выносится отрицательный вердикт).

Оценщик делает заключение, демонстрирует ли обоснование угрозы, что угроза устранена или снижена до приемлемого уровня, либо последствия её реализации в достаточной мере компенсированы.

Оценщик делает заключение, демонстрирует ли логическое обоснование для угрозы то, что цели безопасности достаточны: если все цели безопасности, прослеживаемые к угрозе, достигнуты, то угроза либо устранена, либо снижена до приемлемого уровня, либо последствия ее реализации в достаточной мере компенсированы.

Следует отметить, что прослеживание целей безопасности к угрозам в "Обосновании целей безопасности" может быть частью логического обоснования, но само по себе оно не является логическим обоснованием. Даже в том случае, когда цель безопасности является просто заявлением, отражающим намерение предотвратить реализацию конкретной угрозы, то все равно требуется логическое обоснование, хотя в этом случае оно может быть минимальным и иметь вид: "Цель безопасности X непосредственно противостоит Угрозе Y".

Оценщик также делает заключение, действительно ли каждая цель безопасности, которая прослежена к угрозе, является необходимой и при достижении вносит вклад в устранение, снижение или компенсацию последствий реализации данной угрозы.

ИСО/МЭК 15408-3 APE_OBJ.2.5C: В "Обосновании целей безопасности" должно быть продемонстрировано, что цели безопасности направлены на осуществление всей ПБОр.

8.6.2.3.5 Шаг оценивания APE_OBJ.2-5

Оценщик должен исследовать "Обоснование целей безопасности", чтобы сделать заключение, содержится ли в нем для каждой ПБОр логическое обоснование того, что цели безопасности пригодны для обеспечения осуществления данной ПБОр.

Если ни одна цель безопасности не прослежена к определенной ПБОр, то результат данного шага оценивания отрицательный (выносится отрицательный вердикт).

Оценщик делает заключение, демонстрирует ли логическое обоснование для ПБОр то, что цели безопасности достаточны: если все цели безопасности, прослеженные к этой ПБОр, достигнуты, то ПБОр реализована.

Оценщик также делает заключение, действительно ли каждая цель безопасности, которая прослежена к некоторой ПБОр, необходима и что она при достижении вносит вклад в реализацию ПБОр.

Следует отметить, что прослеживание целей безопасности к ПБОр в "Обосновании целей безопасности" может быть частью логического обоснования, но само по себе оно не является логическим обоснованием. Даже в том случае, когда цель безопасности является просто заявлением, отражающим намерение реализовать конкретную ПБОр, то все равно требуется логическое обоснование, хотя в этом случае оно может быть минимальным и иметь вид: "Цель безопасности X непосредственно обеспечивает осуществление ПБОр Y".

ИСО/МЭК 15408-3 APE_OBJ.2.6C: В "Обосновании целей безопасности" должно быть продемонстрировано, что цели безопасности для среды функционирования поддерживают все предположения.

8.6.2.3.6 Шаг оценивания APE_OBJ.2-6

Оценщик должен исследовать "Обоснование целей безопасности", чтобы сделать заключение, содержится ли в нем для каждого предположения для среды функционирования приемлемое логическое обоснование того, что цели безопасности для среды функционирования пригодны для обеспечения выполнения данного предположения.

Если ни одна цель безопасности для среды функционирования не прослежена к определенному предположению, то результат данного шага оценивания отрицательный (выносится отрицательный вердикт).

Оценщик делает заключение, демонстрирует ли логическое обоснование для предположения относительно среды функционирования ОО то, что цели безопасности достаточны: если все цели безопасности для среды функционирования, прослеженные к данному предположению, достигнуты, то среда функционирования обеспечивает выполнение предположения.

Оценщик также делает заключение, действительно ли каждая цель безопасности для среды функционирования, прослеживаемая к некоторому предположению относительно среды функционирования ОО, является необходимой и при достижении действительно вносит вклад в обеспечение выполнения средой функционирования этого предположения.

Следует отметить, что прослеживание целей безопасности для среды функционирования к предположениям в "Обосновании целей безопасности" может быть частью логического обоснования, но само по себе оно не является логическим обоснованием. Даже в том случае, когда цель безопасности для среды функционирования представляет собой просто перефразированное предположение, то все равно требуется логическое обоснование, хотя в этом случае оно может быть минимальным и иметь вид: "Цель безопасности X непосредственно поддерживает выполнение Предположения Y".

8.7 Определение расширенных компонентов (APE_ECD)

8.7.1 Подвид деятельности по оценке (APE_ECD.1)

8.7.1.1 Цели

Цель этого подвида деятельности состоит в том, чтобы сделать заключение о том, определены ли расширенные компоненты ясно и однозначно и необходимы ли они, то есть не могут ли они быть ясно выражены с использованием существующих компонентов ИСО/МЭК 15408-2 или ИСО/МЭК 15408-3.

8.7.1.2 Исходные данные

Свидетельством оценки для этого подвида деятельности является ПЗ.

8.7.1.3 Действие APE_ECD.1.1E

ИСО/МЭК 15408-3 APE_ECD.1.1С: В изложении "Требований безопасности" должны быть идентифицированы все расширенные требования безопасности.

8.7.1.3.1 Шаг оценивания APE_ECD.1-1

Оценщик должен проверить, что все требования безопасности в изложении "Требований безопасности", которые не идентифицированы как расширенные требования, присутствуют в ИСО/МЭК 15408-2 или в ИСО/МЭК 15408-3.

ИСО/МЭК 15408-3 APE_ECD.1.2C: В "Определении расширенных компонентов" должен определяться расширенный компонент для каждого расширенного требования безопасности.

8.7.1.3.2 Шаг оценивания APE_ECD.1-2

Оценщик должен проверить, что "Определение расширенных компонентов" определяет расширенный компонент для каждого расширенного требования безопасности.

Если ПЗ не содержит расширенные требования безопасности, то этот шаг оценивания не применим и считается удовлетворенным.

Один расширенный компонент может быть использован для определения многократно повторяющегося расширенного требования безопасности, не обязательно повторять это определение для каждой итерации данного требования.

ИСО/МЭК 15408-3 APE_ECD.1.3C: В "Определении расширенных компонентов" должно указываться, как каждый расширенный компонент связан с существующими компонентами, семействами и классами ИСО/МЭК 15408.

8.7.1.3.3 Шаг оценивания APE_ECD.1-3

Оценщик должен исследовать "Определение расширенных компонентов", чтобы сделать заключение о том, что оно описывает, как каждый расширенный компонент вписывается в существующие в стандарте ИСО/МЭК 15408 компоненты, семейства и классы.

Если ПЗ не содержит расширенные требования безопасности, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик делает заключение о том, что каждый расширенный компонент является:

a) компонентом семейства ИСО/МЭК 15408-2 или ИСО/МЭК 15408-3, или

b) компонентом нового семейства, определенного в ПЗ.

Если расширенный компонент представляет собой компонент существующего семейства ИСО/МЭК 15408-2 или ИСО/МЭК 15408-3, оценщик делает заключение о том, что "Определение расширенных компонентов" в должной мере описывает, почему расширенному компоненту следует быть компонентом этого семейства и как он связан с другими компонентами семейства.

Если расширенный компонент представляет компонент нового семейства, определенного в ПЗ, оценщик подтверждает, что расширенный компонент не подходит ни к одному из существующих семейств.

Если в ПЗ определяются новые семейства, оценщик делает заключение о том, что каждое новое семейство является либо:

a) семейством существующего класса ИСО/МЭК 15408-2 или ИСО/МЭК 15408-3, или

b) семейством нового класса, определенного в ПЗ.

Если семейство представляет собой семейство класса ИСО/МЭК 15408-2 или ИСО/МЭК 15408-3, оценщик делает заключение о том, что "Определение расширенных компонентов" в достаточной мере описывает, почему семейству следует входить в этот класс и как оно связано с другими семействами этого класса.

Если семейство представляет собой семейство нового класса, определенного в ПЗ, оценщик подтверждает, что семейство не подходит ни к одному из существующих классов.

8.7.1.3.4 Шаг оценивания APE_ECD.1-4

Оценщик должен исследовать "Определение расширенных компонентов", чтобы сделать заключение о том, что каждое определение расширенного компонента идентифицирует все применимые зависимости этого компонента.

Если ПЗ не содержит расширенные требования безопасности, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик подтверждает, что никакие применимые зависимости не были пропущены автором ПЗ.

ИСО/МЭК 15408-3 APE_ECD.1.4C: В "Определении расширенных компонентов" в качестве модели представления должны использоваться компоненты, семейства, классы и методология ИСО/МЭК 15408.

8.7.1.3.5 Шаг оценивания APE_ECD.1-5

Оценщик должен исследовать "Определение расширенных компонентов", чтобы сделать заключение о том, что каждый расширенный функциональный компонент использует существующие компоненты ИСО/МЭК 15408-2 в качестве модели представления.

Если ПЗ не содержит расширенные функциональные требования безопасности, то этот шаг оценивания не применим и считается удовлетворенным.

Оценщик делает заключение о том, что расширенный функциональный компонент согласуется с пунктом 6.1.3 "Структура компонента" ИСО/МЭК 15408-2.

Если в расширенном функциональном компоненте используются операции, оценщик делает заключение о том, что расширенный функциональный компонент согласуется с подразделом 7.1 "Операции" ИСО/МЭК 15408-1.

Если расширенный функциональный компонент находится в иерархической зависимости по отношению к существующему функциональному компоненту, оценщик делает заключение о том, что расширенный функциональный компонент согласуется с пунктом 6.2.1 "Выделение изменений в компоненте" ИСО/МЭК 15408-2.

8.7.1.3.6 Шаг оценивания APE_ECD.1-6