ГОСТ Р 54583-2011/

ISO/IEC/TR 15443-3:2007

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Основы доверия к безопасности информационных технологий

Часть 3

Анализ методов доверия

Information technology. Security techniques. A framework for IT security assurance. Part 3. Analysis of assurance methods

ОКС 35.040

Дата введения 2012-12-01

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 "Стандартизация в Российской Федерации. Основные положения"

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФГУ "ГНИИИ ПТЗИ ФСТЭК России"), Обществом с ограниченной ответственностью "Центр безопасности" (ООО "ЦБИ") на основе собственного аутентичного перевода на русский язык стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК-362 "Защита информации"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 1 декабря 2011 г. N 691-ст

4 Настоящий стандарт идентичен международному документу ISO/IEC TR 15443-3:2007* "Информационная технология. Методы и средства обеспечения безопасности. Основы доверия к безопасности ИТ. Часть 3. Анализ методов доверия" (ISO/IEC TR 15443-3:2007 ("Information technology - Security techniques - A framework for IT security assurance - Part 3: Analysis of assurance methods")

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячно издаваемых информационных указателях "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Назначением ИСО/МЭК ТО 15443 является представление различных методов обеспечения доверия и содействие специалистам в области ИТ в выборе соответствующего метода обеспечения доверия (или комбинации методов) с целью получения уверенности в том, что оцениваемый объект удовлетворяет установленным для него требованиям доверия к безопасности ИТ. В ИСО/МЭК ТО 15443 изучаются подходы и методы обеспечения доверия, предложенные организациями различного типа, независимо от того, являются ли эти методы и подходы частью утвержденных или неофициальных стандартов.

ИСО/МЭК ТО 15443 рассматривает:

- структурную модель взаимосвязи существующих методов обеспечения доверия;

- совокупность методов обеспечения доверия, их описание и ссылки на них;

- представление общих и уникальных свойств, присущих методам обеспечения доверия;

- качественное и по возможности количественное сравнение существующих методов обеспечения доверия;

- идентификацию систем оценки доверия, связанных с методами обеспечения доверия;

- описание взаимосвязей между различными методами обеспечения доверия;

- руководство по созданию, применению и идентификации методов обеспечения доверия.

ИСО/МЭК ТО 15443 состоит из трех частей:

- часть 1. Обзор и основы; представляет собой обзор фундаментальных концепций и общее описание методов обеспечения доверия. Данный материал способствует пониманию частей 2 и 3 ИСО/МЭК ТО 15443. Часть 1 предназначена для руководителей в области безопасности, ответственных за разработку программы обеспечения доверия к безопасности, определение степени доверия к безопасности своих объектов, осуществление проверки оценки степени доверия [например, ИСО 9000, SSE-CMM (ИСО/МЭК 21827), ИСО/МЭК 15408-3] или других видов деятельности по обеспечению доверия;

- часть 2. Методы доверия; приводится описание различных методов обеспечения доверия и подходов их связи со структурной моделью обеспечения доверия к безопасности из части 1. Акцент делается на идентификацию качественных характеристик методов обеспечения доверия. Данный документ способствует пониманию специалистом в области безопасности ИТ процедуры получения доверия на различных этапах жизненного цикла объекта;

- часть 3. Анализ методов доверия; приводится анализ обеспечения доверия относительно их различных характеристик. Анализ способствует принятию органом обеспечения доверия решения по относительной значимости каждого подхода к обеспечению доверия и выбору подхода(ов), который(е) обеспечит(ат) результаты, наиболее соответствующие требованиям этого органа. Анализ также способствует органу обеспечения доверия в использовании результатов доверия для получения требуемой уверенности в объекте. Данный документ предназначен для специалистов в области безопасности ИТ, которые должны осуществить выбор методов обеспечения доверия и подходов к ним.

В ИСО/МЭК ТО 15443 анализируются методы обеспечения доверия, которые могут предназначаться не только для безопасности ИТ; однако руководство, приведенное в ИСО/МЭК ТО 15443, ограничивается требованиями к безопасности ИТ. В ИСО/МЭК ТО 15443 включены дополнительные термины и понятия, регламентированные в других инициативах международной стандартизации (CASCO) и международных руководствах (например, в Руководстве 2 ИСО/МЭК), однако представленное в ИСО/МЭК ТО 15443 руководство предназначено только для области обеспечения безопасности ИТ и не предназначено для общего менеджмента и оценки качества или обеспечения соответствия ИТ требованиям безопасности.

1 Область применения

1.1 Назначение

Назначением настоящего стандарта является предоставление органу по обеспечению доверия общего руководства по выбору подходящего метода обеспечения доверия к информационными коммуникационным технологиям и формированию структуры анализа конкретных методов обеспечения доверия в конкретных условиях.

1.2 Применение

Настоящий стандарт позволяет пользователю согласовывать конкретные требования доверия и/или типичные ситуации с доверием с общими характеристиками имеющихся методов обеспечения доверия.

1.3 Область применения

Руководство, представленное в настоящем стандарте, применимо для разработки, внедрения и эксплуатации продуктов и систем информационных и коммуникационных технологий с требованиями безопасности.

1.4 Недостатки

Требования безопасности могут быть слишком сложными, методы обеспечения доверия - очень разнородными, а ресурсы и корпоративные культуры организаций могут в значительной степени отличаться друг от друга.

По этим причинам руководство, приведенное в настоящем стандарте, является кратким и относится к качественным характеристикам, и пользователю следует самому принимать решение о том, какие методы в соответствии с ИСО/МЭК ТО 15443-2 лучше всего соответствуют его конкретным объектам и соответствуют требованиям безопасности организации.

2 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК ТО 15443-1 и ИСО/МЭК ТО 15443-2, а также следующие термины с соответствующими определениями.

2.1 активы (assets): Все, имеющее ценность для организации.

2.2 оценка (assessment): Систематическая проверка степени, в которой субъект способен выполнить определенные требования; является синонимом термина "оценивание" при применении к объекту.

[ISO/IEC 14598-1].

2.3 метод оценки (assessment method): Действие по применению конкретных документированных критериев оценки к объекту с целью определения приемлемости или разрешения на выпуск этого объекта.

2.4 орган обеспечения доверия (assurance authority): Лицо или организация, уполномоченные принимать решения (например, по выбору, спецификации, принятию, контролю за исполнением), связанные с обеспечением доверия к объекту, что однозначно приводит к формированию уверенности в безопасности объекта.

Примечание - В конкретных системах и организациях термин "орган обеспечения доверия" может иметь вид "орган оценки".

2.5 администратор доверия (assurance administrator): Лицо, ответственное (подотчетное) за выбор, внедрение или приемку объекта.

2.6 цель обеспечения доверия (assurance goal): Общие ожидаемые результаты в области безопасности, получаемые посредством применения действий по формальной и неформальной оценке.

2.7 предмет обеспечения доверия (assurance concern): Общий тип цели доверия, выполняемой главной группой органов доверия.

Примечание - В настоящем стандарте предмет доверия используется в целях обоснования анализов и выводов для руководства по обеспечению доверия, данного группе пользователей.

2.8 объект (deliverable): Продукт безопасности информационной технологии, система, услуга, процесс или в особенности фактор среды (то есть персонал, организация) как объект оценки доверия.

Примечания

1 Как определено ИСО/МЭК 15408-1, объектом может быть профиль защиты (ПЗ) или задание по безопасности (ЗБ).

2 В ИСО 9000 утверждается, что при использовании стандартов ИСО 9000 услугой является тип продукта или "продукта и/или услуги".

3 В настоящем стандарте и аналогично применению в ИСО 9000 термин "продукт" будет применяться вместо термина "объект" во всех частях ИСО/МЭК ТО 15443.

2.9 среда (environment): Условия, в которых выполняются процессы жизненного цикла (то есть люди, оборудование и другие ресурсы), и связанные с этими условиями характеристики доверия (например, репутация, сертификация).

Примечание - В настоящем стандарте "доверие к среде" означает то же, что "доверие к продукту" и "доверие к процессу".

2.10 система менеджмента информационной безопасности (information security management system; ISMS); СМИБ: Часть общей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности.

[ИСО/МЭК 27001:2005]

2.11 метод (method): Способ выполнения определенных действий в соответствии с планом получения воспроизводимых результатов систематическим и отслеживаемым образом.

2.12 показатель (metric): Количественная шкала и метод, которые могут применяться для измерений.

2.13 возможность процесса (process capability): Способность процесса к достижению требуемой цели.

2.14 продукт (product): Продукт, система, услуга безопасности информационных технологий.

Примечания

1 В ИСО/МЭК ТО 15443 и аналогично применению в ИСО 9000 во всех частях ИСО/МЭК ТО 15443 будет применяться термин "продукт" вместо термина "объект".

2 Термин "продукт" является синонимом термина "объект".

2.15 остаточный риск (residual risk): Риск, остающийся после обработки риска.

2.16 оценка риска (risk assessment): Общий процесс анализа и оценивания риска.

[определение 3.3.1, Руководство 73: 2002 ИСО/МЭК]

Примечания

1 Оценивание риска является процессом сравнения оцененного риска с заданными критериями риска для определения значимости риска.

2 В настоящем стандарте "оценка риска", "анализ риска" и "анализ риска угрозы" обобщенно называются "оценкой риска".

2.17 обработка риска (risk treatment): Процесс выбора и осуществления мер по модификации риска.

2.18 безопасность (security): Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, подотчетности, аутентичности и достоверности.

2.19 цель безопасности (security objective): Изложенное намерение противостоять установленным угрозам и/или соответствовать установленной политике безопасности организации и предположениям.

[ИСО/МЭК 15408-1:2005, определение 2.42]

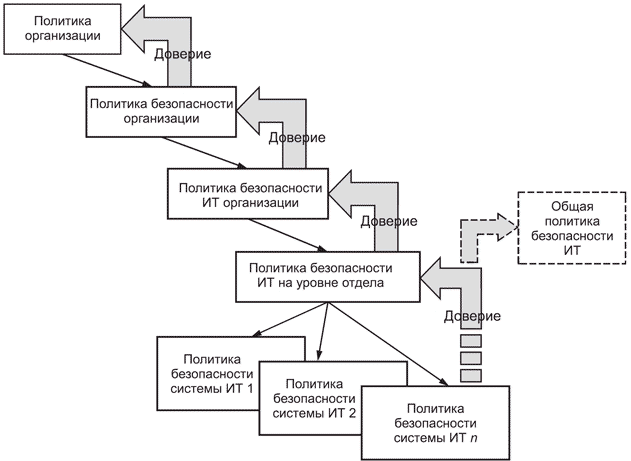

2.20 политика безопасности (security policy): Свод правил, являющийся внутренним сводом для подразделений организации и регламентирующий управление этими подразделениями защитой своих активов, с тем чтобы соответствовать заданным целям организации в рамках ее правового и культурного контекстов.

2.21 этап (stage): Период в рамках жизненного цикла объекта, включающего в себя процессы и виды деятельности.

Примечание - Заимствовано из ИСО/МЭК 15288.

3 Сокращения

В настоящем стандарте применяются сокращения по ИСО/МЭК ТО 15443-1, ИСО/МЭК ТО 15443-2, а также следующие сокращения:

COBIT - цели управления информацией и связанной с ней технологией, метод ISACA;

ISACA - Ассоциация аудита и контроля информационных систем;

ISSEA - Международная ассоциация проектирования безопасности систем;

ДИ (IA) - доверие к интеграции;

ДР (DA) - доверие к разработке;

ДЭ (OA) - доверие к эксплуатации;

ЗБ (ST) - задание безопасности.

4 Понятие "доверие"

Целью обеспечения доверия является создание уверенности в надежном функционировании продукта в заданных условиях. В настоящем разделе рассматриваются некоторые общие вопросы, тогда как детальный анализ и руководство представлены далее.

Исходя из концепций, разработанных в ИСО/МЭК ТО 15443-1, ИСО/МЭК ТО 15443-2, надежное функционирование продукта отвечает заданной цели доверия. Цель доверия следует устанавливать более или менее формальным образом, и пользователь должен быть осведомлен об остаточном риске.

Уверенность достигается посредством использования и интерпретации результатов доверия, которые уже могут быть в наличии или которые можно получить применением методов обеспечения доверия. Эти методы следует выбирать и применять должным образом.

Существует большое число методов, и многие из них представлены в ИСО/МЭК ТО 15443-2. Некоторые основные аспекты их применения разъясняются в 4.2.

Пользователь результата доверия может потребовать использование методов разных уровней сложности. Эта сложность может обуславливать связанный с ней уровень строгости методов обеспечения доверия (см. 4.2.1), диапазон применения (см. 4.2.2) и стадии жизненного цикла (см. 4.2.3).

Особое внимание следует уделять оценке результатов доверия. Для достижения более высоких степеней уверенности может потребоваться формальная оценка или сертификация (см. 4.3).

4.1 Определение цели доверия

Цели доверия зависят от следующих заданных требований доверия:

- поставщик продуктов может иметь обобщенные требования доверия, предназначенные для удовлетворения конкретных требований более чем одного пользователя, то есть требованиям коллектива пользователей его продукта, системы или услуги;

- у пользователя продукта существуют очень специфические требования, обычно зависящие от конкретной политики безопасности организации пользователя.

Ниже дается разъяснение заданных требований доверия и показана их связь с соответствующими предложениями доверия и их использованием.

Примечания

1 В А.1 приложения А приводятся различия между поставщиком аппаратных средств, поставщиком программного обеспечения, провайдером сети, оператором сервера, поставщиком он-лайновой информации и предприятием в качестве пользователя. В этом примере поставщики, очевидно, принадлежат к первой группе провайдеров доверия, а организация пользователя - к группе пользователей доверия. Однако остальные являются как поставщиками (провайдерами), так и пользователями доверия.

2 Организации может потребоваться объединение результатов доверия вследствие наличия двух или более источников доверия в совместимый общий результат. Это является важным аспектом, который будет рассматриваться в 5.2 и 6.2.3.1. Подобная ситуация возникает при наличии многочисленных результатов доверия для пользователя или при планировании провайдером доверия использования двух или более методов обеспечения доверия.

4.1.1 и 4.1.2 относятся к доверию к продукту во время его разработки и интеграции. Различие между предметами доверия обсуждается в разделе 6.

3 Следует учитывать, что организация пользователя обычно полностью отвечает за эксплуатацию продукта, даже если услуги по безопасности обусловлены субдоговором с провайдером услуг. Таким образом, требования пунктов 4.1.1 и 4.1.2 неприменимы напрямую к доверию к эксплуатации продукта.

4.1.1 Предложение доверия

С точки зрения организации, предлагающей продукты, системы или услуги в промышленных масштабах (или внутренним потребителям), применение соответствующего(их) метода(ов) обеспечения доверия будет определяться перспективным пользователем или коллективом пользователей, их опытом и размером их организации. Вследствие этих различий доверие придется модифицировать в соответствии с требованиями потребителя. В частности, доверие должно быть достаточно обобщенным, если получателем является коллектив пользователей.

Обычно, исходя из дополнительного периода от начала разработки изделия до выхода его на рынок и/или стоимости изделия, обеспечение доверия становится значимым фактором. Организации, обеспечивающей доверие, следует сравнить выгоды от обеспечения доверия со своими издержками на это обеспечение.

При условии вышеуказанного первыми двумя этапами процесса принятия решения является идентификация:

- причины возможной готовности пользователя заплатить за доверие;

- цели использования доверия пользователем.

Разрабатывая далее эти этапы, мы можем определить требования доверия потребителя и в итоге - приемлемые методы обеспечения доверия.

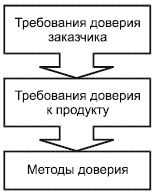

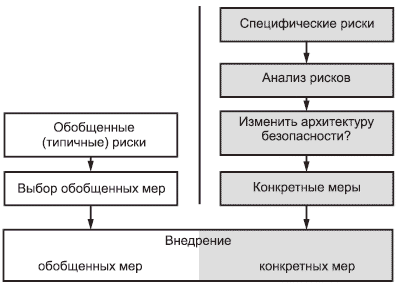

Рисунок 1 - Предложение доверия

Предлагаемые виды доверия можно представить, как это показано в таблице 1.

Таблица 1 - Предлагаемые виды доверия

Вид предлагаемого доверия | Целевой потребитель | Требования доверия потребителя | Требуемая строгость оценки |

Сквозное доверие | Конечный пользователь | Маркировка содержимого: понятная и различимая для конечного пользователя | Малая |

Доверие маркетинга | Общий коллектив пользователей | Маркер, метка, печать: | Низкая |

Внутреннее доверие | Внутренний потребитель | Пользовательская форма утверждения о доверии; предоставляется внутри организации и основана на доверии | Любая |

Внешнее доверие | Конкретный коллектив пользователей | Маркировка, включающая в себя исчерпывающие вспомогательные аргументы и материалы; может иметь ограниченное обращение | Высокая |

Доверие к небольшой организации | Небольшие организации | Маркер или печать; предназначены для создания доверия посредством убежденности; понятные и различимые для конечного пользователя, то есть признанный "знак качества". | Средняя |

Доверие к крупным организациям | Крупные организации | Детальное утверждение о доверии. | Высокая |

Санкционированное доверие | Конкретная современная организация | Сертификат или утверждение о пригодности. Форма доверия и даже используемый метод разрешается организацией, например, посредством договорных или регистрационных требований | Высокая |

Требования доверия потребителя идентифицируются в виде утверждения о доверии, обусловленного методом обеспечения доверия.

Необходимо также учитывать вспомогательные аргументы доверия и в особенности "строгость доверия" (см. таблицу 3). Большинство методов обеспечения доверия предъявляют более одного вида требований доверия, а строгость доверия изменяется в зависимости от метода обеспечения доверия. Следовательно, выбранные методы обеспечения доверия должны тщательно комбинироваться с целью безусловного удовлетворения требований пользователей и достижения их целей доверия.

4.1.2 Использование доверия

Пользователь предложения вида доверия имеет альтернативу. Будучи последней инстанцией доверия этого пользователя, целью пользователя является получение уверенности в том, что конкретный продукт соответствует его цели доверия, что и ожидается от продукта в плане безопасности в контексте организации, в рамках которой продукт должен внедряться, вводиться в действие и эксплуатироваться.

В идеале цель доверия определяется оценкой риска или политикой организации (см. приложение Е).

Уверенность в доверии может быть достигнута посредством выбора и применения формальных и неформальных действий по оценке, которые могут предлагаться поставщиками, системными интеграторами или осуществляться пользователями.

Доверие может использоваться так, как показано в таблице 2. В таблице 2 также представлены виды деятельности по оценке доверия, при помощи которых можно создать уверенность пользователя в продукте.

Таблица 2 - Применяемые предложения доверия

Профиль пользователя | Искомый вид доверия | Виды деятельности по оценке доверия пользователя | Строгость оценки |

Конкретный пользователь | Маркировка содержания | Проверка понятности, распознаваемости маркировки, содержания и ее применимости для воспринимаемой цели доверия | Низкая |

Общий пользователь | Маркер, метка, печать | Проверка понятности, распознаваемости маркировки, содержания и ее применимости для воспринимаемой цели доверия | Низкая |

Внутренний потребитель | Пользовательская форма заявления о доверии | Валидация внутреннего доверия, например, через соответствующий опрос | Любая |

Член конкретного коллектива пользователей | Маркировка | Валидация доверия к метке, например, через опрос других членов коллектива или организаций | Высокая |

Небольшая организация | Маркер или печать | Проверка понятности, распознаваемости маркировки содержания и ее применимости для воспринимаемой цели доверия. Предпочтительной является метка "знак качества" | Средняя |

Крупная организация | Детальное заявление о доверии | Верификация и проверка достоверности заявлений о доверии специалистами организации | Высокая |

Конкретная современная организация | Сертификат или утверждение о пригодности | Доверие может обеспечиваться оцениванием третьей стороной и/или сертификацией, по меньшей мере, посредством репутации провайдера, обеспечивающего доверие | Высокая |

4.1.3 Остаточный риск

На базовом уровне доверие обеспечивает пользователю уверенность в функционировании продукта так, как утверждается поставщиком, без каких-либо непредусмотренных отклонений. Однако в отличие от других гарантий безопасности доверие само по себе не обеспечивает каких-либо дополнительных функциональных возможностей (механизмов защиты) и, следовательно, не противодействует какой-либо дополнительной угрозе или уязвимости.

Все элементы безопасности, в частности менеджмент риска, независимо от применяемого метода, включают в себя неопределенность. Неопределенность исходит от многих источников, таких как недостаточное знание всех факторов, допусков при измерениях, экстраполяции факторов и т.д. Эта неопределенность может иногда быть настолько велика, что становится основным фактором остаточного риска. Другими факторами являются уязвимости целевой эксплуатационной среды и несовершенство механизмов безопасности. При увеличении строгости доверия и усилении характеристик и механизмов безопасности связанная с этими факторами неопределенность снижается, таким образом снижая общий риск.

В определенных ситуациях доверие может быть единственным способом снижения неопределенности. Доверие может снизить риск до приемлемого уровня без добавления новых механизмов безопасности. В этом случае стоимость обеспечения доверия оправдывается получением преимуществ от безопасности. Из всего вышеизложенного можно сделать вывод о том, что обеспечение доверия направлено на снижение риска.

4.2 Применение методов обеспечения доверия

Методы обеспечения доверия обладают различимыми характеристиками, представленными в виде компонентов или аспектов. Для выбора из одного или нескольких методов необходимо определить те компоненты и аспекты, которые можно найти в различных методах обеспечения доверия в аналогичной форме. Тот или иной метод обеспечения доверия может включать в себя общие характеристики доверия или основываться на конкретных характеристиках.

В соответствии с ИСО/МЭК ТО 15443-1 и ИСО/МЭК ТО 15443-2 методы обеспечения могут формировать доверие к продукту путем оценки:

- продукта во время или после его изготовления;

- процессов, используемых при изготовлении продукта;

- среды, в которой реализуется продукт, то есть персонала и организации.

4.2.1 Строгость доверия

Строгость метода обеспечения доверия обычно определяет его применение (см. таблицу 3).

Таблица 3 - Строгость доверия и его использование

Уровень строгости | Использование доверия |

1 | Простая "печать утверждения доверия" |

2 | Заявления о доверии позитивного уровня |

3 | Конкретные факты, поддерживающие заявленное доверие |

4 | Конкретные факты, поддерживающие заявленное доверие, которое можно верифицировать |

5 | Представление доверия общей аудитории, например, совету директоров, и признание этой аудиторией |

6 | Представление доверия аудитории из специалистов по безопасности и признание этой аудиторией |

Примечания 1 Кроме того, необходимо принимать во внимание состав представительства и поддерживающих его аргументов. В особых ситуациях допускается применять ограничения. 2 При объединении оцененных компонентов доверия в развертываемую систему может произойти наложение систем показателей и/или могут задаваться вопросы по поводу брешей в системе безопасности. 3 В ИСО/МЭК ТО 15443-2 не приводится классификация строгости оценки. | |

4.2.2 Область применения

Полученное доверие также может изменяться в зависимости от области применения подхода к обеспечению доверия (см. таблицу 4).

Таблица 4 - Область применения подхода к обеспечению доверия

Подход к обеспечению доверия | Сосредоточенность метода обеспечения доверия | Область применения |

Продукт | Характеристики (завершенного конкретного) продукта, системы или услуги для определения доверия, которые можно вывести для этого продукта или системы | Некоторые аспекты продукта или системы |

Все аспекты продукта или системы | ||

Процесс | Процесс разработки, используемый организацией для конкретного продукта или системы с целью определения доверия, которое можно получить для этого продукта или системы | Некоторые аспекты разработки |

Все аспекты разработки | ||

Процесс разработки, используемый организацией для всех продуктов и систем | Некоторые аспекты разработки | |

Все аспекты разработки | ||

Среда | Лицо(лица), занятое(ые) в выполнении задач | Квалификация лица(лиц) |

Репутация | ||

Организация | Меры, наглядно принимаемые организацией в отношении любых обнаруженных позднее проблем, и время реализации этих мер | |

Репутация |

4.2.3 Применение и жизненный цикл

В ИСО/МЭК ТО 15443-1 была принята поэтапная модель на основе ИСО/МЭК ТО 15288. Каждый этап жизненного цикла системы соответствует процессам, применяемым к продукту в определенной среде. Каждый из процессов включает в себя совокупность видов деятельности и использует ресурсы своей среды.

Продукт, система или предоставляемая услуга обрабатываются в течение их жизненного цикла с применением процессов каждого этапа и их видов деятельности.

В ИСО/МЭК ТО 15443-1 представлена структура, позволяющая характеризовать тип продукта, подход к обеспечению доверия и этап обеспечения доверия, предназначенный для оценки.

По-прежнему существует много вопросов, касающихся обеспечения доверия, подлежащих рассмотрению. В данном разделе настоящего стандарта приводится расширение концептуальной структуры, представленной в ИСО/МЭК ТО 15443-1, в целях проведения дальнейшего анализа.

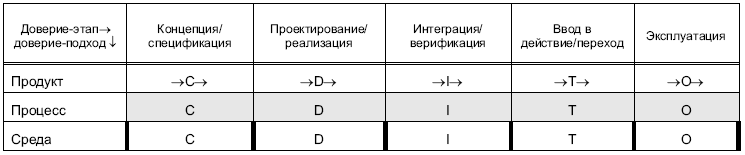

В настоящем стандарте поэтапная модель жизненного цикла усовершенствуется прибавлением этапа "Концепция/специализация" (см. таблицу 5).

Таблица 5 - Модель доверия жизненного цикла

Наличие процессов, соответствующих этапу концепции/специализации, обусловливается многими стандартами. Однако конкретный этап жизненного цикла этих процессов обычно не определяется. Некоторые методы обеспечения доверия предлагают определенные процессы и виды деятельности.

Поводом для этого расширения в настоящем стандарте является то, что безопасность ИКТ требует особого внимания и дополнительных усилий для получения согласованной и непротиворечивой спецификации характеристик безопасности продукта. Существует много методов обеспечения доверия, предлагающих определенные процессы и виды деятельности для этого этапа жизненного цикла системы, применимые для области безопасности ИКТ.

В расширенной модели доверия различные этапы жизненного цикла представлены в таблице пятью столбцами. В соответствии с концепциями ИСО/МЭК 15288 и ИСО 9000 технологические процессы жизненного цикла группируются в пять этапов (по одному на каждый столбец), обозначенных одной (1) буквой:

С (Сonception) - концепция формирования требований к проектированию безопасности, которая может включать в себя общую архитектуру;

D (Design) - проектирование, включая процессы определения требований заинтересованных сторон, анализа требований, архитектурного проектирования и реализации;

I (Integration) - интеграция, включая процессы интеграции и верификации;

T (Transition) - переход, включая процессы дублирования, перемещения, ввода в действие и приемочные испытания;

O (Operation) - эксплуатация, включая процессы эксплуатации, обслуживания и ликвидации.

В ИСО/МЭК ТО 15443-1 разработана следующая концепция:

- доверие может быть сосредоточено на результате процесса, являющегося продуктом, в итоге появляется доверие к продукту;

- применяемые процессы обычно являются предметом внимания организации и ее заказчиков, поскольку они более или менее формально специфицируются и относительно улучшаются. Доверие может фокусироваться на процессах, примененных к продукту, а не на самом продукте, приводя к формированию доверия к процессу;

- для осуществления процессов требуется среда, а именно: люди, оборудование и другие ресурсы. Доверие может фокусироваться на среде, в которой обрабатывается продукт, а не на продукте или процессах, приводя к формированию доверия к среде.

Примечание - В настоящем стандарте не детализируется метод применения жизненных циклов, а также его процессы и виды деятельности; однако могут потребоваться подробности при уточнении сравнения методов обеспечения доверия.

4.2.4 Управление процессами жизненного цикла

Этапы жизненного цикла C-D-I-T-O включают в себя процессы, которые можно применять к конкретному объекту ИКТ и его компонентам, то есть к аппаратным средствам, программному обеспечению, услугам.

В интересах повышения качества и усовершенствования эти процессы и их виды деятельности можно сделать объектом управления.

Управление процессом само по себе является процессом. Следовательно, оно осуществляется не на уровне проекта, а на уровне организации.

Однако управление процессом имеет смысл только при повторном выполнении процесса (например, администраторами эксплуатации ИТ или разработчиками продуктов проектов ИКТ).

Модель процесса жизненного цикла по ИСО/МЭК ТО 15443-1 совершенствуется в настоящем стандарте за счет добавления управления процессом в качестве еще одного измерения.

В области безопасности ИКТ это измерение имеет особое значение для методов управления безопасностью, применяемых к системам ИКТ на производственном этапе, как в случае с ИСО/МЭК 27002 и связанным с ним ИСО/МЭК 27001.

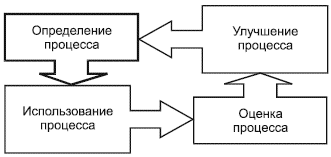

Управление процессом касается разработки, использования и улучшения процессов жизненного цикла. По существу, управление включает в себя следующие этапы:

- определение процесса, включая разработку и документацию;

- повторное использование процесса;

- оценку и измерение процесса;

- улучшение процесса.

Процессы могут сертифицироваться третьими сторонами. Числа, связанные с этими этапами, соответствуют зависимости:

- нет повторного использования без разработанных и документированных процессов;

- нет оценки и измерения процесса без повторного использования процесса;

- нет улучшения процесса без оценки и/или измерения процесса;

- нет сертификации без оценки и/или измерения процесса.

Поскольку улучшение модели жизненного цикла приводит к появлению изменений в процессах и их документации, управление процессом может считаться круговой моделью непрерывного улучшения, как показано на рисунке 2.

Рисунок 2 - Управление процессами жизненного цикла

Примечание - Для обеспечения измеримости процессов последние должны документироваться.

Управление процессом является вторым измерением, которое является независимым процессом от измерения этапа C-D-I-T-O. Если метод обеспечения доверия обеспечивает доверие к процессу, это означает наличие управления процессами (применимыми к продукту).

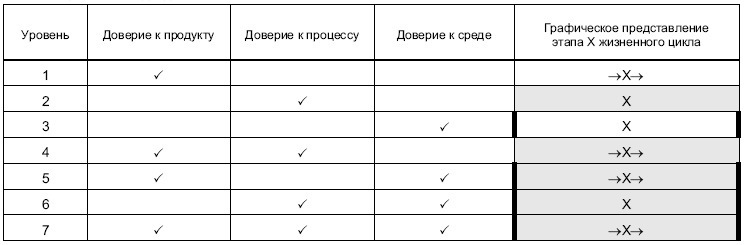

Если этап доверия к методу показан серым цветом (см. таблицу 6, уровни 2, 4, 6 и 7), метод обеспечивает управление процессами.

Примечание - Термины "разработка продукта" и "разработка процесса" кажутся похожими и, следовательно, создают путаницу. Термины должны быть различимыми и применяться раздельно.

4.2.5 Объединение характеристик жизненного цикла

Методы могут быть более и менее полными в отношении характеристик их жизненного цикла. Эти характеристики можно объединить, что характеризует не только совершенство, но и сложность метода.

В ИСО/МЭК ТО 15443-1 специфицируются соответствующие подходы к обеспечению доверия, которые могут характеризовать метод обеспечения доверия. Символически подходы представлены следующим образом (см. рисунок 2):

- доверие к продукту: показано буквой этапа жизненного цикла между стрелками на светлом фоне, например D

;

- доверие к процессу: показано белой буквой этапа жизненного цикла на затененном фоне, например D;

- доверие к среде: показано ячейкой этапа жизненного цикла с полосками слева и справа, например

Очевидно, что исходя из числа компонентов уровень 7 является наиболее полным и имеет, по меньшей мере, преимущества полноты и последовательности с точки зрения лексики, процессов и результатов. Все это оказывает положительное воздействие на обучение методу и его стоимость.

Примечание - Однако полнота не подразумевает того, что самый полный метод является наилучшим для конкретной ситуации с доверием. Следует учитывать другие аспекты метода, такие как "строгость", "уровень детализации" и связанные с ними затраты.

Таблица 6 - Подход к обеспечению доверия

4.3 Оценка результатов доверия

Относящиеся к безопасности характеристики продукта, процесса или среды, обеспечивающие доверие, являются утверждениями в наиболее примитивной форме, сделанными инициирующей стороной, обычно изготовителем объекта, услуги или среды. Для верификации доверия к этим утверждениям может потребоваться оценка и сертификация результата доверия.

Можно создать модель оценки доверия. В ней будет определена серия обобщенных этапов, применимых к любому из методов обеспечения доверия из настоящего стандарта.

Для модели доверия к качеству требуются:

- лицо, оценщик или организация для верификации применения критериев;

- правила, критерии и/или методология оценки в качестве ее основы;

- сертификация наличия достаточной квалификации у аудитора и выполнения процедуры оценки в соответствии с правилами;

- заключение о результатах оценки.

Полная модель этого типа обычно называется "структурой доверия".

4.3.1 Оценщик

Оценка характеристик доверия к безопасности продукта может проводиться пользователем продукта при наличии у него специальных знаний. Для экономии времени и расходов целесообразно обратиться к квалифицированной третьей стороне.

Оценка третьей стороной может обеспечить дальнейшее повышение доверия вследствие только лишь факта ее независимости.

Примечание - Доверие персонала подтверждает приемлемость квалификации оценщика.

4.3.2 Методология и критерии оценки

Для гарантии воспроизводимости правила оценки следует документировать и сопровождать соответствующей методологией.

Примечание - При оценке персонала оцениваемым объектом является отдельное лицо.

4.3.3 Свидетельство доверия

Общим для всех методов оценки является то, что результаты оценки основаны на свидетельстве. Свидетельство представляется утверждениями, которые обычно имеют форму документации.

Свидетельство подтверждает эффективное предполагаемое выполнение действий в рамках соответствующих процессов, планов и процедур согласно политикам и концепциям безопасности. Эти политики и концепции должны регулярно пересматриваться и при необходимости обновляться.

Наиболее значимыми требованиями к документации являются:

- стабильность (документация должна отражать фактическую ситуацию);

- полнота (все значимые проблемы должны быть документированы);

- достаточная степень детализации;

- контроль конфигурации и целостности (отсутствие несанкционированных изменений в документации).

Следовательно, при детальном анализе методов обеспечения доверия можно дополнительно исследовать требования и сопоставимость этой документации.

4.3.4 Заключение об оценке

Результаты количественной или качественной оценки должны быть специфицированы. В простейшей форме это может быть приемка/браковка, тогда как более точный результат принимает форму ранжирования, например, нескольких уровней (степеней), например уровня, соответствующего браковке.

Целям безопасности, в противоположность техническим областям, характерна постоянная эволюция. Из-за сложности объектов могут появляться новые дефекты безопасности, и вследствие наличия среды угроз может возникнуть необходимость противодействия новым угрозам.

4.3.5 Поддержка оценки

После завершения оценки она должна повторяться периодически или в случаях возникновения каких-либо событий.

Поддержкой оценки является поддержание достоверности заданного результата доверия к безопасности или ранжирования в течение длительного времени.

Примечание - В отношении доверия к персоналу это может означать постоянное обучение и периодическую переоценку или переаттестацию конкретного лица.

4.4 Пример

Орган обеспечения доверия - поставщик создает доверенную систему для удовлетворения общих требований безопасности в соответствии с ИСО/МЭК 15408 (критерии оценки). Оценщики (эксперты органа оценки) оценивают систему на предмет выполнения этой системой требований ИСО/МЭК 15408.

В целях обеспечения доверия орган оценки применяет ИСО/МЭК 18045 (методологию оценки) и выдает соответствующий статус подтверждения (ознакомление, согласование, утверждение).

Оценщики и орган оценки уполномочиваются национальным органом по сертификации в соответствии с соглашением о взаимном признании общих критериев.

Национальный орган сертификации выдает сертификат с результатами оценивания и полученным статусом подтверждения.

Для этого сертификата может потребоваться периодическое оценивание для гарантии того, что модификация продуктов не меняет результаты оценивания.

5 Сравнение, выбор и формирование доверия

Назначением настоящего стандарта является обеспечение органа обеспечения доверия руководством по выбору соответствующих методов обеспечения доверия к информационным и телекоммуникационным технологиям для выполнения поставленной цели доверия, то есть выполнения политики безопасности организации. Это руководство содействует органу обеспечения доверия в определении:

- подхода к обеспечению доверия, который обеспечит требуемые результаты доверия, наиболее соответствующие требованиям органа оценки;

- относительной ценности каждого подхода к обеспечению доверия, наиболее соответствующего конкретным условиям органа обеспечения доверия;

- способа обращения с доверием сложного объекта (то есть с несколькими компонентами аппаратных средств, программного обеспечения, услуг по безопасности, аспектами среды или их комбинациями).

5.1 Выбор подхода к обеспечению доверия

Разных степеней доверия можно достигнуть различными методами. В настоящем подразделе рассматривается сравнение каждого из последующих подходов к обеспечению доверия (не методов) по принципу "один к одному":

- доверие к продукту в сравнении с доверием к процессу;

- доверие к процессу в сравнении с доверием к среде;

- доверие к продукту в сравнении с доверием к среде.

Эти подходы соответствуют первым трем уровням в таблице 6. Целью данного сравнения является понимание того, какой вид подхода к обеспечению доверия следует выбрать.

Примечание - Совокупность подходов соответствующих уровней в таблице 6, от 4 до 7, обсуждается в 5.2.

5.1.1 Сопоставление доверия к продукту с доверием к процессу

По определению доверие к продукту сосредоточено на продукте, тогда как доверие к процессу сосредоточено на процессах, применяемых к продуктам на определенных этапах жизненного цикла.

В случае с доверием к продукту утверждается, что характеристики продукта и его функционирование интенсивно оценивались, тестировались и подтверждались в отношении их корректности, пока не была получена требуемая степень доверия к продукту. Степень доверия к продукту является функцией используемых критериев (что оценивается) и методологии обеспечения доверия (как верифицируется соответствие критериям).

В случае с доверием к процессу предпосылкой доверия является наличие у организаций процессов, использованных для проектирования, разработки, производства и эксплуатации продукта прогнозируемых и воспроизводимых результатов. Эти процессы производят продукт с заданной степенью доверия к нему.

Однако даже самая высокая степень доверия пользователя к процессам, используемым производителем, не может гарантировать правильного и эффективного применения этих процессов к данному продукту. Другими словами, при высоких степенях доверия к продукту необходимо оценивание продукта.

В случае с доверием к продукту каждый продукт должен оцениваться в отдельности так, чтобы общая стоимость оценивания возрастала с увеличением числа разработанных продуктов. Однако с точки зрения производителя этого повторного оценивания аналогичной или идентичной продукции можно избежать, если пользователь удовлетворен доверием к процессу производителя, то есть используемые процессы соответствуют стандартам качества процесса. Преимущество метода обеспечения доверия к процессу заключается в том, что организация может производить различную продукцию без дополнительных оценок (за исключением периодических оценок для поддержки ее сертификата).

Очевидно, что это сравнение справедливо только для сопоставимой эффективности, детализации и корректности методов обеспечения доверия и по возможности дополняется доверием, обеспечиваемым третьими сторонами, к которым обращались для большей объективности обеспечения доверия.

При применении комбинации из двух подходов следует также использовать информацию из области синэнергетики. Например, производитель с доверием к своим процессам затратит меньше ресурсов на оценивание продукта, который он производит посредством процессов, обеспечивающих доверие.

5.1.2 Сопоставление доверия к процессу с доверием к среде

Доверие к процессу сосредоточено на процессах, применяемых к продукту на конкретных этапах жизненного цикла, тогда как доверие к среде сосредоточено на ресурсах и среде, в которой использовались эти ресурсы.

Уверенность в продукте, обеспечиваемая доверием к среде, обуславливается уверенностью в организации и ее персонале, а также в других ресурсах, применяемых к продукту. Эта уверенность может быть обеспечена аттестацией персонала и/или организации с применением соответствующих стандартов или хорошей профессиональной практики, где самым низким уровнем является репутация персонала или организации, ответственной за продукт.

Очевидно, что при условии применения сопоставимой степени детализации доверие к среде обычно менее эффективно, чем доверие к процессу. Фактически любая организация или конкретное лицо могут обладать общими знаниями о возможностях процессов, предназначенных для применения к продукту. Однако доказательство того, что процессы были документированы, оценены или сертифицированы, отсутствует.

Доверие к среде является самой низкой формой доверия, которую обеспечить легче всего. Существуют ситуации, когда доверие к среде является единственной осуществимой и доступной по цене формой доверия. Доверие может иметь место:

- в небольших организациях, которые не могут позволить себе расходы на обеспечение доверия к процессу или продукту;

- в отношении коммерческих серийных продуктов, когда поставщик не обеспечивает доверия к продукту или процессу.

5.1.3 Сопоставление доверия к продукту с доверием к среде

Исходя из вышеизложенного, становится очевидным наличие области обеспечения доверия определенного прогресса. Если доверие к продукту недоступно, доверие к процессу является "почти не уступающим по качеству". Если недоступно доверие к процессу, оставшейся возможностью является доверие к среде.

5.1.4 Заключение

В заключение, при условии отказа от сопоставимости данных подходов к обеспечению доверия можно утверждать следующее:

- при самых высоких требованиях доверия следует выбирать доверие к продукту;

- доверие к процессу обеспечивает приемлемое и, по большей части, допустимое доверие посредством обеспечения доверия к качеству соответствующих процессов;

- доверие к среде должно выбираться в небольших организациях или в случаях, если продукт и/или его производитель не доступны для оценивания процесса и/или продукта.

В общем можно утверждать, что:

- доверие повышенной строгости к продукту ограничивается доверием к разработке относительно менее сложных продуктов, тогда как

- доверие к среде применимо в основном к доверию к эксплуатации, если системы являются относительно сложными и доверие менее строгим.

Возможность использования методов обеспечения доверия показана на рисунке 3.

Рисунок 3 - Возможность использования методов обеспечения доверия

5.2 Формирование методов обеспечения доверия

Несомненно, многие пользователи будут применять несколько методов обеспечения доверия как по ИСО/МЭК 15408 и ИСО 9000, так и по ИСО/МЭК 15408 и ИСО/МЭК 21827.

В настоящем стандарте представлена структура, которую можно использовать для записи свидетельства/опыта лиц, применявших более одного метода обеспечения доверия. В нем также представлены понятия и универсальный язык, которым можно изложить взаимодействие между методами и подходами и таким образом способствовать изучению возможных комбинаций методов и подходов.

Способность объединять характеристики доверия различных подходов к обеспечению доверия облегчает достижение доверия к продуктам и системам путем принятия компонентов доверия из других подходов к обеспечению доверия в дополнение к используемому в данный момент подходу.

Например, если организация была сертифицирована по уровню 3 ИСО/МЭК 21827, ей может быть обеспечено доверие в рамках структуры оценивания ИСО/МЭК 15408 без необходимости для организации повторно предоставлять свидетельство, которое она уже представила для другого подхода к обеспечению доверия. Более того, это облегчит работу сертифицирующей организации, поскольку у нее имеется дополнительное свидетельство, которое теперь будет приемлемо при определении общего доверия к системе.

Сравнение методов обеспечения доверия может способствовать пониманию потенциальных ограничений подхода формирования доверия. Сравнение методов обеспечения доверия связано с возможностью устранения характеристик доверия, если существует вероятность их базирования на других атрибутах.

При применении методов обеспечения доверия безопасность рассматривается с разных сторон и в различном объеме, и эти методы предназначаются для разных пользователей и подразделений организации для выполнения разных целей. Ни один метод, рассматриваемый в настоящем стандарте, не может гарантировать "всеобщей" безопасности, которая должным образом обеспечит защиту имеющейся системы ИТ от всех значимых угроз. Следовательно, в большинстве случаев необходимо использовать комбинацию методов обеспечения доверия синергетическим способом.

Оптимального уровня безопасности можно достичь при условии сотрудничества поставщиков и пользователей ИТ.

Примеры, демонстрирующие аспекты формирования методов обеспечения доверия, приведены в приложении С.

5.3 Сравнение методов обеспечения доверия

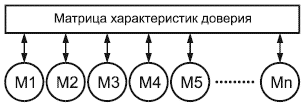

Для сравнения относительного значения методов обеспечения доверия, указанных в ИСО/МЭК ТО 15443-2, могут использоваться два основных подхода:

- матрица характеристик;

- образование пар (сравнение матриц по принципу "один к одному").

Если требуется сравнение многих, то есть более трех элементов друг с другом, как показано на рисунке 4, становится очевидной необходимость сравнения элементов по их общим характеристикам. С увеличением числа элементов становится очевидным неоспоримость этого подхода. Безусловно, предпосылкой неоспоримости является значительное число аналогий в рамках этих методов.

Рисунок 4 - Принцип сравнения матриц

Для сравнения матриц надо разработать перечень характеристик доверия. Основной трудностью этого подхода является формирования оптимального перечня характеристик, приемлемых для изложения в общих чертах основных различий между этими методами.

Сравнение матриц характеристик доверия методов обеспечения доверия состоит из их описания и ранжирования отдельных методов по перечню. Представление результатов упрощается применением количественных мер измерения или степеней. Подходящим способом представления руководству результатов оценивания является представление графических контрольных списков.

Для принятия информированного решения по выбору методов обеспечения доверия для дальнейшего применения и значению (ценности) результата применения конкретного метода при анализе сравнения матриц исследуют совокупность специфических методов обеспечения доверия.

Подобные сравнения матриц можно адаптировать для конкретных проблемных областей в соответствии с требованиями заинтересованных сторон, например, для производителя продукта, крупной организации.

В разделе 6 настоящего стандарта определены три проблемы, связанные с доверием, которые выбраны в качестве руководства.

Краткое изложение метода сравнения матриц специфических общих характеристик выбранных методов приведено в приложении А.

5.3.1 Сравнение по принципу "один к одному"

Для более подробного сравнения элементов матриц может использоваться пользовательский (заказной) перечень: элементы добавляются или удаляются, с тем чтобы соответствовать паре выбранных элементов. Однако по мере увеличения числа сравниваемых методов число сравнений "один к одному" будет увеличиваться с двоичным коэффициентом "" и 2, где

- число методов (например, для 6 элементов потребуются 15 отдельных сравнений). По этой причине данный тип сравнения в настоящем стандарте не применяется.

Сравнение по принципу "один к одному" приемлемо для пользователя, способного проводить такое сравнение на основе описаний, содержащихся в ИСО/МЭК ТО 15443-2, и используемого ссылочного материала в настоящем стандарте. Пользователь может также подготовить резюме, с тем чтобы сделать выводы из конкретного числа сравнений "один к одному".

5.3.2 Матрица характеристик доверия

Характеристики доверия являются фактическим источником доверия и могут иметь соответствующую систему показателей. Характеристики доверия включают в себя ценность (значимость) и различные качественные аспекты, такие, например как строгость, надежность, воспроизводимость, эффективность и т.д.

Какой метод обеспечения доверия подходит для рассматриваемой проблемы доверия и как его применять? Для ответа на эти вопросы надо понять преимущества методов обеспечения доверия исходя из достигнутого с их помощью доверия и с учетом связанных с ним издержек. Другими словами, для облегчения сравнения методов обеспечения доверия свойства (признаки) доверия, определяющие значимость метода, должны получить характеристики.

5.4 Сосредоточенность на характеристиках доверия

Для сравнения принятых методов обеспечения доверия было разработано несколько типичных характеристик доверия. Назначением настоящего стандарта является оказание помощи пользователю при принятии решения о применении одного метода или комбинации из двух или более методов для конкретного случая.

Характеристики доверия (см. таблицу 7) имеют общий характер, а определенные методы обеспечения доверия анализируются на общей основе в приложении В.

Таблица 7 - Ключевые аспекты сравнения

Аспект | Описание | |

1 | Цель доверия | Предусматривает ли метод определение цели обеспечения доверия? |

2 | Целевая аудитория | Какую проблему обеспечения доверия решает метод? |

3 | Характеристики | Каково назначение рассматриваемого метода? |

4 | Разносторонность | Какова взаимосвязь между объемом работ по применению метода и его стоимостью? |

5 | Своевременность | Отражает ли настоящая версия метода новейшие технологии? |

6 | Завершенность | Образуют ли критерии закрытый исчерпывающий каталог элементов или охватывают только выбранные аспекты? |

7 | Издержки при внедрении/объем работ | Чего надо ждать в отношении объема работ и издержек при применении данной системы критериев безопасности ИТ к типичным сценариям? |

8 | Поддержка инструментальными средствами | Существуют ли какие-либо инструменты поддержки пользователя при применении рассматриваемого метода? |

9 | Сфера действия криптографии | Содержит ли рассматриваемая система критериев безопасности ИТ какие-либо положения или руководство по криптографическим процедурам или алгоритмам? |

10 | Оценка и сертификация | Существует ли для метода квалификационная и/или сертификационная система? |

11 | Убедительность и признание | Является ли воздействие успешного оценивания и сертификации потенциально удовлетворяющим заказчика или администрацию или, по меньшей мере, основой для дополнительных тестов? |

Общая ориентация методов, представленная в резюме, приведена в приложении А. Из таблицы 7 можно сделать выводы о применимости или неприменимости конкретного метода в конкретном контексте.

Примечание - Исходную и последующую информацию о методах обеспечения доверия см. в ИСО/МЭК ТО 15443-2.

5.4.1 Цель обеспечения доверия

Задачей органа по обеспечению доверия является утверждение адекватности доверия, а также числа и качества свидетельств доверия, которые надо получить для достижения приемлемого уровня риска. Это означает, что остаточный риск для предполагаемой среды не превысит уровень, приемлемый для заинтересованных сторон и принятый ими.

Для уверенности в результате обеспечения доверия орган по обеспечению доверия обязан обосновать этот результат рациональным способом, продемонстрировав требуемое функционирование продукта с обеспечением требуемых функциональных возможностей и одновременным выполнением политики безопасности. Степень уверенности является прямым результатом процесса обеспечения доверия и степени удобства для конкретного заинтересованного лица.

Следовательно, процессы и стандарты, используемые для формирования доверия, должны быть понятны и включать в себя определение, сбор и проверку свидетельств доверия. Свидетельства допускается собирать методами, применяемыми для разработки, составления и поддержания результата доверия.

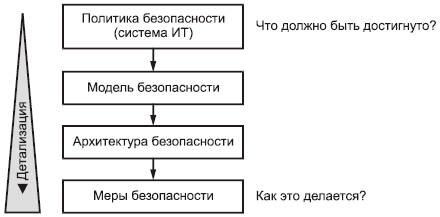

Цель обеспечения доверия может основываться на оценке риска, политике безопасности или профиле защиты (см. также приложение Е).

Для характеристики доверия "цель обеспечения доверия" сравнение дает ответы на следующие вопросы:

- предусматривает ли метод определение цели обеспечения доверия;

- каким методом была определена эта цель;

- как эта цель достигается?

Если метод не определяет цель обеспечения доверия или если эта цель не соответствует требованиям органа по обеспечению доверия, то для определения цели рекомендуется оценка риска или верификация обоснованности. При необходимости рекомендованная цель обеспечения доверия может быть расширена для отражения практической деятельности в промышленности и управлении.

Примечания

1 Сама по себе оценка риска может быть гарантирована, например, оценкой персонала, проводящего оценку риска на основе своего опыта, его уровня подготовки и/или других факторов, например места, где персонал проходил подготовку.

Цель обеспечения доверия может определять характеристики, которыми должен обладать предполагаемый метод обеспечения доверия, и/или способ представления доверия, таким образом уменьшая число методов, которыми можно получить доверие.

2 Соответствующие концепции и процессы выражены в существующих стандартах и технических отчетах по безопасности ИТ, таких, например, как ИСО/МЭК 13335, ИСО/МЭК 27002, ИСО/МЭК 21827 и ИСО/МЭК 15408.

5.4.2 Целевая аудитория

Настоящий стандарт адаптирован для предоставления руководства по трем типичным ситуациям в соответствии с разделом 6. Эта характеристика доверия имеет следующие категории:

- доверие к разработке: разработка продуктов ИКТ, например, в области безопасности;

- доверие к интеграции: закупка продуктов и их компоновка в систему ИКТ, например, в соответствии с определенной политикой безопасности;

- доверие к функционированию системы информационных и коммуникационных технологий, например, в соответствии с политикой безопасности данной организации.

Кроме того, сравнение может дать ответ на следующие вопросы:

- для каких компаний предназначен метод;

- для каких ролей в рамках организации предназначено содержимое;

- насколько метод применим к общепринятым структурам предприятий?

5.4.3 Характеристики

Подход к обеспечению доверия, определение которому приведено в ИСО/МЭК ТО 15443-1 и ИСО/МЭК ТО 15443-2, рассматривается и разъясняется в 6.1 настоящего стандарта.

Кроме того, сравнение может дать ответы на следующие вопросы:

- насколько метод применим к общепринятым структурам предприятий;

- каково назначение рассматриваемого метода;

- какие методологические элементы он содержит?

Примечание - Общее руководство по выбору приемлемого подхода к обеспечению доверия для достижения конкретной цели по обеспечению доверия см. в 5.1.

5.4.4 Разносторонность

Возможность повторного использования частей процедуры оценки позволяет амортизировать стоимость работ, выполненных в отношении какого-либо продукта, например будущего оценивания. В особых случаях стоимость работ следует амортизировать с помощью, например, специальной версии продукта в отличие от семейства существующих или будущих объектов.

Кроме того, сравнение может дать ответ на следующие вопросы:

- какова взаимосвязь между объемом работ и стоимостью применения;

- какой величиной и сложностью исследуемого объекта можно оперировать;

- можно ли это контролировать путем применения разных степеней детализации?

5.4.5 Своевременность

Кроме того, сравнение может дать ответ на следующие вопросы:

- отражает ли настоящая версия метода новейшие технологии;

- как обеспечивается в случае необходимости регулярное обновление метода;

- что такое рыночное признание и каковы его движущие силы?

5.4.6 Завершенность

Кроме того, сравнение может дать ответ на следующие вопросы:

- образуют ли критерии по основному вопросу закрытый исчерпывающий каталог элементов или охватывают только выбранные аспекты;

- для какого уровня безопасности адаптирован релевантный каталог соответствующих критериев;

- рассматривает ли метод цели безопасности только с помощью полного исчерпывающего каталога элементов или охвачены только выбранные аспекты;

- для какого уровня безопасности адаптирован метод?

5.4.7 Издержки при внедрении/объем работ по внедрению

Кроме того, сравнение может дать ответ на следующие вопросы:

- чего надо ждать в отношении объема работ и издержек при применении данной системы критериев безопасности ИТ к типичным сценариям?

Характеристики доверия являются фактическим источником доверия и могут иметь соответствующую систему показателей. Характеристики доверия включают в себя стоимость и различные качественные аспекты, такие, например, как строгость, надежность, воспроизводимость, эффективность и т.д.;

- какой метод обеспечения доверия является правильным для имеющейся проблемы доверия и как его применять? Для ответа на этот вопрос надо понять преимущества методов обеспечения доверия, исходя из доверия, приобретенного этими методами наряду со связанными с ними издержками. Другими словами, свойства доверия, содействующие определению его значимости, должны измеряться и сравниваться после идентификации альтернатив.

Оценка является дополнением доверия, для получения которого требуются дополнительное время, персонал и значительные расходы.

Таким образом, органу по обеспечению доверия следует логически обосновать целесообразность использования такой оценки.

Доверие служит причиной издержек, и поэтому их величина может быть оспорена.

При определении стоимости конкретного подхода к обеспечению доверия важно учитывать конкретное окружение, в котором действует орган обеспечения доверия. Стоимость определяется конкретными требованиями органа обеспечения доверия, для которого она определяется, и должна соответствовать потребностям доверия, уделяя особое внимание конечному пользователю доверия.

При наличии альтернатив доверия надо определить относительную стоимость методов обеспечения доверия.

Политика безопасности или культура организации может определять форму доверия. Форма доверия может быть продиктована суммой, которую организация готова заплатить, или какими-то другими значимыми критериями, например политическим указом или законодательством. Критерии предназначены для получения данных о том, почему пользователь готов заплатить за доверие и применительно к чему организация намерена оказать доверие, которое она оплачивает.

Примечание - При рассмотрении методов обеспечения доверия первым шагом может стать определение причины готовности пользователя заплатить за доверие и то, для какой цели он намеревается применить это доверие. Определение причины готовности пользователя заплатить за доверие может послужить причиной отказа от других методов обеспечения доверия, а также в значительной степени воздействовать на достижение целей обеспечения доверия.

5.4.8 Поддержка инструментальными средствами

Сравнение может дать ответ на вопрос:

существуют ли какие-либо инструменты поддержки пользователя при применении рассматриваемого метода?

5.4.9 Сфера действия криптографии

Сравнение может дать ответ на вопрос:

содержит ли рассматриваемая система критериев безопасности ИТ какие-либо положения или руководство по криптографическим процедурам или алгоритмам?

5.4.10 Оценка и сертификация

Еще большее увеличение доверия достигается при определении и/или сертификации оценки результата доверия по какой-либо признанной схеме сертификации.

Сравнение этой характеристики доверия может дать ответ на следующие вопросы:

- существует ли для метода квалификационная и/или сертификационная система;

- подходит ли метод для продуктов или итоговых решений;

- полагаются ли на независимых оценщиков при выдаче сертификатов, или сертификация обеспечивается специализированным органом или организацией;

- подлежит ли сам орган по сертификации оценке и аттестации? Каковы правила аттестации;

- имеются ли соглашения о взаимном признании сертификатов;

- каково воздействие успешного оценивания сертификации, то есть какова потенциальная возможность удовлетворения требованиям заказчика или администрации;

- какова зрелость схемы?

Примечание - Методы обеспечения доверия со связанными с ними схемами сертификации представлены в приложении А.

5.4.11 Надежность и признание

Надежность метода обеспечения доверия и, возможно, связанная с ним схема сертификации оказывают сильное влияние на принятие результата его применения пользователем.

Надежность метода обеспечения доверия определяется его известностью на рынке, поддержкой заслуживающей доверия организацией, принятием правительством или поддержкой с его стороны.

Для глобальных пользователей признание должно быть получено на международном уровне.

6 Руководство

Для любого эффективного руководства требуются обобщение, упрощение и сосредоточенность. Для уменьшения числа методов, сравниваемых со значимыми и приемлемыми методами, анализируются три типичные ситуации. Эти ситуации называются "проблемы обеспечения доверия" и определяются следующим образом:

- доверие к разработке - разработка продуктов ИКТ обычно с учетом целей безопасности;

- доверие к интеграции - закупка и компоновка продуктов в систему информационных и коммуникационных технологий обычно для достижения целей или политики безопасности;

- доверие к функционированию системы ИКТ в соответствии с политикой безопасности данной организации.

Каждая проблема имеет свои особенности и отличия.

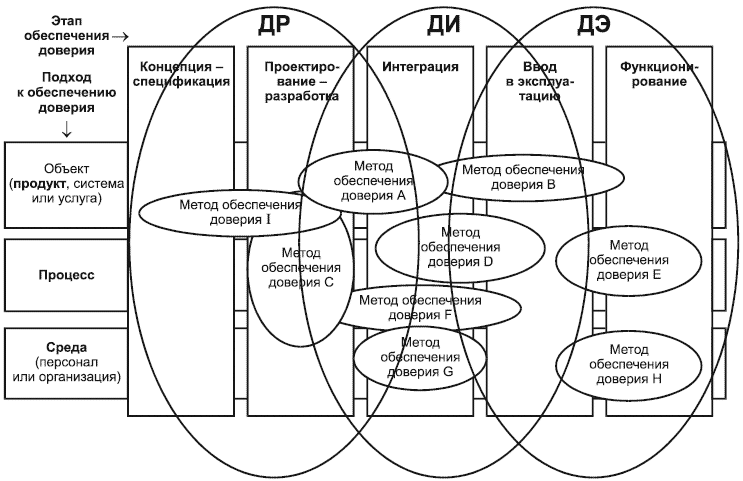

Концепцию проблемы обеспечения доверия можно легко представить наглядно, используя концепции жизненного цикла и подхода к обеспечению доверия, разработанные в ИСО/МЭК ТО 15443-1, наполненные содержанием в ИСО/МЭК ТО 15443-2 и дополненные этапом концепция/спецификация в соответствии с 4.2.3 настоящего стандарта.

Знание различных методов обеспечения доверия и подходов к ним позволяет органу обеспечения доверия определять методы, соответствующие бизнес-требованиям и проблеме обеспечения доверия. Важным аспектом, который следует иметь в виду, является конечная цель обеспечения доверия: получение уверенности заинтересованных сторон независимо от применяемого(ых) метода(ов).

Ввиду сложности требований безопасности, разнообразия методов обеспечения доверия и различия между ресурсами и культурами организаций рекомендация, приведенная в настоящем стандарте, будет носить качественный и обобщенный характер.

В настоящем стандарте руководство сосредоточено на нескольких методах, испытанных и повсеместно принятых для этих трех ситуаций с обеспечением доверия.

Рисунок 5 - Обеспечение доверия

6.1 Доверие к разработке (ДР)

ДР может применяться во время разработки продукта, системы или услуги. Теоретически разработка:

- начинается с концепции;

- развивает концепцию в спецификацию, которая затем материализуется в процесс разработки;

- завершается получением продукта с заданными требованиям, успешной демонстрацией заданных характеристик продукта или валидацией его свойств в целевой среде.

Требования доверия могут специфицироваться, а методы обеспечения доверия - выбираться и применяться в соответствии с требованиями ДР.

6.1.1 Цель обеспечения доверия

Цель обеспечения доверия надо определять так, как показано на примере в приложении Е. В качестве альтернативы методы обеспечения доверия можно выбирать - комбинировать для обеспечения этапа концепции с учетом определения целей безопасности с необходимым уточнением.

Для ДР целями безопасности могут быть:

a) для отдельного продукта - политика безопасности;

b) для серийного продукта - общие цели безопасности, принятые в целевом коллективе пользователей.

6.1.2 Существующие методы

Некоторые существующие методы обеспечения доверия для ДР в общих чертах приведены в приложении А.2. Другие методы обеспечения доверия можно выбрать в соответствии с ИСО/МЭК ТО 15443-2.

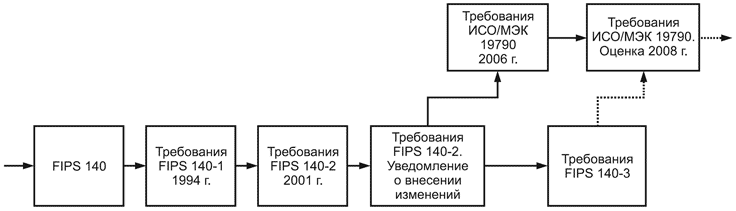

Методы, приведенные в приложении А.2 настоящего стандарта, приведены в соответствии с ИСО/МЭК 15408, ИСО/МЭК 19790, ИСО/МЭК 21827, ИСО/МЭК 27001 и ИСО 9000. Основные аспекты этих методов приведены в приложении В настоящего стандарта.

6.1.3 Основные аспекты

При высоких требованиях доверия к безопасности необходимо оценивать стойкость и корректность функций безопасности. В этом случае выбранный метод обеспечения доверия должен содержать (ссылаться на них или дополняться ими) процедуры оценки, обеспечивающие стойкость и корректность функций безопасности.

6.1.3.1 Верификация стойкости

Верификация стойкости является обеспечением противостояния таких критических механизмов, как шифрование, хэширование, алгоритмы паролей противодействия атакам, в особенности грубым атакам.

6.1.3.2 Верификация корректности

Целью верификации корректности является обеспечение правильности выполнения этапов процесса разработки от функциональных требований до эксплуатации системы. Следовательно, верификация корректности относится к оценке согласования нижнего уровня проектирования (включая внедрение) с более высокими уровнями. Эти действия не связаны с угрозами или целями безопасности, а только с должным проведением разработки. Они тесно связаны с верификацией качества или функцией обеспечения доверия к качеству.

Верификация корректности является процессом подтверждения соответствия системы спецификации и проекта нижнего уровня, и соответствия спецификации более высоким уровням проекта. Эта верификация подразумевает проверку соответствия требований к системе спецификации, поскольку требования сформулированы способом, позволяющим проводить прямую проверку соответствия спецификации. Верификация корректности также включает в себя методику испытаний наряду с неформальным или формальным конструкторским анализом и средствами верификации. Строгость верификации корректности зависит от точного и однозначного представления различных уровней проектирования. Для формальных методов анализа и верификации при представлении проекта требуются более высокие уровни точности, что ограничивает число методов, которые могут использоваться для описания проекта. Проект не должен быть неопределенным, в особенности при высоких степенях (уровнях) уверенности в правильности системы.

6.2 Доверие к интеграции (ДИ)

ДИ может применяться при интеграции нескольких продуктов, обычно многих продуктов различного происхождения и с разными результатами доверия, в систему.

Многие продукты представляют собой готовую и проверенную коммерческую продукцию с результатами доверия, но часто эти результаты не доступны по запросу пользователя. Следовательно, в большинстве случаев пользователю как последней инстанции обеспечения доверия к разворачиваемой системе приходится иметь дело со сложной ситуацией в отношении обеспечением доверия.

Интегратор коммерческой системы, разрабатывающий какую-либо систему, обычно поставляет и, следовательно, учитывает только часть развернутой системы, и следовательно, перед ним стоит менее сложная задача, если только он не отвечает за систему в целом.

Обычно для сложных ситуаций, связанных с интеграцией, требуются дополнительные продукты или меры безопасности, что может создать дефицит доверия. Дефицит доверия необходимо заполнить для того, чтобы достигнуть установленных целей безопасности.

Для получения необходимой уверенности может потребоваться валидация абстрактного или сложного (комплексного) результата доверия в действии.

Примечание - В ИСО/МЭК ТО 15443 не охвачены аспекты способности системы к компоновке и доверия к ней - даже если каждая подсистема в отдельности соответствует своим функциональным требованиям и требованиям безопасности, общая составная система может не функционировать должным образом и не быть безопасной. Аспект доверия к способности системы к компоновке может подвергаться дополнительному системному тесту и валидации.

6.2.1 Цель обеспечения доверия

Цель ДИ должна определяться в соответствии с приложением Е. Целями ДИ являются:

- для отдельной системы - политика безопасности системы или профиль защиты;

- для серийных систем - общие цели безопасности, принятые в целевом коллективе пользователей;

- для очень сложной пользовательской системы - ранее существовавшая политика безопасности организации.

В качестве альтернативы имеющиеся методы могут выбираться/комбинироваться в интересах определения целей безопасности ДИ с необходимым уточнением.

6.2.2 Существующие методы

Некоторые существующие методы обеспечения ДИ в общих чертах изложены в приложении А. Другие методы допускается выбрать в соответствии с ИСО/МЭК ТО 15443-2.

Методы, представленные в приложении А, взяты из ИСО/МЭК 21827 и ИСО 9000.

Примечание - К перечню существующих методов обеспечения ДИ можно добавить ИСО/МЭК 19791, в котором соответствующее руководство не представлено.

6.2.3 Основные вопросы

6.2.3.1 Применение комбинации терминов

Для получения результата, соответствующего цели обеспечения доверия, исходя из соображений полноты (завершенности) продукта интегратору коммерческих комплексных продуктов могут потребоваться несколько методов обеспечения доверия.

Обычно интегратор свободен в выборе конкретных методов обеспечения доверия. Текущие и будущие расходы на создание продукта влияют на этот выбор наряду с ожиданиями заказчика и рыночными факторами.

Выбор методов может основываться на анализе свойств методов обеспечения доверия в том виде, в каком они представлены в ИСО/МЭК ТО 15443-2. Целью настоящего стандарта является сравнение основных признаков метода (аргументы "за" и "против") для выполнения требований интегратора.

Стратегия формирования комбинированного метода обеспечения доверия представлена на примере изучения конкретного случая, приведенного в приложении D.1.

6.2.3.2 Использование разных результатов доверия

ДИ всегда подразумевает интеграцию нескольких (обычно многих) продуктов в качестве компонентов в завершенную работоспособную и/или разворачиваемую систему вместе с пакетом требований доверия для этой системы.

Для создания такого пакета интегратору следует:

- скомпилировать ранее существовавшее доверие идентичных или аналогичных методов обеспечения из различных источников;

- преобразовать и гармонизировать доверие, полученное различными методами;

- интерпретировать неопределенные результаты доверия;

- добавить несуществующее доверие;

- объединить все вышеуказанное.

Результаты доверия необходимо пересматривать в контексте ситуации, для которой были установлены цели безопасности и было проведено последующее оценивание доверия.

Может потребоваться формирование ограничений для избежания непреднамеренного использования доверия для непредусмотренных целей.

Конечным результатом доверия должна быть уверенность в том, что "система безопасна" для применения в рассматриваемой ситуации.

6.2.3.3 Сравнение и интеграция доверия

Высокая степень уверенности как результат интегрированного доверия к системе тесно связана с хорошим знанием основного процесса обеспечения доверия, каждого отдельного компонента доверия исходя из:

- входных данных, приводящих к обеспечению доверия;

- логического обоснования и концепции соответствующего метода обеспечения доверия;

- объединенного результата доверия.

Меньшая степень уверенности получается при сравнении результатов доверия путем оценивания только входных данных и последующих выходных данных, считая каждый метод "черным ящиком".

Наименьшая степень уверенности может быть получена с учетом только результатов доверия. Однако такая степень уверенности может быть единственным выбором, доступным для небольших организаций или применяемым в системах с незначительными активами с низкой степенью риска.

6.2.3.4 Сравнение результатов доверия

Поскольку большинство результатов доверия не могут быть сравнимы непосредственно, они должны быть упорядочены.

Методы обеспечения доверия, а также связанные с ними результаты доверия могут быть более или менее строгими:

- строгие (точные) методы обеспечения доверия основаны на конкретной методологии, что приводит к измеряемым и воспроизводимым результатам, даже если они являются эмпиричными и уникальными для самого метода обеспечения доверия;

- для менее строгих методов обеспечения доверия обычно конкретная методология отсутствует, и их вряд ли можно воспроизвести с идентичными результатами. Такие результаты, как, например, оцененная репутация организации, могут считаться "неопределенными" и субъективными.

В случае с результатами применения только строгих методов обеспечения доверия сравнение результатов сводится к согласованию шкал. Большинство подобных методов имеют определенную форму "шкалы доверия", даже если эта шкала содержит только одно порядковое число, то есть результат отбраковки. Должна быть возможность идентификации путем анализа точки пересечения или относительности между шкалами строгих методов обеспечения доверия и сравнения результатов после соответствующего согласования шкал.

В случае с результатами применения менее строгих методов обеспечения доверия в сочетании с результатами применения строгих методов обеспечения доверия объединение результатов может быть более сложным, безусловно, более интуитивным, субъективным и, как следствие, может стать предметом оспаривания или обсуждения.

6.2.3.5 Формирование результатов доверия

При наличии затруднений с объединением результатов доверия, в особенности результатов применения менее строгих методов обеспечения доверия, эти методы можно рациональным способом скомбинировать.

Принцип комбинирования заключается в гарантировании того, что:

- собраны поддерживающие результаты доверия;

- все собранные результаты доверия в совокупности способствуют получению и повышению надежности требуемого составного результата;

- доверие серьезно не умаляет вклад, внесенный другими результатами доверия (иначе цель комбинирования становится недействительной).

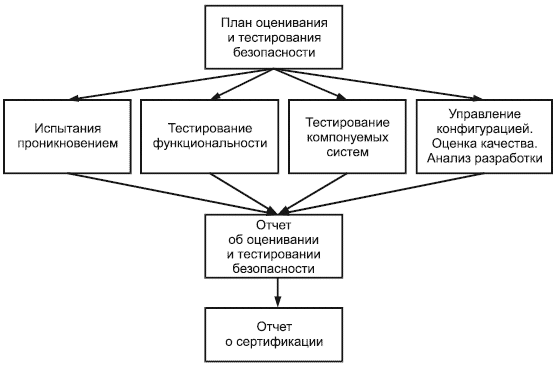

Процесс оценивания и тестирования систем показан на рисунке 6.

Рисунок 6 - Оценивание и тестирование систем

В случаях с противоречивыми результатами доверия следует принимать рациональные решения об использовании источника доверия. Принятие такого решения может быть трудно осуществимым, если наряду с результатом в него не включено обоснование использования источника доверия.

Комбинирование следует ограничивать точным использованием результатов доверия по назначению. Такое ограничение должно быть сформулировано для избежания непреднамеренного использования пакета требований доверия по нецелевому назначению.

6.2.3.6 Проверка достоверности доверия

ДИ может включать в себя доверие к перемещению продукта информационных и коммуникационных технологий от поставщика к пользователю, то есть от стадии разработки/интеграции к эксплуатации.

Целью деятельности по валидации доверия является выявление критических проблем с безопасностью, которые могут оставаться после демонстрации соответствия системы ее спецификации.

Требования безопасности можно характеризовать как высокоуровневые цели, не всегда преобразуемые непосредственно в точные технические требования, следовательно, соответствие нельзя продемонстрировать действиями визуальной верификации правильности.

Валидация доверия может быть единственным средством доказательства эффективности функций обеспечения безопасности и охвата побочных эффектов системы, неохваченных или несоответствующих аспектов.