ГОСТ Р 57640-2017/ISO/lEC TS 33052:2016

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационные технологии

ЭТАЛОННАЯ МОДЕЛЬ ПРОЦЕССА (ЭМП) ДЛЯ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Information technology. Process reference model (PRM) for information security management

ОКС 35.080

Дата введения 2018-09-01

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Информационно-аналитический вычислительный центр" (ООО ИАВЦ) на основе собственного перевода на русский язык англоязычной версии документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 5 сентября 2017 г. N 1015-ст

4 Настоящий стандарт идентичен международному документу ISO/IEC TS 33052:2016* "Информационные технологии. Эталонная модель процесса (ЭМП) для управления информационной безопасностью" (ISO/IEC TS 33052:2016 "Information technology - Process reference model (PRM) for information security management", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

ISO/IEC TS 33052 разработан подкомитетом ПК 7 "Системная и программная инженерия" Совместного технического комитета СТК 1 "Информационные технологии" Международной организации по стандартизации (ИСО) и Международной электротехнической комиссии (МЭК).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 Некоторые положения международного документа, указанного в пункте 4, могут являться объектом патентных прав. ИСО и МЭК не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Цель настоящего стандарта состоит в том, чтобы облегчить разработку модели оценки процесса (МОП), приведенной в ИСО/МЭК 33072.

ИСО/МЭК 33002 устанавливает требования для осуществления оценки процесса. ИСО/МЭК 33020 описывает шкалу измерений для оценки характеристик качества с точки зрения возможностей процесса. ИСО/МЭК 33001 определяет понятия и терминологию, используемые для оценки процесса.

Эталонная модель процесса (ЭМП) является моделью, включающей в себя определения процессов, описанных в терминах цели и результатов, совместно с архитектурой, определяющей отношения между процессами. При использовании ЭМП на практике могут потребоваться дополнительные элементы, отвечающие окружающей среде и обстоятельствам.

ЭМП, определенная в настоящем стандарте, описывает ряд процессов, включая процессы системы управления информационной безопасностью (СУИБ), приведенные в ИСО/МЭК 27001. Каждый процесс ЭМП описан в терминах цели и результатов и обеспечивает прослеживаемость требований. ЭМП не пытается разместить процессы в заданной среде и не предопределяет уровень возможностей процесса, необходимых для выполнения требований ИСО/МЭК 27001. ЭМП не предназначена для аудита оценки соответствия или использования в качестве эталонного руководства по реализации процесса.

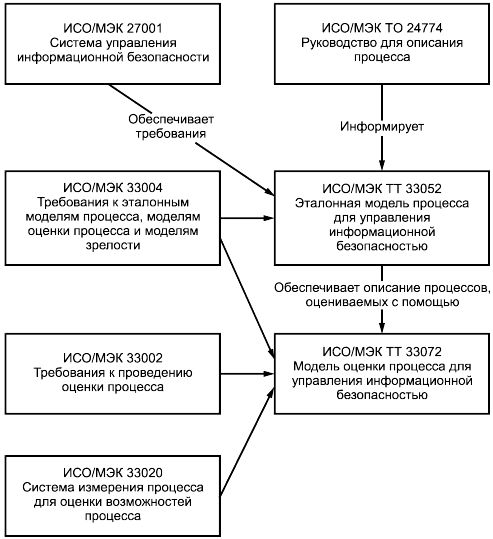

Соотношение между стандартами ИСО/МЭК 24774, ИСО/МЭК 27001, ИСО/МЭК 33002, ИСО/МЭК 33004, ИСО/МЭК 33020, ИСО/МЭК TS 33052 и ИСО/МЭК TS 33072 приведено на рисунке 1.

|

Рисунок 1 - Соотношение между соответствующими стандартами

Любая организация может определить процессы с какими-либо дополнительными элементами, адаптируясь к определенной среде и обстоятельствам. Некоторые процессы охватывают общие аспекты управления в организации. Эти процессы должны быть определены так, чтобы соответствовать требованиям ИСО/МЭК 27001.

ЭМП не обеспечивает предоставление свидетельств, требуемых ИСО/МЭК 27001. ЭМП не определяет взаимодействие между процессами.

Описания процессов в рамках ЭМП для управления информационной безопасностью приведены в разделе 5. Приложение А обеспечивает положения в соответствии с ИСО/МЭК 33002.

1 Область применения

В настоящем стандарте определена эталонная модель процесса (ЭМП) для управления информационной безопасностью. Архитектура модели определяет архитектуру процесса для области применения и включает ряд процессов, каждый из которых описан в терминах цели и результатов процесса.

2 Нормативные ссылки

В настоящем стандарте применены следующие нормативные ссылки*. Для датированных документов используются только указанные издания. Для недатированных документов используются последние издания с учетом внесенных в них изменений.

________________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ISO/IEC 27001:2013, Information technology - Security techniques - Information security management systems - Requirements (Информационные технологии. Методы безопасности. Системы управления информационной безопасностью. Требования)

ISO/IEC 33001, Information technology - Process assessment - Concepts and terminology (Информационные технологии. Оценка процесса. Понятия и терминология)

3 Термины и определения

В настоящем стандарте применены термины и соответствующие определения по ИСО/МЭК 27001 и ИСО/МЭК 33001.

4 Краткий обзор ЭМП

Структура ЭМП, применяемая для поддержки управления информационной безопасностью, приведена в настоящем разделе. ЭМП включает процессы, которые могут существовать в контексте системы управления у поставщика услуг.

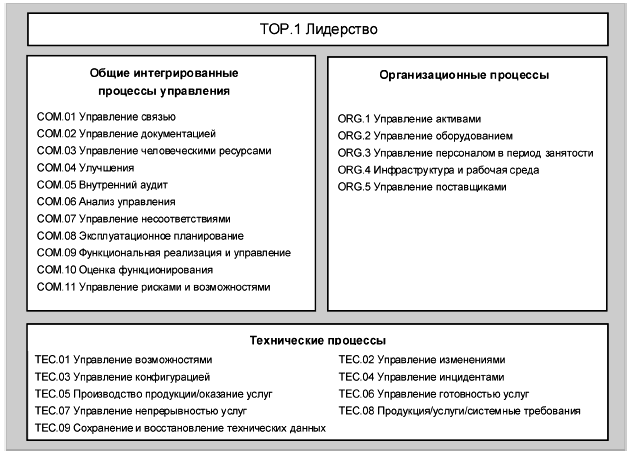

Процессы, определенные согласно требованиям ИСО/МЭК 27001, приведены на рисунке 2.

|

Рисунок 2 - Процессы в ЭМП

5 Описания процесса

5.1 Введение

Каждый процесс в ЭМП может быть описан с помощью следующих элементов:

a) идентификатора процесса: каждый процесс, принадлежащий группе, идентифицируется с использованием идентификатора процесса, состоящего из сокращенного названия группы и последующего номера процесса в этой группе;

b) названия: название процесса - короткая фраза, описывающая область процесса, идентифицируя основной интерес процесса, и отличающая его от других процессов в рамках ЭМП;

c) контекста: краткий обзор для каждого процесса, описывающий намеченный контекст применения процесса;

d) цели процесса: некий высокий уровень достижений в результате выполнения процесса;

e) выходов (выходных результатов): наблюдаемый результат успешного достижения цели процесса. Результаты являются оцениваемыми, материальными, техническими или деловыми, достигаемыми с помощью процесса. Выходы являются наблюдаемыми и подлежат оценке;

f) прослеживаемости требований: результаты основаны на требованиях ИСО/МЭК 27001. Ссылки идентифицируют применимые подразделы ИСО/МЭК 27001, заголовок подраздела и поддерживаемые результаты.

Все записи в ряду прослеживаемых требований в подразделах с 5.2 по 5.27 заканчиваются числами в квадратных скобках, т.е. [n]. Каждое число в квадратных скобках - это ссылка на пронумерованный результат. Эти результаты непосредственно связаны с требованиями ИСО/МЭК 27001.

Некоторые выходные результаты отражаются в квадратных скобках. Они только косвенно связаны с требованиями ИСО/МЭК 27001. Ни одна из записей в ряду прослеживаемых требований не ссылается на результаты в квадратных скобках. Эти дополнительные результаты были включены постольку, поскольку считаются необходимыми для данного типа ЭМП как основы МОП (ИСО/МЭК TS 33072). С этими дополнительными результатами процесс является полным, и цель процесса может быть достигнута.

5.2 ORG.1 Управление активами

Идентификатор процесса | ORG.1 | |

Название | Управление активами | |

Цель | Цель процесса состоит в том, чтобы установить и поддерживать целостность всех идентифицированных активов продукции | |

Контекст | Этот процесс связан с установлением и поддержанием идентичности продуктов и их конфигурационной информации для обеспечения эффективного контроля продукции. Область активов может включать в себя физические активы (например, инфраструктуру, аппаратные средства, программные средства) и нематериальные активы (например, интеллектуальную собственность) | |

Выходные результаты | В результате успешной реализации этого процесса: | |

Прослеживаемость требований | 27001 2ED А.08.1.1 | Инвентаризация активов [1, 3, 5] |

27001 2ED А.08.2.1 | Классификация информации [2] | |

27001 2ED А.08.3.2 | Утилизация носителей информации [5] | |

27001 2ED А.08.3.3 | Физическое перемещение носителей информации [5] | |

5.3 ТЕС.01 Управление возможностями

Идентификатор процесса | ТЕС.01 | |

Название | Управление возможностями | |

Цель | Цель процесса состоит в обеспечении гарантий того, что у организации имеются возможности для удовлетворения текущим и будущим системным требованиям | |

Контекст | Этот процесс гарантирует достаточность ресурсов и возможностей для удовлетворения согласованным требованиям, эффективным по стоимости и времени. Процесс позволяет поставщику услуг обеспечить достаточные ресурсы согласованного выполнения услуг и достижения целей на должном уровне | |

Выходные результаты | В результате успешной реализации этого процесса: | |

Прослеживаемость требований | 27001 2ED А.12.1.3 | Управление возможностями [3] |

5.4 ТЕС.02 Управление изменениями

Идентификатор процесса | ТЕС.02 |

Название | Управление изменениями |

Цель | Цель процесса состоит в том, чтобы обеспечить направленность всех действий, связанных с изменениями, касающимися продукции, услуг, процессов и систем, используемыми для производства продукции или оказания услуг |

Контекст | Изменения, касающиеся продукции, услуг и систем, их применению и инфраструктуры, планируются и управляются для обеспечения гарантий по времени выполнения без ненужных сбоев |

Выходные результаты | В результате успешной реализации этого процесса: |

Прослеживаемость требований | 27001 2ED A.15.2.2 Управление изменениями в услугах поставщика [2] |

5.5 СОМ.01 Управление связью

Идентификатор процесса | СОМ.01 | |

Название | Управление связью | |

Цель | Цель процесса состоит в том, чтобы предоставлять своевременную и точную информационную продукцию для поддержки эффективной связи и принятия решений | |

Контекст | Этот процесс представляет собой сосредоточение всех действий по связи в процессах систем управления | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Формируется информационное содержание в терминах определенных потребностей связи и требований. | ||

2 Определяются стороны для связи. | ||

3 Определяется сторона, ответственная за связь. | ||

4 Определяются события, которые требуют действий по связи. | ||

5 Выбирается канал связи. | ||

6 Доводится до заинтересованных сторон информационная продукция | ||

Прослеживаемость требований | 27001 2ED 05.1 | Лидерство и обязательства [6] |

27001 2ED 05.2 | Политика [6] | |

27001 2ED 05.3 | Организационные функции, ответственность и полномочия [6] | |

27001 2ED 06.2 | Цели в области информационной безопасности и планирование их достижения [6] | |

27001 2ED 07.4 | Связь [1-5] | |

27001 2ED 09.2 | Внутренний аудит [6] | |

27001 2ED A.05.1.1 | Политики обеспечения информационной безопасности [6] | |

27001 2ED А.06.1.3 | Контакт с полномочными органами [2] | |

27001 2ED А.06.1.4 | Контакты с профессиональными сообществами [2] | |

27001 2ED A.07.2.3 | Дисциплинарные меры [6] | |

27001 2ED A.07.3.1 | Освобождение от обязанностей или их изменение [6] | |

5.6 ТЕС.03 Управление конфигурацией

Идентификатор процесса | ТЕС.03 | |

Название | Управление конфигурацией | |

Цель | Цель процесса состоит в том, чтобы определять, контролировать, регистрировать, отслеживать, делать отчеты и проверять все идентифицированные компоненты продукции/услуг | |

Контекст | Этот процесс позволяет установить и поддержать целостность компонентов продукции/услуг для обеспечения их эффективного контроля | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 [Определяются объекты, требующие управления конфигурацией]. | ||

2 [Определяется статус объектов конфигурации и модификаций]. | ||

3 Контролируются изменения по объектам под управлением конфигурацией. | ||

4 [Гарантируется целостность систем, продукции/услуг и компонентов продукции/услуг]. | ||

5 [Контролируется конфигурация выпущенных объектов] | ||

Прослеживаемость требований | 27001 2ED А.14.2.4 | Ограничения на изменения в пакетах программ [3] |

27001 2ED А.14.3.1 | Защита данных для тестирования [3] | |

5.7 СОМ.02 Управление документацией

Идентификатор процесса | СОМ.02 | |

Название | Управление документацией | |

Цель | Цель процесса состоит в том, чтобы обеспечить своевременное предоставление соответствующей полной, достоверной и, если необходимо, конфиденциальной зарегистрированной информации согласно ее назначению | |

Контекст | Этот процесс обеспечивает меры для того, чтобы запрошенная задокументированная информация (например, процедуры, инструкции и шаблоны) была доступна согласно ее назначению для достижения целей информационной безопасности | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяется документируемая информация, которая подлежит управлению. | ||

2 Определяются формы регистрируемого представления информации. | ||

3 Становится известным статус содержания регистрируемой информации. | ||

4 Документируемая информация является обновляемой, полной и достоверной. | ||

5 Документируемая информация выпускается согласно определенным критериям. | ||

6 Документируемая информация становится доступной для назначенных сторон. | ||

7 Документируемая информация архивируется или уничтожается согласно установленным требованиям | ||

Прослеживаемость требований | 27001 2ED 04.3 | Определение области СУИБ [1] |

27001 2ED 05.2 | Политика [1, 6] | |

27001 2ED 06.1.2 | Оценка рисков нарушения информационной безопасности [1] | |

27001 2ED 06.1.3 | Реакция на риски нарушения информационной безопасности [1, 5] | |

27001 2ED 06.2 | Цели в области информационной безопасности и планирование их достижения [1, 3] | |

27001 2ED 07.2 | Компетентность [1] | |

27001 2ED 07.5.2 | Создание и обновление [2, 5] | |

27001 2ED 07.5.3 | Контроль зарегистрированной информации [2-4, 6, 7] | |

27001 2ED 08.1 | Эксплуатационное планирование и контроль [7] | |

27001 2ED 08.3 | Реакция на риски нарушения информационной безопасности [1, 5] | |

27001 2ED 09.1 | Контроль, измерения, анализ и оценка [1] | |

27001 2ED 09.2 | Внутренний аудит [1] | |

27001 2ED 09.3 | Анализ управления [1] | |

27001 2ED 10.1 | Несоответствия и корректирующие действия [1] | |

27001 2ED A.05.1.1 | Политика обеспечения информационной безопасности [5, 6] | |

27001 2ED A.08.1.3 | Надлежащее использование активов [1] | |

27001 2ED A.09.1.1 | Политика контроля доступа [1] | |

27001 2ED A.12.1.1 | Зарегистрированные рабочие процедуры [1, 6] | |

27001 2ED A.12.4.1 | Регистрация событий [1] | |

27001 2ED A.13.2.4 | Соглашения о конфиденциальности или неразглашении [1] | |

27001 2ED A.14.2.5 | Принципы безопасной системной инженерии [1, 3] | |

27001 2ED A.15.1.1 | Политика информационной безопасности в отношениях с поставщиками [1, 3] | |

27001 2ED A.16.1.5 | Реагирование на инциденты нарушения информационной безопасности [1] | |

27001 2ED A.16.1.7 | Сбор свидетельств [1] | |

27001 2ED A.17.1.2 | Обеспечение непрерывности информационной безопасности [1, 3] | |

27001 2ED A.18.1.1.01 | Применяемые законодательные и нормативные требования [1, 3] | |

27001 2ED A.18.1.1.02 | Применяемые контрактные требования [1, 3] | |

27001 2ED A.18.1.3 | Защита записей [4] | |

5.8 ORG.2 Управление оборудованием

Идентификатор процесса | ORG.2 | |

Название | Управление оборудованием | |

Цель | Цель процесса - гарантировать целостность функционирования и поведения оборудования и связанных с ним программных средств | |

Контекст | Этот процесс определяет действия, которые будут предприняты для защиты оборудования от изменений по установке (т.е. проверка) или изменений в окружающей среде, которые могут привести к сбою в параметрах установки | |

Выходные результаты | В результате успешной реализации этого процесса: | |

3 Оборудование обслуживается таким образом, чтобы гарантировать его длительную пригодность и целостность. | ||

4 Оборудование управляется на местах, чтобы гарантировать целостность функционирования. | ||

5 Обеспечивается целостность информации после технического обслуживания оборудования. | ||

6 Контролируется перемещение оборудования | ||

Прослеживаемость требований | 27001 2ED A.11.2.1 | Размещение и защита оборудования [1] |

27001 2ED A.11.2.2 | Поддерживающие утилиты [2] | |

27001 2ED A.11.2.3 | Защита кабельных сетей [1] | |

27001 2ED A.11.2.4 | Обслуживание оборудования [3] | |

27001 2ED A.11.2.5 | Перемещение активов [6] | |

27001 2ED A.11.2.6 | Защита оборудования и активов вне территории [4] | |

27001 2ED A.11.2.7 | Безопасная утилизация или повторное использование оборудования [5] | |

27001 2ED A.13.1.1 | Средства управления сетями [3] | |

5.9 ORG.3 Управление персоналом в период занятости

Идентификатор процесса | ORG.3 | |

Название | Управление персоналом в период занятости | |

Цель | Цель процесса состоит в том, чтобы предотвратить угрозы информационной безопасности со стороны персонала перед наймом, во время работы и по ее завершению | |

Контекст | Этот процесс обращается к предосторожностям в области безопасности, связанным с работой персонала. Эти предосторожности касаются действий персонала до начала работы, в период работы и после расторжения контракта | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются роли и обязанности служащих, подрядчиков и пользователей, имеющих отношение к третьей стороне. | ||

2 Принимаются перспективные работники в соответствии с определенными законами, инструкциями и этикой, согласно профессиональным требованиям с учетом осознанных рисков. | ||

3 Устанавливается согласие принимаемых работников со сроками и условиями трудового контракта. | ||

4 Руководствуются сроками и условиями занятости. | ||

5 [Служащие применяют соответствующие организационные политики и процедуры согласно их рабочим функциям]. | ||

6 Применяются дисциплинарные меры к служащим, которые нарушили согласованные условия контракта. | ||

7 Определяются обязанности по завершению или изменению условий контракта. | ||

8 По завершении контракта служащие возвращают организации все активы, находившиеся в их владении. | ||

9 Доступ служащего к информационным ресурсам прекращается после завершения контракта | ||

Прослеживаемость требований | 27001 2ED 07.1.1 | Предварительная проверка [2] |

27001 2ED 07.1.2 | Условия трудового соглашения [1, 3] | |

27001 2ED 07.2.1 | Ответственность руководства [4] | |

27001 2ED 07.2.3 | Дисциплинарные меры [6] | |

27001 2ED 07.3.1 | Освобождение от обязанностей или их изменение [7] | |

27001 2ED 08.1.4 | Возврат активов [8] | |

27001 2ED 09.2.6 | Отмена или изменение прав доступа [9] | |

27001 2ED 09.3.1 | Использование секретной информации по аутентификации [3] | |

5.10 СОМ.03 Управление человеческими ресурсами

Идентификатор процесса | СОМ.03 | |

Название | Управление человеческими ресурсами | |

Цель | Цель процесса состоит в обеспечении организации необходимыми человеческими ресурсами и поддержании их компетентности на уровне, совместимом с деловыми потребностями | |

Контекст | Этот процесс состоит в определении и разработке компетентности людей относительно их действий и потребностей организационного процесса | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются компетентности, требуемые организации для производства продукции и услуг. | ||

2 Осуществляется обучение или наем с нужным уровнем компетентности, чтобы заполнить выявленные пробелы компетентности. | ||

3 Демонстрируются каждым работником понимание роли и действий в достижении целей организации в производстве продукции и услуг | ||

Прослеживаемость требований | 27001 2ED 07.2 | Компетентность [1-3] |

27001 2ED 07.3 | Осведомленность [3] | |

27001 2ED A.07.2.2 | Осведомленность, образование и обучение в сфере информационной безопасности [3] | |

5.11 СОМ.04 Улучшения

Идентификатор процесса | СОМ.04 | |

Название | Улучшения | |

Цель | Цель процесса состоит в непрерывном совершенствовании системы управления, ее процессов и продукции | |

Контекст | Этот процесс позволяет организации усовершенствовать систему управления, ее процессы, продукцию и услуги. Этот процесс включает в себя определение, оценку, утверждение, установление приоритетов управления, измерение и обзор улучшений | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются возможности улучшения. | ||

2 [Производится оценка возможности улучшения по определенным критериям]. | ||

3 [Улучшения располагаются по приоритетам]. | ||

4 [Реализуются улучшения]. | ||

5 [Оценивается эффективность реализованных улучшений] | ||

Прослеживаемость требований | 27001 2ED 09.3 | Анализ управления [1] |

5.12 TEC.04 Управление инцидентами

Идентификатор процесса | ТЕС.04 | |

Название | Управление инцидентами | |

Цель | Цель процесса - определять и разрешать события в области информационной безопасности и инциденты в пределах согласованных уровней услуг | |

Контекст | Цель управления инцидентами состоит в том, чтобы восстановить услуги в пределах согласованных уровней их реализации. При этом ориентируются на сокращение продолжительности и последствий простоев в работе и клиентских аспектах, а не на установление первопричин инцидентов | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются инциденты. | ||

2 Классифицируются, располагаются по приоритетам и анализируются инциденты. | ||

3 Разрешаются и закрываются инциденты. | ||

4 [Делается отчет по инцидентам, инциденты учитываются в соответствии с согласованными уровнями услуг] | ||

Прослеживаемость требований | 27001 2ED 16.1.2 | Отчетность о событиях, связанных с информационной безопасностью [1] |

27001 2ED 16.1.3 | Отчетность об уязвимостях в области информационной безопасности [1] | |

27001 2ED 16.1.4 | Оценки и решения по событиям информационной безопасности [2] | |

27001 2ED 16.1.5 | Реагирование на инциденты нарушения информационной безопасности [3] | |

5.13 ORG.4 Инфраструктура и рабочая среда

Идентификатор процесса | ORG.4 | |

Название | Инфраструктура и рабочая среда | |

Цель | Цель процесса состоит в обеспечении приемлемой инфраструктуры и услуг для проектов, чтобы поддержать цели организации и проектов в их жизненных циклах | |

Контекст | Инфраструктура охватывает физические элементы, которые связаны с физическим оборудованием, где могут быть размещены люди. Рабочая среда относится к мерам в пределах инфраструктуры, которые облегчают и применяют эффективные взаимодействия и действия людей | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются требования к инфраструктуре и рабочей среде, чтобы поддерживать процессы. | ||

2 Определяются права доступа к информационным ресурсам. | ||

3 [Определяются инфраструктура и элементы рабочей среды]. | ||

4 [Приобретаются и вводятся в действие инфраструктура и элементы рабочей среды]. | ||

5 Инфраструктура и рабочая среда управляются и поддерживаются. | ||

6 Контролируется доступ к информационным ресурсам. | ||

7 Информационные ресурсы защищаются от злоупотреблений | ||

Прослеживаемость требований | 27001 2ED A.09.1.2 | Доступ к сетям и сетевым службам [6] |

27001 2ED A.09.2.3 | Управление привилегированными правами доступа [6] | |

27001 2ED A.09.2.5 | Пересмотр прав доступа пользователей [6] | |

27001 2ED A.09.4.1 | Ограничение доступа к информации [2] | |

27001 2ED A.09.4.2 | Безопасные процедуры входа в систему [6] | |

27001 2ED A.09.4.3 | Система управления паролями [6] | |

27001 2ED A.09.4.4 | Использование утилит с привилегированными правами [7] | |

27001 2ED A.09.4.5 | Контроль доступа к исходным кодам [6] | |

27001 2ED A.11.1.1 | Физический периметр безопасности [1, 5] | |

27001 2ED A.11.1.2 | Контроль физического прохода [1] | |

27001 2ED A.11.1.3 | Защита офисов, помещений и устройств [1, 5] | |

27001 2ED A.11.1.4 | Защита от внешних угроз и угроз природного характера [1, 5] | |

27001 2ED A.11.1.6 | Зоны доставки и отгрузки [5] | |

27001 2ED A.11.2.8 | Оборудование пользователя, находящееся без присмотра [5] | |

27001 2ED A.12.1.4 | Разделение среды разработки, тестирования и эксплуатации [2] | |

27001 2ED A.12.4.1 | Регистрация событий [7] | |

27001 2ED A.12.4.2 | Защита регистрируемой информации [7] | |

27001 2ED A.12.4.3 | Журналы действий администратора и оператора [6] | |

27001 2ED A.12.4.4 | Синхронизация времени [1] | |

27001 2ED A.12.6.1 | Управление техническими уязвимостями [7] | |

27001 2ED A.13.1.2 | Безопасность сетевых услуг [1] | |

27001 2ED A.13.1.3 | Разделение в сетях [2] | |

27001 2ED A.13.2.3 | Электронные сообщения [7] | |

27001 2ED A.14.1.3 | Защита транзакций прикладных услуг [7] | |

27001 2ED A.14.2.6 | Безопасная среда разработки [1] | |

27001 2ED A.18.1.4 | Конфиденциальность и защита персональных данных [7] | |

27001 2ED A.18.1.5 | Регламентация применения криптографических методов [7] | |

5.14 СОМ.05 Внутренний аудит

Идентификатор процесса | СОМ.05 | |

Название | Внутренний аудит | |

Цель | Цель процесса - независимое определение соответствия системы управления, услуг и процессов требованиям, политике, планам и соглашениям установленным способом | |

Контекст | Этот процесс включает в себя проведение аудитов с тем, чтобы независимо определить, соответствуют ли система управления и деловые процессы требованиям, установленным организацией | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются область и цель каждого аудита. | ||

2 Гарантируются объективность и беспристрастность проведения аудита и выбора аудиторов. | ||

3 Определяется соответствие отобранных услуг, продукции и процессов требованиям, планам и соглашениям | ||

Прослеживаемость требований | 27001 2ED 09.2 | Внутренний аудит [1-3] |

27001 2ED А.15.2.1 | Мониторинг и анализ услуг поставщика [3] | |

27001 2ED А.18.2.1 | Независимый анализ информационной безопасности [3] | |

27001 2ED А.18.2.2 | Соответствие политикам безопасности и стандартам [3] | |

27001 2ED А.18.2.3 | Анализ технического соответствия [1] | |

5.15 ТОР.1 Лидерство

Идентификатор процесса | ТОР.1 | |

Название | Лидерство | |

Цель | Цель процесса - направить организацию на достижение ее видения, назначения, стратегии и целей путем определения и реализации системы управления, политики и целей системы управления | |

Контекст | Этот процесс состоит в определении области применения системы управления, а также политики и целей | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Понимается и анализируется среда организации, включая ожидания ее заинтересованных сторон. | ||

2 Определяется область действий системы управления с учетом среды организации. | ||

3 Определяется политика системы управления и цели. | ||

4 Определяются система управления и функциональная стратегия процесса. | ||

5 Демонстрируются обязательства и лидерство относительно системы управления | ||

Прослеживаемость требований | 27001 2ED 04.1 | Понимание организации и ее среды [1] |

27001 2ED 04.2 | Понимание потребностей и ожиданий заинтересованных сторон [1] | |

27001 2ED 04.3 | Определение области применения СУИБ [2] | |

27001 2ED 04.4 | СУИБ [4] | |

27001 2ED 05.1 | Лидерство и обязательства [5] | |

27001 2ED 05.2 | Политика [3] | |

27001 2ED 06.2 | Цели в области информационной безопасности и планирование их достижения [3] | |

27001 2ED 07.5.1 | Общее [4] | |

27001 2ED 07.5.3 | Управление документируемой информацией [4] | |

27001 2ED 08.1 | Эксплуатационное планирование и управление [4] | |

27001 2ED 10.2 | Непрерывное улучшение [4] | |

27001 2ED A.05.1.1 | Политика обеспечения информационной безопасности [3] | |

5.16 СОМ.06 Анализ управления

Идентификатор процесса | СОМ.06 | |

Название | Анализ управления | |

Цель | Цель процесса - оценить работу системы управления, определить и принять решения относительно потенциальных улучшений | |

Контекст | Этот процесс проверяет систему управления через запланированные интервалы с тем, чтобы гарантировать ее непрерывную пригодность, адекватность и эффективность. Анализ может включать любое понимание, располагающееся в области применения: от организации в целом ниже к отдельному процессу, его выходным результатам и поставляемой продукции. Принимаются во внимание результаты аудитов, соответствие процессов требованиям к продукции, услугам, отчетам, инцидентам, ставшим известными ошибкам, рискам, предложениям и обратной связи от заинтересованных сторон | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Устанавливаются цели анализа. | ||

2 Оцениваются статус и выполнение действий или процесса в терминах установленных целей. | ||

3 Определяются риски, проблемы и возможности для улучшения | ||

Прослеживаемость требований | 27001 2ED 09.3 | Анализ управления [1-3] |

5.17 СОМ.07 Управление несоответствиями

Идентификатор процесса | СОМ.07 | |

Название | Управление несоответствиями | |

Цель | Цель процесса - разрешать несоответствия и устранять их причины, когда это возможно | |

Контекст | Этот процесс устанавливает, что там, где происходят несоответствия, анализ может установить необходимость исправления. Альтернативно исследуются причины несоответствия в целях недопущения возможностей повторного возникновения несоответствий | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются несоответствия. | ||

2 Разрешаются и устраняются несоответствия. | ||

3 Определяются причины выявленных несоответствий. | ||

4 Определяются потребности в действиях для устранения причин несоответствий. | ||

5 Реализуются выбранные предложения по действиям. | ||

6 Подтверждается эффективность изменений для устранения несоответствий | ||

Прослеживаемость требований | 27001 2ED 10.1 | Несоответствия и корректирующие действия [1-5, 6] |

5.18 СОМ.09 Функциональная реализация и управление

Идентификатор процесса | СОМ.09 | |

Название | Функциональная реализация и управление | |

Цель | Цель процесса - развертывание и управление выполнением функциональных и организационных процессов | |

Контекст | Этот процесс состоит в поддержке эффективных, своевременных и качественных ежедневных функций, оптимизирующих распределение ресурсов и выполнение эксплуатационной политики для поддержания общей всесторонней политики и целей компании | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются необходимые функции, ответственность и полномочия. | ||

2 Определяются и используются необходимые ресурсы. | ||

3 Реализуются действия, необходимые для достижения целей системы управления. | ||

4 Анализируются пригодность и эффективность предпринимаемых действий для достижения целей системы управления. | ||

5 Корректируются отклонения в случае, если цели не достигаются. | ||

6 [Данные собираются и анализируются как основание для того, чтобы понять поведение и продемонстрировать пригодность и эффективность процессов] | ||

Прослеживаемость требований | 27001 2ED 05.3 | Организационные функции, ответственность и полномочия [1] |

27001 2ED 06.1.2 | Оценка рисков нарушения информационной безопасности [3, 4] | |

27001 2ED 06.1.3 | Реакция на риски нарушения информационной безопасности [3] | |

27001 2ED 07.1 | Ресурсы [2] | |

27001 2ED 07.2 | Компетентность [4] | |

27001 2ED 08.1 | Эксплуатационное планирование и управление [3-5] | |

27001 2ED 09.2 | Внутренний аудит [3, 4] | |

27001 2ED A.05.1.2 | Анализ политик информационной безопасности [4] | |

27001 2ED A.06.1.1 | Должностные функции и ответственность, связанные с информационной безопасностью [1] | |

27001 2ED A.06.2.1 | Политика в отношении мобильных устройств [3] | |

27001 2ED A.06.2.2 | Удаленная работа [3] | |

27001 2ED A.08.1.3 | Надлежащее использование активов [3] | |

27001 2ED A.08.2.2 | Маркировка информации [3] | |

27001 2ED A.08.2.3 | Обращение с активами [3] | |

27001 2ED A.08.3.1 | Управление съемными носителями [3] | |

27001 2ED A.09.1.1 | Политика контроля доступа [4] | |

27001 2ED A.09.2.1 | Регистрация и отмена регистрации пользователя [3] | |

27001 2ED A.09.2.2 | Предоставление доступа пользователю [3] | |

27001 2ED A.09.2.4 | Управление секретной аутентификационной информацией пользователей [3] | |

27001 2ED A.10.1.1 | Политика использования криптографических методов защиты [3] | |

27001 2ED A.10.1.2 | Управление ключами [3] | |

27001 2ED A.11.1.5 | Работа в охраняемых зонах [3] | |

27001 2ED A.11.2.9 | Политика чистого стола и чистого экрана [3] | |

27001 2ED A.12.1.2 | Управление изменениями [4, 5] | |

27001 2ED A.12.2.1 | Меры защиты от вредоносного кода [3] | |

27001 2ED A.12.4.1 | Регистрация событий [4] | |

27001 2ED A.12.4.3 | Регистрации действий администратора и оператора [4] | |

27001 2ED A.12.5.1 | Установка программ в эксплуатируемых системах [3] | |

27001 2ED A.12.6.2 | Ограничения на установку программных средств [3] | |

27001 2ED A.12.7.1 | Управление аудитом информационных систем [4] | |

27001 2ED A.13.2.4 | Соглашения о конфиденциальности или неразглашении [4] | |

27001 2ED A.14.2.3 | Технический обзор применений после операционных изменений платформы [4] | |

27001 2ED A.14.2.7 | Разработка, произведенная на стороне [4] | |

27001 2ED A.15.2.1 | Контроль и анализ услуг поставщика [4] | |

27001 2ED A.16.1.7 | Сбор свидетельств [3] | |

27001 2ED A.17.1.2 | Обеспечение непрерывности информационной безопасности [3] | |

27001 2ED A.17.1.3 | Верификация, анализ и оценка непрерывности информационной безопасности [4] | |

27001 2ED A.17.2.1 | Пригодность услуг обработки информации [3] | |

27001 2ED A.18.1.2 | Права интеллектуальной собственности [3] | |

27001 2ED A.18.2.1 | Независимый анализ информационной безопасности [4] | |

27001 2ED A.18.2.2 | Соответствие политикам и стандартам безопасности [4] | |

27001 2ED A.18.2.3 | Анализ технического соответствия [4] | |

5.19 СОМ.08 Эксплуатационное планирование

Идентификатор процесса | СОМ.08 | |

Название | Эксплуатационное планирование | |

Цель | Цель процесса состоит в определении характеристик всех функциональных и организационных процессов и планировании их выполнения | |

Контекст | Область применения этого процесса включает в себя создание политики, процедур, описаний процесса и планов, требуемых организационными и функциональными процессами организации. Определяются функции и ответственность, связанные с выявляемыми упущениями в бизнес-процессах. Определяются потребности в ресурсах. Описываются методы для мониторинга эффективности процесса | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются потребности процесса и требования. | ||

2 [Определяются продукты входа и выхода процесса]. | ||

3 Определяется совокупность видов деятельности, которые преобразуют входы в выходы. | ||

4 [Определяются последовательность и взаимодействие процесса с другими процессами]. | ||

5 Определяются необходимые компетентности и функции для выполнения процесса. | ||

6 Определяются необходимые ресурсы для выполнения процесса. | ||

7 Определяются методы для мониторинга эффективности и пригодности процесса. | ||

8 Разрабатываются планы относительно развертывания процесса | ||

Прослеживаемость требований | 27001 2ED 05.3 | Организационные функции, ответственность и полномочия [5] |

27001 2ED 06.1.1 | Общие положения [1, 8] | |

27001 2ED 06.1.2 | Оценка рисков нарушения информационной безопасности [1] | |

27001 2ED 06.1.3 | Реакция на риски нарушения информационной безопасности [1] | |

27001 2ED 06.2 | Цели в области информационной безопасности и планирование их достижения [1, 5, 6, 7, 8] | |

27001 2ED 07.1 | Ресурсы [6] | |

27001 2ED 07.2 | Компетентность [5] | |

27001 2ED 08.2 | Оценка рисков нарушения информационной безопасности [8] | |

27001 2ED 09.1 | Мониторинг, измерение, анализ и оценка [5, 8] | |

27001 2ED 09.2 | Внутренний аудит [8] | |

27001 2ED 09.3 | Анализ управления [8] | |

27001 2ED A.05.1.2 | Анализ политики информационной безопасности [8] | |

27001 2ED A.06.1.1 | Должностные функции и ответственность, связанные с информационной безопасностью [5] | |

27001 2ED А.06.1.2 | Разделение обязанностей [5] | |

27001 2ED А.06.1.5 | Информационная безопасность в управлении проектами [1] | |

27001 2ED A.06.2.1 | Политика в отношении мобильных устройств [1] | |

27001 2ED A.06.2.2 | Удаленная работа [1, 3] | |

27001 2ED A.08.1.2 | Владение активами [5] | |

27001 2ED A.08.1.3 | Надлежащее использование активов [1] | |

27001 2ED A.08.2.2 | Маркировка информации [3] | |

27001 2ED A.08.2.3 | Обращение с активами [3] | |

27001 2ED A.08.3.1 | Управление съемными носителями [3] | |

27001 2ED A.08.3.2 | Утилизация носителей информации [3] | |

27001 2ED A.09.1.1 | Политика контроля доступа [1] | |

27001 2ED A.09.2.1 | Регистрация и отмена регистрации пользователя [1] | |

27001 2ED A.09.2.4 | Управление секретной аутентификационной информацией пользователей [1] | |

27001 2ED A.09.2.5 | Анализ прав доступа пользователей [8] | |

27001 2ED A.10.1.1 | Политика использования криптографических методов защиты [1] | |

27001 2ED A.10.1.2 | Управление ключами [1] | |

27001 2ED A.11.1.5 | Работа в охраняемых зонах [3] | |

27001 2ED A.11.2.9 | Политика чистого стола и чистого экрана [1] | |

27001 2ED A.12.1.1 | Зарегистрированные рабочие процедуры [3] | |

27001 2ED A.12.3.1 | Резервное копирование информации [1, 8] | |

27001 2ED A.12.5.1 | Установка программ в эксплуатируемых системах [3] | |

27001 2ED A.12.6.2 | Ограничения на установку программных средств [1] | |

27001 2ED A.12.7.1 | Управление аудитом информационных систем [8] | |

27001 2ED A.13.2.1 | Политики и процедуры передачи информации [1, 3] | |

27001 2ED A.13.2.4 | Соглашения о конфиденциальности или неразглашении [1] | |

27001 2ED A.14.2.1 | Политика безопасности при разработке [1] | |

27001 2ED A.14.2.2 | Процедуры управления системными изменениями [1] | |

27001 2ED A.14.2.5 | Принципы безопасной системной инженерии [1] | |

27001 2ED A.14.2.8 | Тестирование безопасности системы [1] | |

27001 2ED A.15.1.1 | Политика информационной безопасности в отношениях с поставщиками [1] | |

27001 2ED A.15.2.1 | Контроль и анализ услуг поставщика [8] | |

27001 2ED A.16.1.1 | Ответственность и процедуры [3, 5] | |

27001 2ED A.16.1.5 | Реагирование на инциденты нарушения информационной безопасности [3] | |

27001 2ED A.16.1.7 | Сбор свидетельств [3] | |

27001 2ED A.17.1.2 | Обеспечение непрерывности информационной безопасности [1] | |

27001 2ED A.17.1.3 | Верификация, анализ и оценка непрерывности информационной безопасности [8] | |

27001 2ED A.18.1.2 | Права интеллектуальной собственности [3] | |

27001 2ED A.18.2.1 | Независимый анализ информационной безопасности [8] | |

27001 2ED A.18.2.2 | Соответствие политикам безопасности и стандартам [8] | |

27001 2ED A.18.2.3 | Анализ технического соответствия [8] | |

5.20 СОМ.10 Оценка функционирования

Идентификатор процесса | СОМ.10 | |

Название | Оценка функционирования | |

Цель | Цель процесса состоит в сборе и анализе данных, которые будут использованы для оценки работы системы управления и бизнес-процессов в терминах определенных целей | |

Контекст | Этот процесс состоит из контроля достижения целей информационной безопасности, а также выполнения функциональных и организационных процессов | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяется контроль функционирования и потребности в измерениях. | ||

2 [Определяются показатели функционирования, полученные на основе измерений]. | ||

3 Определяются методы оценки функционирования по соответствующим показателям. | ||

4 [Данные собираются с использованием определенных методов управления функционированием]. | ||

5 Анализируются собранные данные о функционировании | ||

Прослеживаемость требований | 27001 2ED 06.2 | Цели в области информационной безопасности и планирование их достижения [1] |

27001 2ED 09.1 | Мониторинг, измерение, анализ и оценка [1, 3, 5] | |

27001 2ED A.16.1.6 | Извлечение уроков из инцидентов нарушения информационной безопасности [5] | |

27001 2ED 06.1.3 | Реакция на риски нарушения информационной безопасности [5] | |

5.21 TEC.05 Производство продукции/оказание услуг

Идентификатор процесса | ТЕС.05 | |

Название | Производство продукции/оказание услуг | |

Цель | Цель процесса - управление пригодностью продукции/услуг для конкретного заказчика | |

Контекст | Этот процесс отвечает за создание целых выпускаемых пакетов - совокупности производимой продукции/оказываемых услуг и связанных компонентов с развертыванием их назначения | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 [Определяется содержание выпуска]. | ||

2 [Определяется выпуск и приемные критерии]. | ||

3 [Комплектуется выпуск из элементов продукции/услуги/системы]. | ||

4 [Определяются тесты для выпуска]. | ||

5 Проверяется выпуск на соответствие определенным критериям. | ||

6 [Продукция/услуги/системы выпускаются для конкретного заказчика согласно определенным критериям] | ||

Прослеживаемость требований | 27001 2ED A.14.2.3 | Технический анализ приложений после изменений операционной платформы [5] |

5.22 ТЕС.08 Продукция/услуги/системные требования

Идентификатор процесса | ТЕС.08 | |

Название | Продукция/услуги/системные требования | |

Цель | Цель процесса - установление и согласование требований к продукции, услугам и системам | |

Контекст | Этот процесс осуществляет сбор требований для продукции, услуг и систем. Продукция/услуга/система могут быть произведены по инициативе поставщика (произведено по каталогу) или по запросу от одного или более заказчиков (произведено по заказу). Требования могут касаться новых продукции/услуг/систем или изменений к существующим продукции/услугам/системам | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 [Определяются необходимые характеристики и контекст использования продукции/услуг/систем]. | ||

2 [Определяются ограничения по решениям для продукции/услуг/систем]. | ||

3 Определяются требования для продукции/услуг/систем. | ||

4 Определяются требования для валидации (аттестации) продукции/услуг/систем | ||

Прослеживаемость требований | 27001 2ED A.14.1.1 | Анализ и установление требований по информационной безопасности [3] |

27001 2ED A.14.1.2 | Безопасность прикладных услуг в сетях общего пользования [3] | |

27001 2ED A.14.2.3 | Технический анализ приложений после изменений операционной платформы [3] | |

27001 2ED A.14.2.9 | Приемочное тестирование системы [4] | |

27001 2ED A.18.1.1.01 | Применяемые законодательные и нормативные требования [3] | |

27001 2ED A.18.1.1.02 | Применяемые контрактные требования [3] | |

5.23 COM.11 Управление рисками и возможностями

Идентификатор процесса | СОМ.11 | |

Название | Управление рисками и возможностями | |

Цель | Цель процесса - определить, проанализировать, оценить, осуществить реакцию на риски и контролировать риски | |

Контекст | Этот процесс состоит из непрерывной идентификации, оценки риска и реакции на риски и возможности, с которыми сталкивается организация | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Идентифицируются риски. | ||

2 Анализируются идентифицированные риски. | ||

3 Оцениваются риски по определенным критериям. | ||

4 Отбираются риски для выработки реакции по ним. | ||

5 Осуществляется реакция на отобранные риски | ||

Прослеживаемость требований | 27001 2ED 06.1.1 | Общие положения [1] |

27001 2ED 06.1.2 | Оценка рисков нарушения информационной безопасности [1-3] | |

27001 2ED 06.1.3 | Реакция на риски нарушения информационной безопасности [4] | |

27001 2ED 08.2 | Оценка риска [1] | |

27001 2ED 08.3 | Осуществление реакции на риски [5] | |

5.24 ТЕС.06 Управление готовностью услуг

Идентификатор процесса | ТЕС.06 | |

Название | Управление готовностью услуг | |

Цель | Цель процесса - гарантировать, что согласованный уровень услуг будет удовлетворять требованиям в прогнозируемых обстоятельствах | |

Контекст | Этот процесс ответственен за охрану интересов клиентов и иных заинтересованных сторон, гарантируя, что согласованные услуги отвечают предъявляемым требованиям. Этот процесс включает в себя определение, анализ, планирование, измерение и улучшение всех аспектов готовности услуг | |

Выходные результаты | В результате успешной реализации этого процесса: | |

1 Определяются требования к готовности услуг. | ||

2 [Разрабатывается план обеспечения готовности услуг на основе предъявляемых требований]. | ||

3 [Проверяется готовность услуг по предъявляемым требованиям]. | ||

4 [Контролируется готовность услуг]. | ||

5 [Определяются и анализируются причины неготовности услуг]. | ||

6 [Предпринимаются корректирующие действия, обращенные к выявленным причинам неготовности услуг] | ||

Прослеживаемость требований | 27001 2ED A.17.2.1 | Возможность применения средств обработки информации [1] |

5.25 ТЕС.07 Управление непрерывностью услуг

Идентификатор процесса | ТЕС.07 | |

Название | Управление непрерывностью услуг | |

Цель | Цель процесса - гарантировать, что согласованные обязательства по непрерывности услуг будут удовлетворены в пределах согласованных целей, и прерванные услуги будут возобновлены | |

Контекст | Этот процесс отвечает за охрану интересов клиентов и иных заинтересованных сторон, гарантируя достижение удовлетворенности от согласованных услуг. Этот процесс включает в себя определение, анализ, планирование, измерение и улучшение всех аспектов непрерывности услуг. Процесс уменьшает риски до приемлемого уровня и планирует восстановление услуг в случае их прерывания | |

Выходные результаты | В результате успешной реализации этого процесса: | |

Прослеживаемость требований | 27001 2ED A.17.1.1 | Планирование непрерывности информационной безопасности [1] |

27001 2ED A.17.1.3 | Верификация, анализ и оценка непрерывности информационной безопасности [3] | |

5.26 ORG.5 Управление поставщиками

Идентификатор процесса | ORG.5 | |

Название | Управление поставщиками | |

Цель | Цель процесса - обеспечить, чтобы поставщики продукции, услуг или систем были управляемы и интегрируемы в поставляемые продукцию, услуги или системы, удовлетворяющие согласованным требованиям | |

Контекст | Поставщики являются участниками поставки продукции, услуг или систем через горизонтальную или вертикальную интеграцию. Процесс гарантирует, что организация устанавливает обязательства с ее поставщиками, которые поддерживают интеграцию и качество продукции или услуг и соглашений между организацией и заказчиками. Последнее обеспечивает верификацию того, что поставщики в свою очередь, в состоянии управлять своими субподрядчиками для удовлетворения их обязательств и договорных требований. Следует учесть, что этот процесс не имеет дела с поставками, например, склада, а также периодических поставок, которые непосредственно не вовлечены в одну или более услуг | |

Выходные результаты | В результате успешной реализации этого процесса: | |

Прослеживаемость требований | 27001 2ED А.13.2.2 | Соглашения по передаче информации [2] |

27001 2ED A.15.1.2 | Решение вопросов безопасности в соглашениях с поставщиками [2] | |

27001 2ED A.15.1.3 | Цепочка поставок информационно- | |

5.27 ТЕС.09 Сохранение и восстановление технических данных

Идентификатор процесса | ТЕС.09 |

Название | Сохранение и восстановление технических данных |

Цель | Цель процесса состоит в том, чтобы поддерживать и сохранять данные, а также восстанавливать данные с архивных носителей |

Контекст | Этот процесс обращается к действиям, предпринятым для сохранения электронных данных, а также к действиям, которые в условиях управления восстанавливают данные с архивных носителей |

Выходные результаты | В результате успешной реализации этого процесса: |

1 [Определяются требования резервного копирования данных]. | |

2 [Определяются требования по восстановлению данных]. | |

3 Выполняется резервное копирование данных. | |

4 Выполняется восстановление данных. | |

5 [Сохраняются в условиях управления резервные СМИ]. | |

6 [Верифицируются восстановленные данные] | |

Прослеживаемость требований | 27001 2ED А.12.3.1 Резервное копирование информации [3, 4] |

Приложение А

(справочное)

Отношения между требованиями к системе управления и эталонной моделью процесса

А.1 Введение

Общие положения, различия и отношения между СУИБ, используемой согласно ИСО/МЭК 27001, эталонной моделью процесса (ЭМП) настоящего стандарта и оценками характеристик качества процесса приведены в настоящем приложении.

ИСО/МЭК 27001 определяет СУИБ как часть полной системы управления, основанной на риск-ориентированном подходе, установлении, реализации, функционировании, контроле, анализе, сопровождении и улучшении информационной безопасности.

ЭМП используется как основа для того, чтобы развить модели оценки процесса, используемые для оценки возможностей процесса. Последовательное описание процессов в пределах ЭМП и через ЭМП позволяет создать комбинацию процессов из различных ЭМП, которые могут облегчить разработку новых моделей и сравнение моделей между собой.

А.2 Процессы и модели процесса

А.2.1 Процесс в терминах входов и выходов

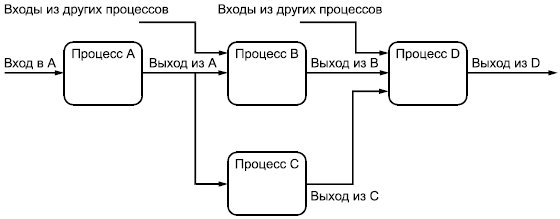

Для эффективного функционирования организационные процессы определяют и управляют многочисленными связанными действиями. Действия или совокупность действий, использующих ресурсы и входы, которые могут быть преобразованы в выходные результаты, можно рассматривать как процесс. Как правило, результат одного процесса формирует вход к следующему процессу, как приведено на рисунке А.1.

|

Рисунок А.1 - Процесс, преобразующий входы в выходные результаты

А.2.2 Использование ЭМП как основы для понимания возможностей

Понятие "возможность" определено в ИСО 9000 как "способность организации, системы или процесса производить продукцию, которая будет соответствовать требованиям к этой продукции". В ИСО/МЭК 33020 определено, что способность процесса является "характеристикой способности процесса удовлетворять текущей или спроектированной деловой цели".

Следует учитывать то, что представление ИСО 9000 сосредоточено на удовлетворении требований заказчика и результатах процесса, тогда как ИСО/МЭК 33002 сосредотачивается на тех выходных результатах, которые определены как "наблюдаемые результаты процесса". ИСО/МЭК 24774 определяет выходной результат как "наблюдаемый результат успешного достижения цели процесса". Выходные результаты являются измеримыми, материальными, техническими или деловыми результатами, которые достигаются процессом, например результаты, которые используются другими процессами. Выходные результаты являются наблюдаемыми и подлежащими оценке для определенного процесса.

А.3 Суть требований для системы управления

Требования для систем управления являются базовыми и применимыми к организациям в любой отрасли промышленности или экономическом секторе. ИСО 9000 определяет требования как "потребность или ожидание, которое установлено, предполагается или является обязательным".

А.4 Отношение требований к ЭМП

ЭМП описывает индивидуальные процессы, тогда как ИСО/МЭК 27001 определяет лишь то, что является частью полной системы управления, основанной на риск-ориентированном подходе, установлении, реализации, функционировании, контроле, анализе, сопровождении и улучшении информационной безопасности.

Процессы иллюстрируются примерами в пределах организации, как правило, в пределах системы управления качеством (например, по ИСО 9001 или ИСО/МЭК 27001).

ИСО/МЭК 27001 устанавливает требования для СУИБ. Некоторые из требований в ИСО/МЭК 27001 являются более широкими, чем требования для индивидуальных процессов, которые могут быть представлены в ЭМП.

Некоторые требования представляют собой общие требования для СУИБ, которые применимы во всех процессах.

Например, ИСО/МЭК 27001 устанавливает требования в 5.1 "Лидерство и обязательства":

5.1 Лидерство и обязательства

Высшее руководство должно демонстрировать лидерство и обязательства относительно СУИБ посредством: a) гарантии того, что информационная политика безопасности и цели в сфере информационной безопасности установлены и согласуются со стратегическим руководством организации; b) обеспечения интеграции требований СУИБ в процессы организации; c) гарантии доступности ресурсов, необходимых для СУИБ; d) информирования о важности эффективного управления информационной безопасностью и соответствия требованиям СУИБ; e) гарантии того, что СУИБ достигает намеченных результатов; f) направления и поддержки усилий сотрудников по обеспечению эффективности СУИБ; g) продвижения непрерывного улучшения; h) поддержки иных соответствующих функций руководства для демонстрации их лидерства в рамках установленной области их ответственности. |

Стандарты, относящиеся к системам управления, устанавливают общие и специальные требования. Специальные требования устанавливаются для процесса, в том числе требования по взаимодействию процессов.

Большинство специальных требований ИСО/МЭК 27001 содержится в настоящем приложении.

А.5 Иллюстрирующий пример

Пример объясняет отношения между аспектами требований процессов (т.е. с точки зрения ИСО/МЭК 27001) и аспектами процесса согласно ИСО/МЭК 33002. Пример относится к процессу аудита. Этот процесс хорошо понимаем в терминах ожидаемых выходных результатов (т.е. в терминах потребностей в оценке соответствия), включая исчерпывающий набор требований, установленных в ИСО/МЭК 27001.

А.5.1 Требования к аудиту и процесс аудита

Каждый процесс, начиная с 5.2 по 5.27, поддержан с помощью раздела по прослеживаемости требований. Этот раздел предоставляет информацию о требованиях, которые поддерживаются выходными результатами процесса в настоящем стандарте. В большинстве случаев выходные результаты процесса поддержаны соответствующими требованиями из нескольких подразделов. Тем самым указывается, что требования для процесса, который реализован в пределах систем управления, в общем случае более широкие, чем заголовок соответствующего подраздела.

Отношения между аспектами процесса ЭМП (т.е. выходными результатами) и аспектами специальных требований, установленных в ИСО/МЭК 27001, приведены в таблице А.1.

Таблица А.1 - Процесс внутреннего аудита: аспекты ЭМП и специальные требования по ИСО/МЭК 27001

Аспекты ЭМП | Аспекты требований ИСО/МЭК 27001 | ||

Результаты процесса | Описание результатов процесса | Ссылка | Формулировка специальных требований |

1 | Определяется область и цели каждого аудита | 9.2 | а) соответствует ли СУИБ: |

А.18.2.3 | Информационные системы должны регулярно анализироваться на соответствие политикам и стандартам информационной безопасности организации | ||

2 | Получаются гарантии объективности и беспристрастности при проведении аудита и выборе аудиторов | 9.2 | Организации следует: |

3 | Определяется соответствие выбранных продукции, услуг и процессов с требованиями, планами и соглашениями | 9.2 | Организация должна проводить внутренние аудиты через запланированные интервалы времени, чтобы получать соответствующую информацию |

А.15.2.1 | Организации должны регулярно отслеживать, анализировать и проводить аудит предоставления услуги поставщиком | ||

А.18.2.1 | Подход организации к управлению информационной безопасностью и его реализация (т.е. задачи управления, средства управления, политики, процессы и процедуры по обеспечению информационной безопасности) должны подвергаться независимому анализу через запланированные интервалы времени или в тех случаях, когда происходят существенные изменения | ||

А.18.2.2 | Руководители в пределах своей области ответственности должны регулярно анализировать соответствие обработки информации и процедур политикам безопасности, стандартам и любым другим требованиям по безопасности | ||

4 | Формируются результаты аудита | 9.2 | Организации следует: |

А.6 Связь требований с результатами процесса

Связь подразделов и отдельных требований с соответствующими выходными результатами приведена в таблице А.2.

Таблица А.2 - Связь требований ИСО/МЭК 27001 с результатами процесса

ИСО/МЭК 27001:2013 | Обобщенные процессы управления | ||

Понимание организации и ее среды | 04.1 | ТОР.1 | Лидерство |

Понимание потребностей и ожиданий заинтересованных сторон | 04.2 | ТОР.1 | Лидерство |

Понимание потребностей и ожиданий заинтересованных сторон | 04.2 | ТОР.1 | Лидерство |

Определение области действия СУИБ | 04.3 | ТОР.1 | Лидерство |

Определение области действия СУИБ | 04.3 | ТОР.1 | Лидерство |

2 Определяя эту область, организация должна принять во внимание: | 2 С учетом среды организации определяется область действии системы управления | ||

b) требования, упомянутые в подразделе 4.2; | |||

с) взаимосвязи и зависимости между действиями, выполняемыми организацией, и теми, что выполняются другими организациями | |||

Определение области действия СУИБ | 04.3 | СОМ.02 | Управление документацией |

3 Область действия должна быть оформлена в виде документируемой информации | 1 Определяется документируемая информация для управления | ||

СУИБ | 04.4 | ТОР.1 | Лидерство |

1 Организация должна установить, внедрить, поддерживать функционирование и непрерывно улучшать СУИБ в соответствии с требованиями настоящего стандарта | 4 Определяются система управления и эксплуатационная стратегия процесса | ||

Лидерство и обязательства | 05.1 | ТОР.1 | Лидерство |

1 Высшее руководство должно демонстрировать лидерство и обязательства относительно СУИБ посредством: | 5 Демонстрируются обязательство и лидерство согласно принятой системе управления | ||

а) гарантии того, что информационная политика безопасности и цели в сфере информационной безопасности установлены и согласуются со стратегическим руководством организации; | |||

b) обеспечения интеграции требований СУИБ в процессы организации; | |||

с) гарантии доступности ресурсов, необходимых для СУИБ; | |||

d) информирования о важности эффективного управления информационной безопасностью и соответствия требованиям СУИБ; | |||

е) гарантии того, что СУИБ достигает намеченных результатов; | |||

f) направления и поддержки усилий сотрудников по обеспечению эффективности СУИБ; | |||

g) продвижения непрерывного улучшения; | |||

h) поддержки иных соответствующих функций руководства для демонстрации их лидерства в рамках установленной области их ответственности | |||

Лидерство и обязательства | 05.1 | СОМ.01 | Управление связью |

2 Высшее руководство должно демонстрировать лидерство и обязательства относительно СУИБ посредством: | 6 Информационная продукция доводится до заинтересованных сторон | ||

d) информирования о важности эффективного управления информационной безопасностью и соответствия требованиям СУИБ | |||

Политика | 05.2 | ТОР.1 | Лидерство |

Политика | 05.2 | СОМ.02 | Управление документацией |

Политика | 05.2 | СОМ.01 | Управление связью |

Политика | 05.2 | СОМ.02 | Управление документацией |

Организационные функции, ответственность и полномочия | 05.3 | СОМ.09 | Функциональная реализация и управление |

Организационные функции, ответственность и полномочия | 05.3 | СОМ.01 | Управление связью |

Организационные функции, ответственность и полномочия | 05.3 | СОМ.08 | Эксплуатационное планирование |

Общее | 06.1.1 | СОМ.08 | Эксплуатационное планирование |

Общее | 06.1.1 | СОМ.11 | Управление рисками и возможностями |

Общее | 06.1.1 | СОМ.08 | Эксплуатационное планирование |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.08 | Эксплуатационное планирование |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.08 | Эксплуатационное планирование |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.08 | Эксплуатационное планирование |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.09 | Функциональная реализация и управление |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.09 | Функциональная реализация и управление |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.11 | Управление рисками и возможностями |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.11 | Управление рисками и возможностями |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.11 | Управление рисками и возможностями |

Оценка рисков нарушения информационной безопасности | 06.1.2 | СОМ.02 | Управление документацией |

Реакция на риски нарушения информационной безопасности | 06.1.3 | СОМ.08 | Эксплуатационное планирование |

с) сравнения средств управления, определенных при выполнении требований 6.1.3 b), с приведенными в приложении А, чтобы удостовериться в том, что никакие из необходимых средств управления не были упущены из виду; | |||

Реакция на риски нарушения информационной безопасности | 06.1.3 | СОМ.09 | Функциональная реализация и управление |

Реакция на риски нарушения информационной безопасности | 06.1.3 | СОМ.11 | Управление рисками и возможностями |

Реакция на риски нарушения информационной безопасности | 06.1.3 | СОМ.02 | Управление документацией |

Реакция на риски нарушения информационной безопасности | 06.1.3 | СОМ.02 | Управление документацией |

Цели в области информационной безопасности и планирование их достижения | 06.2 | ТОР.1 | Лидерство |

Цели в области информационной безопасности и планирование их достижения | 06.2 | ТОР.1 | Лидерство |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.10 | Оценка функционирования |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.01 | Управление связью |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.02 | Управление документацией |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.02 | Управление документацией |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.08 | Эксплуатационное планирование |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.08 | Эксплуатационное планирование |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.08 | Эксплуатационное планирование |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.08 | Эксплуатационное планирование |

Цели в области информационной безопасности и планирование их достижения | 06.2 | СОМ.08 | Эксплуатационное планирование |

Ресурсы | 07.1 | СОМ.08 | Эксплуатационное планирование |

Ресурсы | 07.1 | СОМ.09 | Эксплуатационное планирование |

Компетентность | 07.2 | СОМ.08 | Эксплуатационное планирование |

информационную безопасность | СОМ.03 | Управление человеческими ресурсами | |

Компетентность | 07.2 | СОМ.03 | Управление человеческими ресурсами |

Компетентность | 07.2 | СОМ.03 | Управление человеческими ресурсами |

Компетентность | 07.2 | СОМ.09 | Функциональная реализация и управление |

Компетентность | 07.2 | СОМ.02 | Управление документацией |

Осведомленность | 07.3 | СОМ.03 | Управление человеческими ресурсами |

Связь | 07.4 | СОМ.01 | Управление связью |

Связь | 07.4 | СОМ.01 | Управление связью |

Связь | 07.4 | СОМ.01 | Управление связью |

Связь | 07.4 | СОМ.01 | Управление связью |

Связь | 07.4 | СОМ.01 | Управление связью |

Общее | 07.5.1 | ТОР.1 | Лидерство |

Создание и обновление | 07.5.2 | СОМ.02 | Управление документацией |

Создание и обновление | 07.5.2 | СОМ.02 | Управление документацией |

Создание и обновление | 07.5.2 | СОМ.02 | Управление документацией |

Создание и обновление | 07.5.2 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | ТОР.1 | Лидерство |

b) надлежащим образом защищена (например, от потери конфиденциальности, неправильного использования или потери целостности). Для управления документируемой информацией организация должна осуществлять следующие действия, насколько это применимо: | |||

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Управление документируемой информацией | 07.5.3 | СОМ.02 | Управление документацией |

Эксплуатационное планирование и контроль | 08.1 | ТОР.1 | Лидерство |

Эксплуатационное планирование и контроль | 08.1 | СОМ.09 | Функциональная реализация и управление |

Эксплуатационное планирование и контроль | 08.1 | СОМ.02 | Управление документацией |

Эксплуатационное планирование и контроль | 08.1 | СОМ.09 | Функциональная реализация и управление |

Эксплуатационное планирование и контроль | 08.1 | СОМ.09 | Функциональная реализация и управление |

меры для снижения любых отрицательных воздействий | СОМ.09 | Функциональная реализация и управление | |

Эксплуатационное планирование и контроль | 08.1 | ТОР.1 | Лидерство |

Оценка рисков нарушения информационной безопасности | 08.2 | СОМ.11 | Управление рисками и возможностями |

Оценка рисков нарушения информационной безопасности | 08.2 | СОМ.08 | Эксплуатационное планирование |

Оценка рисков нарушения информационной безопасности | 08.2 | СОМ.02 | Управление документацией |

Реакция на риск нарушения информационной безопасности | 08.3 | СОМ.11 | Управление рисками и возможностями |

Реакция на риск нарушения информационной безопасности | 08.3 | СОМ.02 | Управление документацией |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.10 | Оценка функционирования |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.10 | Оценка функционирования |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.10 | Оценка функционирования |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.08 | Эксплуатационное планирование |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.08 | Эксплуатационное планирование |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.08 | Эксплуатационное планирование |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.08 | Эксплуатационное планирование |

Мониторинг, измерение, анализ и оценка | 09.1 | СОМ.02 | Управление документацией |

Внутренний аудит | 09.2 | СОМ.05 | Внутренний аудит |

Внутренний аудит | 09.2 | СОМ.08 | Эксплуатационное планирование |

Внутренний аудит | 09.2 | СОМ.05 | Внутренний аудит |

Внутренний аудит | 09.2 | СОМ.09 | Функциональная реализация и управление |

Внутренний аудит | 09.2 | СОМ.09 | Функциональная реализация и управление |

Внутренний аудит | 09.2 | СОМ.08 | Эксплуатационное планирование |

Внутренний аудит | 09.2 | СОМ.09 | Функциональная реализация и управление |

Внутренний аудит | 09.2 | СОМ.08 | Эксплуатационное планирование |

Внутренний аудит | 09.2 | СОМ.05 | Внутренний аудит |

Внутренний аудит | 09.2 | СОМ.05 | Внутренний аудит |

Внутренний аудит | 09.2 | СОМ.01 | Управление связью |

Внутренний аудит | 09.2 | СОМ.05 | Внутренний аудит |

Внутренний аудит | 09.2 | СОМ.02 | Управление документацией |

Анализ управления | 09.3 | СОМ.06 | Анализ управления |

Анализ управления | 09.3 | СОМ.08 | Эксплуатационное планирование |

Анализ управления | 09.3 | СОМ.06 | Анализ управления |

Анализ управления | 09.3 | СОМ.04 | Улучшения |

потребностями в изменениях СУИБ | СОМ.06 | Анализ управления | |

Анализ управления | 09.3 | СОМ.02 | Управление документацией |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.07 | Управление несоответствиями |

Несоответствия и корректирующие действия | 10.1 | СОМ.02 | Управление документацией |

Непрерывное улучшение | 10.2 | ТОР.1 | Лидерство |

Политики информационной безопасности | А.05.1.1 | ТОР.1 | Лидерство |

Политики информационной безопасности | А.05.1.1 | СОМ.02 | Управление документацией |

Политики информационной безопасности | А.05.1.1 | СОМ.02 | Управление документацией |

Политики информационной безопасности | А.05.1.1 | СОМ.01 | Управление связью |

Анализ политик информационной безопасности | А.05.1.2 | СОМ.09 | Функциональная реализация и управление |

Анализ политик информационной безопасности | А.05.1.2 | СОМ.08 | Эксплуатационное планирование |

Должностные функции и ответственность, связанные с информационной безопасностью | А.06.1.1 | СОМ.08 | Эксплуатационное планирование |

Должностные функции и ответственность, связанные с информационной безопасностью | А.06.1.1 | СОМ.09 | Функциональная реализация и управление |

Разделение обязанностей | А.06.1.2 | СОМ.08 | Эксплуатационное планирование |

Контакты с полномочными органами | А.06.1.3 | СОМ.01 | Управление связью |

Контакты с профессиональными сообществами | А.06.1.4 | СОМ.01 | Управление связью |

Информационная безопасность в управлении проектами | А.06.1.5 | СОМ.08 | Эксплуатационное планирование |

Политика в отношении мобильных устройств | А.06.2.1 | СОМ.08 | Эксплуатационное планирование |

Политика в отношении мобильных устройств | А.06.2.1 | СОМ.09 | Функциональная реализация и управление |

Удаленная работа | А.06.2.2 | СОМ.08 | Эксплуатационное планирование |

Удаленная работа | А.06.2.2 | СОМ.08 | Эксплуатационное планирование |

Удаленная работа | А.06.2.2 | СОМ.09 | Функциональная реализация и управление |

Предварительная проверка | А.07.1.1 | ORG.3 | Управление персоналом в период занятости |

Условия трудового соглашения | А.07.1.2 | ORG.3 | Управление персоналом в период занятости |

ORG.3 | Управление персоналом в период занятости | ||

Ответственность руководства | А.07.2.1 | ORG.3 | Управление персоналом в период занятости |

Осведомленность, образование и обучение в сфере информационной безопасности | А.07.2.2 | СОМ.03 | Управление человеческими ресурсами |

Дисциплинарный процесс | А.07.2.3 | ORG.3 | Управление персоналом в период занятости |

Дисциплинарный процесс | А.07.2.3 | СОМ.01 | Управление связью |

Освобождение от обязанностей или их изменение | А.07.3.1 | ORG.3 | Управление персоналом в период занятости |

Освобождение от обязанностей или их изменение | А.07.3.1 | СОМ.01 | Управление связью |

Инвентаризация активов | А.08.1.1 | ORG.1 | Управление активами |

Инвентаризация активов | А.08.1.1 | ORG.1 | Управление активами |

Инвентаризация активов | А.08.1.1 | ORG.1 | Управление активами |

Владение активами | А.08.1.2 | СОМ.08 | Эксплуатационное планирование |

Надлежащее использование активов | А.08.1.3 | СОМ.08 | Эксплуатационное планирование |

Надлежащее использование активов | А.08.1.3 | СОМ.02 | Управление документацией |

Надлежащее использование активов | А.08.1.3 | СОМ.09 | Функциональная реализация и управление |

Возврат активов | А.08.1.4 | ORG.3 | Управление персоналом в период занятости |

Классификация информации | А.08.2.1 | ORG.1 | Управление активами |

Маркировка информации | А.08.2.2 | СОМ.08 | Эксплуатационное планирование |

Маркировка информации | А.08.2.2 | СОМ.09 | Функциональная реализация и управление |

Обращение с активами | А.08.2.3 | СОМ.08 | Эксплуатационное планирование |

Обращение с активами | А.08.2.3 | СОМ.09 | Функциональная реализация и управление |

Управление съемными носителями | А.08.3.1 | СОМ.08 | Эксплуатационное планирование |

Управление съемными носителями | А.08.3.1 | СОМ.09 | Функциональная реализация и управление |

Утилизация носителей информации | А.08.3.2 | СОМ.08 | Эксплуатационное планирование |

Утилизация носителей информации | А.08.3.2 | ORG.1 | Управление активами |

Физическое перемещение носителей информации | А.08.3.3 | ORG.1 | Управление активами |

Политика контроля доступа | А.09.1.1 | СОМ.08 | Эксплуатационное планирование |

Политика контроля доступа | А.09.1.1 | СОМ.02 | Управление документацией |

Политика контроля доступа | А.09.1.1 | СОМ.09 | Функциональная реализация и управление |

Доступ к сетям и сетевым службам | А.09.1.2 | ORG.4 | Инфраструктура и рабочая среда |

Регистрация и отмена регистрации пользователя | А.09.2.1 | СОМ.08 | Эксплуатационное планирование |

Регистрация и отмена регистрации пользователя | А.09.2.1 | СОМ.09 | Функциональная реализация и управление |

Предоставление доступа пользователю | А.09.2.2 | СОМ.09 | Функциональная реализация и управление |

Управление привилегированными правами доступа | А.09.2.3 | ORG.4 | Инфраструктура и рабочая среда |

Управление секретной аутентификационной информацией пользователей | А.09.2.4 | СОМ.08 | Эксплуатационное планирование |

Управление секретной аутентификационной информацией пользователей | А.09.2.4 | СОМ.09 | Функциональная реализация и управление |

Пересмотр прав доступа пользователей | А.09.2.5 | ORG.4 | Инфраструктура и рабочая среда |

Пересмотр прав доступа пользователей | А.09.2.5 | СОМ.08 | Эксплуатационное планирование |

Отмена или изменение прав доступа | А.09.2.6 | ORG.3 | Управление персоналом в период занятости |

Использование секретной информации аутентификации | А.09.3.1 | ORG.3 | Управление персоналом в период занятости |

Ограничение доступа к информации | А.09.4.1 | ORG.4 | Инфраструктура и рабочая среда |

Безопасные процедуры входа в систему | А.09.4.2 | ORG.4 | Инфраструктура и рабочая среда |

Система управления паролями | А.09.4.3 | ORG.4 | Инфраструктура и рабочая среда |

Использование утилит с привилегированными правами | А.09.4.4 | ORG.4 | Инфраструктура и рабочая среда |

Контроль доступа к исходным кодам | А.09.4.5 | ORG.4 | Инфраструктура и рабочая среда |

Политика использования криптографических методов защиты | А.10.1.1 | СОМ.08 | Эксплуатационное планирование |

Политика использования криптографических методов защиты | А.10.1.1 | СОМ.09 | Функциональная реализация и управление |

Управление ключами | А.10.1.2 | СОМ.08 | Эксплуатационное планирование |

Управление ключами | А.10.1.2 | СОМ.09 | Функциональная реализация и управление |

Физический периметр безопасности | А.11.1.1 | ORG.4 | Инфраструктура и рабочая среда |

Физический периметр безопасности | А.11.1.1 | ORG.4 | Инфраструктура и рабочая среда |

Средства контроля прохода | А.11.1.2 | ORG.4 | Инфраструктура и рабочая среда |

Защита офисов, помещений и устройств | А.11.1.3 | ORG.4 | Инфраструктура и рабочая среда |

Защита офисов, помещений и устройств | А.11.1.3 | ORG.4 | Инфраструктура и рабочая среда |