ГОСТ Р ИСО/МЭК 27036-2-2020

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационные технологии

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ВО ВЗАИМООТНОШЕНИЯХ С ПОСТАВЩИКАМИ

Часть 2

Требования

Information technology. Security techniques. Information security for supplier relationships. Part 2. Requirements

ОКС 35.020

Дата введения 2021-06-01

Предисловие

1 Подготовлен Федеральным государственным учреждением "Федеральный исследовательский центр "Информатика и управление" Российской академии наук" (ФИЦ ИУ РАН) и Акционерным обществом "Научно-производственное объединение "Эшелон" (АО "НПО Эшелон") на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 25 ноября 2020 г. N 1169-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 27036-2:2014* "Информационные технологии. Методы и средства обеспечения безопасности. Информационная безопасность во взаимоотношениях с поставщиками. Часть 2. Требования" (ISO/IEC 27036-2:2014 "Information technology - Security techniques - Information security for supplier relationships - Part 2: Requirements", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

ИСО (Международная организация по стандартизации) и МЭК (Международная электротехническая комиссия) образуют специализированную систему Всемирной стандартизации. Национальные органы, которые являются членами ИСО или МЭК, участвуют в развитии международных стандартов посредством технических комитетов, учрежденных соответствующей организацией для рассмотрения конкретных областей технической деятельности. Технические комитеты ИСО и МЭК сотрудничают в областях, представляющих взаимный интерес. Правительственные и неправительственные организации в сотрудничестве с ИСО и МЭК также принимают участие в работе. В области информационных технологий ИСО и МЭК учредили совместный технический комитет ИСО/МЭК СТК 1. Международные стандарты разрабатываются в соответствии с правилами, приведенными в части 2 директив ИСО/МЭК (см. www.iso.org/directives).

Следует обратить внимание на возможность того, что некоторые элементы настоящего документа могут быть объектами патентных прав. ИСО и МЭК не несут ответственности за выявление каких-либо патентных прав (www.iso.org/patents).

Наименование любой торговой марки, используемое в настоящем стандарте, предоставляется в информационных целях для удобства пользователей и не является рекомендацией.

Для разъяснения значения конкретных терминов и выражений ИСО, связанных с оценкой соответствия, а также информации о приверженности ИСО принципам ВТО в области технических барьеров в торговле (ТБТ) - см. следующий веб-сайт: www.iso.org/iso/foreword.html.

ИСО/МЭК 27036-2 был подготовлен совместным техническим комитетом ИСО/МЭК СТК 1 "Информационные технологии (ИТ)", подкомитетом SC 27 "Методы и средства обеспечения информационной безопасности ИТ".

Серия стандартов ИСО/МЭК 27036 "Информационные технологии. Методы и средства обеспечения безопасности. Информационная безопасность во взаимоотношениях с поставщиками" включает следующие стандарты:

- Часть 1. Обзор и основные понятия;

- Часть 2. Требования;

- Часть 3. Рекомендации по обеспечению безопасности цепи поставок информационных и коммуникационных технологий;

- Часть 4. Рекомендации по обеспечению безопасности облачных услуг.

Организации по всему миру работают с поставщиками для приобретения продукции и услуг. Многие организации устанавливают отношения с несколькими поставщиками для удовлетворения различных бизнес-потребностей, таких как функционирование или производство. И наоборот, поставщики предоставляют продукцию и услуги нескольким приобретающим сторонам. Отношения между приобретающей стороной и поставщиками устанавливаются с целью приобретения различной продукции и услуг и могут представлять угрозу информационной безопасности как для приобретающих сторон, так и для поставщиков. Эти риски обусловлены взаимным доступом к активам другой стороны, таким как информация и информационные системы, а также различием бизнес-целей и подходов к обеспечению информационной безопасности. Этими рисками следует управлять как приобретающим сторонам, так и поставщикам.

Настоящий стандарт:

a) устанавливает основные требования к информационной безопасности для определения, реализации, функционирования, мониторинга, анализа, поддержания и улучшения отношений между поставщиком и приобретающей стороной;

b) способствует взаимному пониманию подхода сторон к информационной безопасности и приемлемости рисков в области информационной безопасности;

c) отражает сложность управления рисками, которые могут оказывать влияние на информационную безопасность поставщика и взаимоотношения с приобретающей стороной;

d) предназначен для использования любой организацией, желающей оценить информационную безопасность поставщика или взаимоотношения с приобретающей стороной;

e) не предназначен для целей сертификации;

f) предназначен для постановки ряда определенных задач информационной безопасности, применимых к отношениям поставщика и приобретающей стороны, которые являются основой для достижения доверия.

ИСО/МЭК 27036-1 предоставляет обзор и основные понятия, связанные с информационной безопасностью для взаимоотношений с поставщиком.

ИСО/МЭК 27036-3 содержит рекомендации для приобретающей стороны и поставщика по управлению рисками в области информационной безопасности, характерных для цепи поставок продукции и услуг информационных и коммуникационных технологий.

ИСО/МЭК 27036-4 содержит рекомендации для приобретающей стороны и поставщика по управлению рисками в области информационной безопасности, характерными для облачных услуг.

Примечание - Пользователю настоящего стандарта необходимо правильно интерпретировать каждую из форм выражения (например, "должен", "не должен", "следует", "не следует") в качестве либо требований, подлежащих удовлетворению, либо рекомендаций при наличии определенной свободы выбора.

1 Область применения

Настоящий стандарт устанавливает основные требования к информационной безопасности для определения, реализации, функционирования, мониторинга, анализа, поддержания и улучшения отношений между поставщиком и приобретающей стороной. Эти требования охватывают любые приобретения и поставки продукции и услуг, такие как производство или интеграция, организация бизнес-процессов, компоненты технического и программного обеспечения, а также процессы, связанные со знаниями, построением, функционированием, передачей систем и облачными услугами. Требования предназначены для применения ко всем организациям, независимо от типа, размера и назначения. Для удовлетворения этих требований организация должна внутри себя реализовать ряд основополагающих процессов или запланировать их реализацию. Эти процессы включают (но не ограничиваются только этим) различные руководства, управление бизнесом, управление рисками, управление эксплуатационными и человеческими ресурсами и управление информационной безопасностью.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты [для датированных ссылок применяют только указанное издание ссылочного стандарта, для недатированных - последнее издание (включая все изменения к нему)]:

ISO/IEC 27000, Information technology - Security techniques - Information security management systems - Overview and vocabulary (Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология)

ISO/IEC 27036-1, Information technology - Security techniques - Information security for supplier relationships - Part 1: Overview and concepts (Информационные технологии. Методы и средства обеспечения безопасности. Информационная безопасность во взаимоотношениях с поставщиками: Часть 1. Обзор и основные понятия)

3 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 27000 и ИСО/МЭК 27036-1.

4 Сокращения

В настоящем стандарте использовано следующее сокращение:

ИКТ - информационные и коммуникационные технологии.

5 Структура настоящего стандарта

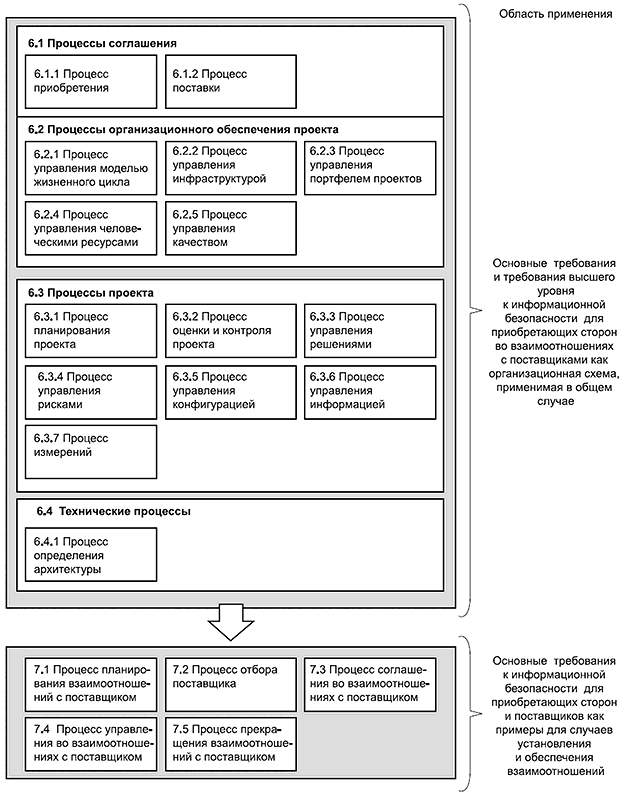

В разделе 6 определены основные и высокоуровневые требования к информационной безопасности, применимые к управлению взаимоотношениями с поставщиками. Любой из процессов, описанных в разделе 6, может быть применен в любой момент жизненного цикла взаимоотношений с поставщиком. Эти требования структурированы в соответствии с процессами жизненного цикла по ISO/IEC 15288 [1]. Требования должны выполняться приобретающей стороной и поставщиком для обеспечения возможности этих организаций управлять рисками в области информационной безопасности, возникающими в процессе взаимоотношений между ними.

Примечание - Раздел 6 ссылается только на процессы жизненного цикла по ИСО/МЭК 15288, имеющие отношение к информационной безопасности во взаимоотношениях с поставщиками.

В разделе 7 определены основные требования к информационной безопасности, применимые к приобретающей стороне и поставщику в контексте примеров взаимоотношений с поставщиком. Эти требования структурированы с учетом следующих процессов жизненного цикла взаимоотношений:

a) процесса планирования взаимоотношений с поставщиком;

b) процесса отбора поставщика;

c) процесса соглашения во взаимоотношениях с поставщиком;

d) процесса управления во взаимоотношениях с поставщиком;

e) процесса прекращения взаимоотношений с поставщиком.

Требования раздела 7 применяются приобретающей стороной и поставщиком, участвующим в поставке для обеспечения того, чтобы эти организации могли управлять соответствующими рисками в области информационной безопасности. На рисунке 1 представлена область основных требований к информационной безопасности в связи с процессами, определенными в разделах 6 и 7.

Текст подразделов 6.1-6.4 и 7.1-7.5 структурирован в виде таблиц, которые необходимо интерпретировать следующим образом:

Приобретающая сторона |

Текст, присущий приобретающей стороне |

Поставщик |

Текст, присущий поставщику |

Приобретающая сторона | Поставщик |

Текст, присущий как приобретающей стороне, так и поставщику | |

Текст, присущий приобретающей стороне | Текст, присущий поставщику |

|

Рисунок 1 - Область основных требований к информационной безопасности

В настоящий стандарт включены приложения.

Приложение A содержит перекрестные ссылки разделов ИСО/МЭК 15288 с разделами ИСО/МЭК 27036-2. Приложение B содержит перекрестные ссылки разделов ИСО/МЭК 27036-2 с мерами обеспечения информационной безопасности ИСО/МЭК 27002 [2].

6 Информационная безопасность в управлении взаимоотношениями с поставщиками

6.1 Процессы соглашения

Организации могут вступать в различные взаимоотношения с поставщиком. Приемлемые отношения между приобретающей стороной и поставщиком достигаются соглашениями, определяющими роли и обязанности в области информационной безопасности во взаимоотношениях с поставщиком.

Следующие процессы соглашения поддерживают закупку или поставку продукции или услуг как с точки зрения функциональных перспектив, так и с точки зрения информационной безопасности:

a) процесс приобретения;

b) процесс поставки.

6.1.1 Процесс приобретения

6.1.1.1 Задача

Для успешного управления информационной безопасностью приобретающая сторона должна решить следующую задачу в рамках процесса приобретения:

Приобретающая сторона |

а) разработать стратегию взаимоотношений с поставщиком, которая: 1) основывается на допустимости риска в области информационной безопасности приобретающей стороны; 2) определяет основу информационной безопасности для использования при планировании, подготовке, управлении и прекращении приобретения продукции или услуги |

6.1.1.2 Действия

Следующие минимальные действия должны быть выполнены приобретающей стороной для решения задачи по 6.1.1.1:

Приобретающая сторона |

а) определять, реализовывать, поддерживать и совершенствовать стратегию взаимоотношений с поставщиком, содержащую: 1) мотивы управления, потребности и ожидания от приобретения продукции или услуг. Примечание - Соответствующие положения должны быть выражены с деловой, функциональной, правовой и нормативной точек зрения; |

2) обязательство руководства выделить необходимые ресурсы; |

3) механизм управления рисками в области информационной безопасности, используемый для оценки рисков, свойственных приобретению продукции или услуги. |

Примечание - Требования для создания механизма управления рисками в области информационной безопасности определены в 6.3.4; 4) основные положения, используемые при определении требований к информационной безопасности в процессе планирования взаимоотношений с поставщиком. Эти положения должны быть определены в соответствии с руководящими принципами и правилами информационной безопасности, такими как политика информационной безопасности и классификация информации, устанавливаемая приобретающей стороной. Требования к информационной безопасности, определенные в этих основных положениях, должны быть адаптируемыми для каждого примера взаимоотношений с поставщиком, учитывая тип и характер обеспечиваемой продукции или услуги. Они должны также включать следующее: |

i) методы предоставления поставщиком доказательств соблюдения определенных требований к информационной безопасности; ii) методы для приобретающей стороны, обеспечивающие аттестацию и соблюдение поставщиками определенных мер и требований по информационной безопасности; iii) процессы обмена информацией об изменениях в информационной безопасности, инцидентах и других соответствующих событиях у приобретающей стороны и поставщиков; 5) систему критериев отбора поставщика, которая включает в себя: i) методы оценки уровня зрелости информационной безопасности, требуемой от поставщика. Следующие данные могут быть запрошены у поставщика для оценки уровня его зрелости в области информационной безопасности: |

- прошлые показатели, связанные с безопасностью; - доказательства проактивного управления информационной безопасностью (например, сертификация по ИСО/МЭК 27001, относящаяся к поставке продукции или услуги); - доказательства документируемых и проверяемых планов обеспечения непрерывности бизнеса, в том числе в части ИКТ; ii) методы, используемые для оценки доказательств, представленных поставщиком, на основе определенных требований к информационной безопасности; iii) методы для оценки принятия поставщиком: |

- требований к информационной безопасности, определенных в плане взаимоотношений с поставщиком; - обязательств оказывать поддержку приобретающей стороне в его контроле соответствия и соблюдении обязательств; - процедур передачи поставляемой продукции или услуги, когда они были ранее произведены или применены приобретающей стороной или другим поставщиком; - процедур прекращения поставки продукции или услуги. |

iv) требования к поставщикам, определяемые в соответствии с деловыми, правовыми, нормативными, архитектурными требованиями, политикой и договорными ожиданиями от приобретающей стороны, такими как: - финансовые возможности поставщика, характеризующие способность поставлять продукцию или услугу; - местонахождение поставщика, а также место, откуда будет поставляться продукция или услуга для частичного снижения риска правовых и нормативных нарушений; 6) требования к информационной безопасности высшего уровня, используемые при определении: |

i) плана передачи для выполнения передачи другому поставщику приобретенной продукции или услуги; ii) процедуры управления изменениями в части информационной безопасности; iii) процедуры управления инцидентами в области информационной безопасности; iv) плана контроля соответствия и соблюдения обязательств; v) плана прекращения закупки товаров и услуг; |

b) назначать лицо, ответственное за решение вопросов информационной безопасности в стратегии взаимоотношений с поставщиком, и обеспечивать прохождение этим лицом соответствующего регулярного обучения; c) обеспечивать, чтобы стратегия взаимоотношений с поставщиком пересматривалась не реже одного раза в год и всякий раз, когда это необходимо, при деловых, правовых, нормативных, архитектурных, договорных изменениях и изменениях в политике организации. Примечание - Стратегию взаимоотношений с поставщиком также следует пересмотреть, когда приобретение продукции или услуги может существенно повлиять на приобретающую сторону |

6.1.2 Процесс поставки

6.1.2.1 Задачи

Для успешного управления информационной безопасностью поставщик должен решить следующие задачи в рамках процесса поставки:

Поставщик |

а) установить стратегию взаимоотношений с приобретающей стороной, которая: 1) основывается на допустимости риска поставщика в области информационной безопасности; 2) определяет основы информационной безопасности для использования при планировании, подготовке, управлении и прекращении поставки продукции или услуги |

6.1.2.2 Действия

Следующие минимальные действия должны быть выполнены поставщиком для решения задач по 6.1.2.1:

Поставщик |

a) определять, реализовывать, поддерживать и совершенствовать стратегию взаимоотношений с приобретающей стороной, содержащую: 1) управленческие мотивы, потребности и ожидания от поставки продукции или услуг. Примечание - Эти положения должны быть выражены с деловой, функциональной и юридической точек зрения; 2) обязательство руководства выделить необходимые ресурсы; 3) механизм управления рисками в области информационной безопасности, используемый для оценки рисков, свойственных поставке продукции или услуги. Примечание - Требования для создания механизма управления рисками в области информационной безопасности определены в 6.3.4; |

4) основные положения по управлению информационной безопасностью с использованием: i) определения, реализации, поддержания и совершенствования системы управления информационной безопасностью в рамках организации. Примечание - Создание системы управления информационной безопасностью на основе ИСО/МЭК 27001 [8] может служить определенной гарантией для обеспечения адекватного управления информационной безопасностью внутри организации и демонстрации ее уровня для приобретающей стороны; ii) гарантии того, что требования информационной безопасности, изложенные в существующих тендерных заявках приобретающей стороны, были определены в документах и соглашениях о взаимоотношениях с поставщиком для обеспечения соответствия поставщика этим требованиям. Любой выявленный недостаток по информационной безопасности должен быть устранен для удовлетворения требований приобретающей стороны в существующем соглашении о взаимоотношениях с поставщиком; iii) определения процесса принятия, интерпретации, применения и количественной оценки требований приобретающей стороны в области информационной безопасности; |

5) методы для: i) демонстрации способности поставщика поставлять продукцию или услугу приемлемого качества; ii) предоставления доказательств соблюдения требований информационной безопасности, определенных приобретающей стороной; 6) требования к информационной безопасности высшего уровня, используемые при определении: i) плана передачи другому поставщику приобретенной продукции или услуги, когда она была ранее произведена или используема приобретающей стороной или другим поставщиком; ii) процедуры управления изменениями в части информационной безопасности; iii) процедуры управления инцидентами в области информационной безопасности; iv) процессов обмена информацией об изменениях в информационной безопасности, инцидентах и других соответствующих событиях среди поставщиков и приобретающей стороны; v) процесса обработки корректирующих действий; vi) плана прекращения поставки продукции или услуги. |

b) определять, реализовывать, поддерживать и совершенствовать процесс идентификации и классификации поставщиков или приобретающих сторон на основе соблюдения конфиденциальности информации, распределяемой им, и прав доступа к активам (таким как информация и информационные системы), предоставленным приобретающей стороной или поставщиком; c) обеспечивать пересмотр стратегии взаимоотношений с приобретающей стороной не реже одного раза в год или всякий раз, когда это необходимо при деловых, правовых, нормативных, архитектурных, договорных изменениях и изменениях в политике организации. Примечание - Стратегию взаимоотношений с приобретающей стороной также следует пересмотреть, когда приобретение продукции или услуги может существенно повлиять на поставщика |

6.2 Процессы организационного обеспечения проекта

Процессы организационного обеспечения проекта связаны с решением проблем обеспечения ресурсами (например, финансовыми), необходимыми для соответствия проекта потребностям и ожиданиям заинтересованных сторон. В частности, следующие процессы организационного обеспечения проекта поддерживают установление среды, в которой осуществляются или планируются взаимоотношения с поставщиком:

- процесс управления моделью жизненного цикла;

- процесс управления инфраструктурой;

- процесс управления портфелем проектов;

- процесс управления человеческими ресурсами;

- процесс управления качеством.

6.2.1 Процесс управления моделью жизненного цикла

Приобретающая сторона | Поставщик |

а) При управлении информационной безопасностью во взаимоотношениях с поставщиком приобретающая сторона и поставщик должны установить процесс управления моделью жизненного цикла. Примечание - Целью этого процесса является определение, поддержка и обеспечение доступности политик, процессов жизненного цикла, моделей жизненного цикла и процедур, используемых организацией. В настоящем стандарте не предъявляются конкретные требования и не даются рекомендации для приобретающих сторон или для поставщиков по определению того, когда внутри организации устанавливается этот процесс. | |

6.2.2 Процесс управления инфраструктурой

6.2.2.1 Задача

Для успешного управления информационной безопасностью соответствующие организации должны решить следующую задачу в рамках процесса управления инфраструктурой:

Приобретающая сторона | Поставщик |

а) обеспечить инфраструктуру с возможностью управления информационной безопасностью в пределах взаимоотношений с поставщиком | |

6.2.2.2 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 6.2.2.1:

Приобретающая сторона | Поставщик |

a) определять, реализовывать, поддерживать и улучшать возможности физической и логической инфраструктуры безопасности для защиты активов приобретающей стороны или поставщика, таких как информация и информационные системы; b) определять, реализовывать, поддерживать и совершенствовать механизмы непредвиденных расходов для обеспечения того, чтобы приобретение или поставка продукции или услуг могли продолжаться в случае нарушений, вызванных естественными или искусственными причинами. Эти механизмы следует основывать на оценках рисков в области информационной безопасности и связанных с ними планах восстановления, вытекающих из приобретения или поставки продукции или услуг. Сюда следует включать: 1) обеспечение альтернативных, безопасных условий для продолжения поставок продукции или услуг; 2) сохранение информации и решение вопросов собственности на технологии, например связанных с исходным кодом приложений и криптографическими ключами, использующими доверенную третью сторону; 3) механизмы восстановления для обеспечения постоянной доступности информации, хранящейся у субподрядчика. Примечание - Эти договоренности должны рассматриваться только в том случае, если поставщик предоставляет услуги приобретающей стороне; 4) согласование по ограничениям, связанным с обеспечением непрерывности бизнеса и выраженным приобретающей стороной или поставщиком. Примечание - Следующие стандарты содержат требования и руководящие указания в отношении непредвиденных обстоятельств: - ИСО/МЭК 27031 [3]; - ИСО 22313 [4]; - ИСО 22301 [5] | |

6.2.3 Процесс управления портфелем проектов

6.2.3.1 Задача

Для успешного управления информационной безопасностью соответствующие организации должны решить следующую задачу в рамках процесса управления портфелем проектов:

Приобретающая сторона | Поставщик |

а) для каждого отдельного проекта из тех проектов, в которые вовлечены поставщики или приобретающие стороны, установить этот процесс для рассмотрения информационной безопасности и общих последствий и зависимостей в бизнесе | |

6.2.3.2 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 6.2.3.1:

Приобретающая сторона | Поставщик |

a) определять, реализовывать, поддерживать и совершенствовать процесс идентификации и классификации поставщиков или приобретающих сторон на основе соблюдения конфиденциальности информации, распределяемой им, и прав доступа к активам, таким как информация и информационные системы, предоставленным приобретающей стороной или поставщиком. Примечание - Поставщик, имеющий очень ограниченный доступ к активам приобретающей стороны, таким как информация и информационные системы, может быть классифицирован как некритический. В то же время поставщик, разрабатывающий, например, критичное программное обеспечение для приобретающей стороны, может быть классифицирован как критический; | |

b) определять, реализовывать, поддерживать и улучшать способ гарантирования того, что рассмотрение вопросов информационной безопасности интегрировано в оценку эффективности работы поставщика в составе каждого отдельного проекта; | |

c) гарантировать, что закрытие проекта с участием поставщика или приобретающей стороны учитывает вопросы информационной безопасности, задокументированные в плане прекращения приобретения продукции или услуги | |

6.2.4 Процесс управления человеческими ресурсами

6.2.4.1 Задачи

Для успешного управления информационной безопасностью соответствующие организации должны решить следующую задачу в рамках процесса управления человеческими ресурсами:

Приобретающая сторона | Поставщик |

а) гарантировать, что приобретающая сторона и поставщик обеспечены необходимыми человеческими ресурсами, имеющими компетенции, которые регулярно поддерживаются и соответствуют требованиям информационной безопасности во взаимоотношениях с поставщиком | |

6.2.4.2 Действия

Следующие минимальные действия должны быть выполнены для решения задач по 6.2.4.1:

Приобретающая сторона | Поставщик |

а) рассматривать следующие вопросы в рамках программы обучения и повышения осведомленности в области информационной безопасности: 1) руководящие указания и правила информационной безопасности, такие как политика информационной безопасности и классификация информации, в частности, для персонала, занимающегося взаимоотношениями; | |

2) требования к информационной безопасности, обычно определяемые в соглашении о взаимоотношениях с поставщиком, для демонстрации наличия таких требований, которые отвечают потребностям и ожиданиям приобретающей стороны; 3) прошлые показатели поставщиков в отношении уровня их соответствия требованиям приобретающей стороны относительно информационной безопасности, что применимо в качестве демонстрационных примеров; | |

b) выявлять и оценивать персонал в отношении его доступа и возможности раскрывать или изменять информацию в рамках взаимоотношений с поставщиком, например в части конфиденциальной информации или интеллектуальной собственности, когда это не должно быть раскрыто или изменено; c) обеспечивать, чтобы определенный персонал, в частности те, кто занимается информационной безопасностью или решениями по приобретению или поставке продукции или услуги, обладал достаточными компетенциями и квалификацией; d) обучать данный персонал аспектам информационной безопасности во взаимоотношениях с поставщиком с последующим проведением мероприятий по оценке полученных знаний; e) в рамках действующего законодательства обеспечивать проведение детальных проверок по уголовным делам и биографическим данным для персонала, планируемого на ключевые позиции во взаимоотношениях с поставщиком; f) определять резервные варианты для важнейших аспектов взаимоотношений с каждым поставщиком с целью недопущения прекращения данных взаимоотношений при увольнении (переходе на другую работу) сотрудников организаций, ответственных за взаимодействие | |

6.2.5 Процесс управления качеством

Приобретающая сторона | Поставщик |

а) Приобретающая сторона и поставщик должны установить процесс управления качеством при управлении информационной безопасностью в своих взаимоотношениях. Примечание - Целью данного процесса является обеспечение соответствия продукции и услуг требованиям по качеству и достижение удовлетворенности для организации-потребителя. При проведении внутренних операций по установлению этого процесса к приобретающей стороне и поставщику не предъявляются какие-либо специальные требования и не даются рекомендации по информационной безопасности, которые следует учитывать | |

6.3 Процессы проекта

Процессы проекта связаны с тщательным управлением и поддержкой проектов, охватывающих одного или более поставщиков. В частности, следующие процессы проекта поддерживают создание среды, в которой проводятся или планируются вопросы взаимоотношений с поставщиком и затрагиваются аспекты информационной безопасности:

- процесс планирования проекта;

- процесс оценки и контроля проекта;

- процесс управления решениями;

- процесс управления рисками;

- процесс управления конфигурацией;

- процесс управления информацией;

- процесс измерений.

6.3.1 Процесс планирования проекта

6.3.1.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса планирования проекта:

Приобретающая сторона | Поставщик |

а) установить процесс планирования проекта, направленный на обеспечение информационной безопасности во взаимоотношениях с поставщиком | |

6.3.1.2 Действия

Следующие минимальные действия должны быть выполнены в рамках процесса планирования проекта для решения задач по 6.3.1.1:

Приобретающая сторона | Поставщик |

a) включать нижеследующее: 1) осуществлять воздействие на формирование проектных затрат, планов и списков требований информационной безопасности и на определение активов, используемых в рамках приобретения или поставки продукции или услуги; 2) осуществлять интеграцию требований информационной безопасности в соответствующие проектные роли, обязанности, подотчетности и компетенции; 3) обеспечивать безопасность информации ограниченного доступа, на которую могут воздействовать взаимоотношения с поставщиком, такой как финансовая информация, интеллектуальная собственность, информация о заказчиках или штатном персонале; 4) обеспечивать ресурсами, например финансовыми, которые призваны гарантировать защиту активов | |

6.3.2 Процесс оценки и контроля проекта

Приобретающая сторона | Поставщик |

a) Приобретающая сторона и поставщик должны установить процесс оценки и контроля проекта при управлении информационной безопасностью во взаимоотношениях с поставщиками. Примечание - Цель этого процесса состоит в том, чтобы определить статус проекта и непосредственно плана его выполнения, чтобы гарантировать, что для решения технических задач проект развивается согласно планам и срокам в пределах запланированных бюджетов. При проведении внутренних операций по установлению этого процесса к приобретающей стороне и поставщику не предъявляются какие-либо специальные требования и не даются рекомендации информационной безопасности, которые следует учитывать (адаптирован из ИСО/МЭК 15288 [1]) | |

6.3.3 Процесс управления решениями

Приобретающая сторона | Поставщик |

a) Приобретающая сторона и поставщик должны установить процесс управления решениями при управлении информационной безопасностью во взаимоотношениях с поставщиками. Примечание - Цель этого процесса состоит в том, чтобы при наличии альтернативы выбрать самый выгодный курс действий по проекту. При проведении внутренних операций по установлению этого процесса к приобретающей стороне и поставщику не предъявляются какие-либо специальные требования и не даются рекомендации информационной безопасности, которые следует учитывать (адаптирован из ИСО/МЭК 15288 [1]) | |

6.3.4 Процесс управления рисками

6.3.4.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса управления рисками:

Приобретающая сторона | Поставщик |

a) постоянно рассматривать риски информационной безопасности во взаимоотношениях с поставщиками на протяжении всего жизненного цикла, включая периодические повторные проверки и проверки в случае значительных деловых, правовых, нормативных, архитектурных, договорных изменений и изменений в политике | |

6.3.4.2 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 6.3.4.1:

Приобретающая сторона | Поставщик |

a) определять, реализовывать, поддерживать и улучшать основы управления рисками в области информационной безопасности, которые определяют допустимость риска организации. Это может использоваться для того, чтобы определять, оценивать и трактовать риски, которые сопровождают: 1) существующие примеры приобретения или поставки продукции или услуг; 2) поставщиков или приобретающие стороны, вовлеченные в эти примеры; 3) приобретения или поставки продукции или услуг. Примечание - ИСО/МЭК 27005 [6], ИСО 31000 [7] и ИСО/МЭК 15288 [1] дают представление об управлении рисками; b) прилагать усилия для того, чтобы основы управления рисками были определены: 1) согласно назначению организации с учетом законодательства, проводимой политики, нормативных, архитектурных и договорных требований, применимых к организации; | |

2) с учетом оценки поставщиков в связи с: i) прошлой историей, такой как предыдущие и текущие договоренности и спорная информация; ii) договорными соглашениями, такими как соглашения о взаимоотношениях с поставщиком и соглашения о неразглашении конфиденциальной информации; iii) последствиями для информационной безопасности применительно к приобретаемым продукции или услугам, включая обработанные активы приобретающей стороны, основную технологическую инфраструктуру, деловую зависимость и подключаемых субподрядчиков; iv) способностью поставщика к демонстрации уровня его зрелости в вопросах обеспечения информационной безопасности; 3) с учетом нижеприведенных аспектов при определении метода для оценки поставщиков: i) типа оценки для применения к поставщикам, такой как самооценка или независимая оценка, выполняемая третьим лицом; ii) уровня детализации и частоты выполнения оценки; | 2) с учетом оценки приобретающих сторон в связи с: i) прошлой историей, такой как предыдущие и текущие договоренности и спорная информация; ii) договорными соглашениями, такими как соглашения о взаимоотношениях с поставщиком и соглашения о неразглашении конфиденциальной информации; iii) последствиями для информационной безопасности применительно к поставляемым продукции или услугам, включая: 1. требования информационной безопасности, заданные в тендерной документации или соглашении по взаимоотношениям с поставщиками; 2. риски поставщика в области информационной безопасности, которые появляются из-за доступа приобретающей стороны к информации поставщика в случае, например, когда приобретающая сторона осуществляет контроль процесса производства у поставщика с доступом к конфиденциальной информации поставщика. |

c) применять нижеследующие способы управления рисками в области информационной безопасности: 1) классифицировать существующие случаи приобретения или поставки продукции или услуг; 2) классифицировать поставщиков или приобретающие стороны, вовлеченных в эти случаи, когда: i) определяется стратегия взаимоотношений с поставщиком или приобретающей стороной; ii) планируется приобретение или поставка продукции или услуги. Примечание - В случае, если организация сертифицирована по требованиям ИСО/МЭК 27001[8], рекомендуется включать активы, появляющиеся от приобретения или поставки продукции или услуги, в реестр активов системы управления информационной безопасностью, чтобы гарантировать непрерывную оценку риска в области информационной безопасности и реагирование на этот риск | |

6.3.5 Процесс управления конфигурацией

Приобретающая сторона | Поставщик |

а) Если возможно, заказчик и поставщик должны установить процесс управления конфигурацией при управлении информационной безопасностью. Примечания 1 Цель этого процесса состоит в том, чтобы установить и поддерживать целостность всех идентифицированных результатов проекта или обработать и сделать их доступными заинтересованным сторонам. При проведении внутренних операций по установлению этого процесса не предъявляются какие-либо специальные требования и не даются рекомендации информационной безопасности к приобретающей стороне и поставщику, которые следует учитывать (адаптирован из ИСО/МЭК 15288 [1]). 2 При реализации процесса управления конфигурацией рекомендуется рассмотреть ИСО/МЭК 27002 [2], содержащий руководящие указания по управлению изменениями и процедурами контроля изменений | |

6.3.6 Процесс управления информацией

Приобретающая сторона | Поставщик |

a) Учитывая возможность наличия информации ограниченного доступа, приобретающая сторона и поставщик должны установить процесс управления информацией, которой можно обмениваться, с учетом ее конфиденциальности. Примечания 1 Цель процесса управления информацией состоит в том, чтобы своевременно обеспечить участвующие стороны содержательной, полной, достоверной и, если требуется, конфиденциальной информацией. При использовании этого процесса внутри организации какие-либо специальные требования и рекомендации по информационной безопасности применительно к приобретающей стороне и поставщику не предъявляются (адаптирован из ИСО/МЭК 15288 [1]). 2 Использование системы управления информационной безопасностью, созданной согласно ИСО/МЭК 27001 [8], может служить основой обеспечения адекватной информационной безопасности применительно к информационным обменам, в особенности для случаев изменений и инцидентов, происходящих непосредственно при осуществлении взаимоотношений | |

6.3.7 Процесс измерений

6.3.7.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса измерений:

Приобретающая сторона | Поставщик |

a) собрать, проанализировать и подготовить отчет относительно необходимых мер по обеспечению информационной безопасности для приобретения или поставки продукции или услуги, чтобы продемонстрировать уровень зрелости информационной безопасности во взаимоотношениях с поставщиками и поддержать эффективное управление процессами | |

6.3.7.2 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 6.3.7.1:

Приобретающая сторона | Поставщик |

a) определять, реализовывать, поддерживать и улучшать основы измерений (оценки эффективности мер) информационной безопасности, которые могут использоваться при оценке приобретения или поставки продукции или услуги. Примечание - ИСО/МЭК 27004 [9] предоставляет руководящие указания по измерениям информационной безопасности, которые могут быть использованы для разработки и реализации определенных мер, связанных с информационной безопасностью во взаимоотношениях с поставщиками. Следует прилагать усилия для того, чтобы основы измерений были определены согласно назначению организации с учетом законодательства, проводимой политики, нормативных, архитектурных и договорных требований, применимых к организации; b) применять действия по измерениям (оценке эффективности мер) информационной безопасности при подготовке отношений с поставщиком для согласования того, что должно быть измерено (оценено), какие показатели применять, с какой частотой проводить измерения (оценки) и формировать отчетность по измерениям, какие действия предпринимать, если значения оцениваемых показателей оказываются неудовлетворительными по установленным критериям | |

6.4 Технические процессы

В общем случае технические процессы используются поставщиком в следующих целях:

- определения требований к продукции или услугам;

- преобразования этих требований в продукцию или услуги;

- обеспечения устойчивого получения или поставки продукции или услуг;

- решения вопросов содержательного и качественного воспроизводства получаемых или поставляемых продукции или услуг, когда это необходимо;

- изъятия продукции или прекращения услуг после решения об этом.

Примечание - ИСО/МЭК 27036-3 дает представление о других технических процессах в дополнение к определенным в настоящем стандарте.

6.4.1 Процесс определения архитектуры

6.4.1.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса определения архитектуры:

Приобретающая сторона | Поставщик |

а) установить технические основы для устойчивого приобретения продукции или услуги, которые удовлетворяют целям взаимоотношений с поставщиком | |

6.4.1.2 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 6.4.1.1:

Приобретающая сторона | Поставщик |

а) выполнять процесс для определения, реализации, поддержания и улучшения требований к продукции или услугам для обеспечения их дальнейшего выбора и поставки |

7 Информационная безопасность во взаимоотношениях с поставщиками

7.1 Процесс планирования взаимоотношений с поставщиком

7.1.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса планирования взаимоотношений с поставщиком:

Приобретающая сторона |

а) создать план взаимоотношений с поставщиком, который документирует решение, принятое руководством для инициации приобретения продукции или услуги, с учетом аспектов информационной безопасности, связанных с этим приобретением |

7.1.2 Входы

В процессе планирования взаимоотношений с поставщиком для выполнения действий по информационной безопасности должны быть учтены следующие минимальные входы процесса:

Приобретающая сторона |

a) стратегия взаимоотношений с поставщиком; b) управленческие мотивы, потребности и ожидания от приобретения продукции или услуги; c) предполагаемая область применения продукции или услуг, которые планируется приобрести; d) если применимо: существующая документация по управлению взаимоотношениями с поставщиком, например планы взаимоотношений с поставщиком и соглашения |

7.1.3 Действия

Следующие минимальные действия должны быть выполнены для решения задачи по 7.1.1:

Приобретающая сторона |

a) выявлять и оценивать риски в части информационной безопасности, которые описывают в стратегии взаимоотношения с поставщиком и сопровождают потенциально приобретаемую продукцию или услугу, на основе системы управления рисками нарушения информационной безопасности. Приобретающая сторона должна обеспечивать оценку риска в области информационной безопасности, включая: 1) соразмерность критичности продукции или услуги, которые планируется приобретать; 2) учет правовых и нормативных ограничений, влияющих на продукцию или услугу, которые планируется приобрести, чтобы обеспечить получение официальных разрешений и лицензий до вступления в рабочие взаимоотношения с поставщиком. Следует внимательно отнестись к потенциальному воздействию продукции или услуги на информационную безопасность в отношении рисков в области информационной безопасности, связанных с существующими взаимоотношениями с поставщиком, особенно если существует высокая зависимость от поставщика; b) определять допустимый уровень рисков, применимых к отношениям с потенциальным поставщиком; c) определять и оценивать варианты реагирования на выявленные риски; d) определять и реализовывать план реагирования на риски информационной безопасности (для выявленных и оцененных рисков), подлежащие снижению до допустимого уровня; e) консультировать бизнес по вопросам оценки рисков нарушения информационной безопасности и формирования плана восстановления. Примечание - Приобретение не должно проводиться при выявленных недопустимых рисках информационной безопасности, если они не могут быть снижены до допустимого уровня. Необходимо определить план взаимоотношений с поставщиком продукции или услуги, планируемой к приобретению, который соответствует стратегии взаимоотношений с поставщиком. |

В частности, план взаимоотношений с поставщиком должен содержать следующее: 1) технические характеристики планируемой к приобретению продукции или услуги; 2) активы, такие как серверы, базы данных, приложения, сетевая инфраструктура, для которых актуально обеспечение информационной безопасности при использовании продукции или услуги, и связанные с ними владельцы; 3) классификацию информации приобретающей стороны, входные данные для классификации информации поставщика и других мер обеспечения информационной безопасности; 4) правовые и нормативные требования юрисдикции приобретающей стороны, а также области законодательства и правила, обязательные для потенциального поставщика, которые должны быть рассмотрены в процессе отбора поставщика, а именно: i) экспортный контроль; ii) законодательство о защите персональных данных и трудовое законодательство; iii) интеллектуальная собственность третьих лиц; iv) другие правовые и нормативные требования, такие как налоговое законодательство, ответственность за продукцию, полномочия по расследованию. Если какие-либо разрешения или лицензии от внутренних или внешних органов требуются для соответствия юридическим и нормативным требованиям, они должны быть получены до вступления в рабочие взаимоотношения с поставщиком и отражены в договоре с поставщиком; |

5) роли и обязанности в области информационной безопасности, возложенные на приобретающую сторону и специфичные для приобретаемой продукции или услуги; 6) информацию приобретающей стороны, которая предполагается к обмену потенциальными поставщиками продукции или услуги. Примечание - Информация приобретающей стороны должна иметь назначенного владельца, ответственного за ее распространение, для обеспечения правильного применения при соответствующих правилах обработки; 7) минимальные требования к информационной безопасности, которые должны быть согласованы с выбранным поставщиком для приобретения продукции или услуги. Эти требования должны быть непосредственно выведены из оценки риска в области информационной безопасности и плана реагирования, а также из рамок требований к информационной безопасности, определенных в стратегии взаимоотношений с поставщиком. Эти требования также должны быть определены с учетом критичности продукции или услуги, чего можно добиться, основываясь на: i) классификации информации, произведенной приобретающей стороной; ii) требованиях к информационной безопасности, определенных в существующих планах взаимоотношений с поставщиком и соглашениях. Все определенные требования должны быть классифицированы как "должны", чтобы отличать их от рекомендаций |

7.1.4 Выходные результаты

В процессе планирования взаимоотношений с поставщиком, следующие минимальные выходные результаты должны быть получены приобретающей стороной в итоге выполнения действий по информационной безопасности:

Приобретающая сторона |

a) оценка рисков информационной безопасности и план действий, связанный c продукцией или услугой, которые могут быть получены; b) документально оформленное управленческое решение об утверждении оценки рисков в области информационной безопасности, план восстановления и решение о том, что приобретение продукции или услуги может быть инициироовано. Решение не приобретать продукцию или услугу также должно быть задокументировано вместе с причинами в части информационной безопасности, которые побудили к этому решению; c) план взаимоотношений с поставщиком |

7.2 Процесс отбора поставщика

7.2.1 Задачи

Для успешного управления информационной безопасностью соответствующими организациями должны быть решены следующие задачи в рамках процесса отбора поставщика:

Приобретающая сторона | Поставщик |

а) выбрать поставщика, который обеспечит адекватную информационную безопасность для приобретаемой продукции или услуги | а) ответить на тендерный документ приобретающей стороны, учитывая риски в области информационной безопасности, связанные с поставляемой продукцией или услугой и выполнением требований к информационной безопасности, определенных в тендерном документе приобретающей стороны |

7.2.2 Входы

В процессе отбора поставщика для выполнения действий по информационной безопасности должны быть учтены следующие минимальные входные данные процесса:

Приобретающая сторона | Поставщик |

a) стратегия взаимоотношений с поставщиком; b) план взаимоотношений с поставщиком. Если применимо: c) существующие критерии отбора поставщика, определенные для других приобретаемой продукции или услуг; d) существующие соглашения о конфиденциальности, определенные для других приобретаемой продукции или услуг | a) стратегия взаимоотношений с приобретающей стороной; b) соглашение о конфиденциальности с приобретающей стороной; c) тендерный документ приобретающей стороны |

7.2.3 Действия

Следующие минимальные действия должны быть выполнены для решения задач по 7.2.1:

Приобретающая сторона | Поставщик |

а) определять и внедрять критерии отбора поставщика на основе стратегии и плана взаимоотношений с поставщиком, содержащего технические характеристики продукции или услуги, которая может быть приобретена. Критерии отбора поставщика должны охватывать следующее: 1) принятие от поставщика требований информационной безопасности, определенных в тендерной документации; 2) уровень зрелости поставщика в области информационной безопасности: i) эта зрелость может быть определена следующим образом: обращение к поставщику с просьбой провести сертификацию по ИСО/МЭК 27001 [8] или предоставить документацию по информационной безопасности, такую как документированные и проверенные планы обеспечения непрерывности бизнеса для обеспечения способности поставщика поддерживать параллельные запросы приобретающей стороны, а также управление инцидентами и план восстановления; 3) условия, на которых поставщик разрешает проведение аудита приобретающей стороной или аудитором уполномоченной третьей стороны для выяснения соответствия определенных требований к информационной безопасности; 4) возможность передачи, когда продукция или услуга, которая может быть приобретена, была ранее произведена или применена приобретающей стороной или другим поставщиком; 5) отмена принятия (продукции или услуги) для соблюдения информационной безопасности в случае расторжения договора о взаимоотношениях с поставщиком; 6) управление возможностями поставщика для поставки продукции или услуги; 7) финансовые возможности поставщика, который может поставлять продукцию или услугу; 8) место нахождения поставщика, откуда продукция или услуга будут поставлены. Особое внимание следует уделять выявлению этих требований для того, чтобы: i) определить любые потенциальные риски, связанные с правовыми и нормативными актами, вызванными разницей в законах и нормативных актах между приобретающей стороной и поставщиком. Примечание - Расследования, связанные с иностранным законодательством, должны быть выполнены в случае перекрестной юрисдикции; ii) обеспечить, чтобы правовые и нормативные обязательства поставщика не могли негативно повлиять на поставщика по соглашению о взаимоотношениях в части информационной безопасности; iii) оценить угрозы со стороны окружающей среды, например уровень преступности на местном уровне или геополитические проблемы, и потенциал их воздействия. Примечание - При определении и внедрении критериев отбора поставщика приобретаемой продукции или услуги могут также использоваться существующие критерии отбора поставщика, применяемые для другой продукции или услуги; b) подготавливать соглашение о конфиденциальности для защиты активов приобретающей стороны (таких, как информация и информационные системы), передаваемых во время выполнения процесса отбора поставщика. Примечания 1 При необходимости соглашение о конфиденциальности должно быть подписано приобретающей стороной и потенциальным поставщиком перед любым обменом информацией, касающейся приобретаемой продукции или услуги. 2 Существующие соглашения о конфиденциальности следует использовать в качестве основы для подготовки соглашения о конфиденциальности, касающегося приобретаемой продукции или услуги; c) подготавливать и представлять тендерную документацию потенциальным поставщикам. Тендерный документ составляется на основании плана взаимоотношений с поставщиком и должен содержать достаточную информацию. Поставщик в ответ должен подготовить свое предложение с обоснованием. В частности, тендерный документ должен содержать следующее: 1) технические характеристики (например, объем, потребители, тип и характер) продукции или услуги; 2) требования к информационной безопасности, которым поставщик должен следовать при поставке продукции или услуги; 3) уровни обслуживания или ключевые показатели эффективности, которым поставщик должен следовать при поставке продукции или услуги; 4) потенциальные штрафы, которые могут быть наложены приобретающей стороной в случае несоблюдения требований информационной безопасности. Примечание - Насколько это возможно, тендерный документ должен содержать только публичную или рассекреченную информацию; d) осуществлять сбор документов, которые были переданы потенциальными поставщиком в ответ на тендерную документацию, и оценку их на основе критериев отбора поставщика. Примечание - Для приобретения нестандартных услуг приобретающей стороне следует проверить, что управление, меры обеспечения информационной безопасности, уровни их реализации и обслуживания, предоставляемые поставщиком, соответствуют критериям отбора поставщика; e) осуществлять выбор поставщика на основе оценки ответных документов. Примечание - Приобретающей стороне следует предпочесть поставщика, который обеспечивает максимальную прозрачность по всем цепям поставок продукции или услуг и предоставляет гарантии того, что требования к информационной безопасности приобретающей стороны, определенные в тендерной документации, и условия будут выполнены | a) пересматривать соглашения о конфиденциальности, чтобы убедиться в том, что оно защищает активы поставщика, такие как информация и информационные системы, передаваемые в процессе отбора поставщика. При отсутствии соглашения о конфиденциальности, предложенного приобретающей стороной, поставщик должен представлять свое собственное соглашение о конфиденциальности приобретающей стороне перед любым дальнейшим обменом информационными активами, которые могут повлиять на продукцию или услугу в процессе поставки. Примечание - Для подготовки соглашения о конфиденциальности для поставляемой продукции или услуги следует в качестве основы использовать существующие соглашения о конфиденциальности; b) приходить к согласию и подписывать соглашение о конфиденциальности приобретающей стороны; c) получать тендерную документацию приобретающей стороны; d) подтверждать, что разработка и поставка продукции или услуги будут следовать принятым деловым и техническим стандартам; e) определять и оценивать риски в области информационной безопасности, которые сопровождают потенциальное предложение продукции или услуги, основанное на системе управления рисками в области информационной безопасности и стратегии взаимоотношений с приобретающей стороной; f) предпринимать меры, гарантирующие, что потенциальная поставка продукции или услуги также не приведет к увеличению рисков информационной безопасности, связанных с существующими бизнес-процессами и взаимоотношениями с поставщиком. Определять допустимый уровень риска для поставки продукции или услуги; g) определять и оценивать варианты реагирования на выявленные и оцененные риски; h) разрабатывать и реализовывать план обеспечения информационной безопасности при реагировании на риски для выявленных и оцененных рисков, которые были выбраны для снижения до допустимого уровня риска. Примечание - Поставка не должна иметь место при выявлении недопустимых рисков в области информационной безопасности, которые не могут быть сведены к допустимому уровню; i) анализировать требования к информационной безопасности, определенные в тендерной документации для: 1) обеспечения соответствия этим требованиям; 2) определения того, что еще необходимо для обеспечения информационной безопасности и должно быть реализовано для разрешения проблем. Необходима оценка ресурсов (например, финансовых) для реализации этих мер и подтверждения того, что поставщик в состоянии удовлетворить требованиям тендерной документации; j) пересматривать условия, в соответствии с которыми будет проводиться анализ приобретающей стороной или уполномоченным лицом третьей стороны для установления соответствия определенным требованиям в части информационной безопасности со стороны приобретающей стороны; k) принимать решение об ответе на тендерный документ, основываясь на: 1) оценке риска информационной безопасности поставщика и плана восстановления, связанных с потенциальным предложением по продукции или услуге; 2) недостатках, которые необходимо устранить, чтобы удовлетворить требованиям к информационной безопасности, определенным в тендерной документации; l) назначать лицо, ответственное за интеграцию в обеспечение надлежащей информационной безопасности, которое решает вопросы по требованиям и критериям информационной безопасности |

7.2.4 Выходные результаты

В процессе отбора поставщика следующие минимальные выходные результаты должны быть получены соответствующей стороной в итоге выполнения действий по информационной безопасности:

Приобретающая сторона | Поставщик |

a) критерии отбора поставщика; b) соглашение о конфиденциальности; c) тендерная документация; d) результаты оценки ответных документов; e) выбор приобретающей стороной потенциального поставщика, который соответствует критериям отбора поставщика. | a) при необходимости - соглашение о конфиденциальности, подписанное приобретающей стороной; b) ответный документ на тендерную документацию приобретающей стороны; c) план реагирования на риски |

7.3 Процесс соглашения во взаимоотношениях с поставщиком

7.3.1 Задача

Для успешного управления информационной безопасностью соответствующими организациями должна быть решена следующая задача в рамках процесса соглашения во взаимоотношениях с поставщиком:

Приобретающая сторона | Поставщик |

а) установить и согласовать соглашение о взаимоотношениях с поставщиком, касающееся следующих вопросов: 1) ролей и обязанностей приобретающей стороны и поставщика в области информационной безопасности; 2) процесса передачи, когда продукция или услуга ранее эксплуатировались или производились стороной, отличной от поставщика; 3) управления изменениями в области информационной безопасности; 4) управления инцидентами в области информационной безопасности; 5) контроля соответствия и соблюдение обязательств; 6) процесса прекращения взаимоотношений с поставщиком | |

7.3.2 Входы

В процессе соглашения во взаимоотношениях с поставщиком для выполнения действий по информационной безопасности должны быть учтены следующие минимальные входы процесса:

Приобретающая сторона | Поставщик |

а) стратегия взаимоотношений с поставщиком; | а) стратегия взаимоотношений с приобретающей стороной по тендерной документации; |

b) тендерная документация приобретающей стороны; c) ответный документ поставщика | |

7.3.3 Действия

Следующие минимальные действия должны быть выполнены для решения задач по 7.3.1:

Приобретающая сторона | Поставщик |

а) определять с другой стороной соглашение о взаимоотношениях с поставщиком, специфичное для планируемой поставки продукции или услуги. Данное соглашение должно: 1) соответствовать тендерному документу приобретающей стороны и ответному документу поставщика. Это означает, что настоящее соглашение, в частности, должно содержать следующее: i) требования к информационной безопасности, которые поставщик должен соблюдать; ii) уровни обслуживания или ключевые показатели эффективности, которые должны соблюдаться во время предоставления продукции или услуги. Примечание - Содержание договора о взаимоотношениях с поставщиком может быть получено из тендерного документа или из ответного документа; | |

2) содержать описание ролей и обязанностей в области информационной безопасности как приобретающей стороны, так и поставщика в рамках поставки продукции или услуги. Примечание - Данные роли и обязанности должны быть возложены на компетентных лиц, регулярно проходящих необходимое обучение в сфере информационной безопасности; 3) содержать описание аспектов информационной безопасности субподрядных соглашений поставщика, влияющих на поставку продукции или услуги; 4) описывать процесс передачи при поставке продукции или услуги, когда она была ранее произведена или использована приобретающей стороной или другим поставщиком для обеспечения непрерывности бизнеса. План передачи определяется путем указания требований к информационной безопасности, которым должны следовать как приобретающая сторона, так и поставщик в процессе поставки продукции или услуги. Этот план должен соответствовать требованиям к информационной безопасности высшего уровня, которые определяют в стратегиях взаимоотношений приобретающей стороны и поставщика. План передачи должен быть согласован обеими сторонами и задокументирован в соглашении о взаимоотношениях; 5) решать вопросы, связанные с обработкой изменений и инцидентов, нарушений или других событий, которые могут повлиять на информационную безопасность любой из сторон и которые затрагивают процесс поставки продукции или услуги. В таких вопросах, в частности: i) определяется процедура управления изменениями информационной безопасности, согласованная приобретающей стороной и поставщиком, задокументированная в соглашении о взаимоотношениях с поставщиком для обеспечения необходимых изменений, которые влияют на информационную безопасность, и своевременно утверждаемая всеми сторонами; ii) определяется процедура управления инцидентами в области информационной безопасности, согласованная приобретающей стороной и поставщиком, задокументированная в соглашении о взаимоотношениях с поставщиком для обеспечения реакции на инциденты в области информационной безопасности, возникающие во время поставки продукции или услуги. Инциденты немедленно выявляются, докладываются и расследуются с учетом требований правовых, нормативных и договорных документов. Примечание - ИСО/МЭК 27035 [10] содержит рекомендации по управлению инцидентами в области информационной безопасности. Определение вышеуказанных процедур должно соответствовать требованиям к информационной безопасности высшего уровня, определенным в стратегиях взаимоотношений приобретающей стороны и поставщика; | |

6) указывать, как приобретающая сторона будет контролировать и обеспечивать соблюдение поставщиком установленных требований к информационной безопасности, а также как поставщик обязуется соблюдать данные требования к информационной безопасности. В частности, следующие аспекты должны быть определены и реализованы каждой из сторон и задокументированы в соглашении о взаимоотношениях: i) для приобретающей стороны: специальный план для мониторинга и обеспечения соблюдения требований к информационной безопасности. Данный план должен описывать: 1. виды деятельности по мониторингу, такие как анализ и аудит рисков в области информационной безопасности, их периодичность выполнения и порядок представления отчетов с результатами мониторинга; 2. управление и последующее выполнение корректирующих действий, инициированных поставщиком; ii) для поставщика: процесс идентификации, инициирования, управления, регистрации, отчетности и реализации корректирующих действий, вытекающих из результатов контроля соответствия, и соблюдение обязательств в деятельности приобретающей стороны. Этот процесс должен отвечать соответствующим требованиям к информационной безопасности высшего уровня и определяться в стратегии взаимоотношений с приобретающей стороной; 7) затрагивать вопросы интеллектуальной собственности на продукцию или услугу, которые могут быть предоставлены, и связанные с ними активы, которые будут созданы как приобретающей стороной, так и поставщиком; | |

8) содержать условия, при которых приобретающая сторона или поставщик вправе расторгнуть настоящее соглашение в период его действия, например из-за неспособности поставщика выполнить требования информационной безопасности, указанные в соглашении о взаимоотношениях с поставщиком. Использовать адресные штрафы, налагаемые на приобретающую сторону или поставщика в случае несоответствия требованиям информационной безопасности, оговоренным в соглашении о взаимоотношениях с поставщиком; 9) определять обязательства по информационной безопасности и требования к непрерывности услуги в отношении поставщика, ответственного за исполнение расторжения отношений. План прекращения должен быть разработан и согласован всеми заинтересованными сторонами и задокументирован в соглашении о взаимоотношениях. Определение плана прекращения должно соответствовать требованиям к информационной безопасности высшего уровня, оговоренным в стратегиях взаимоотношений всех заинтересованных сторон. В частности, план прекращения действия договора должен охватывать следующее: i) определение требований к информационной безопасности, которым должны следовать как приобретающая сторона, так и поставщик, если было принято решение передать поставку продукции или услуги от приобретающей стороны обратно поставщику или направить другому поставщику; ii) идентификацию активов (например, информации или информационных систем приобретающей стороны, информации или информационных систем поставщика), которые используются в рамках поставки продукции или услуги для выбора тех, которые будут: 1. возвращаться приобретающей стороне или направляться другому поставщику; 2. возвращаться поставщику; 3. уничтожаться или удерживаться приобретающей стороной или поставщиком; | |

iii) механизмы передачи, применяемые к активам, которые были идентифицированы для возвращения приобретающей стороне, либо направлены другому поставщику, либо возвращены поставщику; iv) механизмы уничтожения, применяемые к активам, которые были идентифицированы как подлежащие уничтожению. Примечание - Уничтожение может потребоваться в сроки, согласованные всеми заинтересованными сторонами или установленные действующим законодательством или постановлением уполномоченных органов. Оно может быть применено с использованием определенных механизмов защиты безопасности и согласовано как приобретающей стороной, так и поставщиком. Конкретное неразглашаемое соглашение также может быть определено и согласовано всеми заинтересованными сторонами для обеспечения защиты нераспределенных активов после прекращения взаимоотношений; v) возможности для обеспечения гарантий, способных подтвердить, что уничтожение отобранных активов имело место. Гарантии должны сопровождаться свидетельством об уничтожении. Примечание - Как покупатель, так и поставщик могут также потребовать независимой проверки того, что активы были должным образом уничтожены; vi) длительность передачи с соответствующей подготовкой, которая будет проведена в случае принятия решения о передаче или поставке продукции или услуги обратно приобретающей стороне или пересылке ее другому поставщику; vii) обязательство не разглашать конфиденциальную информацию в течение какого-то определенного периода времени после прекращения действия соглашения о взаимоотношениях; viii) временной масштаб исполнения процедуры прекращения действия соглашения. | |

Примечание - Из-за последствий, связанных с безопасностью в разных организациях, различные сферы бизнеса, представляющие коммерческую, техническую и заготовительную деятельность, нуждаются в вовлечении в переговоры по соглашению о взаимоотношениях с поставщиками. Их участие в соглашении должно обеспечить учет интересов максимального количества организационных единиц, на которые оказывают влияние поставляемые продукция или услуга. Это является более комплексным подходом с точки зрения ответа на риски и проблемы в области информационной безопасности; b) утверждать с другой стороной соглашение о взаимоотношениях с поставщиком | |

7.3.4 Выходные результаты

В процессе соглашения во взаимоотношениях с поставщиком следующие минимальные выходные результаты должны быть получены соответствующей стороной в итоге выполнения действий по информационной безопасности:

Приобретающая сторона | Поставщик |

a) подписанное соглашение о взаимоотношениях с поставщиком. Примечание - Подписанное соглашение о взаимоотношениях с поставщиком должно храниться таким образом, чтобы была обеспечена защита его прослеживаемости и целостности, а также доступности и конфиденциальности; b) процедура управления изменениями информационной безопасности; c) процедура управления инцидентами в области информационной безопасности; d) план прекращения действия договора; e) план передачи (если применимо). Примечание - Общие методы обмена информацией (например, сетевое подключение, обмен сообщениями и форматы файлов, версии программного обеспечения, криптографические стандарты) также должны быть установлены для обеспечения связи между приобретающей стороной и поставщиком с надлежащей конфиденциальностью, целостностью и доступностью; | |

f) план и процедуры выполнения и контроля соответствия приобретающей стороны | f) процесс обработки корректирующих действий; g) план выполнения и принятия мер по контролю соответствия |

7.4 Процесс управления во взаимоотношениях с поставщиком

7.4.1 Задачи

Для успешного управления информационной безопасностью соответствующими организациями должны быть решены следующие задачи в рамках процесса управления во взаимоотношениях с поставщиком:

Приобретающая сторона | Поставщик |

а) поддерживать необходимый уровень информационной безопасности в течение периода исполнения взаимоотношений с поставщиком в соответствии с соглашением о взаимоотношениях с поставщиком и, в частности, учитывая следующее: | |

1) поставку продукции или услуги когда они были ранее использованы или изготовлены приобретающей стороной или другим поставщиком; | 1) поддержку приобретающей стороны в процессе передачи продукции или услуги, когда они были ранее использованы или изготовлены приобретающей стороной или другим поставщиком; |

2) обучение персонала, на которого распространяются требования информационной безопасности, определенные поставщиком в соглашении о взаимоотношениях; 3) управление изменениями и инцидентами, которые могут повлиять на информационную безопасность продукции или услуг; | |

4) контроль соответствия и вопросов соблюдения поставщиком обязательств по обеспечению информационной безопасности | 4) поддержку приобретающей стороны в контроле соответствия и в вопросах соблюдения обязательств по обеспечению информационной безопасности |

7.4.2 Входные данные

В процессе управления во взаимоотношениях с поставщиком следующие минимальные входные данные (для процесса) должны быть учтены для выполнения действий по информационной безопасности:

Приобретающая сторона | Поставщик |

a) решение о том, кто будет выполнять мониторинг и обеспечение соблюдения требований поставщиком; | а) предыдущие результаты контроля соответствия и соблюдение обязательств по обеспечению информационной безопасности, осуществляемых приобретающей стороной по поставляемым продукции или услугам |

7.4.3 Действия

Следующие минимальные действия должны быть выполнены для решения задач по 7.4.1:

Приобретающая сторона | Поставщик |

a) убеждаться, что другая сторона получила соглашение о взаимоотношениях с поставщиком и полностью понимает содержащиеся в нем аспекты информационной безопасности; b) осуществлять передачу продукции или услуги в соответствии с согласованным планом передачи и своевременно уведомлять другую сторону в случае возникновения непредвиденных обстоятельств во время этой деятельности; c) управлять изменениями и инцидентами в области информационной безопасности в соответствии с согласованными процедурами; d) регулярно обучать внутренний персонал, который может быть вовлечен в выполнение плана прекращения деятельности; | |

e) управлять другими изменениями (при уведомлении другой стороны), которые не подпадают под процедуру управления изменениями в области информационной безопасности и которые могут повлиять на поставку приобретаемой продукции или услуги, например такими, как: 1) изменение бизнеса, назначения или окружающей среды организации; 2) изменения, связанные с финансовыми возможностями организации; 3) изменение формы собственности организации или создание совместных предприятий; 4) изменение местоположения, из которого приобретается или поставляется продукция или услуга; 5) изменение уровня информационной безопасности организации, например получение или прекращение действия сертификата по ИСО/МЭК 27001 [8]; 6) изменение способности поддерживать необходимые возможности обеспечения непрерывности бизнеса; | |

7) изменение правовых, нормативных и договорных требований, применимых к организации. Управление этими изменениями потребует от уведомляемой стороны выполнения следующих действий: i) гарантий того, что риски в области информационной безопасности, связанные с данным изменением, определяются и оцениваются наряду с вариантами соответствующего реагирования на риски; ii) гарантий того, что для выявленных и оцененных рисков в области информационной безопасности, план восстановления и снижения рисков был определен, согласован с заинтересованными сторонами и внедрен. Примечание - Приобретение или поставка продукции или услуги должны быть прекращены, когда выявленные риски в части информационной безопасности не могут быть снижены до допустимого уровня; | |

iii) согласование с другой стороной изменений в договоре о взаимоотношениях с поставщиком, которые включают следующее: 1. процедура управления изменениями в части информационной безопасности; 2. порядок управления инцидентами в области информационной безопасности; 3. план прекращения договора; 8) утверждение обновленного соглашения о взаимоотношениях с поставщиком; | |

f) поддерживать контроль соответствия и соблюдение обязательств в мероприятиях по соответствующему плану и обработке корректирующих действий. В случае изменений в рисках в области информационной безопасности или несоответствия по результатам аудита приобретающая сторона при поддержке поставщика должна: 1) определить и оценить последствия нарушения информационной безопасности, обусловленные этими изменениями, или несоответствия по результатам аудита; 2) определить, подлежат ли пересмотру аспекты информационной безопасности, определенные в соглашении о взаимоотношениях с поставщиком; 3) определить, какие корректирующие действия должны быть реализованы в пределах определенного и согласованного времени для извлечения приемлемого уровня информационной безопасности в рамках приобретения продукции или услуг; 4) согласовать с поставщиком: i) изменения, которые необходимо внести в аспекты информационной безопасности, определенные в соглашении о взаимоотношениях с поставщиком; ii) осуществление корректирующих действий; 5) утвердить обновленное соглашение о взаимоотношениях с поставщиком | f) поддерживать контроль соответствия и соблюдение обязательств в мероприятиях по соответствующему плану и обработке корректирующих действий. Это означает, в частности, что поставщик должен: 1) утвердить выбор приобретающей стороной персонала или третьей стороны для выполнения оценки риска в области информационной безопасности или аудита для проверки соблюдения поставщиком требований соглашения о взаимоотношениях. Примечание - Поставщик может отказаться от кандидата, предложенного приобретающей стороной, для выполнения оценки риска в области информационной безопасности или аудита; 2) оказать содействие приобретающей стороне в выполнении следующих действий, обусловленных изменениями в рисках в области информационной безопасности и по результатам аудита: i) пересмотреть аспекты информационной безопасности, определенные в соглашении о взаимоотношениях с поставщиком; ii) разработать корректирующие действия, которые должны быть реализованы в пределах определенного времени для продолжения предоставления приемлемой информационной безопасности (для информации и информационных систем) приобретающей стороны. Эти действия должны соответствовать процессу управления изменениями; 3) согласовать с приобретающей стороной: i) изменения, которые необходимо внести в аспекты информационной безопасности, определенные в соглашении о взаимоотношениях с поставщиком; ii) осуществление корректирующих действий; 4) утвердить обновленное соглашение о взаимоотношениях с поставщиком |

7.4.4 Выходные результаты

Относительно процесса управления во взаимоотношениях с поставщиком следующие минимальные выходные результаты должны быть получены соответствующей стороной в итоге выполнения действий в области информационной безопасности:

Приобретающая сторона | Поставщик |

а) оценка рисков в области информационной безопасности и аудиторские отчеты, связанные с контролем соответствия и соблюдением обязательств. | |

Если применимо: | |

7.5 Процесс прекращения взаимоотношений с поставщиком

7.5.1 Задачи

Для успешного управления информационной безопасностью соответствующими организациями должны быть решены следующие задачи в рамках процесса прекращения взаимоотношений с поставщиком:

Приобретающая сторона | Поставщик |