ПНСТ 794-2022

ПРЕДВАРИТЕЛЬНЫЙ НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационные технологии

ИНТЕРНЕТ ВЕЩЕЙ

Периферийные вычисления

Information technology. Internet of things. Edge computing

ОКС 35.020

Срок действия с 2023-01-01

до 2026-01-01

Предисловие

1 РАЗРАБОТАН Федеральным государственным бюджетным учреждением "Российский институт стандартизации" (ФГБУ "Институт стандартизации") и Некоммерческим партнерством "Русское общество содействия развитию биометрических технологий, систем и коммуникаций" (Некоммерческое партнерство "Русское биометрическое общество")

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 194 "Кибер-физические системы"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 17 ноября 2022 г. N 111-пнст

Правила применения настоящего стандарта и проведения его мониторинга установлены в ГОСТ Р 1.16-2011 (разделы 5 и 6).

Федеральное агентство по техническому регулированию и метрологии собирает сведения о практическом применении настоящего стандарта. Данные сведения, а также замечания и предложения по содержанию стандарта можно направить не позднее чем за 4 мес до истечения срока его действия разработчику настоящего стандарта по адресу: 121205 Москва, Инновационный центр Сколково, ул.Нобеля, д.1, e-mail: [email protected] и/или в Федеральное агентство по техническому регулированию и метрологии по адресу: 123112 Москва, Пресненская набережная, д.10, стр.2.

В случае отмены настоящего стандарта соответствующая информация будет опубликована в ежемесячном информационном указателе "Национальные стандарты" и также будет размещена на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.rst.gov.ru)

Введение

История периферийных вычислений начинается с момента активного развития сетей доставки контента, которые были созданы в конце 1990-х годов для распространения веб- и видеоконтента с помощью граничных серверов, развернутых рядом с пользователями. В начале 2000-х эти сети развивались для размещения приложений и компонентов приложений на граничных серверах, что привело к появлению первых коммерческих периферийных вычислительных сервисов, на которых размещались такие приложения, как поиск поставщиков, корзины покупок, агрегаторы данных в реальном времени и рекламные движки.

Современные периферийные вычисления значительно расширяют этот подход за счет виртуализации, упрощающей развертывание и запуск более широкого спектра приложений на граничных серверах.

В настоящее время большие перспективы развития технологии периферийных вычислений связаны с развитием направления межмашинного взаимодействия, и в особенности интернета вещей.

1 Область применения

В настоящем стандарте определены:

- общие требования к периферийным вычислениям;

- термины и определения;

- характеристики, варианты использования и технологии периферийных вычислений для приложений систем интернета вещей, включая управление данными, координацию, обработку, сетевые функции, гетерогенные вычисления, безопасность, оптимизацию аппаратного и программного обеспечения.

Настоящий стандарт определяет области стандартизации периферийных вычислений в области интернета вещей.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ГОСТ ISO/IEC 17788 Информационные технологии. Облачные вычисления. Общие положения и терминология

ГОСТ ISO/IEC 29100 Информационные технологии. Методы и средства обеспечения безопасности. Основы защиты персональных данных

ПНСТ 438-2020 (ИСО/МЭК 30141:2018) Информационные технологии. Интернет вещей. Типовая архитектура

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный стандарт, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого стандарта с учетом всех внесенных в данную версию изменений. Если заменен ссылочный стандарт, на который дана датированная ссылка, то рекомендуется использовать версию этого стандарта с указанным выше годом утверждения (принятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 граница сети (edge): Граница между соответствующими цифровыми и физическими сущностями, образуемая сетевыми датчиками и исполнительными устройствами.

3.2 периферийные вычисления (edge computing): Распределенные вычисления, проводимые на границе или в непосредственной близости от нее в соответствии с требованиями системы.

3.3 программно-определяемая сеть; ПОС (software defined network, SDN): Сеть, в которой уровень управления сетью отделен от уровня передачи данных и инфраструктурного уровня.

Примечание - Разделение уровней обеспечивает эффективное управление и пользование сетью.

3.4

персональные данные; ПДн (personally identifiable information, PII): (a) Любая информация, с помощью которой может быть установлена связь между этой информацией и личностью (физическим лицом) того, к кому относится эта информация; (b) информация, которая прямо или косвенно может быть отнесена к определяемому физическому лицу. [ГОСТ ISO/IEC 29100-2021, пункт 2.9] |

3.5 сущность периферийных вычислений; ECE (edge computing entity, ECE): Физическая или нефизическая вещь, отдельно существующая в периферийной вычислительной системе, с возможностью подключения, хранения и вычислений.

3.6 распределенные вычисления (distributed computing): Модель вычислений, когда обработка и хранение проводятся на множестве сущностей и действия координируются с помощью цифровых сообщений, передаваемых между сущностями.

3.7 физическая сущность периферийных вычислений (physical edge computing entity): Сущность периферийных вычислений, имеющая материальное представление в физическом мире.

Пример - Шлюз интернета вещей, датчик, исполнительное устройство.

3.8 шлюз интернета вещей (loT gateway): Сущность периферийных вычислений, которая соединяет одну или несколько сетей ближнего действия и периферийные устройства в данных сетях друг с другом и с одной или несколькими сетями доступа.

3.9 система периферийных вычислений (edge computing system): Система, использующая структуру и возможности периферийных вычислений.

4 Сокращения и обозначения

В настоящем стандарте применены следующие обозначения и сокращения:

ИВ - интернет вещей (Internet of Things, loT);

ОС - операционная система (operating system);

2G - система цифровой мобильной связи второго поколения (second generation);

3G - система цифровой мобильной связи третьего поколения (third generation);

4G - система цифровой мобильной связи четвертого поколения (fourth generation);

5G - система цифровой мобильной связи четвертого поколения (fifth generation);

AMQP - расширенный протокол очереди сообщений (advanced message queuing protocol);

API - интерфейс прикладного программирования (application programming interface);

CNC - централизованная конфигурация сети (centralized network configuration);

CUC - централизованная конфигурация пользователя (centralized user configuration);

DDoS - распределенный отказ в обслуживании (distributed denial-of-service);

DDS - служба распределения данных (data distribution service);

DetNet - детерминированная сеть (deterministic networking);

GEO - геостационарная орбита (geosynchronous orbit);

HTTPS - безопасный протокол передачи гипертекста (hypertext transfer protocol secure);

IDS - системы обнаружения вторжений (intrusion detection systems);

IP - интернет-протокол (internet protocol);

IPS - системы предотвращения вторжений (mintrusion prevention systems);

JSON - обозначение объекта JavaScript (JavaScript Object Notation);

LEO - низкая околоземная орбита (low earth orbit);

M2M - межмашинное взаимодействие (machine to machine);

MEO - средняя околоземная орбита (medium earth orbit);

MPLS - многопротокольная коммутация меток (multiprotocol label switching);

OPC - семейство программных технологий, предоставляющих единый интерфейс для управления объектами автоматизации и технологическими процессами (open platform communication);

OPC UA - унифицированная архитектура OPC (OPC unified architecture);

REST - передача репрезентативного состояния (representational state transfer);

SLA - соглашения об уровне обслуживания (service level agreement);

TCP - протокол передачи данных TCP (transmission control protocol);

TLS - безопасность транспортного уровня (transport layer security);

TSN - чувствительная ко времени сеть (time sensitive networking);

UDP - протокол пользовательских дейтаграмм (user datagram protocol);

VPN - виртуальная частная сеть (virtual private network);

WAF - брандмауэр веб-приложений (web application firewall);

XML - расширяемый язык разметки (extensible markup language).

5 Основные положения

5.1 Общие принципы

Периферийные вычисления являются формой распределенных вычислений, в которой обработка и хранение проводятся на множестве сетевых устройств, находящихся в непосредственной близости от границы сети в соответствии с требованиями системы. Граница сети образуется границей между соответствующими цифровыми и физическими сущностями (т.е. между цифровой системой и физическим миром), как правило, образуемой устройствами интернета вещей и устройствами конечных пользователей. Близость к границе определяется требованиями системы, которые могут включать в себя физическое расстояние, задержку сети и пропускную способность сети. Цифровые сущности, которые необходимо учитывать, зависят от системы и контекста использования сущностей.

Цифровые системы могут осуществлять наблюдение за физическим миром и воздействие на него. На границе между физическим миром и цифровыми системами расположены датчики, исполнительные устройства и устройства конечных пользователей. Как правило, системы периферийных вычислений объединяют эти устройства с распределенными вычислительными ресурсами для обеспечения производительных возможностей системы. Если существуют требования к временным рамкам действий и возможная задержка влияет на конструкцию системы, то требования к временным рамкам обеспечиваются путем соответствующего размещения обработки и хранения данных.

Основные причины для использования периферийных вычислений включают следующее:

а) задержка: действия должны выполняться в определенные временные рамки, и возможная задержка влияет на конструкцию системы и выбор места обработки и хранения данных для соответствия требований к временным рамкам;

б) работа без подключения сети (например, машина в горной низине): все основные функции должны продолжать работать;

в) недостаточность или высокая стоимость восходящего канала (например, нефтяная вышка, круизное судно или авиалайнер, подключенный через спутниковую связь): необходимо минимизировать объем данных, передаваемых в восходящем направлении;

г) предоставление данных [например, данные представляют собой коммерческую тайну и не должны выходить за пределы географической зоны (производственное пространство или корпоративная сеть)].

В системах периферийных вычислений значительная обработка и хранение данных осуществляются в сущностях на границе, а не в каком-то централизованном месте. Периферийные вычисления могут быть противопоставлены централизованным вычислениям, когда централизованные сущности удалены от границ сети. Необходимо отметить, что периферийные вычисления дополняют централизованные формы вычислений, и на практике периферийные вычисления используются в сочетании с централизованными вычислениями.

При использовании термина "граница сети" необходимо учитывать контекст. Например, серверы в облачном центре обработки данных не являются периферийными с точки зрения потребителей облачных сервисов, разрабатывающих системы с использованием облачных сервисов, и являются высоко централизованными. Однако, с точки зрения поставщика облачных сервисов, управляющего облачным центром обработки данных, серверы могут быть оснащены различными датчиками интернета вещей, способными сообщать о физических свойствах серверов, например об их температуре. В таком случае датчики интернета вещей находятся на границе сети и составляют часть системы периферийных вычислений для управления центром обработки данных.

Периферийные вычисления включают в себя разнородные сущности, как правило, организованные по уровням вычислительных возможностей и возможностей хранения. Разные уровни периферийных вычислений связываются сетями, которые также могут быть различными в зависимости от связываемых уровней. На практике количество уровней и типы сущностей на каждом уровне зависят от свойств системы.

1) Уровень устройств находится на границе сети. Как правило, данный уровень содержит сущности с датчиками, исполнительными устройствами или устройствами пользовательских интерфейсов. Такие устройства имеют ограниченные вычислительные возможности и возможности хранения. Часто для данного уровня используют сети ближнего действия с ограниченной пропускной способностью и ограниченным диапазоном.

2) Уровень шлюза, как правило, расположенный рядом с уровнем устройств, обеспечивает прямую поддержку сущностей на уровне устройств. Одним из типов сущности на уровне шлюза является шлюз (например, шлюз интернета вещей). Роль шлюза заключается в подключении сущностей на уровне устройств к более широкой сети, так как сети ближнего действия являются локальными и не могут быть использованы для связи на большом расстоянии. Шлюз также предоставляет способы управления сущностями на уровне устройств.

3) Другим типом сущности на уровне шлюза является сущность управления. Сущность управления получает данные от сущностей на уровне устройств (данные от датчиков или входные данные от устройств пользовательского интерфейса) и отвечает, выдавая команды управляющего программного обеспечения другим сущностям на уровне устройств. Как правило, сущность управления размещается на уровне шлюза ввиду задержки и синхронизации. Ответ сущности управления часто ограничен по времени (режим реального времени), поэтому после получения некоторых данных или события ответ должен быть предоставлен до определенного крайнего срока.

4) Центральный уровень представляет собой уровень сущностей с централизованным расположением, например, в центре обработки данных организации или в виде общедоступных облачных сервисов. Сущности на центральном уровне могут предоставлять значительные вычислительную мощность и хранилище данных. Центральный уровень оптимально подходит для проведения аналитических расчетов или другой обработки, требующей больших вычислительных мощностей и доступа к большому количеству информации. Хранилище на центральном уровне может включать информацию, поступающую из многих источников, например информацию с других уровней системы или из внешних источников от других организаций.

5.2 Принципы периферийных вычислений

При наблюдении за физическим миром и воздействии на него датчики и исполнительные устройства должны находиться на границе физического мира и цифровых систем. Как правило, системы интернета вещей используют распределенные вычислительные ресурсы совместно с датчиками и исполнительными устройствами. Типичные решения в рассматриваемой области имеют требование по выполнению действий в определенные сроки после какого-либо события или наблюдения. Для удовлетворения требований ко времени необходимо понимание задержки между сущностями интернета вещей (вычислительными ресурсами, датчиками и исполнительными устройствами). Использование периферийных вычислений позволяет удовлетворить требования ко времени. Периферийные вычисления проводятся сетевыми системами, в которых значительная обработка данных и хранение информации происходят на устройствах и сущностях вблизи границы сети, а не в каком-либо централизованном месте. Периферийные вычисления уменьшают показатели задержки, что повышает эффективность сети и вычислений.

В значительной мере расширению использования периферийных вычислений способствует увеличение вычислительной мощности и емкости хранения данных компактных и маломощных устройств и систем, которые могут быть размещены вдали от центров обработки данных для быстрой обработки данных при реагировании на сигналы датчика. Примером таких устройств является мобильный телефон с высокой вычислительной мощностью и большой емкостью хранения данных в небольшом корпусе с низким энергопотреблением. В настоящее время инновационные системы интернета вещей стимулируют появление более мощных устройств с низким энергопотреблением, таких как носимые устройства, роботы и масштабные распределенные сенсорные сети.

Периферийные вычисления применяют в сценариях:

- где исполнительные устройства влияют на реальный мир и существует потребность в быстром и точном контроле над этими исполнительными устройствами;

- для предоставления пользовательского интерфейса и приложений в удаленных местах;

- когда значительные объемы данных генерируются в точках границы сети и непрактично или затратно передавать все данные в центральное место для обработки. Примером является набор камер, обеспечивающих видеотрансляцию. Возможно, значительный объем обработки может быть выполнен на границе сети, и в центральное место может передаваться существенно меньший объем обработанных данных (например, количество людей в поле зрения);

- где необходимо повысить безопасность данных без передачи данных в другие места. Безопасность устройства, безопасность соединения, безопасность данных, безопасность приложений и приватность данных могут быть улучшены за счет ограничения данных и системы локальным регионом.

Примеры сетей, используемых при периферийных вычислениях, представлены в таблице 1.

Таблица 1 - Примеры сетей, используемых при периферийных вычислениях

Технология | Приблизительная скорость передачи | Приблизительная задержка (одиночный скачок) |

Проводная/Ethernet | От 100 Мбит/с до 10 Гбит/с | 0,3 мс |

Сотовая связь/2G/3G/4G/5G | 3G - 2 Мбит/с | 3G - 100 мс |

4G - 20 Мбит/с | 4G - 50 мс | |

5G - 10 Гбит/с | 5G - 1 мс | |

Wi-Fi* | 54 Мбит/с для 802.11n | 3 мс |

Связь по линиям электропередачи | 100 Мбит/с | 10 мс |

Беспроводная связь на большие расстояния с низким энергопотреблением | От 100 бит/с до 300 Кбит/с | От 1 до 10 с |

Спутниковая связь: - низкая околоземная орбита (LEO); - средняя околоземная орбита (MEO); - геостационарная орбита (GEO) | От Кбит/с до Мбит/с (в зависимости от системы и приложения) | LEO>10 мс MEO>100 мс GEO>250 мс |

_______________

* Wi-Fi - зарегистрированная торговая марка Wi-Fi Alliance. Информация предоставлена для удобства пользователей настоящего стандарта и не является рекомендацией.

Периферийные сущности существенно различаются по вычислительным возможностям, объемам хранения, сетям и возможностям сбора данных и варьируются от одноплатного компьютера Raspberry Pi до полноценного персонального компьютера и микроцентра обработки данных.

Классификация периферийных сущностей включает:

- малые вычислительные сущности с малым объемом данных, с крайне ограниченными вычислительными мощностями и ограниченным объемом генерации данных. Такие сущности оптимизированы для низкой стоимости и низкого энергопотребления. Как правило, устройства имеют встроенную прошивку и крайне ограниченную операционную систему (или вообще не имеют). Сущности предназначены для выполнения строго фиксированной функции. Для связи может быть использована маломощная сеть ближнего действия с ограниченным охватом;

- малые вычислительные сущности с крупным объемом данных, с ограниченными вычислительными мощностями и значительным объемом генерации данных. Такие сущности генерируют или доставляют значительный объем данных, что требует высокую пропускную способность канала с другими периферийными устройствами в сети;

- крупные вычислительные сущности с малым объемом данных, со значительными вычислительными мощностями и ограниченным объемом генерации данных. Такие сущности могут иметь сложную логику обработки и обрабатывать данные локально. Ограниченные данные передаются на другие периферийные устройства через простые и стандартизированные API;

- крупные вычислительные сущности с крупным объемом данных, со значительными вычислительными мощностями и крупным объемом генерации данных. Как правило, это полнофункциональные компьютерные системы, хотя они могут быть в физически небольшом корпусе, подходящем для предполагаемых условий эксплуатации. Рассматриваемые устройства имеют полноценные операционные системы и могут поддерживать большой программный стек, включая возможность динамической загрузки программного обеспечения из удаленного месторасположения. Емкость хранилища может быть значительной и может включать реплицированное и избыточное хранилище для устранения сбоев оборудования. Для связи используются сети ближнего действия и беспроводные или проводные глобальные сети.

Границы между классами периферийных сущностей не являются жесткими и могут изменяться со временем по мере развития технологий. Вероятно, системы с периферийными вычислениями будут иметь набор сущностей всех четырех классов, что повлияет на архитектуру и организацию систем в целом.

Важной характеристикой периферийных вычислений является управляемость серверов в полевых условиях. В то время как серверы в центре обработки данных находятся в жестко контролируемой среде с ручным доступом, серверы в полевых условиях не находятся в контролируемой среде, и ручной доступ затруднен. Таким образом, необходимо удаленно устанавливать, контролировать и управлять серверами в полевых условиях. Серверы также могут быть укомплектованы по-разному; например, не иметь USB-портов во избежание взлома.

Из-за ограниченных ресурсов необходима координация между сущностями периферийных вычислений. Сущности периферийных вычислений могут выполнять различные роли, например умные устройства с ограниченными вычислительными возможностями, умные шлюзы с возможностью сбора данных, умеренных вычислений, управления и т.д., а также распределенные вычислительные системы. В настоящем стандарте термин "умный" обозначает наличие интеллектуальной обработки данных и автоматизации. Например, умное сельское хозяйство включает автоматизированный мониторинг и управление урожаем.

5.3 Преимущества периферийных вычислений

Использование периферийных вычислений в решении позволяет получить следующие преимущества:

- обработка данных, включая анализ данных, обработку, агрегирование, приватность, безопасность и т.д., с ограниченной задержкой, адаптацией и гибкостью;

- поддержка буферизации данных для прерывистых соединений;

- уменьшение задержки за счет расположения ресурсов обработки ближе к границе сети;

- соответствие задержки определенным требованиям;

- геозонирование данных в целях безопасности, приватности, регулирования или соблюдения политик. Поддержка подключения в различных сетевых топологиях, включая сетку (в производственной сфере, электроэнергетике, городе, доме и т.д.), кольцо (в машине, кампусе и т.д.), звезду (на предприятии, в кампусе и т.д.);

- поддержка множества сетевых возможностей, включая управление сетью, контроль, обслуживание, виртуальные сетевые функции, интеллектуальную маршрутизацию, управление диапазоном;

- управление данными, определение жизненного цикла данных и создание ценности из данных;

- обеспечение распределенной безопасности (например, авторизация, аутентификация и т.д.);

- поддержка координации между периферийными и централизованными центрами обработки данных, которые могут предоставлять облачные сервисы. Сущность периферийных вычислений может взаимодействовать с несколькими централизованными центрами обработки данных.

5.4 Заинтересованные стороны

В настоящем подразделе определены типичные заинтересованные стороны для системы периферийных вычислений и рекомендуемый список вопросов при разработке системы:

а) разработчики: лица, которые разрабатывают приложения и сервисы для систем периферийных вычислений. Рекомендуется определить:

- способ разработки приложений для системы периферийных вычислений;

- способ обновления программного обеспечения на периферийных устройствах, шлюзах интернета вещей и централизованных центрах обработки данных без прерывания работы приложений;

б) архитекторы: лица, разрабатывающие архитектуру системы периферийных вычислений. Рекомендуется определить:

- способ проектирования архитектуры, отвечающей требованиям ограничения задержки;

- способ реализации масштабируемой и устойчивой сети, поддерживающей динамично увеличивающееся количество подключений;

- распределение нагрузки между ресурсами для соответствия требованиям системы;

- взаимодействие и совместимость между распределенными вычислительными ресурсами, используемыми для периферийных вычислений в различных доменах приложений;

- способ организации (оркестрирования) ресурсов, включая вычисления, хранилище и сети, для соответствия требованиям заинтересованных сторон;

- способ интеграции трансграничных технологий в систему периферийных вычислений;

- способ управления прерывистыми или недоступными соединениями между сущностями периферийных вычислений;

в) поставщики сервисов: лица или организации, осуществляющие коммерческую или производственную деятельность с использованием системы периферийных вычислений. Рекомендуется определить:

- способ повышения эффективности за счет использования сервисов периферийных вычислений;

- способ снижения стоимости развертывания сервисов;

- способ увеличения прибыли за счет запуска приложений и сервисов в системе периферийных вычислений;

г) производители оборудования: лица или организации, которые производят устройства, используемые в качестве периферийных устройств, шлюзов интернета вещей, центров обработки данных или других устройств, связанных с периферийными вычислениями. Рекомендуется определить:

- способ проектирования сущностей периферийных вычислений, которые могут быть беспрепятственно интегрированы в систему периферийных вычислений;

- способ управления сущностями периферийных вычислений в рамках системы периферийных вычислений;

- способ обеспечения требований к сущностям периферийных вычислений в части безопасности и приватности данных;

д) пользователи: лица, использующие систему периферийных вычислений. Рекомендуется определить:

- способ взаимодействия с системами периферийных вычислений;

- способ взаимодействия с физическими сущностями периферийных вычислений;

- способ взаимодействия с виртуальными сущностями периферийных вычислений;

е) администраторы: лица, управляющие системами периферийных вычислений. Рекомендуется определить:

- способ управления/использования системы периферийных вычислений;

- способ повышения эффективности управления устройствами интернета вещей;

- способ отслеживания состояния устройств интернета вещей;

- способ достижения эффективного предиктивного обслуживания;

- способ обеспечения обработки персональных данных в соответствии с нормативными требованиями и политикой организации;

ж) персонал службы безопасности: лица, которые управляют угрозами и рисками информационной безопасности, связанными с периферийными вычислениями. Рекомендуется определить:

- соответствие требованиям приватности и безопасности в системе периферийных вычислений;

и) потребители: лица, использующие устройства и сервисы периферийных вычислений для личного пользования. Рекомендуется определить:

- способ защиты данных, которые хранятся и передаются через периферийные вычислительные устройства;

- способ обеспечения безопасности периферийных вычислительных устройств и своевременное получение обновлений безопасности по мере необходимости в течение всего срока службы продукта;

- приемлемость обработки данных потребителя вне контроля потребителя, например в централизованном сервисе, и наличие однозначных заявлений об ограничении задач обработки и удалении данных потребителя по истечении определенного периода времени.

6 Точки зрения

6.1 Концептуальная точка зрения

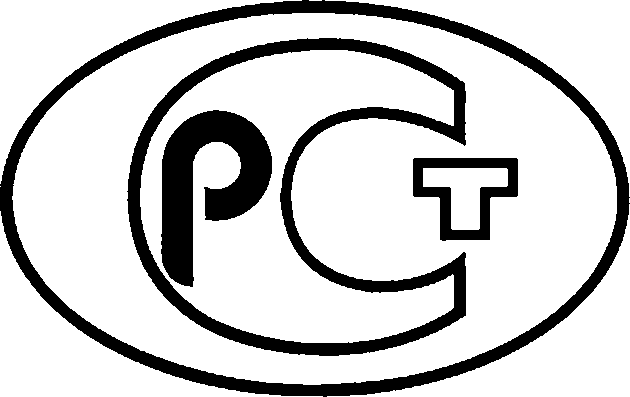

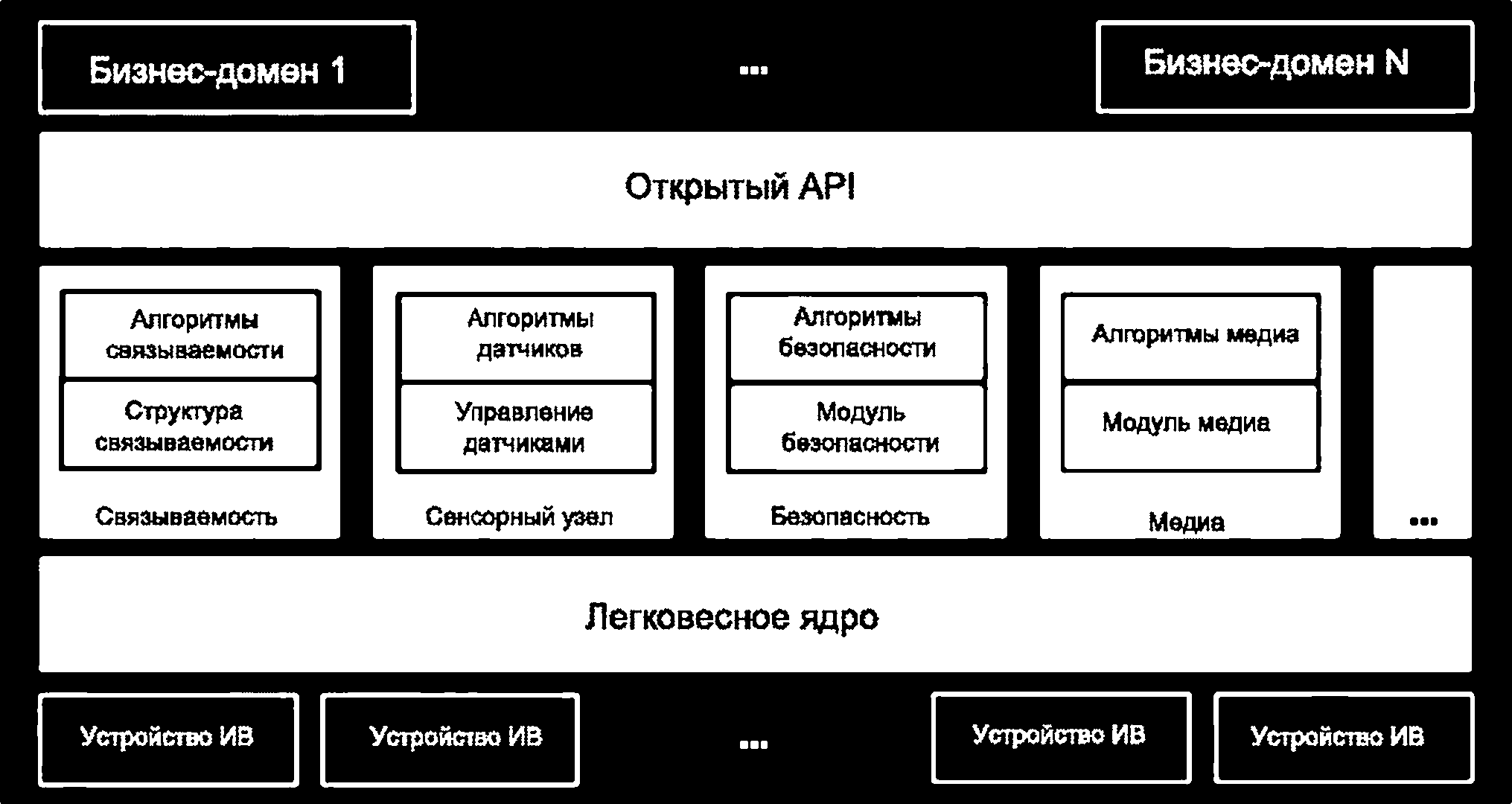

Концептуальная модель периферийных вычислений интернета вещей предназначена для демонстрации сущностей и взаимосвязей интернета вещей на высоком системном уровне. Архитектурные представления предназначены для описания периферийных вычислений интернета вещей с разных точек зрения. На рисунке 1 представлена сущность на основе концептуальной модели периферийных вычислений интернета вещей.

|

Рисунок 1 - Концептуальная модель периферийных вычислений интернета вещей

Устройства пользовательских интерфейсов начинаются по схеме с исполнительных устройств и датчиков (сгруппированные вместе датчики и исполнительные устройства могут называться преобразователями). Электронные сигналы, представляющие наблюдение физического свойства интересующей сущности, преобразуются в информацию с помощью преобразователя. Технические и функциональные возможности преобразователя являются определяющими характеристиками устройства ИВ. Компоненты ИВ могут считывать данные, реализовывать действия, а также транслировать, вычислять или хранить информацию для системы ИВ. Система ИВ также может быть компонентом ИВ, если ее возможности доступны для использования в другой системе ИВ через сетевой интерфейс. Сущность может быть физической или цифровой (виртуальной). С помощью датчиков или исполнительных устройств может проводиться наблюдение за интересующими физическими сущностями или воздействие на них. Цифровые сущности состоят из компонентов ИВ или систем ИВ, которые затем могут формировать идентичность.

6.2 Технологическая точка зрения

6.2.1 Общие сведения

В настоящем подразделе представлены сведения о технологиях, используемых в периферийных вычислениях. Перечень технологий не является исчерпывающим.

6.2.2 Облачные вычисления

Согласно ГОСТ ISO/IEC 17788, облачные вычисления - это парадигма для предоставления возможности сетевого доступа к масштабируемому и эластичному пулу общих физических или виртуальных ресурсов с предоставлением самообслуживания и администрированием по требованию. Как правило, ресурсы облачных вычислений хранятся в централизованных центрах обработки данных, хотя облачные вычисления могут быть реализованы в других местах, более близких к границе сети. Более важным для периферийных вычислений и интернета вещей является то, что ресурсы облачных вычислений виртуализированы, а технологии и практики, связанные с виртуализацией, имеют прямое отношение к периферийным вычислениям.

Облачные вычисления могут быть реализованы в различных местах и в различных масштабах. Как правило, сервисы общедоступного облака предоставляются в одном или нескольких распределенных, крупных и централизованных центрах обработки данных, а также могут предоставляться в нецентрализованных и более широко распределенных местах с меньшей обеспеченностью ресурсами. Более малые реализации облачных вычислений могут иметь форму частного облака, где заказчик владеет всеми задействованными ресурсами, и ресурсы размещаются на территории заказчика. Существуют также распределенные реализации общедоступных облачных вычислений, такие как базовые станции мобильных телефонов, расположенные рядом с устройствами на границе.

Для реализации периферийных вычислений, особенно в случае сущностей и мест без реализации облачных вычислений, важны технологии, обычно используемые в облачных вычислениях, такие как виртуальные машины (virtual machines, ВМ), контейнеры и связанное с ними программное обеспечение для управления. Например, контейнеры могут быть использованы для малых сущностей с низким энергопотреблением, используемых на уровне границы, таких как Raspberry Pi.

Системы периферийных вычислений и системы ИВ могут объединять использование устройств ИВ и сущностей на границе с использованием централизованных и распределенных облачных сервисов. Облачные вычисления позволяют организовать сбор данных в потенциально больших объемах с большого количества устройств ИВ с выполнением сложной обработки этих данных, требующей большую вычислительную мощность.

Облачные вычисления используют технологии виртуализации для запуска программного обеспечения, которое предоставляет различные типы облачных сервисов. Как правило, программное обеспечение в облачных вычислениях упаковывается, доставляется и развертывается с использованием контейнерных технологий. Виртуализированное программное обеспечение может работать с несколькими экземплярами параллельно. Несколько экземпляров могут работать в одном центре обработки данных или в двух или более физически разделенных центрах обработки данных. Параллельный запуск нескольких экземпляров проводится по следующим основным причинам:

а) для обеспечения масштабируемости, т.е. для обеспечения большей пропускной способности для конкретного приложения или службы, предоставляемой программным обеспечением;

б) для обеспечения способности к восстановлению. Запуск нескольких экземпляров позволяет избежать единой точки отказа: если один экземпляр по какой-либо причине выйдет из строя, входящие запросы могут быть распределены между другими рабочими экземплярами. Запуск экземпляров в разных центрах обработки данных позволяет избежать последствий сбоя какого-либо центра обработки данных в целом, например в результате стихийного бедствия или сбоя ресурсов, такого как отключение электроэнергии, или сбоя связи.

Как правило, аналогичным образом виртуализируется хранилище данных (как служба хранилища), и данные реплицируются в несколько мест для обеспечения устойчивости и для уменьшения задержки для программного обеспечения, взаимодействующего с данными.

Возможности устройств на границе или рядом с ней постоянно увеличиваются с точки зрения вычислительной мощности, емкости хранилища и пропускной способности сети. Расширенные возможности изменяют возможности организации вычислений и хранилищ данных. Однако эффективное и действенное использование расширенных возможностей часто требует использования новых технологий. В качестве примера может быть рассмотрено видеонаблюдение. Традиционно на границе сети могла быть размещена только сама камера, а видеопоток передавался в центральное место для обработки. Такие задачи, как распознавание автомобильных номеров, изначально требовали большей вычислительной мощности, чем было доступно на границе сети. По мере увеличения возможностей обработка для распознавания номерных знаков может переходить сначала к периферийной сущности, а затем непосредственно к самому устройству камеры. В настоящее время сложная обработка видеопотока, такая как распознавание людей, отслеживание движений человека или идентификация людей, стала доступной для периферийных сущностей или камер.

Сложное программное обеспечение требует постоянного обслуживания для устранения проблем или для расширения его возможностей, что предъявляет требования к периферийным сущностям и устройствам для безопасного обновления программного обеспечения. Может потребоваться запуск нескольких программ в определенной сущности, что потребует использования соответствующих технологий, таких как контейнеры, виртуальные сети и службы хранения.

6.2.3 Централизованные центры обработки данных

Централизованные центры обработки данных часто управляют большими наборами физических и виртуальных ресурсов. Как правило, эти ресурсы, которые могут использоваться в системе ИВ, логически удалены от датчиков и исполнительных устройств на границе сети.

Периферийные вычисления могут использоваться в сочетании с централизованными центрами обработки данных. Когда требуются большие вычислительные мощности, чем доступно на границе сети, централизованные центры обработки данных обрабатывают ресурсоемкие задачи. Централизованные центры обработки данных могут иметь доступ к наборам данных, которые недоступны для сущностей периферийных вычислений, например, к наборам больших данных, к данным о всей системе или к данным, которые полностью получены извне.

Многие системы ИВ реализуют ту или иную форму периферийных вычислений. Устройства ИВ имеют некоторую форму обработки и хранения данных. Для систем ИВ характерно иметь шлюзы и сущности управления на граничном уровне, в то же время используя сущности на центральном уровне для поддержки устройств ИВ и периферийных устройств и обеспечения реализации всех возможностей, необходимых для систем ИВ. Контейнерная визуализация позволяет поддерживать гетерогенную среду, представленную системами периферийных вычислений, а именно:

- позволяет нескольким программным компонентам изолированно сосуществовать на одной сущности;

- позволяет развертывать одно и то же программное обеспечение на различных типах сущностей без необходимости изменения программного обеспечения;

- поддерживает виртуализацию как сетевых служб, так и служб хранения, что позволяет развертывать программное обеспечение на сущностях с различными сетевыми возможностями и возможностями хранения.

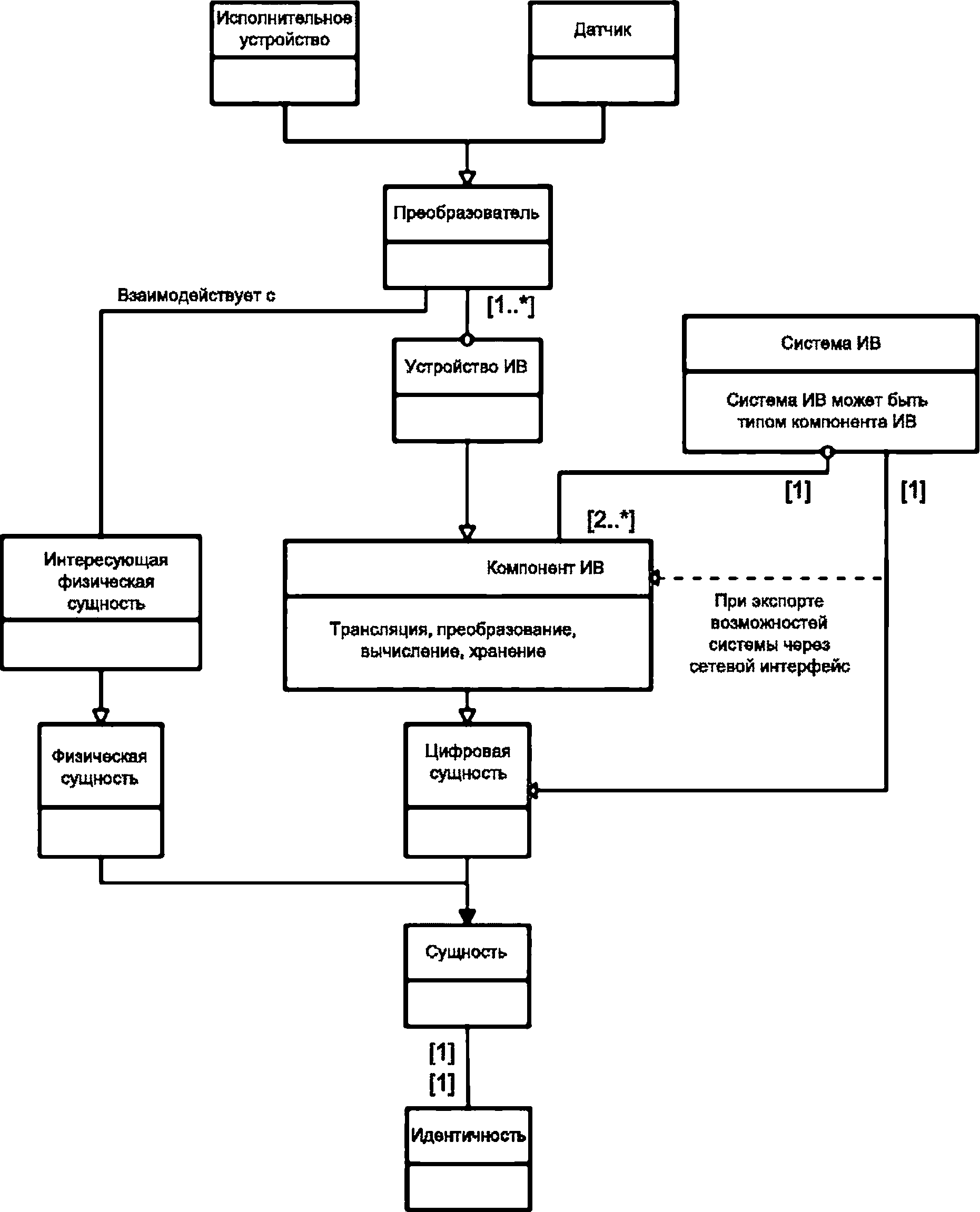

На рисунке 2 показаны три контейнера, запущенные в физической системе.

|

Рисунок 2 - Контейнерная виртуализация в хост-системе

Физическая система имеет собственную операционную систему хоста (Host OS). Каждый контейнер содержит собственное прикладное программное обеспечение и запускает это программное обеспечение в наборе процессов с использованием таких ресурсов, как память, центральный процессор, хранилище и сеть, которые изолированы от других контейнеров, работающих в той же системе, но все они используют ядро операционной системы хоста.

Ядро операционной системы хоста совместно используется всеми контейнерами, что означает, что операционная система, используемая программным обеспечением в контейнерах, должна быть совместима с ядром операционной системы хоста. Это позволяет различным контейнерам использовать разные варианты операционной системы Linux*, где операционная система хоста является вариантом Linux, но не позволяет использовать операционную систему Windows** в контейнере, если ОС хоста - это вариант Linux (и наоборот).

_______________

* Linux - зарегистрированная торговая марка Linus Torvalds. Информация предоставлена для удобства пользователей настоящего стандарта и не является рекомендацией.

** Windows - зарегистрированная торговая марка Microsoft Corporation. Информация предоставлена для удобства пользователей настоящего стандарта и не является рекомендацией.

Как правило, контейнеры используются в сочетании с облачными сервисами и обеспечивают горизонтальную масштабируемость, изоляцию и управление ресурсами и жизненным циклом. Контейнеры могут использоваться вне контекста облачных вычислений, что становится актуальным для периферийных вычислений с использованием контейнеров на сущностях граничного уровня.

Существует множество реализаций контейнерной технологии, одной из наиболее распространенной является Docker. Существует реализация стандартизированной версии с открытым исходным кодом, доступная в проекте runC. Контейнерная обработка помогает достичь изоляции функциональности в виде сервисов в периферийных вычислениях, которые могут быть развернуты, например, на умном устройстве, шлюзе ИВ, в микроцентре обработки данных, в общедоступном или частном облаке. Контейнеры позволяют сосуществовать нескольким приложениям ИВ от разных поставщиков, а также поддерживать и обновлять их отдельно без ссылки на приложения других поставщиков или влияния на их работу, при этом разрешая обмен информацией через определенные интерфейсы. Выход приложения из строя не влияет на приложения в других контейнерах. Контейнеризация упрощает управление жизненным циклом приложений. Связанные ресурсы могут быть инициированы и завершены по запросу.

6.2.4 Микроцентр обработки данных

Микроцентр обработки данных представляет собой центр обработки данных малой или модульной архитектуры, предназначенный для решения задач, не требующих средств типичного крупномасштабного центра обработки данных и которые могут быть развернуты во множестве локаций и сред.

Микроцентр обработки данных может включать менее четырех серверов в одной 19-дюймовой стойке и может поставляться как отдельная стойка, содержащая все компоненты традиционного центра обработки данных, включая охлаждение, источник питания, резервное питание, безопасность и пожаротушение.

Микроцентр обработки данных может быть использован как реализация набора сущностей на граничном уровне в близости к периферийным устройствам без накладных расходов и сложностей, характерных для полноценного центра обработки данных.

6.2.5 Режим реального времени

В системе периферийных вычислений вычисления и хранилище расположены рядом с границей системы для обеспечения режима реального времени. Подсистемы учитывают показатель времени, проводится планирование передачи данных в необходимое время во избежание перегрузки трафика и обеспечения сквозной детерминированной задержки. В настоящем стандарте в качестве примера технологий передачи данных в режиме реального времени рассмотрена чувствительная ко времени сеть (TSN).

TSN - это то же самое, что и обычная сеть, но с другими стандартами для решений связи в реальном времени. TSN имеет следующие функции для критических потоков данных:

а) точная синхронизация времени: сущности сети и хосты должны иметь общее понимание времени. Устройства должны иметь возможность синхронизировать свое время. Сквозная задержка должна быть менее 1 мкс, джиттер - менее 500 нс;

б) планирование и формирование трафика: различные классы трафика с разным качеством обслуживания могут быть интегрированы в пакеты связи, которые передаются по сети. TSN определяет правила для обработки и передачи пакетов связи, включая фильтрацию, контроль и упреждение сетевого трафика. TSN может гарантировать передачу высокоприоритетного трафика внутри сети;

г) централизованная конфигурация пользователя (CUC) и централизованная конфигурация сети (CNC): CUC предоставляет пользовательский интерфейс для сервера CNC в системе управления TSN. CUC связывается с CNC через протокол RESTCONF и язык моделирования данных YANG. CUC/CNC позволяют ускорить настройку пользователя и обеспечить преимущества для централизованного управления сущностями сети.

Технология TSN позволяет оборудовать инфраструктуру периферийных вычислений гибкими, надежными и простыми в обслуживании сетевыми соединениями с низкой задержкой. Это может способствовать конвергенции сетей информационных технологий и операционных технологий и превратить физически изолированные сети в логически изолированные.

Помимо TSN может быть использована детерминированная сеть (DetNet) - чувствительная ко времени передача данных для сетевых технологий IP и MPLS. DetNet расширяет и применяет концепции и функции TSN к технологиям IP и MPLS, что дает преимущества, аналогичные преимуществам TSN для Ethernet.

6.2.6 Гетерогенные вычисления

6.2.6.1 Общие понятия

Гетерогенные вычисления - это стратегия развертывания нескольких типов элементов обработки в одной системе, предоставляющая каждому элементу выполнение оптимальных для него задач. Гетерогенные сущности означают различия в аппаратном обеспечении физических сущностей в системе периферийных вычислений, например:

- вариации в аппаратном обеспечении сущностей в системе периферийных вычислений;

- объем доступной оперативной памяти;

- количество и тип хранилища данных;

- тип и количество сетевых подключений.

Типичная система периферийных вычислений имеет множество различных типов сущностей, отражающих характер требований, например:

- датчики и исполнительные устройства часто могут существовать на физических сущностях с ограниченными характеристиками, разработанными для работы с соответствующими факторами окружающей среды: местоположением, потребляемой мощностью, типом сети, стоимостью и т.д.;

- сущности граничного уровня могут иметь ограниченные характеристики: ограниченное количество и мощность процессоров, ограниченная оперативная память, ограниченная емкость хранения данных, при этом они, как правило, более эффективны, чем сущности уровня устройств.

6.2.6.2 Примеры приложений гетерогенных вычислений

Распространенным приложением гетерогенных вычислений является компьютерная система, в которой для повышения эффективности вычислений координируются различные блоки обработки.

Компьютеры содержат центральные процессоры, предназначенные для выполнения общих задач программирования. Другие элементы обработки включают графический процессор, изначально разработанный для параллельного выполнения специализированных графических вычислений. Со временем графические процессоры стали более мощными и универсальными, что позволяет применять их для решения общих задач параллельных вычислений с высокой энергоэффективностью.

Еще одним типичным приложением гетерогенных вычислений является дезагрегированное аппаратное обеспечение. В дезагрегированном аппаратном обеспечении вычислительные ресурсы распределены в нескольких физических локациях, называемых вычислительными сущностями. На каждой вычислительной сущности установлено несколько процессоров (Intel х86, Atom и Arm и т.д.*) для обработки данных в зависимости от приложений. Благодаря дезагрегированию ресурсов и унифицированным соединениям может поддерживаться выделение ресурсов по запросу с высокой степенью детализации, и для достижения высокого использования ресурсов может быть использовано интеллектуальное управление. Требуемые ресурсы из пулов могут быть соответствующим образом распределены в соответствии с характеристиками приложений. Оптимизированный алгоритм назначает и планирует задачи для определенных разделов ресурсов, где размещены настроенные ОС. Таким образом, доступность и пропускная способность удаленной памяти и периферийных устройств могут быть обеспечены внутри раздела, и, следовательно, могут быть гарантированы соглашения об уровне обслуживания (SLA).

_______________

* Intel и Atom - зарегистрированные торговые марки Intel Corporation или ее дочерних компаний. Arm - зарегистрированная торговая марка Arm Limited или ее дочерних компаний. Информация предоставлена для удобства пользователей настоящего стандарта и не является рекомендацией.

6.2.7 Программно-определяемая сеть

В программно-определяемой сети (ПОС) уровень управления сетью отделен от уровня передачи данных и инфраструктурного уровня, что обеспечивает эффективное управление и использование сети. ПОС реализует виртуализацию сети, что позволяет предоставлять сетевые возможности на уровне приложений изолированно от сети, используемой другими приложениями. ПОС определяет новый метод организации сети и более эффективно поддерживает новые сетевые архитектуры и новые сервисные технологии.

При использовании ПОС для периферийных вычислений эта сеть может поддерживать гибкое расширение, а также эффективную и недорогую эксплуатацию и обслуживание. ПОС предоставляет приложениям централизованное управление сетью и информацию о состоянии сети для гибкого и быстрого управления планированием сетевых ресурсов.

Могут быть использованы другие технологии виртуализации, аналогичные ПОС, которые не рассмотрены в настоящем стандарте, например виртуализация сетевых функций.

6.2.8 Легковесные операционные системы

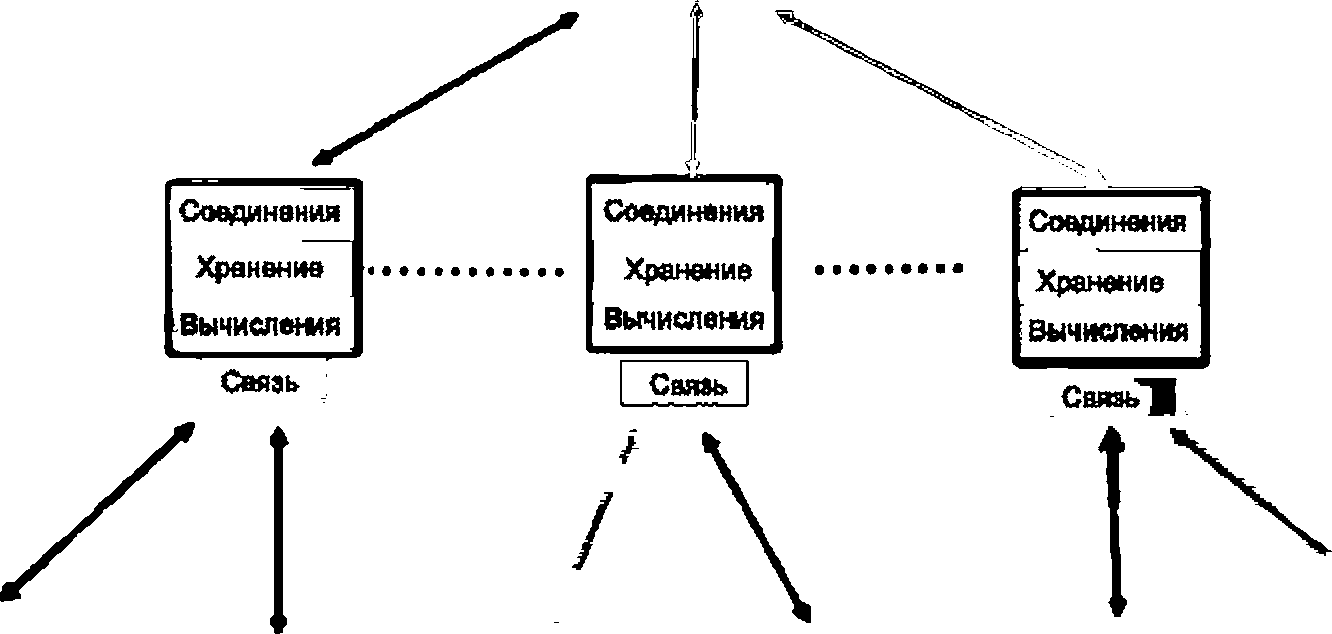

Легковесные операционные системы представляют собой открытую и настраиваемую платформу для обработки приложений и упрощения разработки (см. рисунок 3). Сущность периферийных вычислений имеет ограниченные аппаратные ресурсы. Следовательно, операционная система на сущности должна быть легковесной, с высокой скоростью запуска, низким энергопотреблением и быстрым откликом.

Ранее было невозможно реализовать взаимосвязанную окружающую среду, в которой устройства не являются интероперабельными. Импорт легковесных операционных систем в периферийную интеллектуальную обработку данных изменяет данную ситуацию. Это связано с тем, что платформа предоставляет согласованные API-интерфейсы для подключения, безопасности, домена приложения и т.д., что скрывает различия в реализации поставщиков и предоставляет для работы только открытые, однозначные и общие API-интерфейсы.

|

Рисунок 3 - Легковесная архитектура ОС

6.3 Функциональная точка зрения

6.3.1 Общие положения

Сущность периферийных вычислений может иметь функции, определенные в настоящем подразделе. Перечень функций не является исчерпывающим.

6.3.2 Интероперабельность данных

Для реализации агрегирования, координации и анализа данных между поставщиками требуются унифицированные семантические значения. Также необходимо поддерживать гибкое и унифицированное представление данных. Технологии, обеспечивающие интероперабельность между системами, включают DDS и ОРС UA.

DDS (служба распределения данных) - это стандарт межмашинного взаимодействия (М2М). DDS является технологией, ориентированной на данные. DDS применяется для обеспечения масштабируемого и совместимого обмена данными. DDS основан на UDP/IP (не TCP/IP) и поддерживает публикацию в реальном времени и подписку на сообщения для отправки и получения данных. Служба может обслуживать и получать данные из облачного сервиса. Издатели создают темы и публикуют образцы. DDS является промежуточным программным обеспечением, которое отправляет образцы подписчикам, подписавшимся на темы. DDS предоставляет трехуровневую архитектуру области данных для периферийных вычислений. DDS обменивается данными между сущностями периферийных вычислений или между сущностями периферийных вычислений и вещами. В случае распределенных приложений DDS упрощает сложное сетевое программирование. Служба DDS может быть использована как средство адаптации интерфейсов к различным машинным языкам.

OPC UA (унифицированная архитектура OPC) - спецификация, определяющая передачу данных в промышленных сетях и взаимодействие устройств в них. OPC UA не привязана к одной операционной системе или языку программирования. В модели клиент-сервер OPC UA отправляет запросы и ответы между ними.

В шаблоне проектирования "Издатель-подписчик" (Pub/Sub) OPC UA передает сетевые сообщения между издателями и подписчиками по разным типам сетей. OPC UA поддерживает транспортные протоколы TCP, HTTPS, AMQP и WebSocket. OPC UA определяет кодировки данных XML/текст, двоичные и JSON. OPC UA предоставляет архитектуру предметной области для периферийных вычислений путем применения архитектуры унифицированной информационной модели. OPC UA обеспечивает взаимодействие данных между поставщиками и анализ данных между сущностями периферийных вычислений или между сущностями периферийных вычислений и вещами.

6.3.3 Управление и координация данных

Возможности локальной обработки данных имеют решающее значение для сущностей периферийных вычислений. Сущности периферийных вычислений включают в себя устройства ИВ и периферийные сущности с возможностями управления данными (например, камера наблюдения, которая может различать видеоклипы с важными сообщениями). Модель анализа данных необходимо адаптировать для выполнения очистки и анализа данных в режиме реального времени, и на основе результатов анализа данных запускаются заранее определенные политики реагирования служб. Вычислительные сущности должны иметь возможность распределять более интенсивную вычислительную мощность по множеству сущностей. Это иллюстрирует потребность в современных стандартах распределенных вычислений для оркестрирования вычислительных задач между дочерними сущностями, на одноранговом уровне, во всем облаке и с использованием виртуализированных ресурсов или через локальный ускоритель вычислений на базе графического процессора.

Технологии управления данными, хореографии и обработки поддерживают периферийные вычисления и обеспечивают локальную обработку данных, что обеспечивает более быстрое принятие решений и снижение затрат на связь с централизованными серверами.

6.3.4 Сеть

В связи с распространением приложений/сервисов ИВ существует необходимость в разнообразных сетевых функциях. Однако традиционные сети обладают такими недостатками, как высокая сложность сети, непоследовательная политика, трудности масштабирования и зависимость от поставщика.

ПОС позволяет адаптировать возможности сети к требованиям разнообразных служб. Общая архитектура ПОС представлена на рисунке 4. Централизованный контроллер имеет глобальную информацию о сетевых возможностях и выполняет глобальную оптимизацию в соответствии с требованиями конкретной службы.

|

Рисунок 4 - Архитектура ПОС

Сеть программируема операторами/клиентами; таким образом, программное обеспечение может определять сеть. Процедура определения сети не требует знания множества протоколов связи. Определены открытые API-интерфейсы для обеспечения общих сетевых функций, таких как маршрутизация, многоадресная передача, безопасность, контроль доступа, управление полосой пропускания, управление трафиком, качество обслуживания, оптимизация процессора и хранилища, использование энергии и все формы управления политиками, адаптированные для удовлетворения требований бизнес-цели.

6.3.5 Безопасность и приватность

6.3.5.1 Общие положения

Периферийные вычисления связаны с рисками, и поэтому, как следствие, должны быть обеспечены средства управления и функции для защиты информации, систем и сущностей. Информационная безопасность - это один из ключевых элементов, который применяется ко всем элементам системы периферийных вычислений. В общем случае системы периферийных вычислений обрабатывают персональные данные, и требуют принятия соответствующих мер по защите приватности для защиты обрабатываемых данных. В ряде обстоятельств угрозы для устаревших устройств, которые не поддерживают аппаратную безопасность, могут быть уменьшены с помощью физических мер безопасности.

Согласно ПНСТ 438-2020 системы периферийных вычислений включают аспект "доверенность", который определяется как степень доверия к тому, что система работает согласно ожиданиям с такими свойствами, как безопасность, защищенность, приватность, надежность и способность к восстановлению в условиях воздействия окружающей среды, ошибок персонала, системных сбоев и атак.

По отношению к периферийным вычислениям и системам ИВ применяется термин "кибербезопасность". Кибербезопасность предполагает другую точку зрения, чем информационная безопасность, концентрируясь на рисках при построении системы из систем с сущностями на нескольких взаимодействующих уровнях, использующих сети, которые могут быть использованы для организации атак на эти системы.

Системы периферийных вычислений, в частности те, которые задействованы в производстве и управлении, могут объединять системы операционных технологий с системами информационных технологий. Это может вызвать ряд трудностей с безопасностью, потому что системы операционных технологий имеют другой подход к безопасности, чем системы информационных технологий.

6.3.5.2 Основополагающие принципы безопасности

Основополагающие принципы безопасности систем периферийных вычислений включают:

- защиту информации для обеспечения ее доступности, целостности и конфиденциальности;

- защиту систем для обеспечения корректной работы, доступности (например, противодействие DDoS-атакам), отсутствие взломов и уязвимостей;

- обнаружение атак и инцидентов, регистрацию атак и инцидентов и создание отчетов о них;

- обеспечение обмена данными сущностей только с другими правомочными сущностями и обеспечение защиты соответствующих сетей надлежащим образом;

- защиту персональных данных при хранении, обработку в сущности или передачу по сетям между сущностями;

- обеспечение аутентификации и авторизации при доступе к сущностям в системе или управлении ими;

- адаптацию функций безопасности к конкретной архитектуре периферийных вычислений;

- проектирование функций безопасности, которые можно гибко разворачивать и расширять;

- обеспечение непрерывного противодействия атакам в течение определенного периода времени;

- подготовку системы к сбоям функций в пределах указанного диапазона и предельному числу сбоев функций при корректной работе базовых функций;

- быстрое восстановление системы после сбоя.

Основополагающие принципы безопасности должны быть применены ко всем сущностям в системе периферийных вычислений на протяжении всего жизненного цикла системы, от проектирования до реализации, с учетом обслуживания, обновления, прекращения работы или вывода из эксплуатации.

Система периферийных вычислений может иметь границы доверия, так как системы периферийных вычислений часто проектируются как "системы систем" с принадлежностью права собственности и контроля над компонентными системами разным организациям и/или индивидам. Границы доверия должны быть рассмотрены как часть общего проекта системы.

6.3.5.3 Защищенные сущности и устройства

Так как системы периферийных вычислений построены из сетевой сетки сущностей, необходимо учитывать безопасность сущностей, в особенности устройств ИВ, часто обладающих меньшими возможностями по сравнению с другими сущностями. Сущности и устройства должны иметь механизмы, гарантирующие их доверенную работу в любое время. Доверие должно быть согласованным как для аппаратных, так и для программных элементов сущности или устройства. Устаревшие устройства, которые не поддерживают аппаратную безопасность, могут быть защищены физическими мерами безопасности.

Обеспечение защищенных сущностей и устройств включает в себя следующие элементы:

- аппаратный корень доверия;

- защищенные криптографические ключи;

- аутентификация на основе сертификатов;

- разделение программного обеспечения;

- защита от потенциальных поверхностей атаки с комплексными средствами защиты от угроз;

- целостность и возможность обновления программного обеспечения;

- целостность и своевременность данных;

- обнаружение инцидентов и создание отчетов о них.

Аппаратный корень доверия предоставляет защиту от низкоуровневых программных атак и обеспечивает работу только авторизованного программного обеспечения на сущности или устройстве.

Криптографические ключи необходимы для многих функций защищенности любой сущности. Во избежание компрометации функций безопасности необходимо хранение ключей в хранилище с аппаратной защитой. Одной из стратегий является присваивание ключей устройству при создании.

Аутентификация необходима непосредственно для сущности или устройства (например, для подтверждения идентичности) и для функций, выполняемых на сущности. Как правило, аутентификация проводится с помощью подписанных сертификатов с использованием защищенных криптографических ключей.

Разделение программного обеспечения образует барьеры между различными программными компонентами в сущности и предотвращает распространение проблемы (включая сбой), связанной с одним компонентом, на другие компоненты. Барьеры могут быть наложены аппаратно или с помощью оборудования. Специальные меры часто применяются к чувствительным областям памяти, таким как хранилище, используемое для криптографических ключей. Разделение может также применяться к хранению данных, в результате чего только определенное программное обеспечение может получить доступ и использовать определенные области хранения данных.

Любая сущность или устройство, как правило, имеют несколько различных поверхностей атаки. Для каждой потенциальной угрозы должна быть обеспечена защита, и для смягчения последствий взлома должны быть предусмотрены контрмеры.

Программное обеспечение сущности или устройства должно быть авторизованным. К программному обеспечению следует применять проверку целостности, чтобы удостовериться в том, что оно авторизовано и не подвергалось фальсификации. Рекомендуется обеспечивать возможность удаленной проверки достоверности программного обеспечения. Должно проводиться обновление программного обеспечения для устранения новых уязвимостей или угроз.

Должна быть защищена целостность данных внутри сущности и обеспечена своевременная доступность данных (т.е. устаревшие данные не должны использоваться для принятия решений).

Ключевым требованием является обнаружение инцидентов и создание отчетов о них. При наличии атаки ее необходимо обнаруживать и сообщать о ней для принятия соответствующих мер управления. Рекомендуется создавать отчетность о рутинной деятельности.

6.3.5.4 Подключаемость и сетевая безопасность

В системах периферийных вычислений сети соединяют сущности внутри уровня и на разных уровнях. Сети и подключаемость являются фундаментальным аспектом периферийных вычислений. Сетевая безопасность является важным аспектом системы периферийных вычислений.

Меры безопасности должны гарантировать, что только авторизованные компоненты взаимодействуют друг с другом, что, как правило, проводится на уровне сущностей. Элементы управления применяются на уровне компонентов, в частности за счет использования ПОС.

Должна быть обеспечена конфиденциальность данных, передаваемых по сетям. Данные не должны подвергаться прослушиванию или изменению. Должна быть обеспечена доступность сети для передачи данных, в особенности, когда своевременное поступление данных необходимо для корректной работы системы периферийных вычислений. Должны присутствовать средства управления для предотвращения взаимных помех между различными потоками данных в одной и той же физической сети.

При разработке и реализации системы безопасности необходимо учитывать следующие особенности сценариев периферийных вычислений:

- на устройствах ИВ с ограниченными аппаратными ресурсами могут быть развернуты облегченные функции безопасности;

- традиционная модель безопасности на основе доверия не применима для доступа к большому количеству разнородных устройств. Следовательно, модель безопасности (например, функция белого списка) должна быть переработана по принципу минимальной авторизации;

- на ключевых сущностях (таких как интеллектуальные шлюзы) должна быть реализована изоляция между сетями и доменами для управления атаками и рисками безопасности, предотвращая распространение атак на сущность на всю сеть;

- функции безопасности и информирования о ситуации в реальном времени должны бесшовно встраиваться в архитектуру периферийных вычислений для обеспечения непрерывного обнаружения и реагирования. Автоматизация должна быть реализована в максимально возможной степени с возможностью ручного вмешательства при необходимости;

- структура безопасности должна охватывать каждый уровень архитектуры периферийных вычислений. Для разных уровней требуются разные функции безопасности. Для обеспечения максимальной безопасности и надежности архитектуры требуются унифицированная осведомленность о ситуации, управление безопасностью и оркестрирование, аутентификация и управление идентификацией, эксплуатация и обслуживание безопасности.

Безопасность сущностей периферийных вычислений включает в себя базовую безопасность сущностей периферийных вычислений, безопасность сущностей, усиление защиты программного обеспечения и настройку безопасности, безопасное и надежное удаленное обновление, облегченные доверенные вычисления и аппаратный переключатель безопасности. Рекомендуется безопасное и надежное удаленное обновление для своевременного устранения уязвимостей и установки исправлений, а также для предотвращения сбоев системы после обновления. Облегченные доверенные вычисления применяются в простых устройствах ИВ с ограниченными вычислительными ресурсами и ресурсами хранения для решения основных проблем доверия.

Сетевая безопасность включает в себя межсетевые экраны, IPS/IDS, защиту от DDoS, VPN/TLS и повторное использование функций безопасности транспортных протоколов, например протокола REST. Особое значение для систем ИВ и систем периферийных вычислений имеет защита от DDoS в связи с растущим количеством DDoS-атак на устройства ИВ. Злоумышленники контролируют устройства ИВ с низким уровнем безопасности (например, камеры с фиксированными паролями) для атаки определенных объектов.

Безопасность данных включает в себя шифрование данных, изоляцию и уничтожение данных, защиту от несанкционированного доступа, защиту приватности (анонимность данных), контроль доступа к данным и предотвращение утечки данных. Шифрование данных включает в себя шифрование во время передачи и хранения данных. Предотвращение утечки данных для периферийных вычислений отличается от такового в традиционных системах, поскольку устройства периферийных вычислений, как правило, развертываются в распределенном режиме. Необходимо предусмотреть меры для предотвращения утечки данных в случае кражи устройств ИВ.

Безопасность приложений включает такие функции безопасности, как белый список, аудит безопасности приложений, предотвращение вредоносного кода, брандмауэр веб-приложений (WAF) и песочница. В архитектуре периферийных вычислений имеет важное значение функция белого списка.

Унифицированная осведомленность о ситуации, управление безопасностью и оркестрирование необходимы, поскольку пассивная защита безопасности неэффективна в связи с тем, что на границе сети подключено большое количество разнообразных терминалов, а службы, передаваемые по сети, являются сложными. Следовательно, требуются более проактивные методы защиты, включая осведомленность о ситуации на основе больших данных, расширенное обнаружение угроз, обеспечение единой политики безопасности в масштабе всей сети и проактивную защиту. Указанные методы способствуют быстрому реагированию. В сочетании с комплексным мониторингом эксплуатации и технического обслуживания и механизмами реагирования на чрезвычайные ситуации может быть обеспечена максимальная безопасность, доступность и надежность архитектуры периферийных вычислений.

Управление идентификацией и аутентификацией охватывает все функциональные уровни. Однако доступ к большому количеству устройств на границе сети оказывает большое давление на производительность традиционной централизованной системы аутентификации безопасности, особенно когда многие устройства подключаются к сети в течение короткого периода времени. Следовательно, при необходимости допускается использовать децентрализованную и распределенную аутентификацию и управление сертификатами.

6.3.5.5 Приватность и персональные данные в периферийных вычислениях

В системах периферийных вычислений могут присутствовать персональные данные. Независимо от формы персональных данных, должна быть обеспечена соответствующая защита приватности в соответствии с ГОСТ ISO/IEC 29100. Рекомендуется обеспечивать защиту приватности с момента создания системы.

Персональные данные, присутствующие в системе, должны быть определены и охарактеризованы. В системах периферийных вычислений отдельные потоки данных могут объединять разрозненные данные, что увеличивает объем персональных данных. Рекомендуется проводить оценку воздействия на приватность для определения персональных данных, мест их обработки в системе и рисков, связанных с персональными данными и обработкой.

Владельцу персональных данных должны быть обеспечены видимость и контроль персональных данных, например проверка, исправление и возможное удаление персональных данных. Традиционные процессы подотчетности для любых децентрализованных функций обработки данных сложно реализуемы, независимо от того, находятся ли они в системах периферийных вычислений. Тем не менее имеет важное значение защита персональных данных от несанкционированного доступа, подделки, а также от обработки, не согласованной с владельцем персональных данных. Доступ к устройствам, подключенным к системам периферийных вычислений, осуществляется удаленно, и данные, в том числе персональные, могут быть переданы за пределы контроля со стороны владельца персональных данных.

Система периферийных вычислений должна ограничивать продолжительность хранения персональных данных и при возможности обеспечивать анонимность или минимизацию данных. Например, в периферийных вычислениях личные данные потребителей могут храниться в сущностях периферийных вычислений, а в общедоступном облаке - только неконфиденциальные данные. При управлении рисками безопасности и приватности устройств, подключенных к системе, необходимо достигать компромиссов, поскольку управление некоторыми рисками может повлиять на другие типы рисков и привести к появлению новых.

6.4 Точка зрения развертывания

6.4.1 Общие положения

В настоящем подразделе приведены трехуровневая и четырехуровневая модели развертывания периферийных вычислений.

6.4.2 Трехуровневая модель развертывания периферийных вычислений

Трехуровневая модель развертывания показана на рисунке 5.

|

Рисунок 5 - Трехуровневая модель развертывания периферийных вычислений

Модель применима к сценариям, в которых службы развертываются в одной или нескольких разрозненных областях, каждая с низким объемом трафика. Сценарии включают умные уличные фонари, умные лифты и умную защиту окружающей среды.

После локальной обработки устройств ИВ служебные данные нескольких типов или нескольких потоков агрегируются на шлюзах ИВ. Помимо сетевых функций, таких как поддержка доступа и локального управления устройствами ИВ и преобразование протокола шины, шлюзы ИВ обеспечивают анализ потоковых данных в реальном времени, защиту безопасности и маломасштабное хранение данных. Шлюзы обрабатывают требования к службам в реальном времени локально, а также собирают и отправляют данные не в реальном времени в облако для обработки.

6.4.3 Четырехуровневая модель развертывания периферийных вычислений

Четырехуровневая модель развертывания показана на рисунке 6.

|

Рисунок 6 - Четырехуровневая модель развертывания периферийных вычислений

Модель применима к сценариям, когда службы разворачиваются централизованно и объем трафика велик. Сценарии включают интеллектуальное видео, интеллектуальную сеть и умное производство.

Различия между четырехуровневым развертыванием и трехуровневым развертыванием заключаются в следующем. На периферии имеется большой объем данных и развернуто множество локальных прикладных систем. Следовательно, требуется большой объем вычислительных ресурсов и ресурсов хранения. После того, как большая часть обработки данных в реальном времени завершена на устройствах ИВ и шлюзах периферийных вычислений, данные агрегируются в локальных распределенных центрах данных для вторичной обработки. Распределенные сущности обмениваются данными и информацией, поддерживают горизонтальное расширение вычислительных ресурсов и ресурсов хранения и осуществляют принятие решений и оптимизацию локальных операций.

УДК 004.738:006.354 | ОКС 35.020 |

Ключевые слова: интернет вещей, периферийные вычисления, система периферийных вычислений, граница сети | |